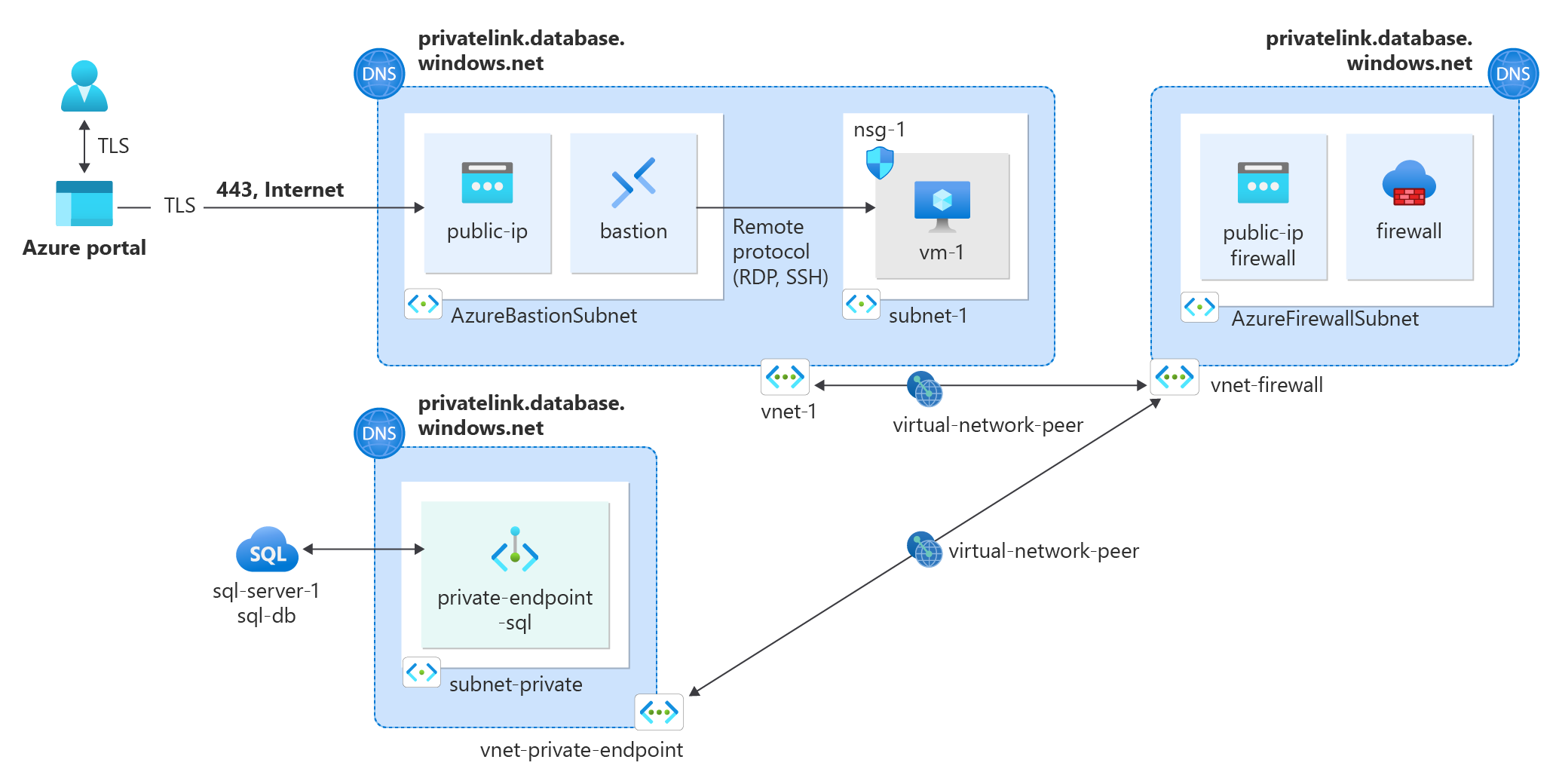

Tutorial: Inspecionar o tráfego de ponto de extremidade privado com o Firewall do Azure

O Azure Private Endpoint é o bloco de construção fundamental para o Azure Private Link. Os pontos de extremidade privados permitem que os recursos do Azure implantados em uma rede virtual se comuniquem de forma privada com recursos de link privado.

Os pontos de extremidade privados permitem o acesso de recursos ao serviço de link privado implantado em uma rede virtual. O acesso ao ponto de extremidade privado por meio de emparelhamento de rede virtual e conexões de rede locais estendem a conectividade.

Pode ser necessário inspecionar ou bloquear o tráfego de clientes para os serviços expostos por meio de pontos de extremidade privados. Conclua esta inspeção usando o Firewall do Azure ou um dispositivo virtual de rede de terceiros.

Para obter mais informações e cenários que envolvem pontos de extremidade privados e o Firewall do Azure, consulte Cenários do Firewall do Azure para inspecionar o tráfego destinado a um ponto de extremidade privado.

Neste tutorial, irá aprender a:

- Crie uma rede virtual e um host bastion para a máquina virtual de teste.

- Crie a rede virtual de ponto de extremidade privado.

- Crie uma máquina virtual de teste.

- Implante o Firewall do Azure.

- Crie uma Base de Dados SQL do Azure.

- Crie um ponto de extremidade privado para o Azure SQL.

- Crie um par de rede entre a rede virtual de ponto de extremidade privado e a rede virtual de máquina virtual de teste.

- Vincule as redes virtuais a uma zona DNS privada.

- Configure regras de aplicativo no Firewall do Azure para Azure SQL.

- Encaminhe o tráfego entre a máquina virtual de teste e o SQL do Azure por meio do Firewall do Azure.

- Teste a conexão com o SQL do Azure e valide nos logs do Firewall do Azure.

Se não tiver uma subscrição do Azure, crie uma conta gratuita antes de começar.

Pré-requisitos

Uma conta do Azure com uma subscrição ativa.

Uma área de trabalho do Log Analytics. Para obter mais informações sobre a criação de um espaço de trabalho de análise de log, consulte Criar um espaço de trabalho do Log Analytics no portal do Azure.

Inicie sessão no portal do Azure

Inicie sessão no portal do Azure.

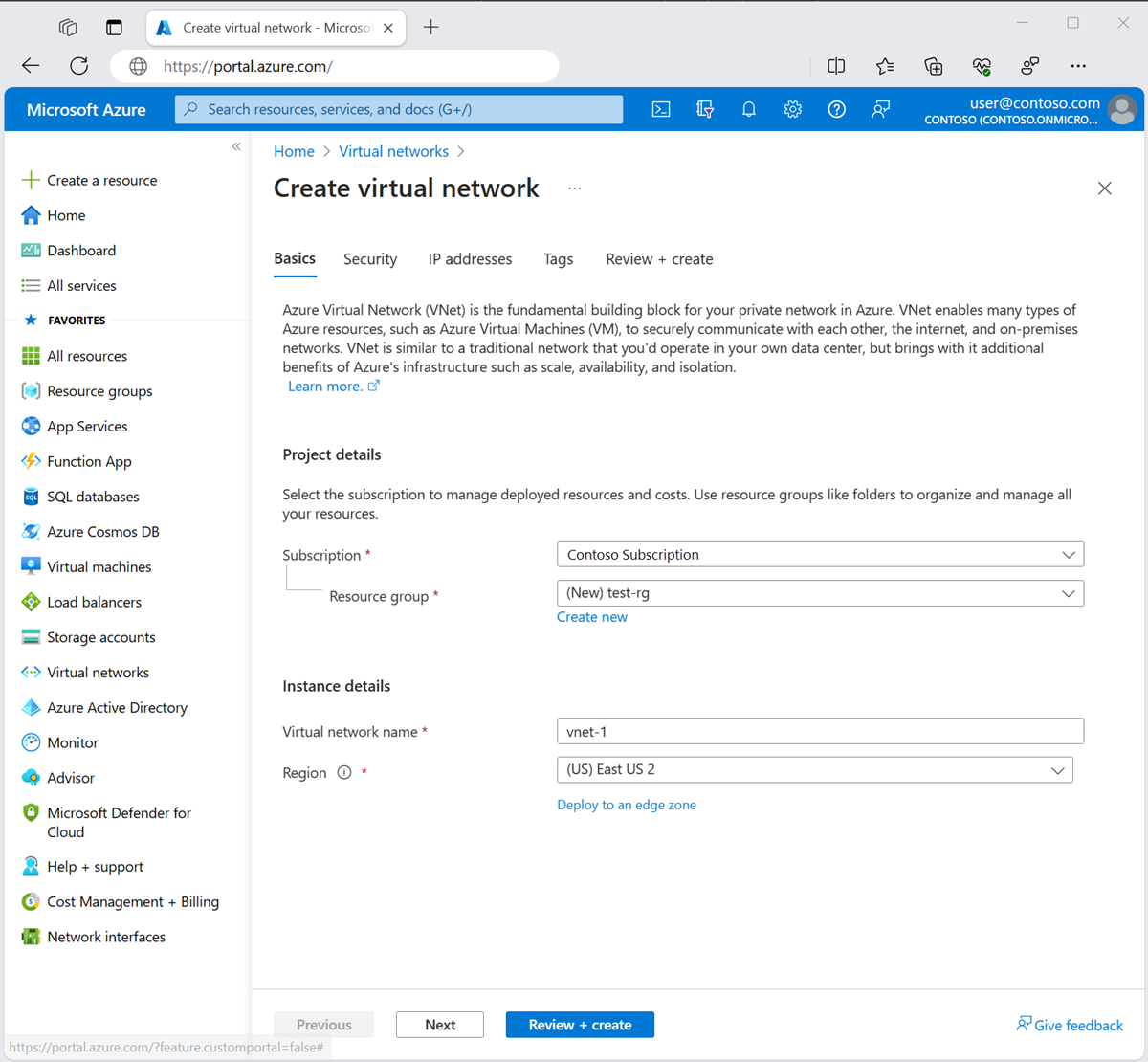

Criar uma rede virtual e um host do Azure Bastion

O procedimento a seguir cria uma rede virtual com uma sub-rede de recurso, uma sub-rede do Azure Bastion e um host Bastion:

No portal, pesquise e selecione Redes virtuais.

Na página Redes virtuais, selecione + Criar.

Na guia Noções básicas de Criar rede virtual, insira ou selecione as seguintes informações:

Definição Value Detalhes do projeto Subscrição Selecione a sua subscrição. Grupo de recursos Selecione Criar novo.

Digite test-rg para o nome.

Selecione OK.Detalhes da instância Nome Digite vnet-1. País/Região Selecione E.U.A. Leste 2.

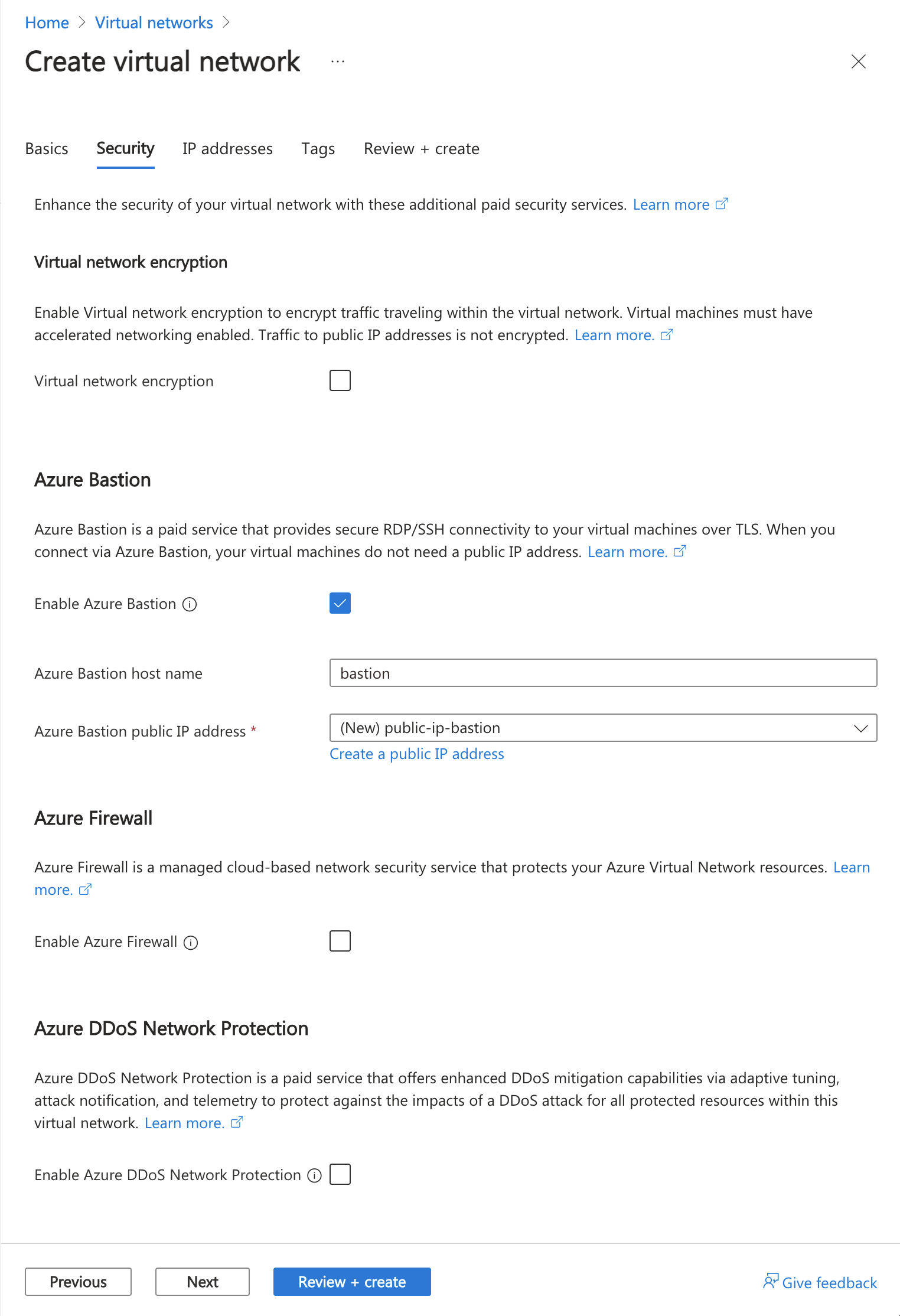

Selecione Avançar para prosseguir para a guia Segurança .

Na seção Azure Bastion, selecione Habilitar Azure Bastion.

Bastion usa seu navegador para se conectar a VMs em sua rede virtual através de Secure Shell (SSH) ou Remote Desktop Protocol (RDP) usando seus endereços IP privados. As VMs não precisam de endereços IP públicos, software cliente ou configuração especial. Para obter mais informações, consulte O que é o Azure Bastion?.

Nota

O preço por hora começa a partir do momento em que o Bastion é implantado, independentemente do uso de dados de saída. Para obter mais informações, consulte Preços e SKUs. Se você estiver implantando o Bastion como parte de um tutorial ou teste, recomendamos excluir esse recurso depois de terminar de usá-lo.

No Azure Bastion, insira ou selecione as seguintes informações:

Definição Value Nome do host do Azure Bastion Entre no bastião. Endereço IP público do Azure Bastion Selecione Criar um endereço IP público.

Digite public-ip-bastion em Name.

Selecione OK.

Selecione Avançar para prosseguir para a guia Endereços IP .

Na caixa de espaço de endereço em Sub-redes, selecione a sub-rede padrão .

Em Editar sub-rede, insira ou selecione as seguintes informações:

Definição Value Finalidade da sub-rede Deixe o padrão de Default. Nome Digite subnet-1. IPv4 Intervalo de endereços IPv4 Deixe o padrão de 10.0.0.0/16. Endereço inicial Deixe o padrão de 10.0.0.0. Tamanho Deixe o padrão de /24 (256 endereços). Selecione Guardar.

Selecione Rever + criar na parte inferior da janela. Quando a validação for aprovada, selecione Criar.

Criar uma rede virtual para um ponto de extremidade privado

O procedimento a seguir cria uma rede virtual com uma sub-rede.

No portal, pesquise e selecione Redes virtuais.

Na página Redes virtuais, selecione + Criar.

Na guia Noções básicas de Criar rede virtual, insira ou selecione as seguintes informações:

Definição Value Detalhes do projeto Subscrição Selecione a sua subscrição. Grupo de recursos Selecione test-rg Detalhes da instância Nome Insira vnet-private-endpoint. País/Região Selecione E.U.A. Leste 2. Selecione Avançar para prosseguir para a guia Segurança .

Selecione Avançar para prosseguir para a guia Endereços IP .

Selecione Excluir espaço de endereço com o ícone da lixeira para remover o espaço de endereço padrão.

Selecione Adicionar espaço de endereço IPv4.

Digite 10.1.0.0 e deixe a caixa suspensa no padrão de /16 (65.536 endereços).

Selecione + Adicionar uma sub-rede.

Em Adicionar uma sub-rede, insira ou selecione as seguintes informações:

Definição Value Detalhes da sub-rede Modelo de sub-rede Deixe o padrão Default. Nome Digite subnet-private. Endereço inicial Deixe o padrão de 10.1.0.0. Tamanho da sub-rede Deixe o padrão de /24(256 endereços). Selecione Adicionar.

Selecione Rever + criar na parte inferior do ecrã e, quando a validação for aprovada, selecione Criar.

Criar máquina virtual de teste

O procedimento a seguir cria uma máquina virtual (VM) de teste chamada vm-1 na rede virtual.

No portal, procure e selecione Máquinas virtuais.

Em Máquinas virtuais, selecione + Criar e, em seguida , Máquina virtual do Azure.

Na guia Noções básicas de Criar uma máquina virtual, insira ou selecione as seguintes informações:

Definição Value Detalhes do projeto Subscrição Selecione a sua subscrição. Grupo de recursos Selecione test-rg. Detalhes da instância Virtual machine name Digite vm-1. País/Região Selecione E.U.A. Leste 2. Opções de disponibilidade Selecione Sem necessidade de redundância de infraestrutura. Tipo de segurança Deixe o padrão de Padrão. Image Selecione Ubuntu Server 22.04 LTS - x64 Gen2. Arquitetura VM Deixe o padrão de x64. Tamanho Selecione um tamanho. Conta de administrador Authentication type Selecione Senha. Username Digite azureuser. Palavra-passe Introduza uma palavra-passe. Confirme a palavra-passe Reintroduza a palavra-passe. Regras de porta de entrada Portas de entrada públicas Selecione Nenhuma. Selecione a guia Rede na parte superior da página.

Insira ou selecione as seguintes informações na guia Rede :

Definição Value Interface de Rede Rede virtual Selecione vnet-1. Sub-rede Selecione sub-rede-1 (10.0.0.0/24). IP público Selecione Nenhuma. Grupo de segurança de rede NIC Selecione Avançadas. Configurar grupo de segurança de rede Selecione Criar novo.

Digite nsg-1 para o nome.

Deixe o restante nos padrões e selecione OK.Deixe o restante das configurações nos padrões e selecione Revisar + criar.

Revise as configurações e selecione Criar.

Nota

As máquinas virtuais em uma rede virtual com um host bastion não precisam de endereços IP públicos. Bastion fornece o IP público, e as VMs usam IPs privados para se comunicar dentro da rede. Você pode remover os IPs públicos de qualquer VM em redes virtuais hospedadas por bastion. Para obter mais informações, consulte Dissociar um endereço IP público de uma VM do Azure.

Nota

O Azure fornece um IP de acesso de saída padrão para VMs que não recebem um endereço IP público ou estão no pool de back-end de um balanceador de carga básico interno do Azure. O mecanismo IP de acesso de saída padrão fornece um endereço IP de saída que não é configurável.

O IP de acesso de saída padrão é desativado quando um dos seguintes eventos acontece:

- Um endereço IP público é atribuído à VM.

- A VM é colocada no pool de back-end de um balanceador de carga padrão, com ou sem regras de saída.

- Um recurso do Gateway NAT do Azure é atribuído à sub-rede da VM.

As VMs que você cria usando conjuntos de dimensionamento de máquina virtual no modo de orquestração flexível não têm acesso de saída padrão.

Para obter mais informações sobre conexões de saída no Azure, consulte Acesso de saída padrão no Azure e Usar SNAT (Conversão de Endereço de Rede de Origem) para conexões de saída.

Implementar o Azure Firewall

Na caixa de pesquisa na parte superior do portal, digite Firewall. Selecione Firewalls nos resultados da pesquisa.

Em Firewalls, selecione + Criar.

Insira ou selecione as seguintes informações na guia Noções básicas de Criar um firewall:

Definição Value Detalhes do projeto Subscrição Selecione a sua subscrição. Grupo de recursos Selecione test-rg. Detalhes da instância Nome Digite firewall. País/Região Selecione E.U.A. Leste 2. Availability zone Selecione Nenhuma. Firewall SKU selecione Standard. Gestão de firewall Selecione Usar uma política de firewall para gerenciar esse firewall. Política de firewall Selecione Adicionar novo.

Insira firewall-policy em Nome da política.

Selecione Leste dos EUA 2 na região.

Selecione OK.Escolher uma rede virtual Selecione Criar novo. Nome da rede virtual Digite vnet-firewall. Espaço de endereços Digite 10.2.0.0/16. Espaço de endereços da sub-rede Digite 10.2.1.0/26. Endereço IP público Selecione Adicionar novo.

Digite public-ip-firewall em Name.

Selecione OK.Selecione Rever + criar.

Selecione Criar.

Aguarde a conclusão da implantação do firewall antes de continuar.

Ativar logs de firewall

Nesta seção, você habilita os logs do firewall e os envia para o espaço de trabalho de análise de logs.

Nota

Você deve ter um espaço de trabalho de análise de log em sua assinatura antes de habilitar os logs de firewall. Para obter mais informações, veja os Pré-requisitos.

Na caixa de pesquisa na parte superior do portal, digite Firewall. Selecione Firewalls nos resultados da pesquisa.

Selecione firewall.

Em Monitoramento, selecione Configurações de diagnóstico.

Selecione +Adicionar definição de diagnóstico.

Em Configuração de diagnóstico , insira ou selecione as seguintes informações:

Definição Value Nome da definição de diagnóstico Insira diagnostic-setting-firewall. Registos Categorias Selecione Regra de Aplicativo de Firewall do Azure (Diagnóstico do Azure herdado) e Regra de Rede do Firewall do Azure (Diagnóstico do Azure herdado). Detalhes do destino Destino Selecione Enviar para o espaço de trabalho do Log Analytics. Subscrição Selecione a sua subscrição. Área de trabalho do Log Analytics Selecione seu espaço de trabalho de análise de log. Selecione Guardar.

Criar uma Base de Dados SQL do Azure

Na caixa de pesquisa na parte superior do portal, digite SQL. Selecione bancos de dados SQL nos resultados da pesquisa.

Em bancos de dados SQL, selecione + Criar.

Na guia Noções básicas de Criar Banco de Dados SQL, insira ou selecione as seguintes informações:

Definição Value Detalhes do projeto Subscrição Selecione a sua subscrição. Grupo de recursos Selecione test-rg. Detalhes da base de dados Nome da base de dados Digite sql-db. Servidor Selecione Criar novo.

Digite server-name em Nome do servidor (Os nomes de servidor devem ser exclusivos, substitua server-name por um valor exclusivo).

Selecione (EUA) Leste dos EUA 2 em Local.

Selecione Usar autenticação SQL.

Introduza um início de sessão e uma palavra-passe de administrador do servidor.

Selecione OK.Quer utilizar o conjunto de bases de dados elásticas SQL? Selecione Não. Ambiente de carga de trabalho Deixe o padrão de Produção. Redundância de armazenamento de cópias de segurança Redundância de armazenamento de cópias de segurança Selecione Armazenamento de backup com redundância local. Selecione Next: Networking.

Na guia Rede de Criar Banco de Dados SQL, insira ou selecione as seguintes informações:

Definição Value Conectividade de rede Método de conectividade Selecione Ponto de extremidade privado. Pontos Finais Privados Selecione +Adicionar ponto de extremidade privado. Criar ponto de extremidade privado Subscrição Selecione a sua subscrição. Grupo de recursos Selecione test-rg. Location Selecione E.U.A. Leste 2. Nome Insira private-endpoint-sql. Subrecurso de destino Selecione SqlServer. Rede Rede virtual Selecione vnet-private-endpoint. Sub-rede Selecione subnet-private-endpoint. Integração com DNS privado Integrar com zona DNS privada Selecione Yes (Sim). Zona DNS Privado Deixe o padrão de privatelink.database.windows.net. Selecione OK.

Selecione Rever + criar.

Selecione Criar.

Conectar redes virtuais com emparelhamento de rede virtual

Nesta seção, você conecta as redes virtuais com o emparelhamento de rede virtual. As redes vnet-1 e vnet-private-endpoint estão conectadas ao vnet-firewall. Não há conectividade direta entre vnet-1 e vnet-private-endpoint.

Na caixa de pesquisa na parte superior do portal, insira Redes virtuais. Selecione Redes virtuais nos resultados da pesquisa.

Selecione vnet-firewall.

Em Configurações , selecione Emparelhamentos.

Em Emparelhamentos, selecione + Adicionar.

Em Adicionar emparelhamento, insira ou selecione as seguintes informações:

Definição Value Esta rede virtual Nome do link de emparelhamento Digite vnet-firewall-to-vnet-1. Tráfego para rede virtual remota Selecione Permitir (padrão). Tráfego encaminhado da rede virtual remota Selecione Permitir (padrão). Gateway de rede virtual ou Servidor de Rotas Selecione Nenhum (padrão). Rede virtual remota Nome do link de emparelhamento Digite vnet-1-to-vnet-firewall. Modelo de implantação de rede virtual Selecione Gerenciador de recursos. Subscrição Selecione a sua subscrição. Rede virtual Selecione vnet-1. Tráfego para rede virtual remota Selecione Permitir (padrão). Tráfego encaminhado da rede virtual remota Selecione Permitir (padrão). Gateway de rede virtual ou Servidor de Rotas Selecione Nenhum (padrão). Selecione Adicionar.

Em Emparelhamentos, selecione + Adicionar.

Em Adicionar emparelhamento, insira ou selecione as seguintes informações:

Definição Value Esta rede virtual Nome do link de emparelhamento Digite vnet-firewall-to-vnet-private-endpoint. Permitir que 'vnet-1' acesse 'vnet-private-endpoint' Deixe o padrão de selecionado. Permitir que 'vnet-1' receba tráfego encaminhado de 'vnet-private-endpoint' Marque a caixa de seleção. Permitir que o gateway em 'vnet-1' encaminhe o tráfego para 'vnet-private-endpoint' Deixe o padrão de limpo. Habilite o gateway remoto 'vnet-1' para usar o gateway remoto 'vnet-private-endpoint' Deixe o padrão de limpo. Rede virtual remota Nome do link de emparelhamento Digite vnet-private-endpoint-to-vnet-firewall. Modelo de implantação de rede virtual Selecione Gerenciador de recursos. Subscrição Selecione a sua subscrição. Rede virtual Selecione vnet-private-endpoint. Permitir que 'vnet-private-endpoint' acesse 'vnet-1' Deixe o padrão de selecionado. Permitir que 'vnet-private-endpoint' receba tráfego encaminhado de 'vnet-1' Marque a caixa de seleção. Permitir que o gateway em 'vnet-private-endpoint' encaminhe o tráfego para 'vnet-1' Deixe o padrão de limpo. Habilite o 'vnet-private-endpoint' para usar o gateway remoto 'vnet-1's' Deixe o padrão de limpo. Selecione Adicionar.

Verifique se o status Emparelhamento exibe Conectado para ambos os pares de rede.

Vincular as redes virtuais à zona DNS privada

A zona DNS privada criada durante a criação do ponto de extremidade privado na seção anterior deve estar vinculada às redes virtuais vnet-1 e vnet-firewall .

Na caixa de pesquisa na parte superior do portal, introduza Zona DNS privada. Selecione Zonas DNS privadas nos resultados da pesquisa.

Selecione privatelink.database.windows.net.

Em Configurações, selecione Links de rede virtual.

Selecione + Adicionar.

Em Adicionar link de rede virtual, insira ou selecione as seguintes informações:

Definição Value Ligação da rede virtual Nome do link de rede virtual Digite link-to-vnet-1. Subscrição Selecione a sua subscrição. Rede virtual Selecione vnet-1 (test-rg). Configuração Deixe o padrão de desmarcado para Ativar registro automático. Selecione OK.

Selecione + Adicionar.

Em Adicionar link de rede virtual, insira ou selecione as seguintes informações:

Definição Value Ligação da rede virtual Nome do link de rede virtual Digite link-to-vnet-firewall. Subscrição Selecione a sua subscrição. Rede virtual Selecione vnet-firewall (test-rg). Configuração Deixe o padrão de desmarcado para Ativar registro automático. Selecione OK.

Criar rota entre vnet-1 e vnet-private-endpoint

Não existe um link de rede entre vnet-1 e vnet-private-endpoint . Você deve criar uma rota para permitir que o tráfego flua entre as redes virtuais por meio do Firewall do Azure.

A rota envia tráfego de vnet-1 para o espaço de endereço da rede virtual vnet-private-endpoint, por meio do Firewall do Azure.

Na caixa de pesquisa na parte superior do portal, introduza Tabelas de rotas. Selecione Tabelas de rotas nos resultados da pesquisa.

Selecione + Criar.

Na guia Noções básicas da tabela Criar rota, insira ou selecione as seguintes informações:

Definição Value Detalhes do projeto Subscrição Selecione a sua subscrição. Grupo de recursos Selecione test-rg. Detalhes da instância País/Região Selecione E.U.A. Leste 2. Nome Digite vnet-1-to-vnet-firewall. Propagar rotas de gateway Deixe o padrão de Sim. Selecione Rever + criar.

Selecione Criar.

Na caixa de pesquisa na parte superior do portal, introduza Tabelas de rotas. Selecione Tabelas de rotas nos resultados da pesquisa.

Selecione vnet-1-to-vnet-firewall.

Em Configurações, selecione Rotas.

Selecione + Adicionar.

Em Adicionar rota, insira ou selecione as seguintes informações:

Definição Value Nome da rota Insira subnet-1-to-subnet-private-endpoint. Tipo de destino Selecione Endereços IP. Endereços IP de destino/intervalos CIDR Digite 10.1.0.0/16. Tipo de salto seguinte Selecione Aplicação virtual. Endereço do próximo salto Digite 10.2.1.4. Selecione Adicionar.

Em Configurações, selecione Sub-redes.

Selecione + Associado.

Em Sub-rede associada, insira ou selecione as seguintes informações:

Definição Value Rede virtual Selecione vnet-1(test-rg). Sub-rede Selecione sub-rede-1. Selecione OK.

Configurar uma regra de aplicativo no Firewall do Azure

Crie uma regra de aplicativo para permitir a comunicação de vnet-1 para o ponto de extremidade privado do server-name.database.windows.net do SQL Server do Azure. Substitua server-name pelo nome do seu servidor SQL do Azure.

Na caixa de pesquisa na parte superior do portal, digite Firewall. Selecione Políticas de firewall nos resultados da pesquisa.

Em Políticas de firewall, selecione firewall-policy.

Em Configurações, selecione Regras de aplicativo.

Selecione + Adicionar uma coleção de regras.

Em Adicionar uma coleção de regras, insira ou selecione as seguintes informações:

Definição Valor Nome Insira rule-collection-sql. Tipo de coleção de regras Deixe a seleção de Aplicação. Prioridade Introduza 100. Ação de coleta de regras Selecione Permitir. Grupo de recolha de regras Deixe o padrão de DefaultApplicationRuleCollectionGroup. Regras Regra 1 Nome Insira SQLPrivateEndpoint. Source type Selecione Endereço IP. Origem Digite 10.0.0.0/16 Protocolo Digite mssql:1433 Tipo de destino Selecione FQDN. Destino Digite server-name.database.windows.net. Selecione Adicionar.

Testar a conexão com o SQL do Azure a partir da máquina virtual

Na caixa de pesquisa na parte superior do portal, digite Máquina virtual. Selecione Máquinas virtuais nos resultados da pesquisa.

Selecione vm-1.

Em Operações , selecione Bastion.

Digite o nome de usuário e a senha da máquina virtual.

Selecione Ligar.

Para verificar a resolução de nomes do ponto de extremidade privado, digite o seguinte comando na janela do terminal:

nslookup server-name.database.windows.netVocê recebe uma mensagem semelhante ao exemplo a seguir. O endereço IP retornado é o endereço IP privado do ponto de extremidade privado.

Server: 127.0.0.53 Address: 127.0.0.53#53 Non-authoritative answer: sql-server-8675.database.windows.netcanonical name = sql-server-8675.privatelink.database.windows.net. Name:sql-server-8675.privatelink.database.windows.net Address: 10.1.0.4Instale as ferramentas de linha de comando do SQL Server em Instale as ferramentas de linha de comando do SQL Server sqlcmd e bcp no Linux. Prossiga com as próximas etapas após a conclusão da instalação.

Use os comandos a seguir para se conectar ao servidor SQL criado nas etapas anteriores.

Substitua <server-admin> pelo nome de usuário admin que você inseriu durante a criação do SQL Server.

Substitua <admin-password> pela senha admin que você inseriu durante a criação do SQL Server.

Substitua server-name pelo nome do seu servidor SQL.

sqlcmd -S server-name.database.windows.net -U '<server-admin>' -P '<admin-password>'Um prompt de comando SQL é exibido ao entrar com êxito. Digite exit para sair da ferramenta sqlcmd .

Validar o tráfego nos logs do Firewall do Azure

Na caixa de pesquisa na parte superior do portal, insira Log Analytics. Selecione Log Analytics nos resultados da pesquisa.

Selecione seu espaço de trabalho de análise de log. Neste exemplo, o espaço de trabalho é chamado log-analytics-workspace.

Nas Configurações gerais, selecione Logs.

No exemplo Consultas na caixa de pesquisa, insira Regra de aplicativo. Nos resultados retornados em Rede, selecione o botão Executar para Dados de log de regras de aplicativo.

Na saída da consulta de log, verifique se server-name.database.windows.net está listado em FQDN e SQLPrivateEndpoint está listado em Regra.

Quando terminar de usar os recursos que criou, você poderá excluir o grupo de recursos e todos os seus recursos.

No portal do Azure, procure e selecione Grupos de recursos.

Na página Grupos de recursos, selecione o grupo de recursos test-rg.

Na página test-rg, selecione Excluir grupo de recursos.

Digite test-rg em Digite o nome do grupo de recursos para confirmar a exclusão e selecione Excluir.

Próximos passos

Avance para o próximo artigo para saber como usar um ponto de extremidade privado com o Azure Private Resolver: