Criar e configurar clusters do Pacote de Segurança Empresarial no Azure HDInsight

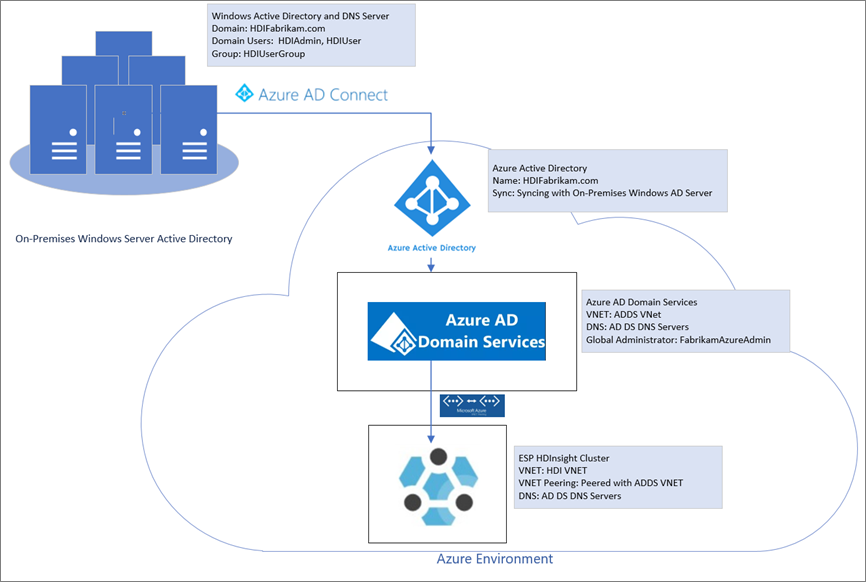

O Pacote de Segurança Empresarial (ESP) para Azure HDInsight dá-lhe acesso à autenticação baseada em ID do Microsoft Entra, suporte multiutilizador e controlo de acesso baseado em função para os seus clusters Apache Hadoop no Azure. Os clusters ESP do HDInsight permitem que as organizações que aderem a políticas de segurança corporativas rígidas processem dados confidenciais com segurança.

Este guia mostra como criar um cluster do Azure HDInsight habilitado para ESP. Ele também mostra como criar uma VM IaaS do Windows na qual o Microsoft Entra ID e o DNS (Sistema de Nomes de Domínio) estão habilitados. Use este guia para configurar os recursos necessários para permitir que usuários locais entrem em um cluster HDInsight habilitado para ESP.

O servidor que você criar atuará como um substituto para seu ambiente local real . Você o usará para as etapas de instalação e configuração. Mais tarde, você repetirá as etapas em seu próprio ambiente.

Este guia também ajudará você a criar um ambiente de identidade híbrida usando a sincronização de hash de senha com o Microsoft Entra ID. O guia complementa Usar ESP no HDInsight.

Antes de usar esse processo em seu próprio ambiente:

- Configure o ID e o DNS do Microsoft Entra.

- Habilite o Microsoft Entra ID.

- Sincronize contas de usuário locais com o ID do Microsoft Entra.

Criar um ambiente local

Nesta seção, você usará um modelo de implantação de Início Rápido do Azure para criar novas VMs, configurar o DNS e adicionar uma nova floresta de ID do Microsoft Entra.

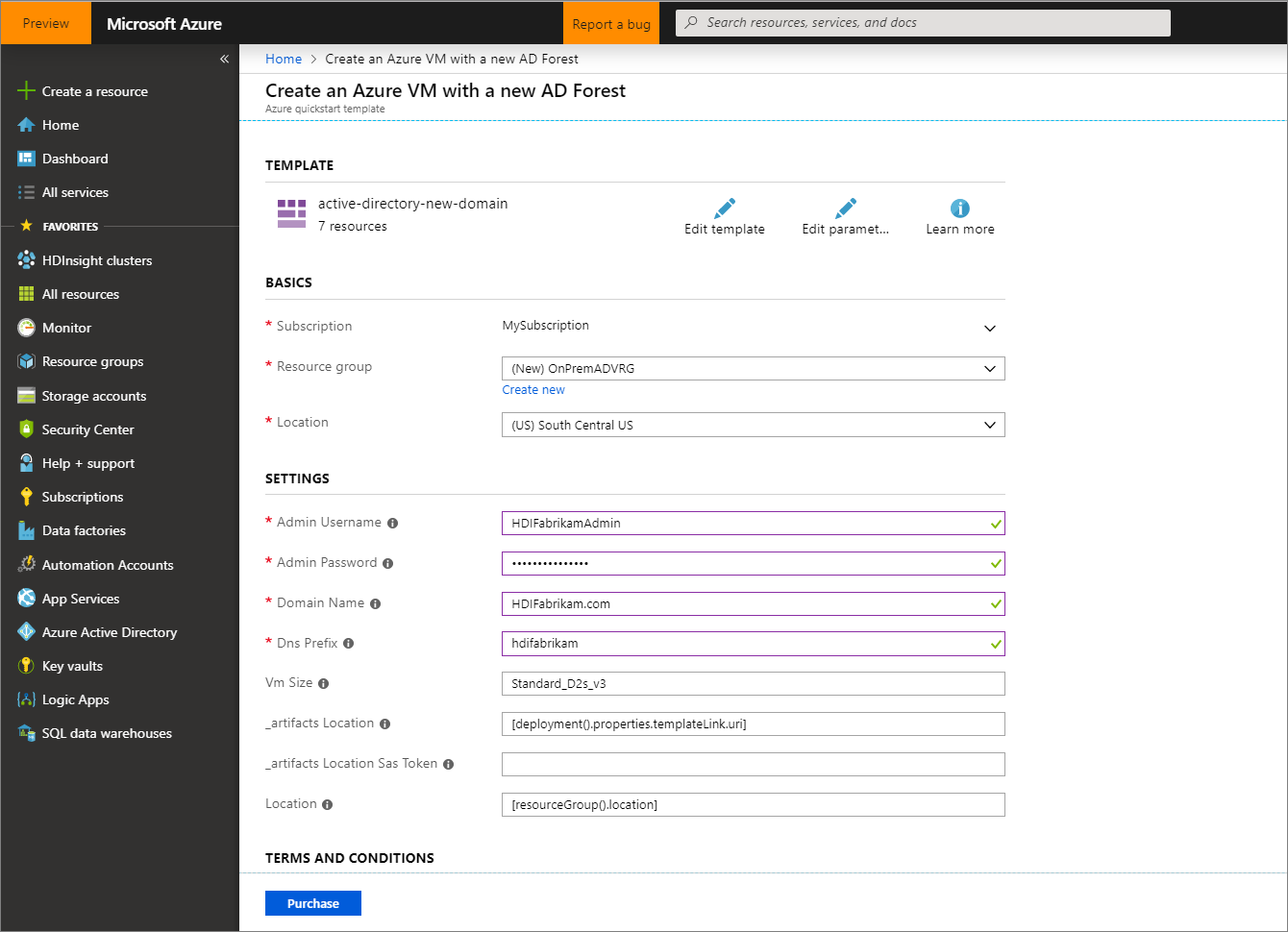

Vá para o modelo de implantação de início rápido para Criar uma VM do Azure com uma nova floresta de ID do Microsoft Entra.

Selecione Implantar no Azure.

Entre na sua assinatura do Azure.

Na página Criar uma VM do Azure com uma nova Floresta do AD, forneça as seguintes informações:

Property valor Subscrição Selecione a assinatura onde deseja implantar os recursos. Grupo de recursos Selecione Criar novo e insira o nome OnPremADVRGLocation Selecione uma localização. Nome de Utilizador de Administrador HDIFabrikamAdminPalavra-passe de Administrador Introduza uma palavra-passe. Nome do Domínio HDIFabrikam.comPrefixo Dns hdifabrikamDeixe os valores padrão restantes.

Reveja os Termos e Condições e, em seguida, selecione Concordo com os termos e condições acima indicados.

Selecione Comprar, monitore a implantação e aguarde sua conclusão. A implantação leva cerca de 30 minutos para ser concluída.

Configurar usuários e grupos para acesso ao cluster

Nesta seção, você criará os usuários que terão acesso ao cluster HDInsight até o final deste guia.

Conecte-se ao controlador de domínio usando a Área de Trabalho Remota.

- No portal do Azure, navegue até Grupos>de recursos OnPremADVRG>adVM>Connect.

- Na lista suspensa Endereço IP, selecione o endereço IP público.

- Selecione Baixar arquivo RDP e, em seguida, abra o arquivo.

- Use

HDIFabrikam\HDIFabrikamAdmincomo o nome de usuário. - Introduza a palavra-passe que escolheu para a conta de administrador.

- Selecione OK.

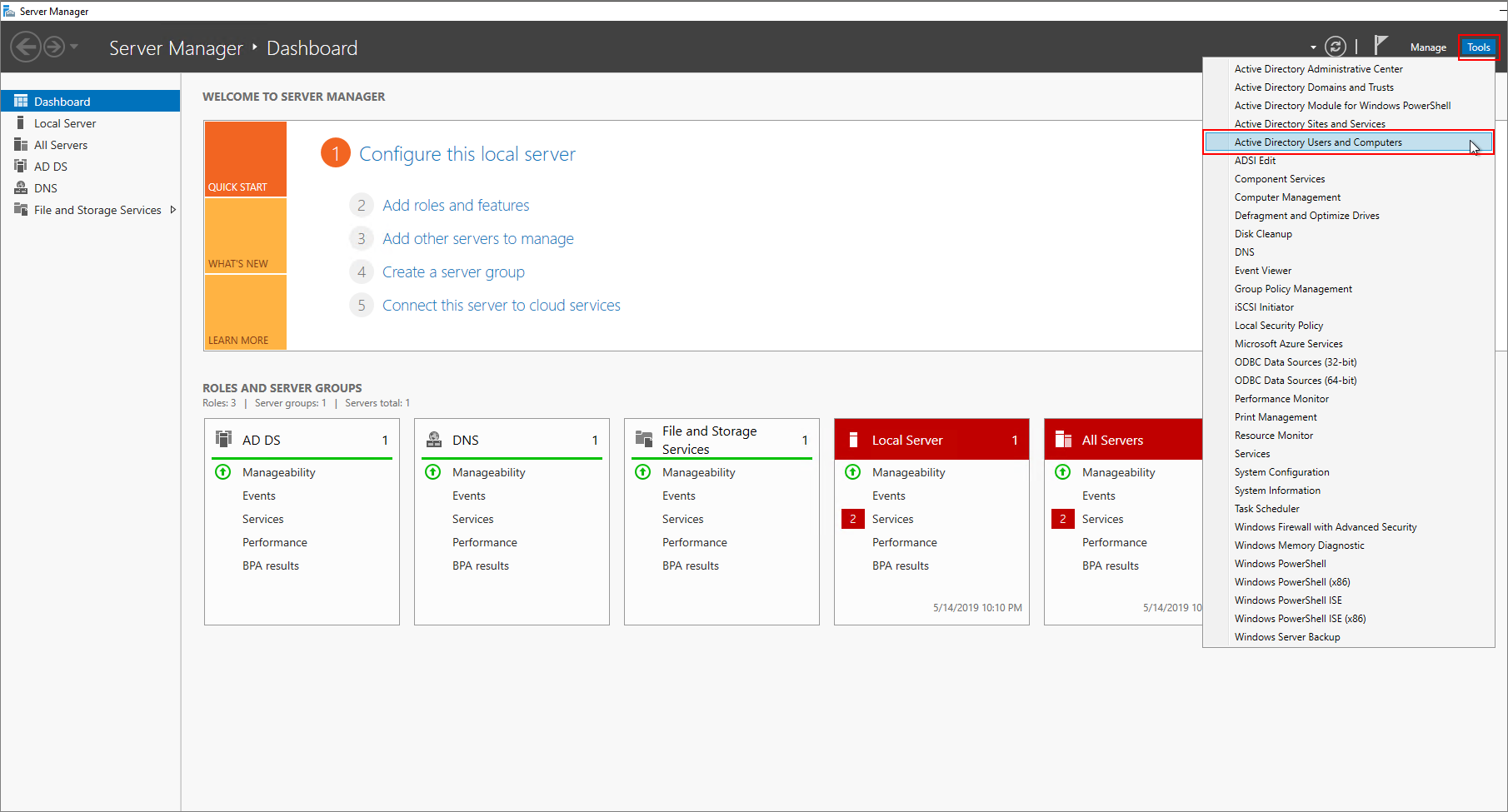

No painel do Gerenciador do Servidor do controlador de domínio, navegue até Ferramentas>Microsoft Entra ID Usuários e Computadores.

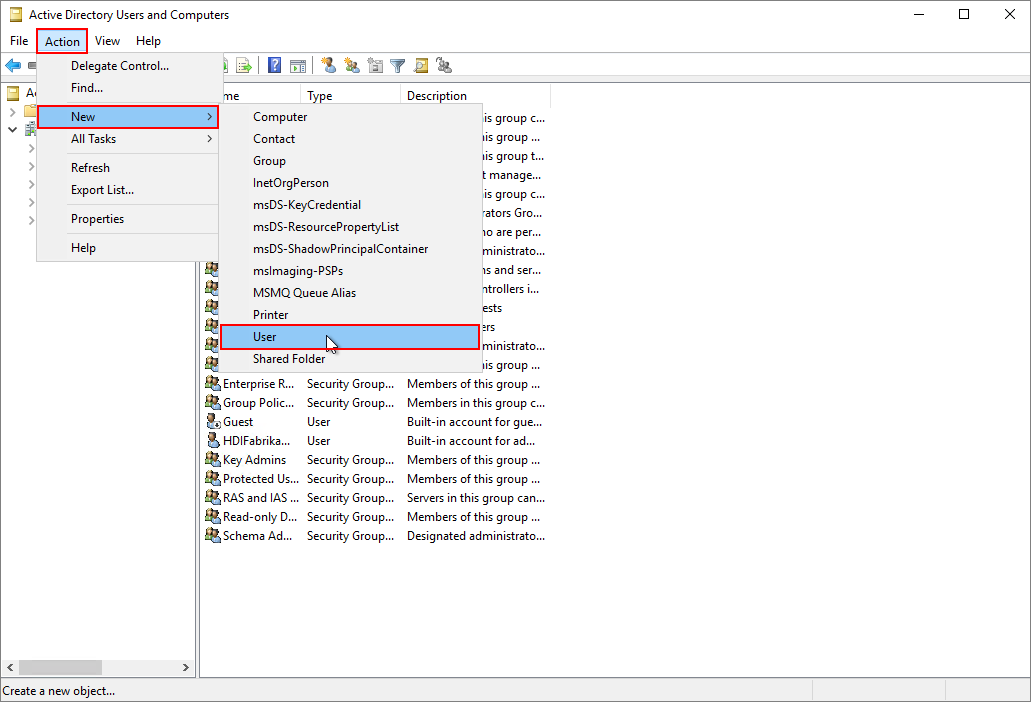

Crie dois novos utilizadores: HDIAdmin e HDIUser. Esses dois usuários entrarão nos clusters HDInsight.

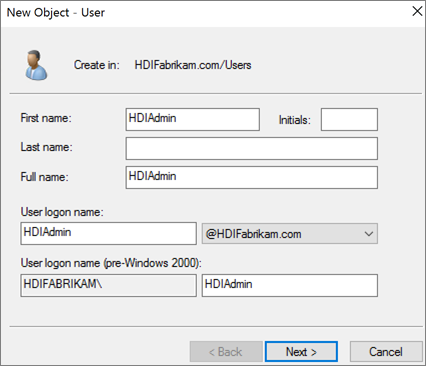

Na página Usuários e Computadores do Microsoft Entra ID, clique com o botão direito do mouse e

HDIFabrikam.comnavegue até Novo>Usuário.

Na página Novo Objeto - Usuário, digite

HDIUserNome e Nome de logon do usuário. Os outros campos serão preenchidos automaticamente. Em seguida, selecione Seguinte.

Na janela pop-up apresentada, introduza uma palavra-passe para a nova conta. Selecione A palavra-passe nunca expira e, em seguida , OK na mensagem pop-up.

Selecione Avançar e, em seguida , Concluir para criar a nova conta.

Repita as etapas acima para criar o usuário

HDIAdmin.

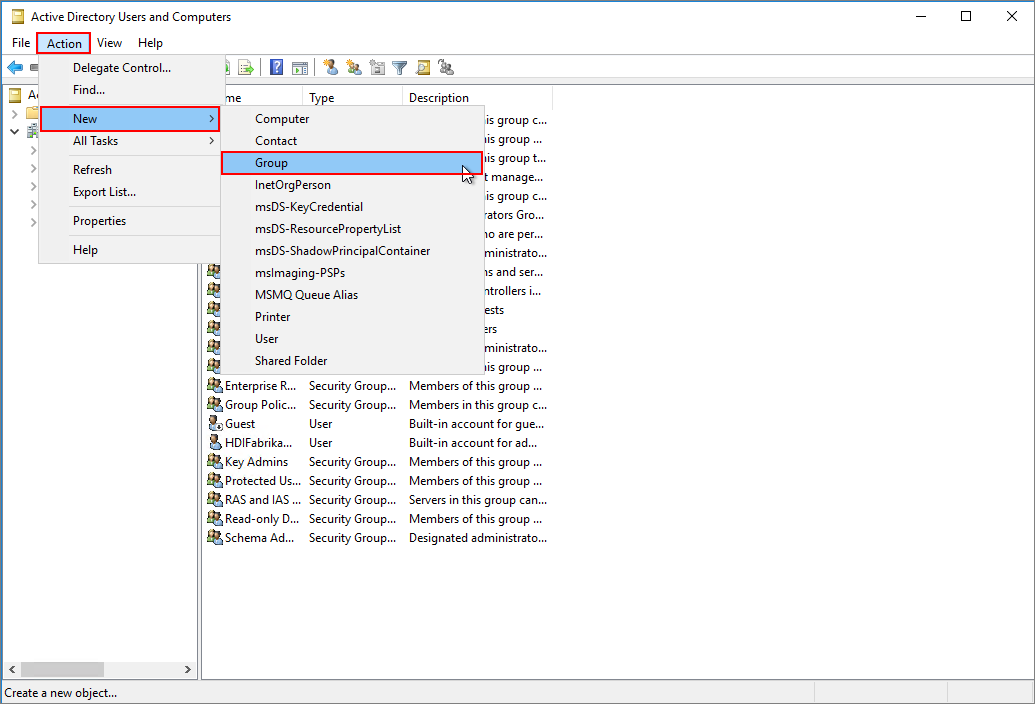

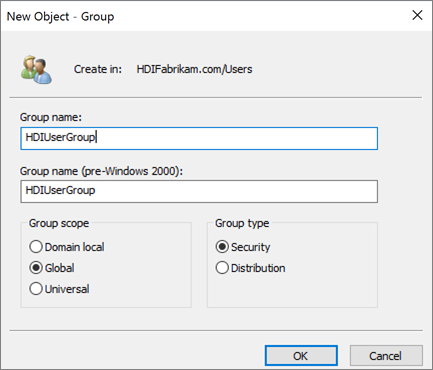

Crie um grupo de segurança.

Em Usuários e Computadores do Microsoft Entra ID, clique com o botão direito do mouse e

HDIFabrikam.comnavegue até Novo>Grupo.Digite

HDIUserGroupna caixa de texto Nome do grupo .Selecione OK.

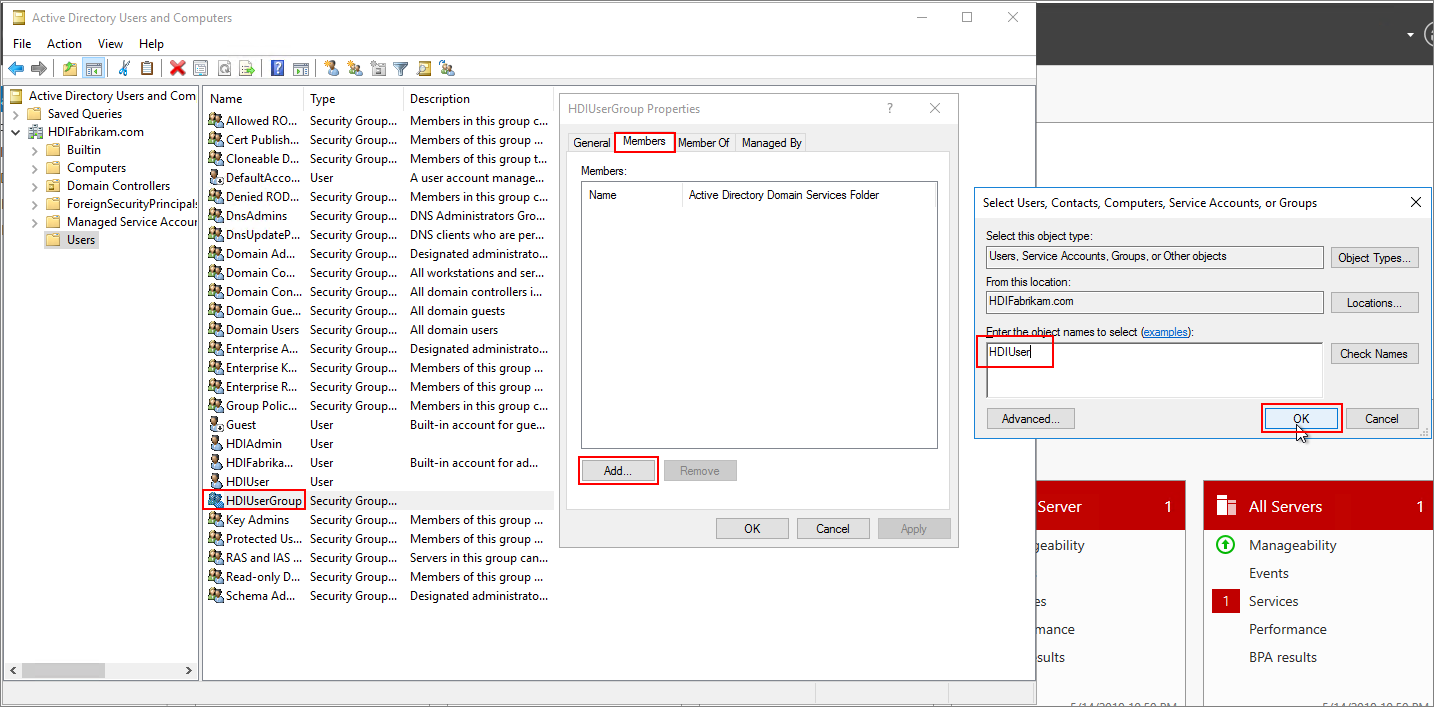

Adicione membros ao HDIUserGroup.

Clique com o botão direito do rato em HDIUser e selecione Adicionar a um grupo....

Na caixa de texto Digite os nomes dos objetos a serem selecionados , digite

HDIUserGroup. Em seguida, selecione OK e OK novamente no pop-up.Repita os passos anteriores para a conta HDIAdmin .

Agora você criou seu ambiente Microsoft Entra ID. Você adicionou dois usuários e um grupo de usuários que podem acessar o cluster HDInsight.

Os usuários serão sincronizados com o Microsoft Entra ID.

Criar um diretório do Microsoft Entra

Inicie sessão no portal do Azure.

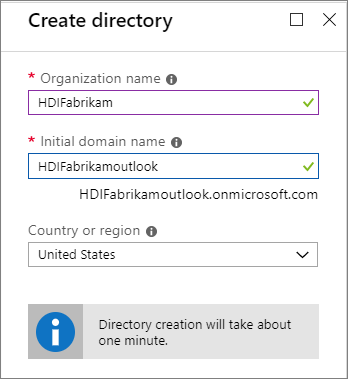

Selecione Criar um recurso e digite

directory. Selecione Microsoft Entra ID>Create.Em Nome da organização, digite

HDIFabrikam.Em Nome de domínio inicial, digite

HDIFabrikamoutlook.Selecione Criar.

Criar um domínio personalizado

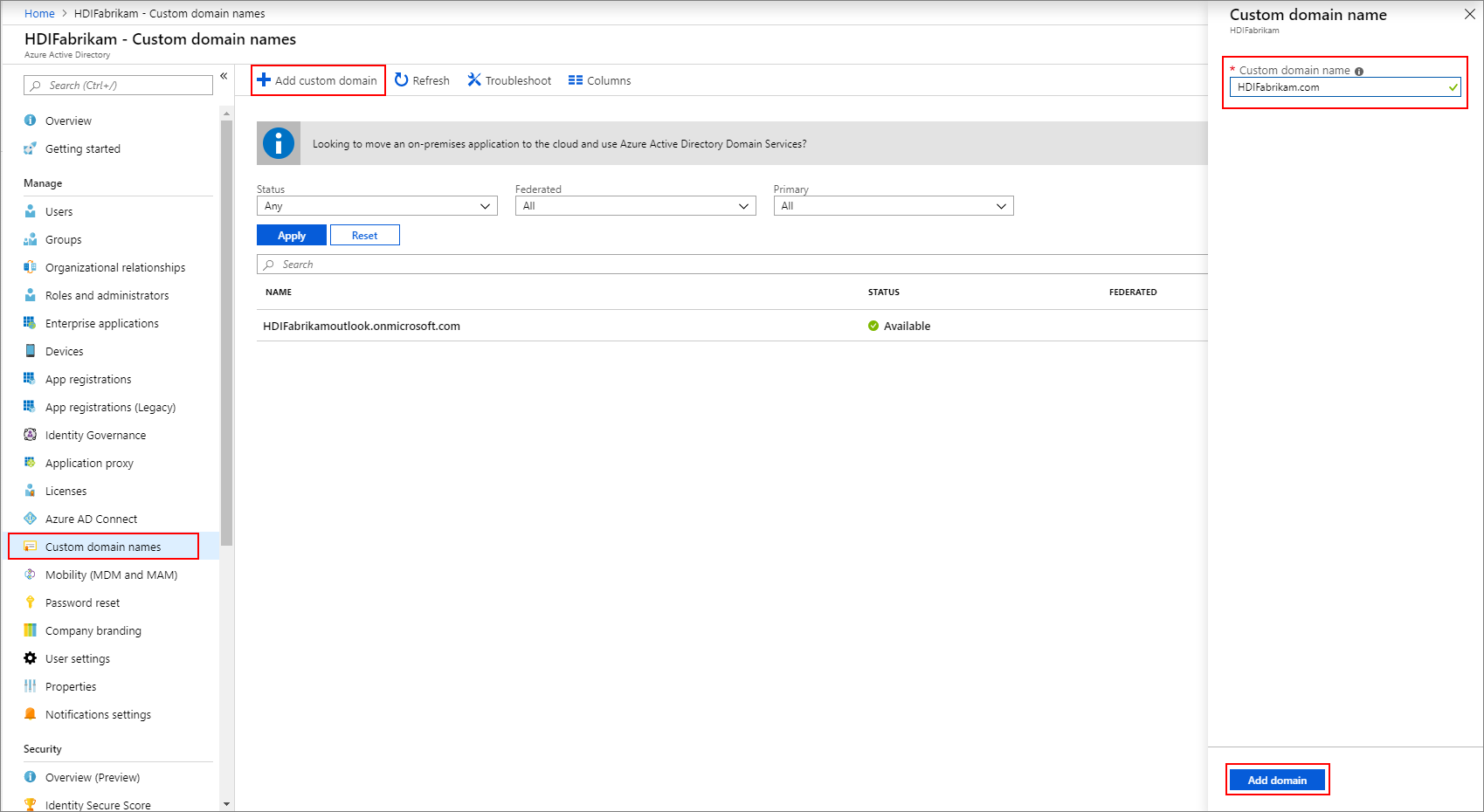

Na sua nova ID do Microsoft Entra, em Gerir, selecione Nomes de domínio personalizados.

Selecione + Adicionar domínio personalizado.

Em Nome de domínio personalizado, introduza

HDIFabrikam.come, em seguida, selecione Adicionar domínio.Em seguida, conclua Adicione suas informações de DNS ao registrador de domínios.

Criar um grupo

- Na sua nova ID do Microsoft Entra, em Gerir, selecione Grupos.

- Selecione + Novo grupo.

- Na caixa de texto nome do grupo , digite

AAD DC Administrators. - Selecione Criar.

Configurar seu locatário do Microsoft Entra

Agora você configurará seu locatário do Microsoft Entra para que possa sincronizar usuários e grupos da instância local do Microsoft Entra ID para a nuvem.

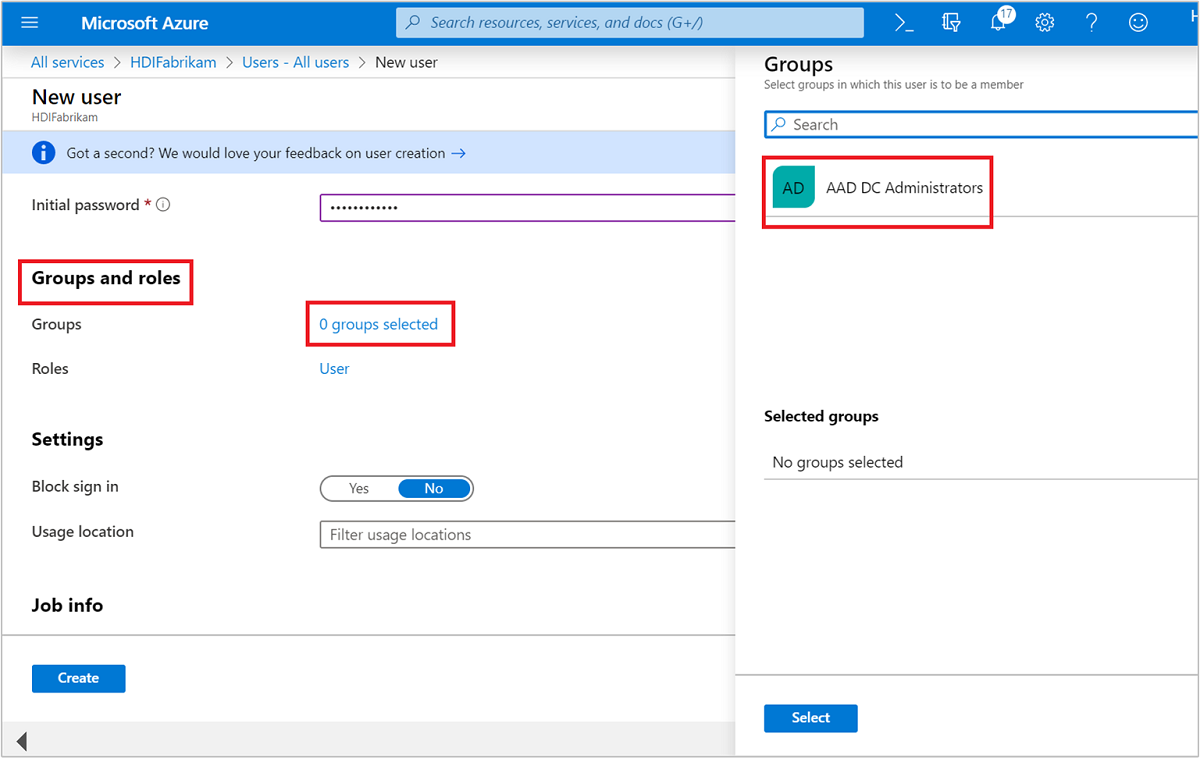

Crie um administrador de locatário do Microsoft Entra ID.

Entre no portal do Azure e selecione seu locatário do Microsoft Entra, HDIFabrikam.

Navegue até Gerenciar>usuários>Novo usuário.

Insira os seguintes detalhes para o novo usuário:

Identidade

Property Description User name Digite fabrikamazureadminna caixa de texto. Na lista suspensa de nomes de domínio, selecionehdifabrikam.comNome Introduzir fabrikamazureadmin.Palavra-passe

- Selecione Deixe-me criar a senha.

- Introduza uma palavra-passe segura à sua escolha.

Grupos e funções

Selecione 0 grupos selecionados.

Selecione

AAD DCAdministradores e, em seguida , Selecionar.

Selecione Usuário.

Selecione Administrador e, em seguida , Selecionar.

Selecione Criar.

Em seguida, faça com que o novo usuário entre no portal do Azure, onde será solicitado a alterar a senha. Você precisará fazer isso antes de configurar o Microsoft Entra Connect.

Sincronizar usuários locais com o ID do Microsoft Entra

Configurar o Microsoft Entra Connect

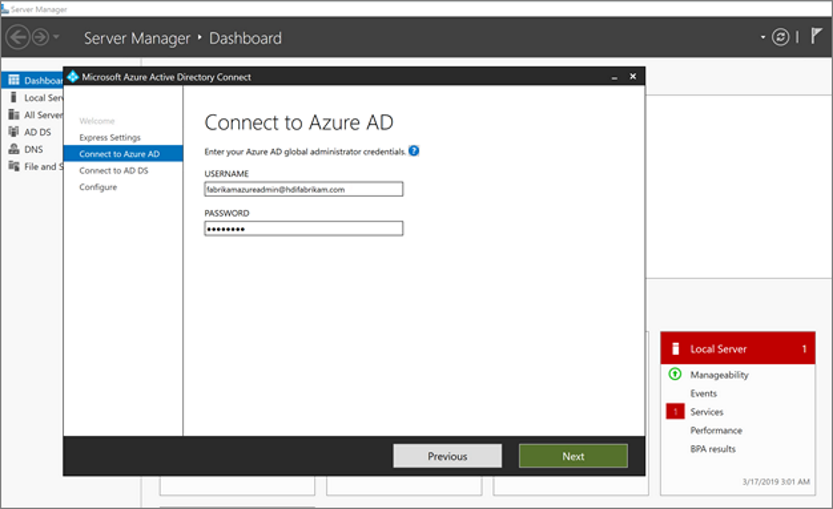

No controlador de domínio, baixe o Microsoft Entra Connect.

Abra o ficheiro executável que transferiu e concorde com os termos da licença. Selecione Continuar.

Selecione Usar configurações expressas.

Na página Ligar ao Microsoft Entra ID, introduza o nome de utilizador e a palavra-passe do Administrador de Nomes de Domínio para Microsoft Entra ID. Use o nome

fabrikamazureadmin@hdifabrikam.comde usuário que você criou quando configurou seu locatário. Em seguida, selecione Seguinte.

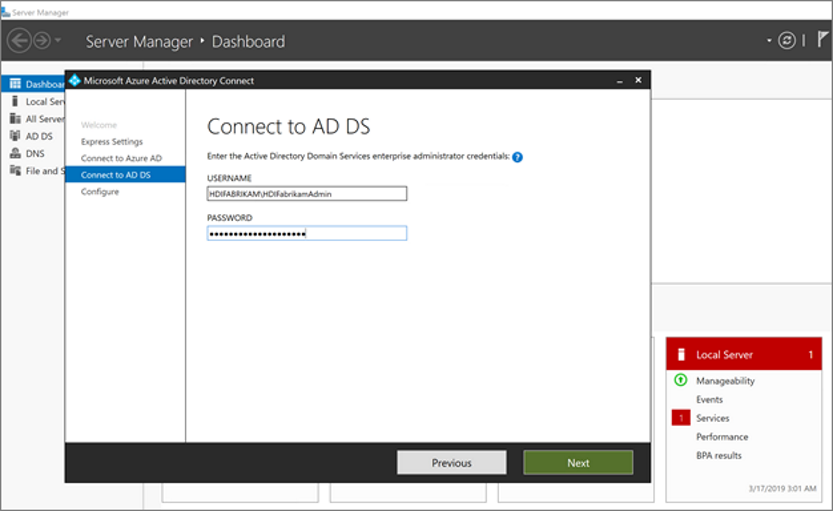

Na página Ligar aos Serviços de Domínio do Microsoft Entra ID, introduza o nome de utilizador e a palavra-passe de uma conta de administrador empresarial. Use o nome

HDIFabrikam\HDIFabrikamAdminde usuário e sua senha que você criou anteriormente. Em seguida, selecione Seguinte.

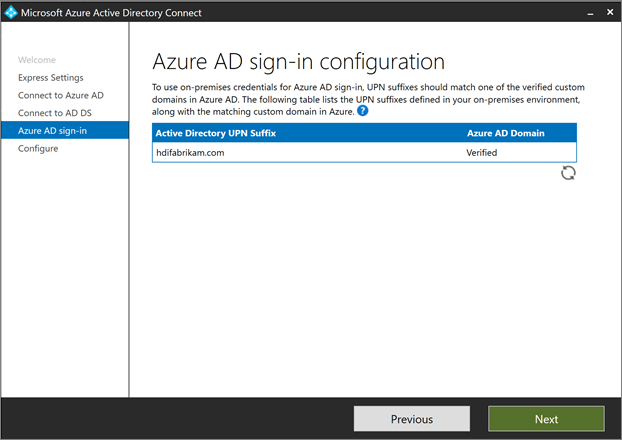

Na página de configuração de entrada do Microsoft Entra, selecione Avançar.

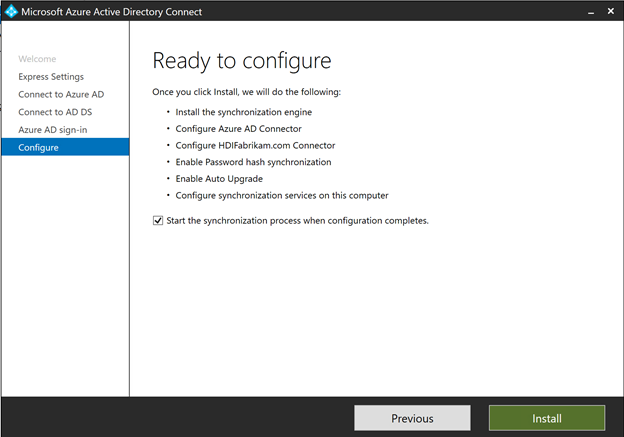

Na página Pronto para configurar, selecione Instalar.

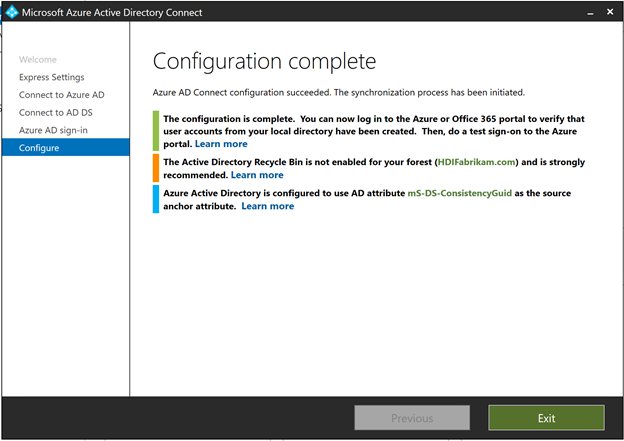

Na página Configuração concluída, selecione Sair.

Após a conclusão da sincronização, confirme se os usuários criados no diretório IaaS estão sincronizados com a ID do Microsoft Entra.

- Inicie sessão no portal do Azure.

- Selecione Microsoft Entra ID>HDIFabrikam>Users.

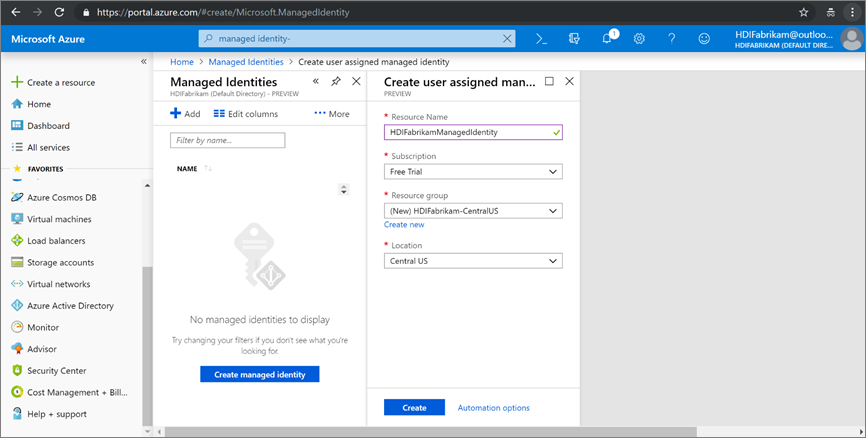

Criar uma identidade gerida atribuída pelo utilizador

Crie uma identidade gerenciada atribuída pelo usuário que você pode usar para configurar os Serviços de Domínio do Microsoft Entra. Para obter mais informações, consulte Criar, listar, excluir ou atribuir uma função a uma identidade gerenciada atribuída pelo usuário usando o portal do Azure.

- Inicie sessão no portal do Azure.

- Selecione Criar um recurso e digite

managed identity. Selecione Criar identidade gerenciada>atribuída pelo usuário. - Para o Nome do Recurso, digite

HDIFabrikamManagedIdentity. - Selecione a sua subscrição.

- Em Grupo de recursos, selecione Criar novo e insira

HDIFabrikam-CentralUS. - Em Localização, selecione Central dos EUA.

- Selecione Criar.

Ativar o Microsoft Entra Domain Services.

Siga estas etapas para habilitar os Serviços de Domínio do Microsoft Entra. Para obter mais informações, consulte Habilitar os Serviços de Domínio do Microsoft Entra usando o portal do Azure.

Crie uma rede virtual para hospedar os Serviços de Domínio do Microsoft Entra. Execute o seguinte código do PowerShell.

# Sign in to your Azure subscription $sub = Get-AzSubscription -ErrorAction SilentlyContinue if(-not($sub)) { Connect-AzAccount } # If you have multiple subscriptions, set the one to use # Select-AzSubscription -SubscriptionId "<SUBSCRIPTIONID>" $virtualNetwork = New-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-CentralUS' -Location 'Central US' -Name 'HDIFabrikam-AADDSVNET' -AddressPrefix 10.1.0.0/16 $subnetConfig = Add-AzVirtualNetworkSubnetConfig -Name 'AADDS-subnet' -AddressPrefix 10.1.0.0/24 -VirtualNetwork $virtualNetwork $virtualNetwork | Set-AzVirtualNetworkInicie sessão no portal do Azure.

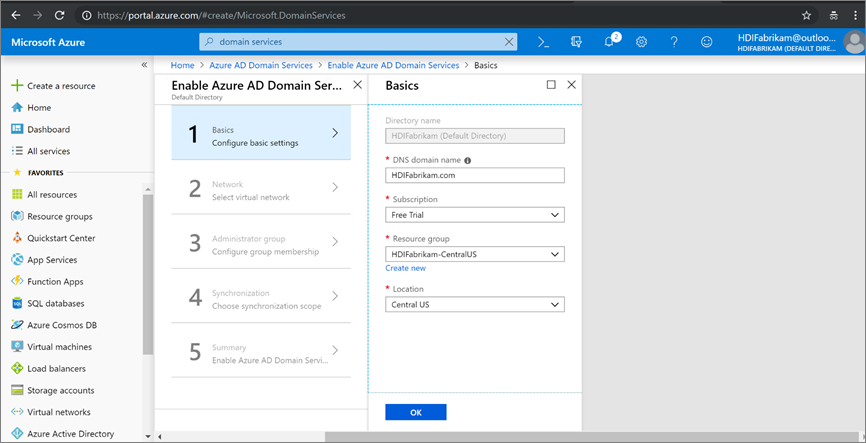

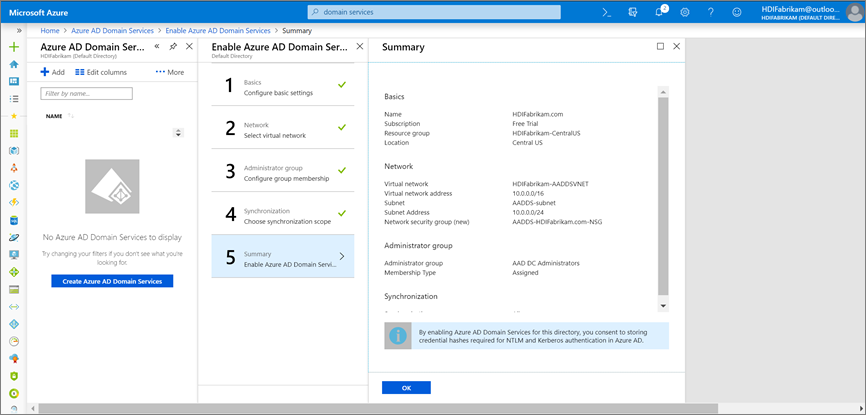

Selecione Criar recurso, insira

Domain servicese selecione Criar Serviços>de Domínio do Microsoft Entra.Na página Noções básicas:

Em Nome do diretório, selecione o diretório do Microsoft Entra que você criou: HDIFabrikam.

Para Nome de domínio DNS, digite HDIFabrikam.com.

Selecione a sua subscrição.

Especifique o grupo de recursos HDIFabrikam-CentralUS. Em Local, selecione Central US.

Na página Rede, selecione a rede (HDIFabrikam-VNET) e a sub-rede (AADDS-subnet) que você criou usando o script do PowerShell. Ou escolha Criar novo para criar uma rede virtual agora.

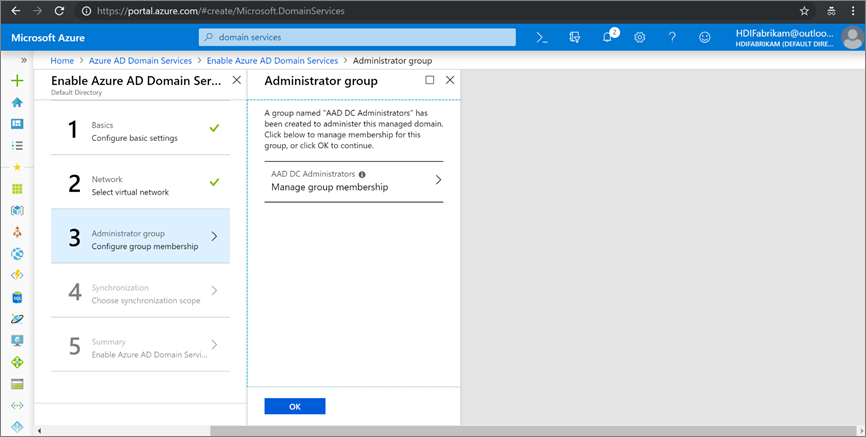

Na página Grupo de administradores, você verá uma notificação de que um grupo chamado

AAD DCAdministradores já foi criado para administrar esse grupo. Você pode modificar a associação desse grupo se quiser, mas neste caso não precisa alterá-la. Selecione OK.

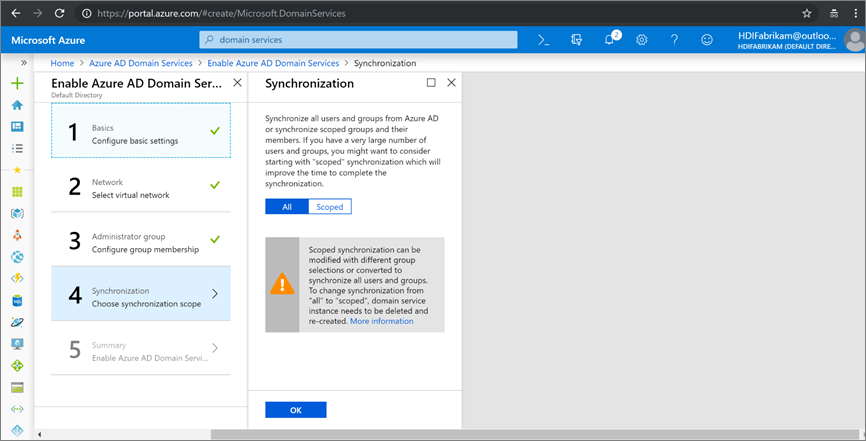

Na página Sincronização, habilite a sincronização completa selecionando Tudo>OK.

Na página Resumo, verifique os detalhes dos Serviços de Domínio Microsoft Entra e selecione OK.

Depois de habilitar os Serviços de Domínio do Microsoft Entra, um servidor DNS local é executado nas VMs do Microsoft Entra.

Configurar a rede virtual dos Serviços de Domínio Microsoft Entra

Use as etapas a seguir para configurar sua rede virtual dos Serviços de Domínio Microsoft Entra (HDIFabrikam-AADDSVNET) para usar seus servidores DNS personalizados.

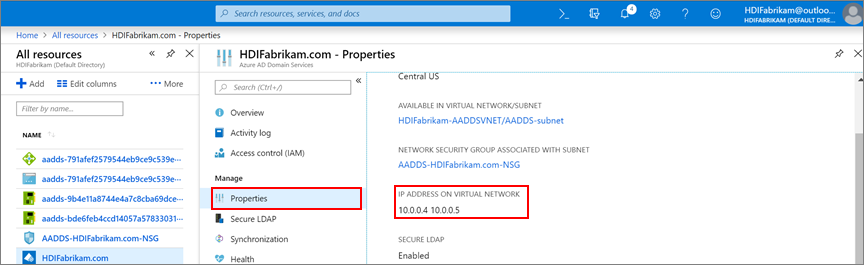

Localize os endereços IP dos seus servidores DNS personalizados.

- Selecione o recurso Serviços de

HDIFabrikam.comDomínio Microsoft Entra. - Em Gerir, selecione Propriedades.

- Encontre os endereços IP em Endereço IP na rede virtual.

- Selecione o recurso Serviços de

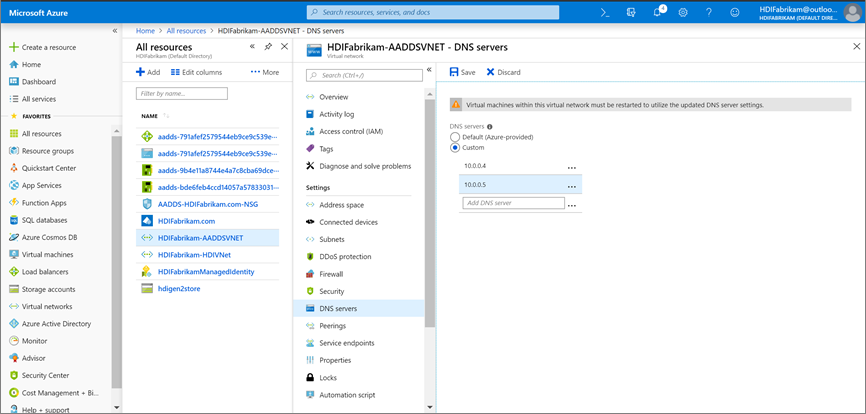

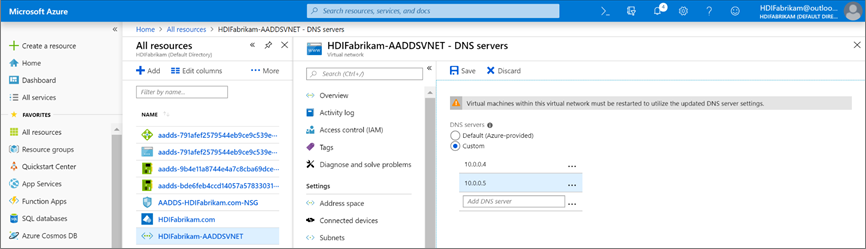

Configure HDIFabrikam-AADDSVNET para usar endereços IP personalizados 10.0.0.4 e 10.0.0.5.

- Em Configurações, selecione Servidores DNS.

- Selecione Personalizado.

- Na caixa de texto, digite o primeiro endereço IP (10.0.0.4).

- Selecione Guardar.

- Repita as etapas para adicionar o outro endereço IP (10.0.0.5).

Em nosso cenário, configuramos os Serviços de Domínio Microsoft Entra para usar os endereços IP 10.0.0.4 e 10.0.0.5, definindo o mesmo endereço IP na rede virtual dos Serviços de Domínio Microsoft Entra:

Protegendo o tráfego LDAP

O protocolo LDAP (Lightweight Directory Access Protocol) é usado para ler e gravar no Microsoft Entra ID. Você pode tornar o tráfego LDAP confidencial e seguro usando a tecnologia Secure Sockets Layer (SSL) ou Transport Layer Security (TLS). Você pode ativar o LDAP sobre SSL (LDAPS) instalando um certificado formatado corretamente.

Para obter mais informações sobre LDAP seguro, consulte Configurar LDAPS para um domínio gerenciado dos Serviços de Domínio Microsoft Entra.

Nesta seção, você cria um certificado autoassinado, baixa o certificado e configura LDAPS para o domínio gerenciado HDIFabrikam Microsoft Entra Domain Services.

O script a seguir cria um certificado para HDIFabrikam. O certificado é salvo no caminho LocalMachine .

$lifetime = Get-Date

New-SelfSignedCertificate -Subject hdifabrikam.com `

-NotAfter $lifetime.AddDays(365) -KeyUsage DigitalSignature, KeyEncipherment `

-Type SSLServerAuthentication -DnsName *.hdifabrikam.com, hdifabrikam.com

Nota

Qualquer utilitário ou aplicativo que crie uma solicitação PKCS (Public Key Cryptography Standards) #10 válida pode ser usado para formar a solicitação de certificado TLS/SSL.

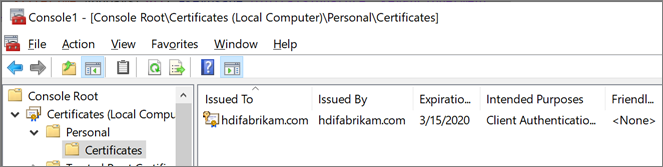

Verifique se o certificado está instalado no armazenamento pessoal do computador:

Inicie o MMC (Console de Gerenciamento Microsoft).

Adicione o snap-in Certificados que gerencia certificados no computador local.

Expanda Certificados (Computador Local)>Certificados Pessoais.> Um novo certificado deve existir no repositório pessoal . Este certificado é emitido para o nome de host totalmente qualificado.

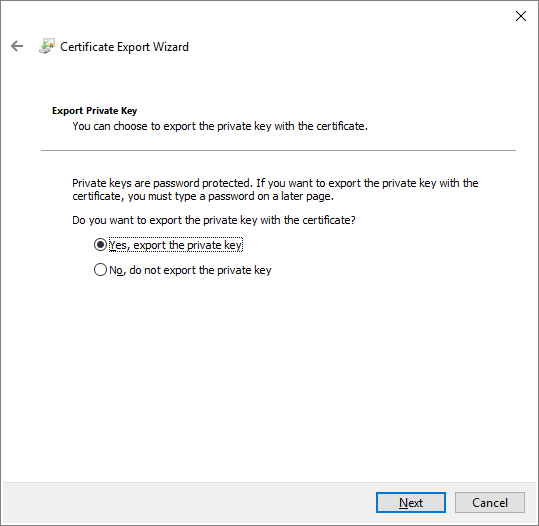

No painel à direita, clique com o botão direito do rato no certificado que criou. Aponte para Todas as Tarefas e selecione Exportar.

Na página Exportar Chave Privada, selecione Sim, exportar a chave privada. O computador para onde a chave será importada precisa da chave privada para ler as mensagens encriptadas.

Na página Formato de Arquivo de Exportação , deixe as configurações padrão e selecione Avançar.

Na página Senha, digite uma senha para a chave privada. Em Criptografia, selecione TripleDES-SHA1. Em seguida, selecione Seguinte.

Na página Arquivo a Exportar, digite o caminho e o nome do arquivo de certificado exportado e selecione Avançar. O nome do ficheiro tem de ter uma extensão .pfx. Esse arquivo é configurado no portal do Azure para estabelecer uma conexão segura.

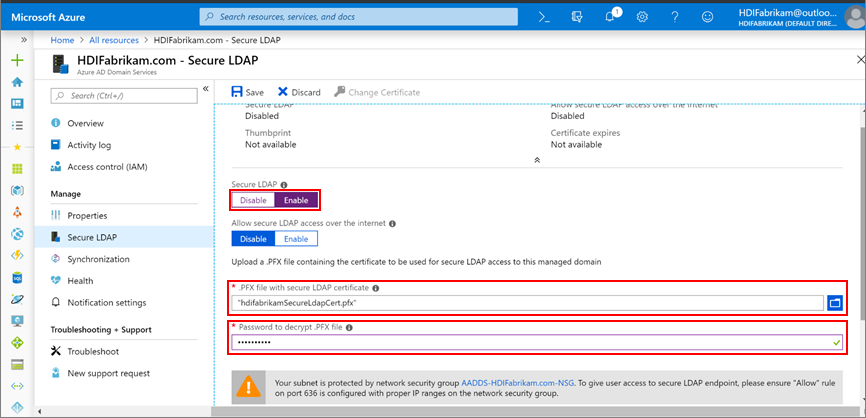

Habilite LDAPS para um domínio gerenciado dos Serviços de Domínio Microsoft Entra.

- No portal do Azure, selecione o domínio

HDIFabrikam.com. - Em Gerenciar, selecione LDAP seguro.

- Na página LDAP seguro, em LDAP seguro, selecione Ativar.

- Procure o ficheiro de certificado .pfx que exportou para o computador.

- Digite a senha do certificado.

- No portal do Azure, selecione o domínio

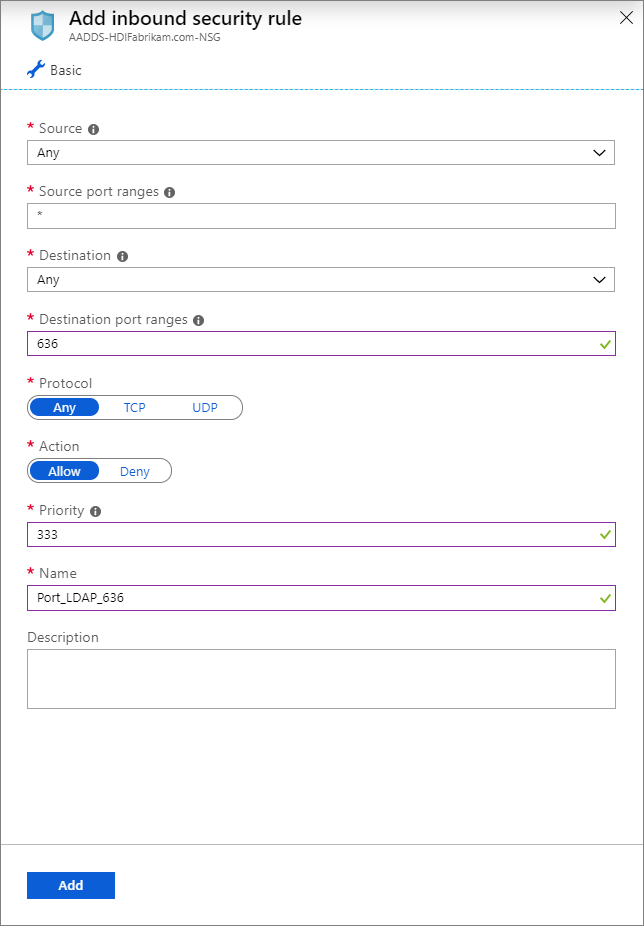

Agora que você ativou o LDAPS, verifique se ele está acessível ativando a porta 636.

No grupo de recursos HDIFabrikam-CentralUS, selecione o grupo de segurança de rede AADDS-HDIFabrikam.com-NSG.

Em Configurações, selecione Regras> de segurança de entrada Adicionar.

Na página Adicionar regra de segurança de entrada, insira as seguintes propriedades e selecione Adicionar:

Property Value Source Qualquer Intervalo de portas de origem * Destino Qualquer Intervalo de portas de destino 636 Protocolo Qualquer Ação Permitir Prioridade <Número desejado> Nome Port_LDAP_636

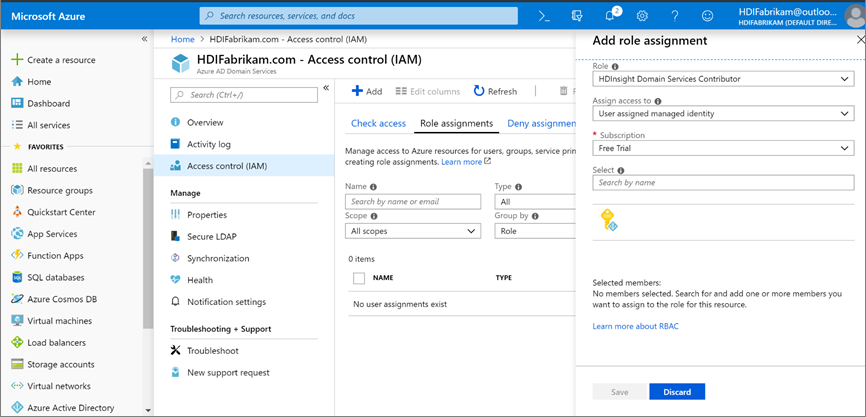

HDIFabrikamManagedIdentity é a identidade gerenciada atribuída pelo usuário. A função de Colaborador dos Serviços de Domínio HDInsight está habilitada para a identidade gerenciada que permitirá que essa identidade leia, crie, modifique e exclua operações de serviços de domínio.

Criar um cluster HDInsight habilitado para ESP

Esta etapa requer os seguintes pré-requisitos:

Crie um novo grupo de recursos HDIFabrikam-WestUS no local West US.

Crie uma rede virtual que hospedará o cluster HDInsight habilitado para ESP.

$virtualNetwork = New-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-WestUS' -Location 'West US' -Name 'HDIFabrikam-HDIVNet' -AddressPrefix 10.1.0.0/16 $subnetConfig = Add-AzVirtualNetworkSubnetConfig -Name 'SparkSubnet' -AddressPrefix 10.1.0.0/24 -VirtualNetwork $virtualNetwork $virtualNetwork | Set-AzVirtualNetworkCrie uma relação de mesmo nível entre a rede virtual que hospeda os Serviços de Domínio Microsoft Entra (

HDIFabrikam-AADDSVNET) e a rede virtual que hospedará o cluster HDInsight habilitado para ESP (HDIFabrikam-HDIVNet). Use o seguinte código do PowerShell para emparelhar as duas redes virtuais.Add-AzVirtualNetworkPeering -Name 'HDIVNet-AADDSVNet' -RemoteVirtualNetworkId (Get-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-CentralUS').Id -VirtualNetwork (Get-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-WestUS') Add-AzVirtualNetworkPeering -Name 'AADDSVNet-HDIVNet' -RemoteVirtualNetworkId (Get-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-WestUS').Id -VirtualNetwork (Get-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-CentralUS')Crie uma nova conta do Azure Data Lake Storage Gen2 chamada Hdigen2store. Configure a conta com a identidade gerenciada pelo usuário HDIFabrikamManagedIdentity. Para obter mais informações, veja Utilizar o Azure Data Lake Storage Gen2 com clusters do Azure HDInsight.

Configure o DNS personalizado na rede virtual HDIFabrikam-AADDSVNET .

Vá para os grupos>de recursos do portal >do Azure OnPremADVRG>HDIFabrikam-AADDSVNET>servidores DNS.

Selecione Personalizar e digite 10.0.0.4 e 10.0.0.5.

Selecione Guardar.

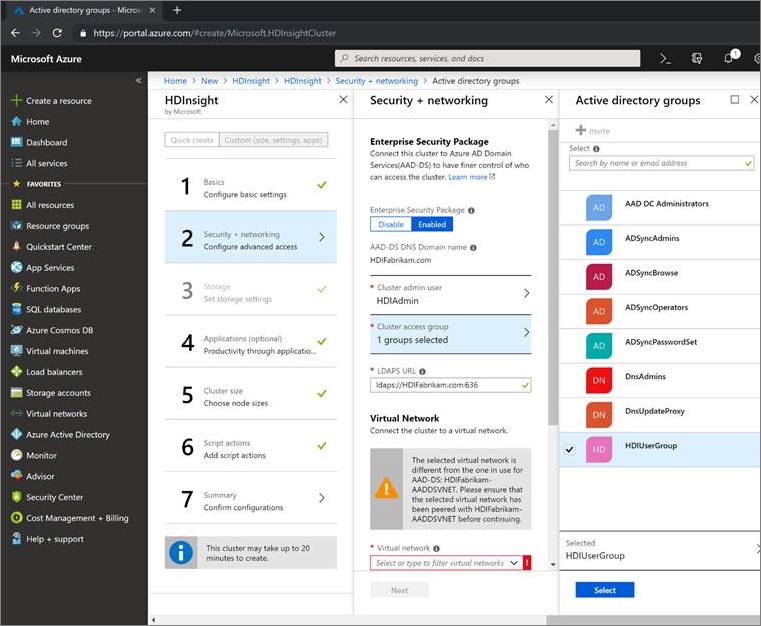

Crie um novo cluster HDInsight Spark habilitado para ESP.

Selecione Personalizado (tamanho, configurações, aplicativos).

Insira os detalhes para Noções básicas (seção 1). Verifique se o tipo de cluster é Spark 2.3 (HDI 3.6). Certifique-se de que o grupo de recursos é HDIFabrikam-CentralUS.

Para Segurança + rede (secção 2), preencha os seguintes dados:

Em Pacote de Segurança Empresarial, selecione Ativado.

Selecione Usuário administrador do cluster e selecione a conta HDIAdmin que você criou como o usuário administrador local. Clique em Selecionar.

Selecione Grupo de acesso ao>cluster HDIUserGroup. Qualquer usuário que você adicionar a esse grupo no futuro poderá acessar clusters HDInsight.

Conclua as outras etapas da configuração do cluster e verifique os detalhes no resumo do cluster. Selecione Criar.

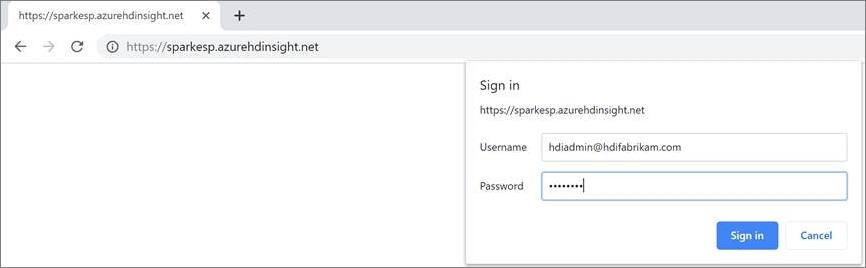

Entre na interface do usuário do Ambari para o cluster recém-criado em

https://CLUSTERNAME.azurehdinsight.net. Use seu nomehdiadmin@hdifabrikam.comde usuário de administrador e sua senha.

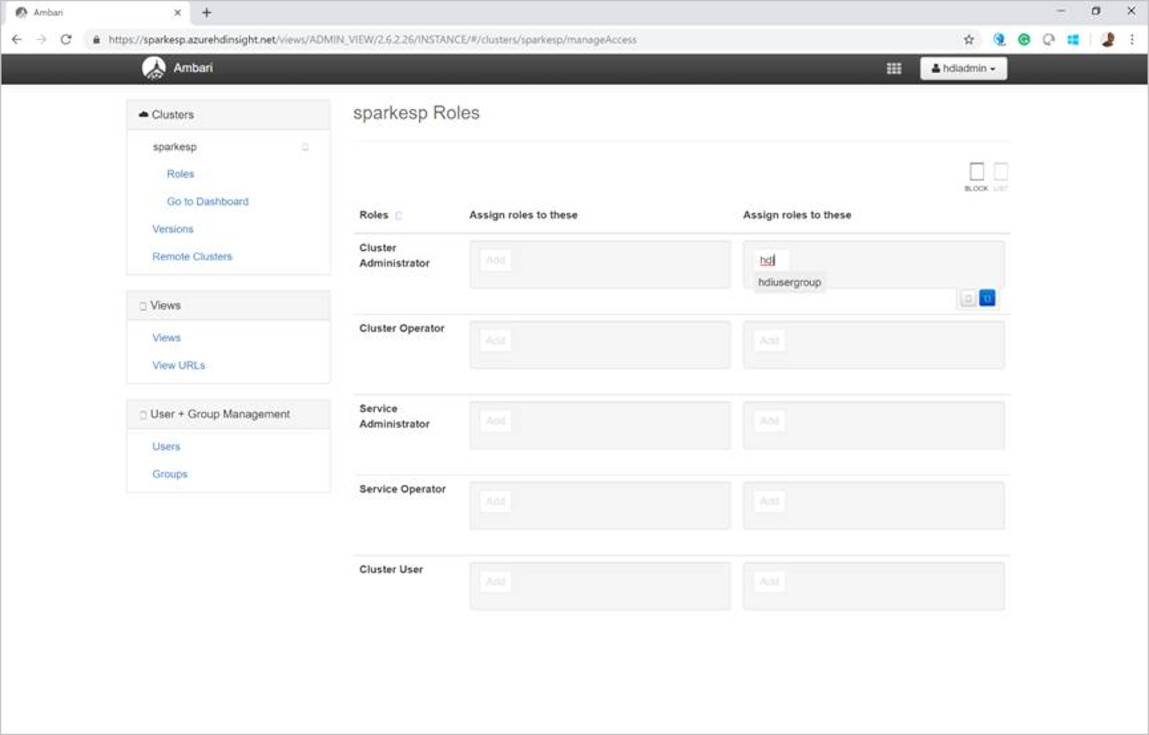

No painel do cluster, selecione Funções.

Na página Funções, em Atribuir funções a estas, ao lado da função Administrador de Cluster, insira o grupo hdiusergroup.

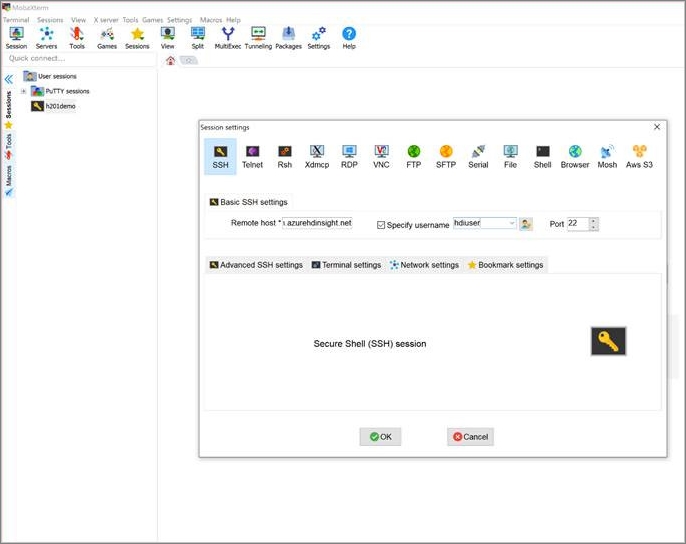

Abra o cliente Secure Shell (SSH) e entre no cluster. Use o hdiuser que você criou na instância local do Microsoft Entra ID.

Se você puder entrar com essa conta, configurou seu cluster ESP corretamente para sincronizar com sua instância de ID do Microsoft Entra local.