Configurar HTTPS em um domínio personalizado do Azure Front Door (clássico)

Importante

O Azure Front Door (clássico) será desativado em 31 de março de 2027. Para evitar qualquer interrupção do serviço, é importante migrar seus perfis do Azure Front Door (clássico) para a camada Azure Front Door Standard ou Premium até março de 2027. Para obter mais informações, consulte Aposentadoria (clássica) do Azure Front Door.

Este artigo explica como habilitar HTTPS para um domínio personalizado associado à sua porta frontal (clássico). Usar HTTPS em seu domínio personalizado (por exemplo, https://www.contoso.com) garante a transmissão segura de dados via criptografia TLS/SSL. Quando um navegador da Web se conecta a um site usando HTTPS, ele valida o certificado de segurança do site e verifica sua legitimidade, fornecendo segurança e protegendo seus aplicativos da Web contra ataques mal-intencionados.

O Azure Front Door dá suporte a HTTPS por padrão em seu nome de host padrão (por exemplo, https://contoso.azurefd.net). No entanto, você precisa habilitar o HTTPS separadamente para domínios personalizados, como www.contoso.com.

Os principais atributos do recurso HTTPS personalizado incluem:

- Sem custo extra: Sem custos para aquisição de certificados, renovação ou tráfego HTTPS.

- Habilitação simples: provisionamento de uma seleção por meio do portal do Azure, da API REST ou de outras ferramentas de desenvolvedor.

- Gestão completa de certificados: Aquisição e renovação automática de certificados, eliminando o risco de interrupção do serviço devido a certificados expirados.

Neste tutorial, irá aprender a:

- Habilite o HTTPS em seu domínio personalizado.

- Use um certificado gerenciado pelo AFD.

- Use seu próprio certificado TLS/SSL.

- Valide o domínio

- Desative o HTTPS no seu domínio personalizado.

Nota

Recomendamos que utilize o módulo Azure Az do PowerShell para interagir com o Azure. Para começar, consulte Instalar o Azure PowerShell. Para saber como migrar para o módulo do Az PowerShell, veja Migrar o Azure PowerShell do AzureRM para o Az.

Pré-requisitos

Antes de começar, certifique-se de ter uma porta frontal com pelo menos um domínio personalizado integrado. Para obter mais informações, veja Tutorial: Adicionar um domínio personalizado ao Front Door.

Certificados TLS/SSL

Para habilitar o HTTPS em um domínio personalizado (clássico), você precisa de um certificado TLS/SSL. Você pode usar um certificado gerenciado pelo Azure Front Door ou seu próprio certificado.

Opção 1 (predefinição): utilizar um certificado gerido pelo Front Door

Usar um certificado gerenciado pelo Azure Front Door permite habilitar o HTTPS com algumas alterações de configurações. O Azure Front Door lida com todas as tarefas de gerenciamento de certificados, incluindo aquisição e renovação. Se o seu domínio personalizado já estiver mapeado para o host de front-end padrão do Front Door ({hostname}.azurefd.net), nenhuma ação adicional será necessária. Caso contrário, você deve validar a propriedade do seu domínio por e-mail.

Para habilitar HTTPS em um domínio personalizado:

No portal do Azure, vá para o seu perfil Front Door.

Selecione o domínio personalizado para o qual deseja habilitar o HTTPS na lista de hosts front-end.

Em HTTPS de domínio personalizado, selecione Habilitado e escolha Front Door gerenciado como a fonte do certificado.

Selecione Guardar.

Avance para Validar o domínio.

Nota

- O limite de 64 caracteres do DigiCert é imposto para certificados gerenciados pela Porta da Frente do Azure. A validação falhará se este limite for excedido.

- Não há suporte para habilitar HTTPS via certificado gerenciado Front Door para domínios apex/root (por exemplo, contoso.com). Use seu próprio certificado para este cenário (consulte a opção 2).

Opção 2: utilizar o seu próprio certificado

Você pode usar seu próprio certificado por meio de uma integração com o Azure Key Vault. Verifique se o certificado é de uma Lista de CA Confiável da Microsoft e tem uma cadeia de certificados completa.

Prepare o seu cofre de chaves e o certificado

- Crie uma conta de cofre de chaves na mesma assinatura do Azure que sua porta da frente.

- Configure seu cofre de chaves para permitir que serviços confiáveis da Microsoft ignorem o firewall se as restrições de acesso à rede estiverem habilitadas.

- Use o modelo de permissão de política de acesso do Cofre da Chave.

- Carregue seu certificado como um objeto de certificado , não como um segredo.

Nota

O Front Door não suporta certificados com algoritmos de criptografia de curva elíptica (EC). O certificado deve ter uma cadeia de certificados completa com certificados folha e intermediários, e a autoridade de certificação raiz deve fazer parte da lista de autoridades de certificação confiáveis da Microsoft.

Registar o Azure Front Door

Registre a entidade de serviço do Azure Front Door em sua ID do Microsoft Entra usando o Azure PowerShell ou a CLI do Azure.

Azure PowerShell

Instale o Azure PowerShell , se necessário.

Execute o seguinte comando:

New-AzADServicePrincipal -ApplicationId "ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037"

CLI do Azure

Instale a CLI do Azure, se necessário.

Execute o seguinte comando:

az ad sp create --id ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037

Conceder ao Azure Front Door Service acesso ao Key Vault

Na conta do cofre de chaves, selecione Políticas de acesso.

Selecione Criar para criar uma nova política de acesso.

Em Permissões secretas, selecione Obter.

Em Permissões de certificado, selecione Obter.

Em Selecionar principal, procure ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037 e selecione Microsoft.Azure.Frontdoor. Selecione Seguinte.

Selecione Avançar no aplicativo.

Selecione Criar em Rever + criar.

Nota

Se o cofre da chave tiver restrições de acesso à rede, permita que serviços confiáveis da Microsoft acessem o cofre da chave.

Selecione o certificado que será implementado pelo Azure Front Door

Volte ao seu Front Door no portal.

Selecione o domínio personalizado para o qual você deseja habilitar o HTTPS.

Em Tipo de gerenciamento de certificado, selecione Usar meu próprio certificado.

Selecione um cofre de chaves, um segredo e uma versão de segredo.

Nota

Para ativar a rotação automática de certificados, defina a versão secreta como 'Mais recente'. Se uma versão específica for selecionada, você deverá atualizá-la manualmente para rotação de certificados.

Aviso

Verifique se a entidade de serviço tem permissão GET no Cofre da Chave. Para ver o certificado na lista suspensa do portal, sua conta de usuário deve ter as permissões LIST e GET no Cofre da Chave.

Ao usar seu próprio certificado, a validação de domínio não é necessária. Avance para Aguardar pela propagação.

Validar o domínio

Se o seu domínio personalizado estiver mapeado para o seu ponto de extremidade personalizado com um registro CNAME ou se você estiver usando seu próprio certificado, continue para Domínio personalizado é mapeado para sua porta da frente. Caso contrário, siga as instruções em O domínio personalizado não está mapeado para a sua porta da frente.

O domínio personalizado está mapeado para o Front Door por um registo CNAME

Se o seu registro CNAME ainda existir e não contiver o subdomínio afdverify, o DigiCert validará automaticamente a propriedade do seu domínio personalizado.

Seu registro CNAME deve estar no seguinte formato:

| Nome | Tipo | valor |

|---|---|---|

| <www.contoso.com> | CNAME | contoso.azurefd.net |

Para obter mais informações sobre os registos CNAME, veja Criar o registo DNS CNAME.

Se o seu registro CNAME estiver correto, o DigiCert verificará automaticamente seu domínio personalizado e criará um certificado dedicado. O certificado é válido por um ano e renovado automaticamente antes de expirar. Avance para Aguardar pela propagação.

Nota

Se tiver um registo Autorização de Autoridade de Certificação (CAA) com o seu fornecedor de DNS, tem de incluir DigiCert como AC válida. Para obter mais informações, consulte Gerenciar registros CAA.

O domínio personalizado não está mapeado para a sua porta da frente

Se a entrada de registro CNAME para seu ponto de extremidade não existir mais ou contiver o subdomínio afdverify, siga estas instruções.

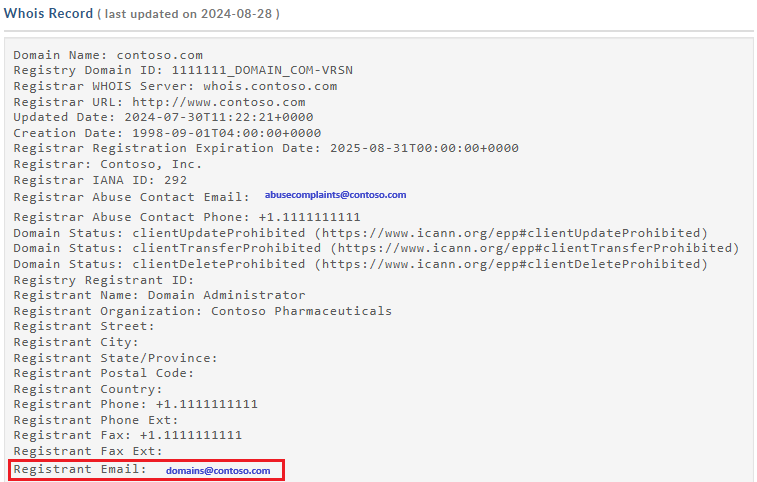

Depois de ativar o HTTPS no seu domínio personalizado, o DigiCert valida a propriedade entrando em contato com o registrante do domínio por e-mail ou telefone listado no registro WHOIS. Você deve concluir a validação do domínio dentro de seis dias úteis. A validação de domínio DigiCert funciona no nível do subdomínio.

A DigiCert também envia um e-mail de verificação para os seguintes endereços se as informações do registante WHOIS forem privadas:

- admin@<o-seu-nome-de-domínio.com>

- administrador@<o-seu-nome-de-domínio.com>

- webmaster@<o-seu-nome-de-domínio.com>

- hostmaster@<o-seu-nome-de-domínio.com>

- postmaster@<o-seu-nome-de-domínio.com>

Você deve receber um e-mail solicitando que você aprove a solicitação. Se não receber um e-mail passadas 24 horas, contacte o suporte da Microsoft.

Após a aprovação, a DigiCert conclui a criação do certificado. O certificado é válido por um ano e renovado automaticamente se o registro CNAME for mapeado para o nome de host padrão do Azure Front Door.

Nota

A renovação automática de certificados gerenciados requer que seu domínio personalizado seja mapeado diretamente para o nome de host .azurefd.net padrão do Front Door por um registro CNAME.

Aguardar pela propagação

Após a validação do domínio, pode levar de 6 a 8 horas para que o recurso HTTPS de domínio personalizado seja ativado. Quando concluído, o status HTTPS personalizado no portal do Azure é definido como Habilitado.

Progresso da operação

A tabela a seguir mostra o progresso da operação ao habilitar HTTPS:

| Passo da operação | Detalhes do subpasso da operação |

|---|---|

| 1. Apresentação do pedido | Submeter o pedido |

| O seu pedido HTTPS está a ser submetido. | |

| Sua solicitação HTTPS foi enviada com sucesso. | |

| 2. Validação do domínio | O domínio é validado automaticamente se o CNAME for mapeado para o host de frontend .azurefd.net padrão. Caso contrário, é enviado um pedido de verificação para o e-mail listado no registo do seu domínio (registante WHOIS). Verifique o domínio assim que possível. |

| A propriedade do seu domínio foi validada com sucesso. | |

| A solicitação de validação de propriedade do domínio expirou (o cliente provavelmente não respondeu dentro de seis dias). O HTTPS não está habilitado no seu domínio. * | |

| Solicitação de validação de propriedade de domínio rejeitada pelo cliente. O HTTPS não está habilitado no seu domínio. * | |

| 3. Aprovisionamento de certificados | A autoridade de certificação está emitindo o certificado necessário para habilitar o HTTPS em seu domínio. |

| O certificado foi emitido e está sendo implantado para a sua porta da frente. Este processo pode demorar vários minutos a uma hora. | |

| O certificado foi implantado com sucesso para a sua porta da frente. | |

| 4. Completo | HTTPS foi ativado com sucesso no seu domínio. |

* Esta mensagem aparece apenas se ocorrer um erro.

Se ocorrer um erro antes de o pedido ser submetido, será apresentada a seguinte mensagem de erro:

We encountered an unexpected error while processing your HTTPS request. Please try again and contact support if the issue persists.

Perguntas mais frequentes

Quem é o fornecedor do certificado e que tipo de certificado é utilizado?

Um certificado dedicado/único, fornecido pela DigiCert, é usado para o seu domínio personalizado.

Utiliza TLS/SSL baseado em IP ou em SNI?

O Azure Front Door usa SNI TLS/SSL.

E se não receber o e-mail de verificação do domínio da DigiCert?

Se você tiver uma entrada CNAME para seu domínio personalizado que aponte diretamente para seu nome de host de ponto de extremidade e não estiver usando o nome de subdomínio afdverify, não receberá um e-mail de verificação de domínio. A validação ocorre automaticamente. Caso contrário, se não tiver uma entrada CNAME e não receber uma mensagem de correio eletrónico no prazo de 24 horas, contacte o suporte da Microsoft.

A utilização de um certificado SAN é mais insegura do que um certificado dedicado?

Os certificados SAN seguem as mesmas normas de encriptação e segurança dos certificados dedicados. Todos os certificados TLS/SSL emitidos usam SHA-256 para maior segurança do servidor.

Preciso de um registo Autorização de Autoridade de Certificação junto do meu fornecedor de DNS?

Não, um registro de Autorização da Autoridade de Certificação não é necessário no momento. No entanto, se tiver um, o mesmo tem de incluir a DigiCert como AC válida.

Clean up resources (Limpar recursos)

Para desativar o HTTPS no seu domínio personalizado:

Desativar a funcionalidade HTTPS

No portal do Azure, vá para sua configuração do Azure Front Door.

Selecione o domínio personalizado para o qual você deseja desabilitar o HTTPS.

Selecione Desativado e selecione Salvar.

Aguardar pela propagação

Depois de desativar o recurso HTTPS de domínio personalizado, pode levar de 6 a 8 horas para entrar em vigor. Quando concluído, o status HTTPS personalizado no portal do Azure é definido como Desabilitado.

Progresso da operação

A tabela a seguir mostra o progresso da operação ao desabilitar HTTPS:

| Progresso da operação | Detalhes da operação |

|---|---|

| 1. Apresentação do pedido | Submeter o pedido |

| 2. Desaprovisionamento de certificados | Eliminar o certificado |

| 3. Completo | Certificado eliminado |

Próximos passos

Para saber como configurar uma política de filtragem geográfica para a sua Porta da Frente, continue para o próximo tutorial.