O que são fornecedores de parceiros de segurança?

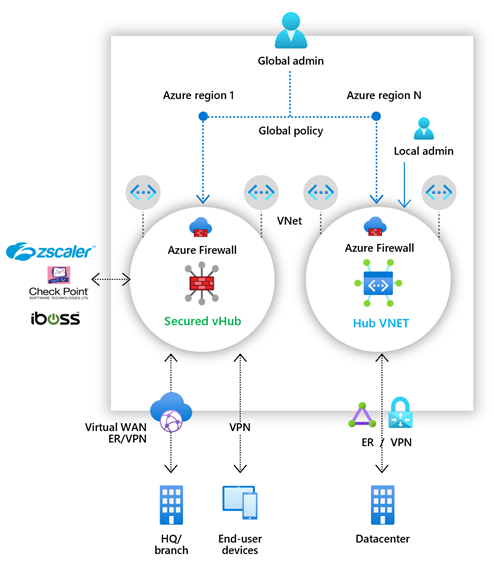

Os fornecedores de parceiros de segurança no Azure Firewall Manager permitem-lhe utilizar as suas ofertas familiares e de melhor qualidade de segurança como serviço (SECaaS) para proteger o acesso à Internet para os seus utilizadores.

Com uma configuração rápida, você pode proteger um hub com um parceiro de segurança compatível e rotear e filtrar o tráfego da Internet de suas redes virtuais (VNets) ou filiais dentro de uma região. Você pode fazer isso com o gerenciamento automatizado de rotas, sem configurar e gerenciar UDRs (Rotas Definidas pelo Usuário).

Você pode implantar hubs seguros configurados com o parceiro de segurança de sua escolha em várias regiões do Azure para obter conectividade e segurança para seus usuários em qualquer lugar do mundo nessas regiões. Com a capacidade de usar a oferta do parceiro de segurança para tráfego de aplicativos Internet/SaaS e o Firewall do Azure para tráfego privado nos hubs protegidos, agora você pode começar a criar sua vantagem de segurança no Azure que está perto de seus usuários e aplicativos distribuídos globalmente.

O atual parceiro de segurança suportado é a Zscaler.

Veja o seguinte vídeo de Jack Tracey para uma visão geral do Zscaler:

Cenários principais

Você pode usar os parceiros de segurança para filtrar o tráfego da Internet nos seguintes cenários:

Rede Virtual (VNet)-para-Internet

Use a proteção avançada da Internet com reconhecimento do usuário para suas cargas de trabalho na nuvem em execução no Azure.

Sucursal para Internet

Use sua conectividade do Azure e distribuição global para adicionar facilmente filtragem NSaaS de parceiro para filiação a cenários da Internet. Você pode criar sua rede de trânsito global e borda de segurança usando a WAN Virtual do Azure.

Os seguintes cenários são suportados:

Dois provedores de segurança no hub

VNet/Branch-to-Internet através de um fornecedor de parceiro de segurança e o outro tráfego (spoke-to-spoke, spoke-to-branch, branch-to-spoke) através da Firewall do Azure.

Provedor único no hub

- Todo o tráfego (spoke-to-spoke, spoke-to-branch, branch-to-spoke, VNet/Branch-to-Internet) protegido pelo Firewall do Azure

ou - VNet/Branch-to-Internet através de um fornecedor parceiro de segurança

- Todo o tráfego (spoke-to-spoke, spoke-to-branch, branch-to-spoke, VNet/Branch-to-Internet) protegido pelo Firewall do Azure

Práticas recomendadas para filtragem de tráfego da Internet em hubs virtuais seguros

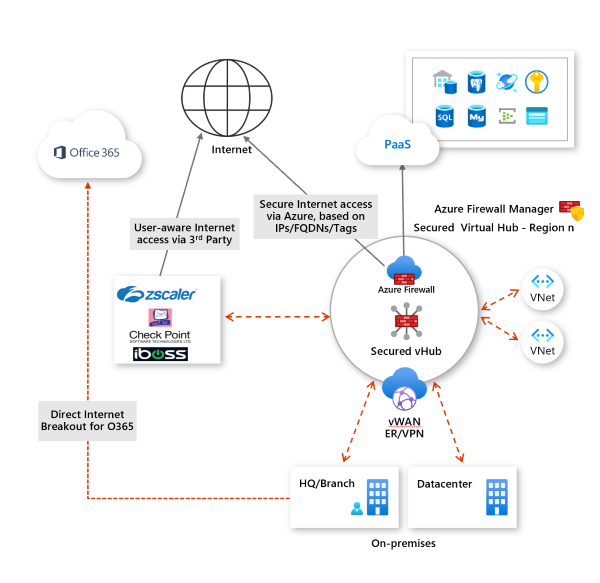

O tráfego da Internet normalmente inclui o tráfego da Web. Mas também inclui tráfego destinado a aplicativos SaaS, como o Microsoft 365, e serviços públicos de PaaS do Azure, como Armazenamento do Azure, Azure SQL e assim por diante. A seguir estão recomendações de práticas recomendadas para lidar com o tráfego para esses serviços:

Manipulando o tráfego de PaaS do Azure

Use o Firewall do Azure para proteção se seu tráfego consistir principalmente em PaaS do Azure e o acesso a recursos para seus aplicativos puder ser filtrado usando endereços IP, FQDNs, tags de serviço ou marcas FQDN.

Use uma solução de parceiro em seus hubs se o tráfego consistir em acesso a aplicativos SaaS, se você precisar de filtragem com reconhecimento de usuário (por exemplo, para cargas de trabalho de VDI (infraestrutura de área de trabalho virtual)) ou se precisar de recursos avançados de filtragem da Internet.

Tratamento do tráfego do Microsoft 365

Em cenários de localização de filial distribuída globalmente, redirecione o tráfego do Microsoft 365 diretamente para a filial antes de enviar o tráfego restante da Internet para seu hub seguro do Azure.

Para o Microsoft 365, a latência e o desempenho da rede são essenciais para uma experiência de usuário bem-sucedida. Para atingir essas metas em torno do desempenho ideal e da experiência do usuário, os clientes devem implementar o escape direto e local do Microsoft 365 antes de considerar o roteamento do restante do tráfego da Internet pelo Azure.

Os princípios de conectividade de rede do Microsoft 365 exigem que as principais conexões de rede do Microsoft 365 sejam roteadas localmente a partir da ramificação do usuário ou dispositivo móvel e diretamente pela Internet para o ponto de presença de rede Microsoft mais próximo.

Além disso, as conexões do Microsoft 365 são criptografadas para privacidade e usam protocolos proprietários eficientes por motivos de desempenho. Isso torna impraticável e impactante sujeitar essas conexões a soluções tradicionais de segurança de nível de rede. Por esses motivos, recomendamos que os clientes enviem o tráfego do Microsoft 365 diretamente das filiais, antes de enviar o restante do tráfego pelo Azure. A Microsoft tem uma parceria com vários fornecedores de soluções SD-WAN, que se integram com o Azure e o Microsoft 365 e tornam mais fácil para os clientes ativar a Internet direta e local do Microsoft 365. Para obter detalhes, consulte O que é a WAN Virtual do Azure?

Próximos passos

Implante uma oferta de parceiro de segurança em um hub seguro, usando o Gerenciador de Firewall do Azure.