Definir uma origem de identidade externa para o VMware NSX

Neste artigo, saiba como configurar uma fonte de identidade externa para o VMware NSX em uma instância do Azure VMware Solution.

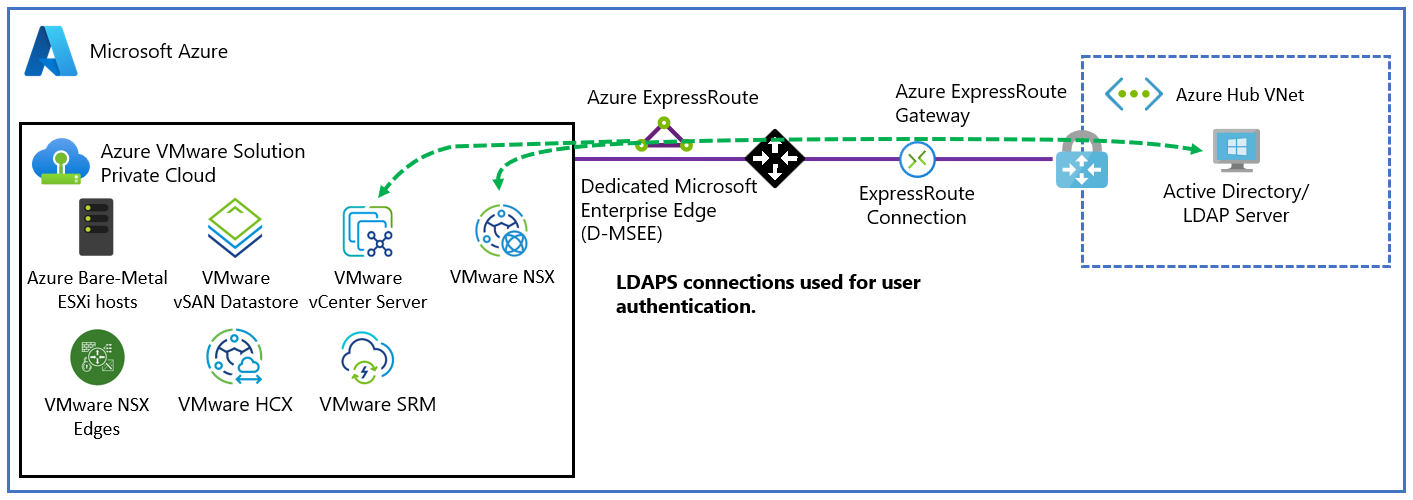

Você pode configurar o NSX para usar um serviço de diretório externo LDAP (Lightweight Directory Access Protocol) para autenticar usuários. Um usuário pode entrar usando suas credenciais de conta do Ative Directory do Windows Server ou credenciais de um servidor LDAP de terceiros. Em seguida, a conta pode receber uma função NSX, como em um ambiente local, para fornecer acesso baseado em função para usuários NSX.

Pré-requisitos

Uma conexão de trabalho da sua rede do Ative Directory do Windows Server com a nuvem privada da Solução VMware do Azure.

Um caminho de rede do servidor Ative Directory do Windows Server para a rede de gerenciamento da instância da Solução VMware do Azure na qual o NSX está implantado.

Um controlador de domínio do Ative Directory do Windows Server que tenha um certificado válido. O certificado pode ser emitido por uma Autoridade de Certificação (CA) dos Serviços de Certificados do Ative Directory do Windows Server ou por uma autoridade de certificação de terceiros.

Recomendamos que você use dois controladores de domínio localizados na mesma região do Azure que o datacenter definido por software da Solução VMware do Azure.

Nota

Certificados autoassinados não são recomendados para ambientes de produção.

Uma conta que tenha permissões de Administrador.

Zonas DNS e servidores DNS da Solução VMware do Azure configurados corretamente. Para obter mais informações, consulte Configurar o DNS NSX para resolução para o domínio do Ative Directory do Windows Server e configurar o encaminhador DNS.

Nota

Para obter mais informações sobre LDAP seguro (LDAPS) e emissão de certificados, entre em contato com sua equipe de segurança ou sua equipe de gerenciamento de identidade.

Usar o Ative Directory do Windows Server como uma fonte de identidade LDAPS

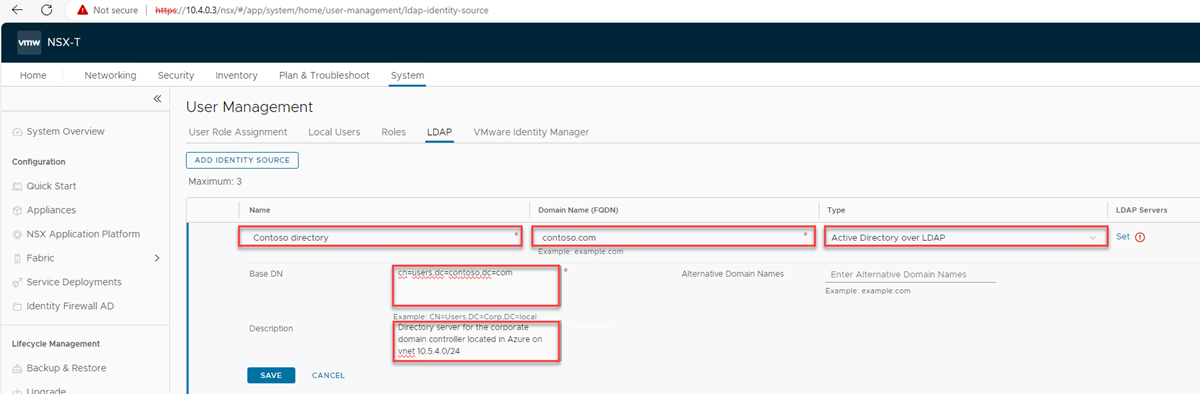

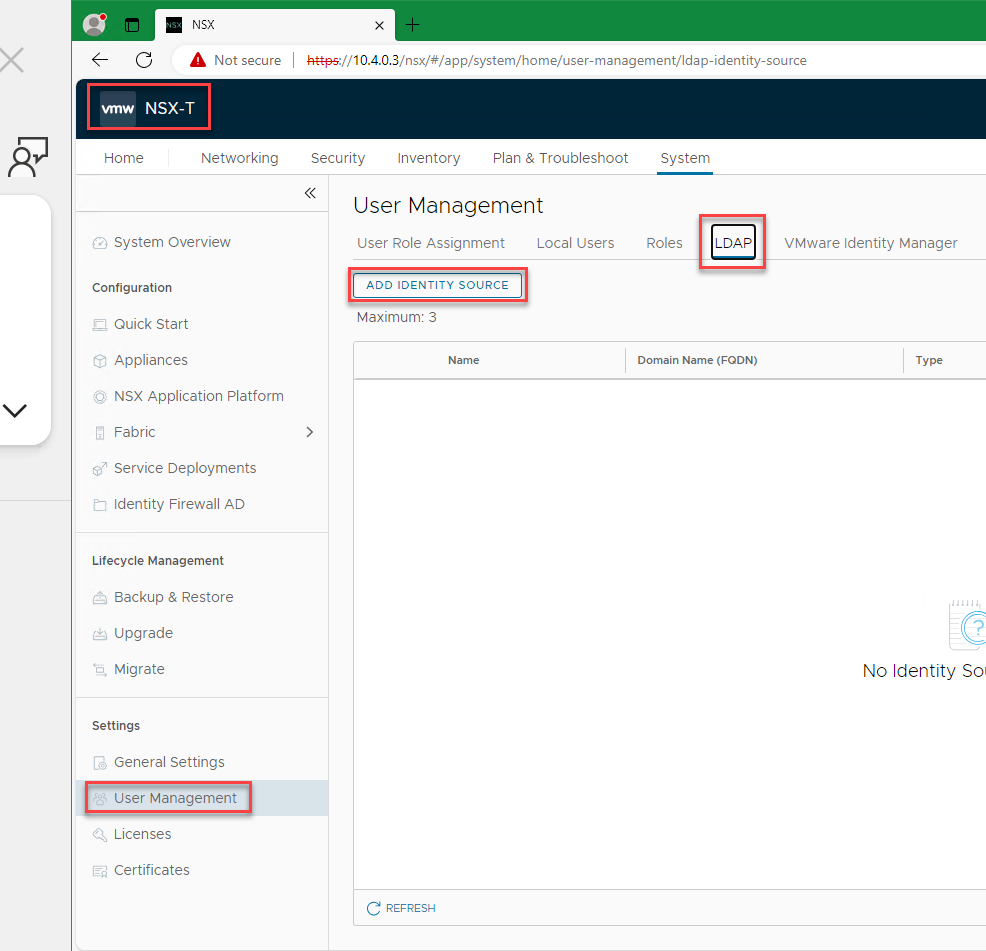

Entre no NSX Manager e vá para System>User Management>LDAP>Add Identity Source.

Insira valores para Nome, FQDN (Nome de Domínio), Tipo e DN Base. Você pode adicionar uma descrição (opcional).

O DN base é o contêiner onde suas contas de usuário são mantidas. O DN base é o ponto de partida que um servidor LDAP usa quando procura usuários em uma solicitação de autenticação. Por exemplo, CN=users,dc=azfta,dc=com.

Nota

Você pode usar mais de um diretório como um provedor LDAP. Um exemplo é se você tiver vários domínios de diretório do Windows Server Azure e usar a solução VMware do Azure como uma maneira de consolidar cargas de trabalho.

Em seguida, em Servidores LDAP, selecione Definir conforme mostrado na captura de tela anterior.

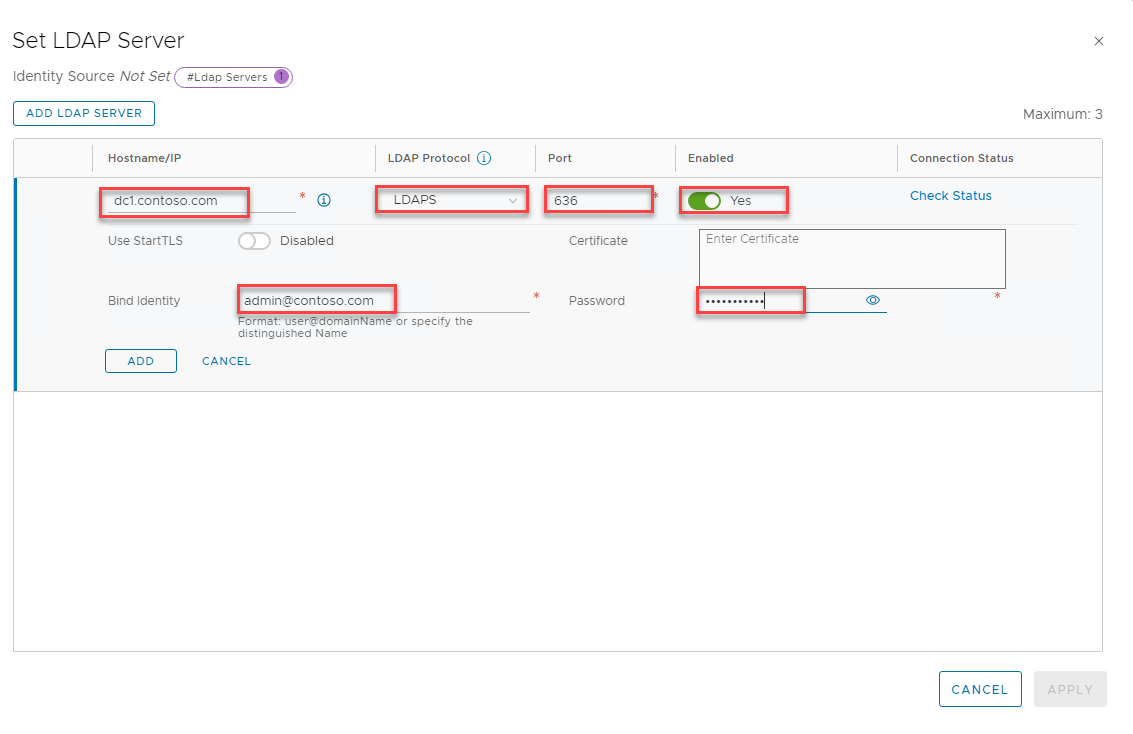

Em Definir Servidor LDAP, selecione Adicionar Servidor LDAP e insira ou selecione valores para os seguintes itens:

Nome Ação Nome do host/IP Insira o FQDN ou o endereço IP do servidor LDAP. Por exemplo, azfta-dc01.azfta.com ou 10.5.4.4. Protocolo LDAP Selecione LDAPS. Porta Deixe a porta LDAP segura padrão. Ativado Deixe como sim. Usar Iniciar TLS Necessário somente se você usar LDAP padrão (não seguro). Vincular identidade Use sua conta que tenha permissões de administrador de domínio. Por exemplo, <admin@contoso.com>.Palavra-passe Digite a senha para o servidor LDAP. Esta senha é a que você usa com a conta de exemplo <admin@contoso.com>.Certificado Deixe em branco (ver passo 6).

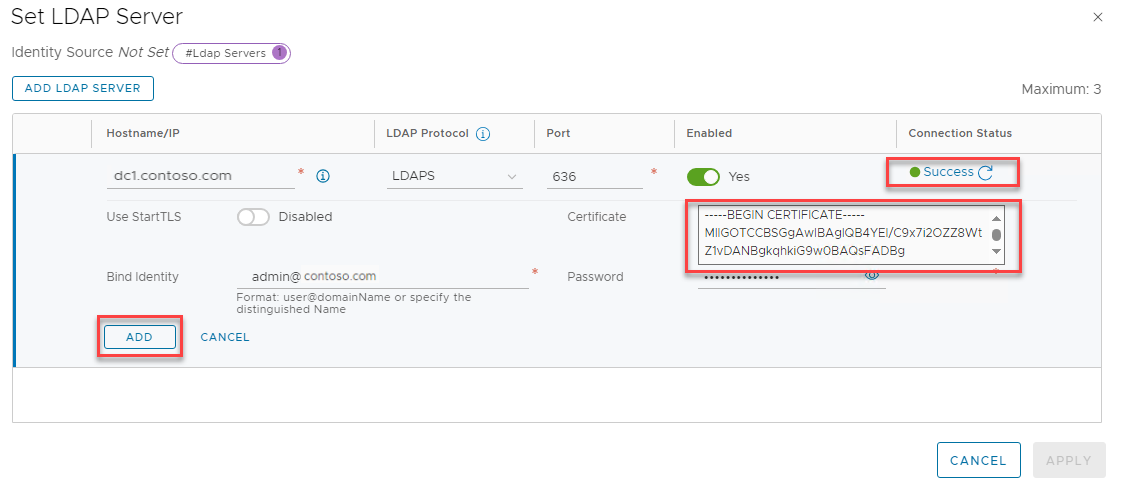

Depois que a página for atualizada e exibir um status de conexão, selecione Adicionar e, em seguida, selecione Aplicar.

Em Gerenciamento de usuários, selecione Salvar para concluir as alterações.

Para adicionar um segundo controlador de domínio ou outro provedor de identidade externo, retorne à etapa 1.

Nota

Uma prática recomendada é ter dois controladores de domínio para atuar como servidores LDAP. Você também pode colocar os servidores LDAP atrás de um balanceador de carga.

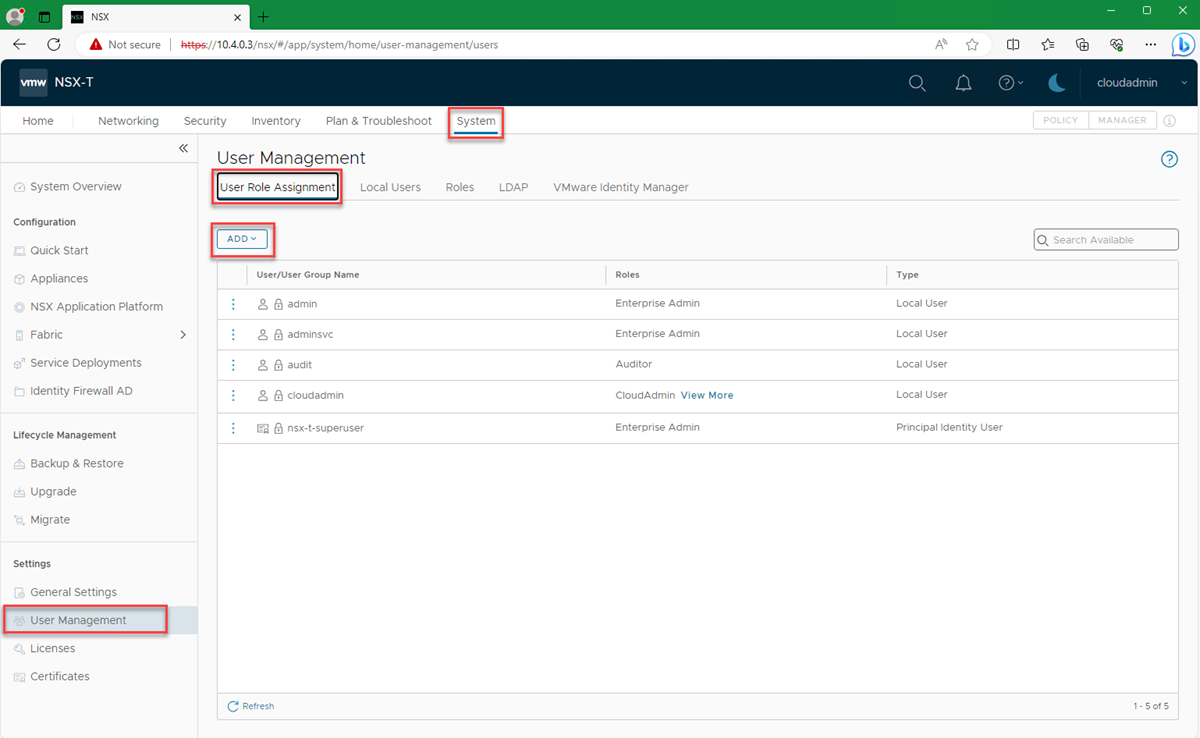

Atribuir funções a identidades do Ative Directory do Windows Server

Depois de adicionar uma identidade externa, você pode atribuir funções NSX a grupos de segurança do Ative Directory do Windows Server com base nos controles de segurança da sua organização.

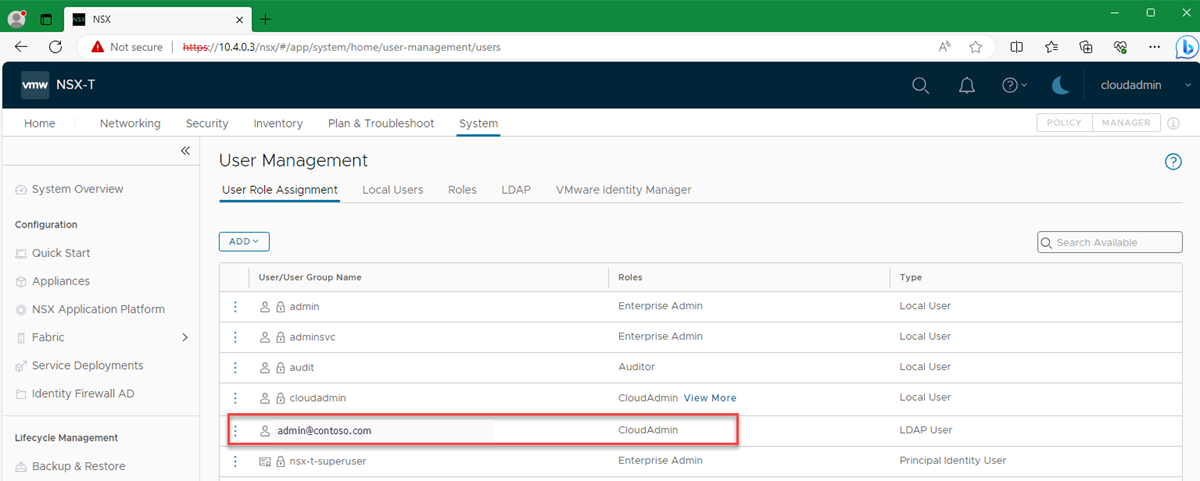

No NSX Manager, vá para System>User Management>User Role Assignment>Add.

Selecione Adicionar>atribuição de função para LDAP.

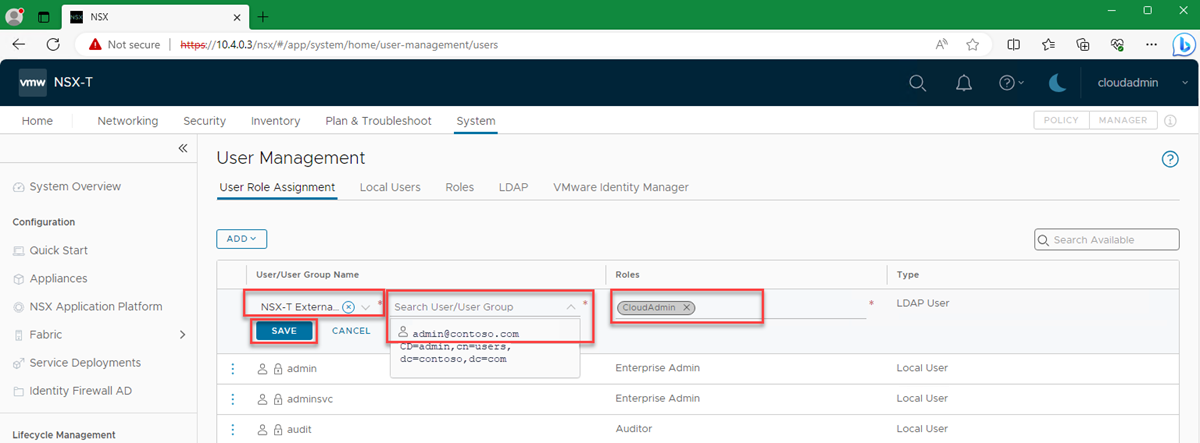

Selecione o provedor de identidade externo selecionado na etapa 3 da seção anterior. Por exemplo, NSX External Identity Provider.

Insira os primeiros caracteres do nome do usuário, o ID de entrada do usuário ou um nome de grupo para pesquisar o diretório LDAP. Em seguida, selecione um usuário ou grupo na lista de resultados.

Selecione uma função. Neste exemplo, atribua ao usuário FTAdmin a função CloudAdmin.

Selecione Guardar.

Em Atribuição de Função de Usuário, verifique se a atribuição de permissões aparece.

Agora, os usuários podem entrar no NSX Manager usando suas credenciais do Ative Directory do Windows Server.