Compreender os protocolos NAS nos Arquivos NetApp do Azure

Os protocolos NAS são como as conversas acontecem entre clientes e servidores. NFS e SMB são os protocolos NAS usados nos Arquivos NetApp do Azure. Cada um oferece seus próprios métodos distintos de comunicação, mas, em sua raiz, eles operam principalmente da mesma maneira.

- Ambos servem um único conjunto de dados para muitos clientes conectados em rede diferentes.

- Ambos podem usar métodos de autenticação criptografados para compartilhar dados.

- Ambos podem ser fechados com permissões de compartilhamento e arquivo.

- Ambos podem criptografar dados durante o voo.

- Ambos podem usar várias conexões para ajudar a paralelizar o desempenho.

NFS (Network File System)

O NFS é usado principalmente com clientes baseados em Linux/UNIX, como Red Hat, SUSE, Ubuntu, AIX, Solaris e Apple OS. Os Arquivos NetApp do Azure dão suporte a qualquer cliente NFS que opere nos padrões RFC (Solicitação de Comentários). O Windows também pode usar NFS para acesso, mas não opera usando padrões RFC.

Os padrões RFC para protocolos NFS podem ser encontrados aqui:

NFSv3

NFSv3 é uma oferta básica do protocolo e tem os seguintes atributos-chave:

- O NFSv3 é sem monitoração de estado, o que significa que o servidor NFS não controla os estados das conexões (incluindo bloqueios).

- O bloqueio é tratado fora do protocolo NFS, usando o Gerenciador de Bloqueio de Rede (NLM). Como os bloqueios não estão integrados ao protocolo, às vezes podem ocorrer bloqueios obsoletos.

- Como o NFSv3 é sem monitoração de estado, o desempenho com o NFSv3 pode ser substancialmente melhor em algumas cargas de trabalho, particularmente em cargas de trabalho com operações de metadados altos, como OPEN, CLOSE, SETATTR e GETATTR. Este é o caso porque há menos trabalho geral que precisa ser feito para processar solicitações no servidor e no cliente.

- O NFSv3 usa um modelo básico de permissão de arquivo onde as permissões de leitura, gravação e execução podem ser atribuídas ao proprietário do arquivo, a um grupo ou a todos os outros.

- O NFSv3 pode usar ACLs NFSv4.x, mas um cliente de gerenciamento NFSv4.x seria necessário para configurar e gerenciar as ACLs. Os Arquivos NetApp do Azure não oferecem suporte ao uso de ACLs de rascunho POSIX não padrão.

- O NFSv3 também requer o uso de outros protocolos auxiliares para operações regulares, como descoberta de portas, montagem, bloqueio, monitoramento de status e cotas. Cada protocolo auxiliar usa uma porta de rede exclusiva, o que significa que as operações NFSv3 exigem mais exposição por meio de firewalls com números de porta bem conhecidos.

- Os Arquivos NetApp do Azure usam os seguintes números de porta para operações NFSv3. Não é possível alterar estes números de porta:

- Portmapper (111)

- Montagem (635)

- NFS (2049)

- NLM (4045)

- NSM (4046)

- Rquota (4049)

- O NFSv3 pode usar aprimoramentos de segurança, como Kerberos, mas o Kerberos afeta apenas a parte NFS dos pacotes; protocolos auxiliares (como NLM, portmapper, mount) não estão incluídos na conversa Kerberos.

- Os Arquivos NetApp do Azure oferecem suporte apenas à criptografia Kerberos NFSv4.1

- O NFSv3 usa IDs numéricos para sua autenticação de usuário e grupo. Os IDs numéricos simplificam a configuração e o gerenciamento, mas podem facilitar a falsificação do usuário.

- O NFSv3 pode usar LDAP para pesquisas de usuários e grupos.

Suporte à versão do serviço NFSv3

Atualmente, o NFSv3 dá suporte às seguintes versões de cada protocolo auxiliar nos Arquivos NetApp do Azure:

| Serviço | Versões suportadas |

|---|---|

| Portmapper | 4, 3, 2 |

| NFS | 4, 3* |

| Montado | 3, 2, 1 |

| Nlockmgr | 4 |

| Status | 1 |

| Rquotas | 1 |

* As versões com suporte do NFS são exibidas com base na versão selecionada para o volume Arquivos NetApp do Azure.

Essas informações podem ser coletadas do volume Arquivos NetApp do Azure com o seguinte comando:

# rpcinfo -s <Azure NetApp Files IP address>

NFSv4.x

NFSv4.x refere-se a todas as versões NFS ou versões secundárias que estão sob NFSv4, incluindo NFSv4.0, NFSv4.1 e NFSv4.2. Atualmente, os Arquivos NetApp do Azure oferecem suporte apenas a NFSv4.1.

O NFSv4.x tem as seguintes características:

- O NFSv4.x é um protocolo com monitoração de estado, o que significa que o cliente e o servidor controlam os estados das conexões NFS, incluindo os estados de bloqueio. A montagem NFS usa um conceito conhecido como "ID de estado" para acompanhar as conexões.

- O bloqueio é integrado ao protocolo NFS e não requer protocolos de bloqueio auxiliares para acompanhar os bloqueios NFS. Em vez disso, as fechaduras são concedidas em regime de locação. Eles expiram após uma certa duração se uma conexão de cliente ou servidor for perdida, retornando assim o bloqueio de volta ao sistema para uso com outros clientes NFS.

- O estado do NFSv4.x contém algumas desvantagens, como possíveis interrupções durante interrupções de rede ou failovers de armazenamento e sobrecarga de desempenho em determinados tipos de carga de trabalho (como cargas de trabalho de metadados altos).

- O NFSv4.x oferece muitas vantagens significativas em relação ao NFSv3, incluindo:

- Melhores conceitos de bloqueio (bloqueio baseado em locação)

- Melhor segurança (menos portas de firewall necessárias, integração padrão com Kerberos, controles de acesso granulares)

- Mais funcionalidades

- Operações NFS compostas (vários comandos em uma única solicitação de pacote para reduzir as conversas de rede)

- Somente TCP

- O NFSv4.x pode usar um modelo de permissão de arquivo mais robusto semelhante às permissões NTFS do Windows. Essas ACLs granulares podem ser aplicadas a usuários ou grupos e permitem que as permissões sejam definidas em uma gama mais ampla de operações do que as operações básicas de leitura/gravação/execução. O NFSv4.x também pode usar os bits de modo POSIX padrão que o NFSv3 emprega.

- Como o NFSv4.x não usa protocolos auxiliares, o Kerberos é aplicado a toda a conversa NFS quando em uso.

- O NFSv4.x usa uma combinação de nomes de usuário/grupo e cadeias de caracteres de domínio para verificar informações de usuários e grupos. O cliente e o servidor devem concordar com as cadeias de caracteres de domínio para que ocorra a autenticação adequada de usuário e grupo. Se as cadeias de caracteres de domínio não corresponderem, o usuário ou grupo NFS será esmagado para o usuário especificado no arquivo /etc/idmapd.conf no cliente NFS (por exemplo, ninguém).

- Embora o NFSv4.x normalmente use cadeias de caracteres de domínio por padrão, é possível configurar o cliente e o servidor para reverter para as IDs numéricas clássicas usadas no NFSv3 quando AUTH_SYS é empregado.

- O NFSv4.x tem integração profunda com cadeias de caracteres de nome de usuário e grupo, e o servidor e os clientes devem concordar com esses usuários e grupos. Como tal, considere o uso de um servidor de serviço de nomes para autenticação de usuário, como LDAP em clientes e servidores NFS.

Para perguntas frequentes sobre NFS nos Arquivos NetApp do Azure, consulte as Perguntas frequentes sobre NFS dos Arquivos NetApp do Azure.

Bloco de Mensagem de Servidor (SMB)

O SMB é usado principalmente com clientes Windows para a funcionalidade NAS. No entanto, ele também pode ser usado em sistemas operacionais baseados em Linux, como AppleOS, RedHat, etc. Essa implantação é realizada usando um aplicativo chamado Samba. O Azure NetApp Files tem suporte oficial para SMB usando Windows e macOS. SMB/Samba em sistemas operacionais Linux pode funcionar com arquivos NetApp do Azure, mas não há suporte oficial.

Os Arquivos NetApp do Azure suportam apenas as versões SMB 2.1 e SMB 3.1.

O SMB tem as seguintes características:

- SMB é um protocolo stateful: os clientes e o servidor mantêm um "estado" para conexões de compartilhamento SMB para melhor segurança e bloqueio.

- O bloqueio no SMB é considerado obrigatório. Quando um arquivo é bloqueado, nenhum outro cliente pode gravar nesse arquivo até que o bloqueio seja liberado.

- O SMBv2.x e versões posteriores usam chamadas compostas para executar operações.

- O SMB suporta integração total com Kerberos. Com a forma como os clientes Windows são configurados, o Kerberos é frequentemente usado sem que os usuários finais saibam.

- Quando Kerberos não pode ser usado para autenticação, Windows NT LAN Manager (NTLM) pode ser usado como um fallback. Se o NTLM estiver desabilitado no ambiente do Ative Directory, as solicitações de autenticação que não podem usar Kerberos falharão.

- O SMBv3.0 e posterior suporta criptografia de ponta a ponta para compartilhamentos SMB.

- O SMBv3.x suporta multicanal para ganhos de desempenho em determinadas cargas de trabalho.

- O SMB usa nomes de usuário e grupo (via tradução SID) para autenticação. As informações de usuário e grupo são fornecidas por um controlador de domínio do Ative Directory.

- O SMB nos Arquivos NetApp do Azure usa ACLs NTFS (Sistema de Arquivos de Nova Tecnologia) padrão do Windows para permissões de arquivo e pasta.

Para perguntas frequentes sobre o SMB nos Arquivos NetApp do Azure, consulte as Perguntas frequentes sobre o SMB do Azure NetApp Files.

Protocolos duplos

Algumas organizações têm ambientes Windows puros ou UNIX puros (homogêneos) nos quais todos os dados são acessados usando apenas uma das seguintes abordagens:

- Segurança de ficheiros SMB e NTFS

- Segurança de ficheiros NFS e UNIX - bits de modo ou listas de controlo de acesso (ACLs) NFSv4.x

No entanto, muitos sites devem permitir que os conjuntos de dados sejam acessados a partir de clientes Windows e UNIX (heterogêneos). Para ambientes com esses requisitos, o Azure NetApp Files tem suporte nativo a NAS de protocolo duplo. Depois que o usuário é autenticado na rede e tem permissões de compartilhamento ou exportação apropriadas e as permissões necessárias no nível de arquivo, o usuário pode acessar os dados de hosts UNIX usando NFS ou de hosts Windows usando SMB.

Razões para usar volumes de protocolo duplo

O uso de volumes de protocolo duplo com os Arquivos NetApp do Azure oferece várias vantagens distintas. Quando os conjuntos de dados podem ser acessados de forma contínua e simultânea pelos clientes usando diferentes protocolos NAS, os seguintes benefícios podem ser alcançados:

- Reduza as tarefas gerais de gerenciamento do administrador de armazenamento.

- Requer apenas uma única cópia dos dados a serem armazenados para acesso NAS de vários tipos de clientes.

- O NAS independente de protocolo permite que os administradores de armazenamento controlem o estilo de ACL e o controle de acesso que está sendo apresentado aos usuários finais.

- Centralize as operações de gerenciamento de identidade em um ambiente NAS.

Considerações comuns com ambientes de protocolo duplo

O acesso NAS de protocolo duplo é desejável por muitas organizações por sua flexibilidade. No entanto, há uma perceção de dificuldade que cria um conjunto de considerações exclusivas para o conceito de compartilhamento entre protocolos. Essas considerações incluem, mas não estão limitadas a:

- Exigência de conhecimento em vários protocolos, sistemas operacionais e sistemas de armazenamento.

- Conhecimento prático de servidores de serviço de nomes, como DNS, LDAP e assim por diante.

Além disso, fatores externos podem entrar em jogo, tais como:

- Lidar com vários departamentos e grupos de TI (como grupos Windows e grupos UNIX)

- Aquisições de empresas

- Consolidações de domínio

- Reorganizações

Apesar dessas considerações, a instalação, configuração e acesso do NAS de protocolo duplo podem ser simples e perfeitamente integrados em qualquer ambiente.

Como o Azure NetApp Files simplifica o uso de protocolo duplo

O Azure NetApp Files consolida a infraestrutura necessária para ambientes NAS de protocolo duplo bem-sucedidos em um único plano de gerenciamento, incluindo serviços de gerenciamento de identidade e armazenamento.

A configuração de protocolo duplo é simples e a maioria das tarefas é protegida pela estrutura de gerenciamento de recursos do Azure NetApp Files para simplificar as operações para operadores de nuvem.

Depois que uma conexão do Ative Directory é estabelecida com os Arquivos NetApp do Azure, os volumes de protocolo duplo podem usar a conexão para lidar com o gerenciamento de identidades do Windows e UNIX necessário para a autenticação adequada de usuários e grupos. Essa configuração elimina a necessidade de etapas de configuração adicionais fora do gerenciamento normal de usuários e grupos nos serviços Ative Directory ou LDAP"

Ao remover as etapas adicionais centradas no armazenamento para configurações de protocolo duplo, o Azure NetApp Files simplifica a implantação geral de protocolo duplo para organizações que desejam migrar para o Azure.

Como funcionam os volumes de protocolo duplo dos Arquivos NetApp do Azure

Em um alto nível, os volumes de protocolo duplo dos Arquivos NetApp do Azure usam uma combinação de mapeamento de nome e estilos de permissões para fornecer acesso a dados consistente, independentemente do protocolo em uso. Isso significa que, quer você esteja acessando um arquivo de NFS ou SMB, pode ter certeza de que os usuários com acesso a esses arquivos podem acessá-los, e os usuários sem acesso a esses arquivos não podem acessá-los.

Quando um cliente NAS solicita acesso a um volume de protocolo duplo nos Arquivos NetApp do Azure, as operações a seguir ocorrem para fornecer uma experiência transparente ao usuário final.

- Um cliente NAS faz uma conexão NAS com o volume de protocolo duplo do Azure NetApp Files.

- O cliente NAS passa informações de identidade do usuário para os Arquivos NetApp do Azure.

- Os Arquivos NetApp do Azure verificam se o cliente/usuário do NAS tem acesso ao compartilhamento NAS.

- Os Arquivos NetApp do Azure pegam esse usuário e o mapeiam para um usuário válido encontrado nos serviços de nomes.

- Os Arquivos NetApp do Azure comparam esse usuário com as permissões de nível de arquivo no sistema.

- As permissões de arquivo controlam o nível de acesso que o usuário tem.

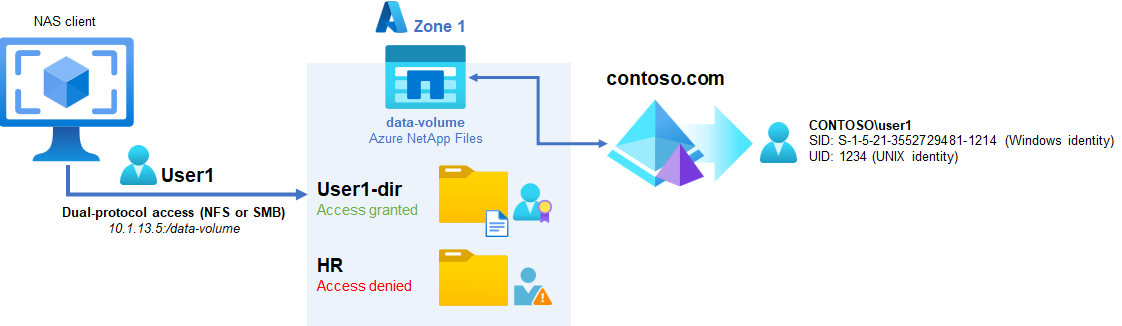

Na ilustração a seguir, user1 autentica-se nos Arquivos NetApp do Azure para acessar um volume de protocolo duplo por meio de SMB ou NFS. Os Arquivos NetApp do Azure localizam as informações do Windows e UNIX do usuário na ID do Microsoft Entra e, em seguida, mapeiam as identidades Windows e UNIX do usuário uma a uma. O usuário é verificado como user1 e obtém user1as credenciais de acesso do .

Neste caso, user1 obtém controle total em sua própria pasta (user1-dir) e nenhum acesso à HR pasta. Essa configuração é baseada nas ACLs de segurança especificadas no sistema de arquivos e user1 obterá o acesso esperado, independentemente do protocolo a partir do qual eles estão acessando os volumes.

Considerações para volumes de protocolo duplo do Azure NetApp Files

Quando você usa os volumes do Azure NetApp Files para acessar SMB e NFS, algumas considerações se aplicam:

- Você precisa de uma conexão com o Ative Directory. Como tal, você precisa atender aos Requisitos para conexões do Ative Directory.

- Os volumes de protocolo duplo requerem uma zona de pesquisa inversa no DNS com um registo PTR (ponteiro associado) da máquina anfitriã do AD para evitar falhas na criação de volumes de protocolo duplo.

- Seu cliente NFS e pacotes associados (como

nfs-utils) devem estar atualizados para a melhor segurança, confiabilidade e suporte a recursos. - Os volumes de protocolo duplo suportam os Serviços de Domínio Ative Directory (AD DS) e os Serviços de Domínio Microsoft Entra.

- Os volumes de protocolo duplo não suportam o uso de LDAP sobre TLS com os Serviços de Domínio Microsoft Entra. Consulte Considerações sobre LDAP sobre TLS.

- As versões NFS suportadas incluem: NFSv3 e NFSv4.1.

- Os recursos do NFSv4.1, como pNFS (sistema de arquivos de rede paralela), entroncamento de sessão e referências, não são suportados atualmente nos volumes do Azure NetApp Files.

-

Os atributos

set/getestendidos do Windows não são suportados em volumes de protocolo duplo. - Consulte considerações adicionais para criar um volume de protocolo duplo para Arquivos NetApp do Azure.

Próximos passos

- Compreender o estilo de segurança de protocolo duplo e os comportamentos de permissão nos Arquivos NetApp do Azure

- Compreender o uso do LDAP com os Arquivos NetApp do Azure

- Compreender as associações de grupo NFS e grupos suplementares

- Compreender o bloqueio de ficheiros e os tipos de bloqueio nos Ficheiros NetApp do Azure

- Criar um volume NFS para o Azure NetApp Files

- Criar um volume SMB para o Azure NetApp Files

- Criar um volume de protocolo duplo para Arquivos NetApp do Azure

- Perguntas frequentes sobre NFS de arquivos NetApp do Azure

- Perguntas frequentes sobre o Azure NetApp Files SMB