Arquitetura do lado do servidor NAP

Observação

A plataforma de Proteção de Acesso à Rede não está disponível a partir do Windows 10

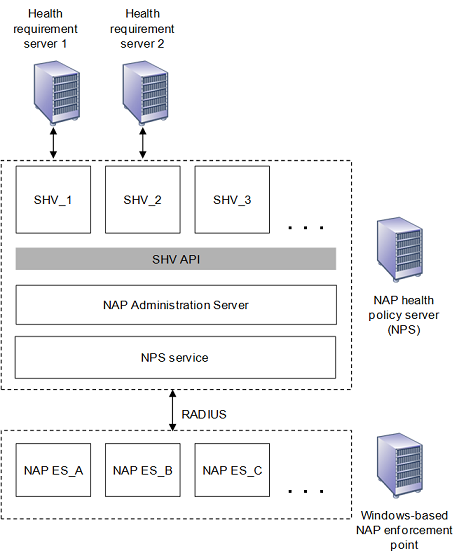

A arquitetura de plataforma do lado do servidor NAP usa computadores que executam o Windows Server 2008. A figura a seguir mostra a arquitetura do suporte do lado do servidor para a plataforma NAP, que consiste em pontos de imposição de NAP baseados no Windows e um servidor de política de integridade NAP.

Um ponto de imposição de NAP baseado no Windows tem uma camada de componentes do ES (Servidor de Imposição de NAP). Cada NAP ES é definido para um tipo diferente de acesso ou comunicação de rede. Por exemplo, há um NAP ES para conexões VPN de acesso remoto e um NAP ES para configuração de DHCP. Normalmente, o NAP ES é correspondido a um tipo específico de cliente compatível com NAP. Por exemplo, o DHCP NAP ES foi projetado para funcionar com um EC (Cliente de Imposição de NAP) baseado em DHCP. Fornecedores de software de terceiros ou a Microsoft podem fornecer ESS de NAP adicionais para a plataforma NAP. Um NAP ES obtém a Instrução de Integridade do Sistema (SSoH) de seu EC NAP correspondente e o envia para um servidor de política de integridade NAP como um ATRIBUTO específico do fornecedor (RADIUS) do RADIUS Access-Request mensagem

Conforme mostrado na figura de arquitetura do lado do servidor, o servidor de política de integridade NAP tem os seguintes componentes:

Serviço NPS (Servidor de Política de Rede)

Recebe a mensagem radius Access-Request, extrai o SSoH e passa-o para o componente servidor de administração NAP. O serviço NPS é fornecido com o Windows Server 2008.

Servidor de Administração NAP

Facilita a comunicação entre o serviço NPS e os SHVs (Validadores de Integridade do Sistema). O componente servidor de administração NAP é fornecido com a plataforma NAP.

Uma camada de componentes SHV

Cada SHV é definido para um ou vários tipos de informações de integridade do sistema e pode ser correspondido a um SHA. Por exemplo, pode haver um SHV para um programa antivírus. Um SHV pode ser correspondido a um ou vários servidores de requisitos de integridade. Por exemplo, um SHV para verificar assinaturas antivírus é correspondido ao servidor que contém o arquivo de assinatura mais recente. Os SHVs não precisam ter um servidor de requisitos de integridade correspondente. Um SHV pode apenas instruir clientes compatíveis com NAP a marcar configurações do sistema local para garantir que um firewall baseado em host esteja habilitado. O Windows Server 2008 inclui o WSHV (Segurança do Windows Health Validator). SHVs adicionais são fornecidos por fornecedores de software de terceiros ou pela Microsoft como complementos para a plataforma NAP.

SHV API

Fornece um conjunto de chamadas de função que permitem que os SHVs se registrem com o componente Servidor de Administração NAP, recebam Instruções de Integridade (SoHs) do componente Servidor de Administração NAP e enviem SoHRs (Declaração de Respostas à Integridade) para o componente Servidor de Administração NAP. A API SHV é fornecida com a plataforma NAP. Consulte as seguintes interfaces NAP: INapSystemHealthValidator e INapSystemHealthValidationRequest.

Conforme descrito anteriormente, a configuração mais comum para a infraestrutura do lado do servidor NAP consiste em pontos de imposição de NAP que fornecem acesso à rede ou comunicação de um tipo específico e servidores de política de integridade NPS separados que fornecem validação e correção de integridade do sistema. É possível instalar o serviço NPS como um servidor de política de integridade NAP em pontos de imposição de NAP individuais baseados no Windows. No entanto, nessa configuração, cada ponto de imposição de NAP deve ser configurado separadamente com políticas de acesso à rede e de integridade. A configuração recomendada é usar servidores de política de integridade NAP separados.

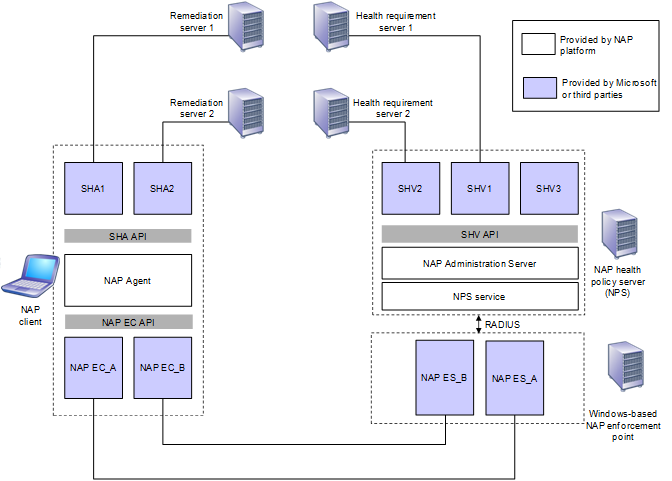

A arquitetura geral do NAP consiste nos seguintes conjuntos de componentes:

- Os três componentes do cliente NAP (uma camada SHA, o agente NAP e uma camada NAP EC).

- Os quatro componentes do lado do servidor NAP (uma camada SHV, o Servidor de Administração NAP, o serviço NPS e uma camada NAP ES em pontos de imposição de NAP baseados no Windows).

- Requisitos de integridade, que são computadores que podem fornecer os requisitos atuais de integridade do sistema para servidores de política de integridade NAP.

- Servidores de correção, que são computadores que contêm recursos de atualização de integridade que os clientes NAP podem acessar para corrigir seu estado não compatível.

A figura a seguir mostra as relações entre os componentes da plataforma NAP.

Observe a correspondência dos seguintes conjuntos de componentes:

Os ECs NAP e os ESS NAP normalmente correspondem.

Por exemplo, o DHCP NAP EC no cliente NAP é correspondido ao DHCP NAP ES no servidor DHCP.

Servidores SHA e correção podem ser correspondidos.

Por exemplo, um SHA antivírus no cliente é correspondido a um servidor de correção de assinatura antivírus.

Os SHVs e os servidores de requisitos de integridade podem ser correspondidos.

Por exemplo, um SHV antivírus no servidor de política de integridade NAP pode ser correspondido a um servidor de requisitos de integridade antivírus.

Fornecedores de software de terceiros podem estender a plataforma NAP das seguintes maneiras:

Crie um novo método pelo qual a integridade de um cliente NAP é avaliada.

Fornecedores de software de terceiros devem criar um SHA para o cliente NAP, um SHV para o servidor de política de integridade NAP e, se necessário, servidores de requisitos de integridade e correção. Se o requisito de integridade ou os servidores de correção já existirem, como um servidor de distribuição de assinatura antivírus, somente os componentes SHA e SHV correspondentes precisarão ser criados. Em alguns casos, os servidores de requisito de integridade ou correção não são necessários.

Crie um novo método para impor requisitos de integridade para acesso à rede ou comunicação.

Fornecedores de software de terceiros devem criar um NAP EC no cliente NAP. Se o método de imposição usar um serviço baseado no Windows, os fornecedores de software de terceiros deverão criar um NAP ES correspondente que se comunique com um servidor de política de integridade NAP usando o protocolo RADIUS ou usando o serviço NPS instalado no ponto de imposição NAP como um proxy RADIUS.

As seções a seguir descrevem os componentes da arquitetura do lado do servidor NAP em mais detalhes.

Servidor de Imposição NAP

Um ES (Servidor de Imposição de NAP) permite algum nível de acesso ou comunicação de rede, pode passar a integridade de um cliente NAP status para o servidor de política de integridade de rede para avaliação e, com base na resposta, pode fornecer a imposição de acesso limitado à rede.

Os ESS NAP incluídos no Windows Server 2008 são os seguintes:

Um ES de NAP IPsec para comunicações protegidas por IPsec.

Para comunicação protegida por IPsec, a HRA (Autoridade de Registro de Integridade), um computador que executa o Windows Server 2008 e os Serviços de Informações da Internet (IIS) que obtém certificados de integridade de uma AC (autoridade de certificação) para computadores em conformidade, passa as informações de integridade status do cliente NAP para o servidor de política de integridade do NAP.

Um DHCP NAP ES para configuração de endereço IP baseado em DHCP.

O DHCP NAP ES é uma funcionalidade no serviço servidor DHCP que usa mensagens DHCP padrão do setor para se comunicar com o DHCP NAP EC em um cliente NAP. A imposição de DHCP para acesso limitado à rede é feita por meio de opções DHCP.

Um gateway TS (Serviços de Terminal) NAP ES para conexões baseadas em servidor do Gateway TS.

Para vpn de acesso remoto e conexões autenticadas em 802.1X, a funcionalidade no serviço NPS usa mensagens PEAP-TLV entre clientes NAP e o servidor de política de integridade NAP. A imposição de VPN é feita por meio de filtros de pacotes IP aplicados à conexão VPN. A imposição 802.1X é feita no dispositivo de acesso à rede 802.1X aplicando filtros de pacote IP à conexão ou atribuindo à conexão uma ID de VLAN correspondente à rede restrita.

Servidor de Administração NAP

O componente Servidor de Administração NAP fornece os seguintes serviços:

- Obtém os SSoHs do NAP ES por meio do serviço NPS.

- Distribui os SoHs nos SSoHs para os SHV (Validadores de Integridade do Sistema) apropriados.

- Coleta SoHRs dos SHVs e os passa para o serviço NPS para avaliação.

Serviço NPS

RADIUS é um protocolo amplamente implantado que habilita a autenticação centralizada, a autorização e a contabilidade do acesso à rede descrito em Solicitações de Comentários (RFCs) 2865 e 2866. Originalmente desenvolvido para acesso remoto discado, o RADIUS agora tem suporte por pontos de acesso sem fio, autenticação de comutadores Ethernet, servidores VPN, servidores de acesso de Linha de Assinante Digital (DSL) e outros servidores de acesso à rede.

NPS é a implementação de um servidor RADIUS e proxy no Windows Server 2008. O NPS substitui o IAS (Serviço de Autenticação da Internet) no Windows Server 2003. Para a plataforma NAP, o serviço NPS inclui o componente servidor administrador NAP, suporte para a API SHV e SHVs instaláveis e opções para configurar políticas de integridade.

Com base nos SoHRs dos SHVs e nas políticas de integridade configuradas, o serviço NPS cria uma SSoHR (Declaração do Sistema de Resposta à Integridade), que indica se o cliente NAP está em conformidade ou não e inclui o conjunto de SoHRs dos SHVs.

Validador da integridade do sistema (SHV)

Um SHV recebe um SoH do Servidor de Administração NAP e compara as informações de integridade do sistema status com o estado de integridade do sistema necessário. Por exemplo, se o SoH for de um SHA antivírus e contiver o número de versão do último arquivo de assinatura de vírus, o SHV antivírus correspondente poderá marcar com o servidor de requisitos de integridade antivírus para o número de versão mais recente para validar o SoH do cliente NAP.

O SHV retorna um SoHR para o Servidor de Administração NAP. O SoHR pode conter informações sobre como o SHA correspondente no cliente NAP pode atender aos requisitos atuais de integridade do sistema. Por exemplo, o SoHR enviado pelo SHV antivírus poderia instruir o SHA antivírus no cliente NAP a solicitar a versão mais recente do arquivo de assinatura antivírus de um servidor de assinatura antivírus específico por nome ou endereço IP.