Regras da Firewall do Windows

Em muitos casos, um primeiro passo para os administradores é personalizar os perfis de firewall com regras de firewall, para que possam trabalhar com aplicações ou outros tipos de software. Por exemplo, um administrador ou usuário pode optar por adicionar uma regra para acomodar um programa, abrir uma porta ou protocolo ou permitir um tipo predefinido de tráfego.

Este artigo descreve os conceitos e recomendações para criar e gerir regras de firewall.

Precedência de regras para regras de entrada

Em muitos casos, é necessário permitir tipos específicos de tráfego de entrada para que as aplicações funcionem na rede. Os administradores devem ter em mente os seguintes comportamentos de precedência de regras ao configurar exceções de entrada:

- As regras de permissão explicitamente definidas têm precedência sobre a predefinição de bloco

- As regras de bloco explícitas têm precedência sobre quaisquer regras de permissão em conflito

- As regras mais específicas têm precedência sobre regras menos específicas, exceto se existirem regras de bloco explícitas, conforme mencionado em 2. Por exemplo, se os parâmetros da regra 1 incluírem um intervalo de endereços IP, enquanto os parâmetros da regra 2 incluírem um único endereço anfitrião IP, a regra 2 tem precedência

Por causa de 1 e 2, ao conceber um conjunto de políticas, deve certificar-se de que não existem outras regras de bloco explícitas que possam inadvertidamente sobrepor-se, impedindo assim o fluxo de tráfego que pretende permitir.

Observação

A Firewall do Windows não suporta ordenações de regras ponderadas atribuídas pelo administrador. Um conjunto de políticas eficaz com comportamentos esperados pode ser criado tendo em conta os poucos comportamentos de regras, consistentes e lógicos, conforme descrito.

Regras de aplicações

Quando instaladas pela primeira vez, as aplicações de rede e os serviços emitem uma chamada de escuta especificando as informações de protocolo/porta necessárias para que funcionem corretamente. Uma vez que existe uma ação de bloqueio predefinida na Firewall do Windows, tem de criar regras de exceção de entrada para permitir o tráfego. É comum que o aplicativo ou o próprio instalador de aplicativos adicione essa regra de firewall. Caso contrário, o usuário (ou administrador de firewall em nome do usuário) precisa criar manualmente uma regra.

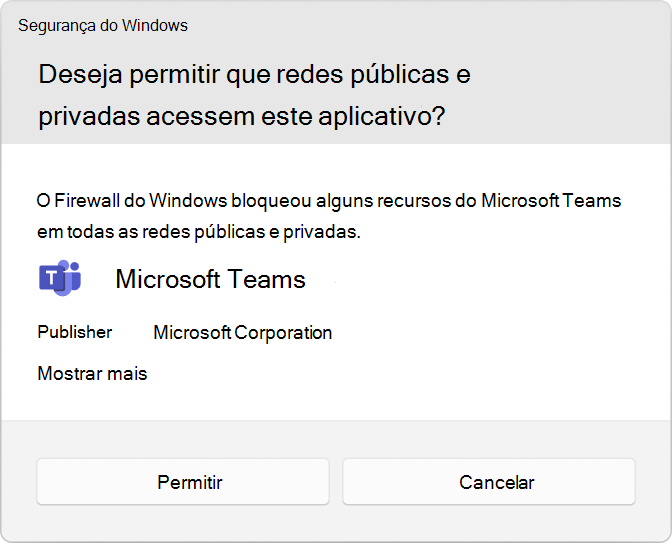

Se não existir nenhuma aplicação ativa ou regra(s) de permissão definidas pelo administrador, uma caixa de diálogo pede ao utilizador para permitir ou bloquear os pacotes de uma aplicação na primeira vez que a aplicação é iniciada ou tenta comunicar na rede:

- Se o utilizador tiver permissões de administrador, ser-lhe-ão pedidas. Se responderEm Não ou cancelarem o pedido, serão criadas regras de bloqueio. Normalmente, são criadas duas regras, uma para cada tráfego TCP e UDP

- Se o utilizador não for um administrador local e lhe for pedido, são criadas regras de bloco. Não importa que opção está selecionada

Para desativar o pedido de notificação, pode utilizar a linha de comandos ou a Firewall do Windows com a consola de Segurança Avançada

Em qualquer um destes cenários, uma vez adicionadas as regras, têm de ser eliminadas para gerar novamente o pedido. Caso contrário, o tráfego continua a ser bloqueado.

Observação

As configurações padrão do firewall foram projetadas para segurança. Permitir todas as conexões de entrada por padrão introduz a rede a várias ameaças. Por conseguinte, a criação de exceções para ligações de entrada de software não Microsoft deve ser determinada por programadores de aplicações fidedignos, pelo utilizador ou pelo administrador em nome do utilizador.

Políticas de identificação do Controlo de Aplicações

A Firewall do Windows suporta a utilização de etiquetas de ID de Aplicação do Controlo de Aplicações para Empresas (AppID) nas regras da firewall. Com esta capacidade, as regras da Firewall do Windows podem ser confinadas a uma aplicação ou a um grupo de aplicações ao referenciar etiquetas de processo, sem utilizar um caminho absoluto ou sacrificar a segurança. Existem dois passos para esta configuração:

- Implementar políticas de etiquetagem AppId do Controlo de Aplicações: tem de ser implementada uma política de Controlo de Aplicações para Empresas, que especifica aplicações individuais ou grupos de aplicações para aplicar uma etiqueta PolicyAppId aos tokens de processo. Em seguida, o administrador pode definir regras de firewall que estão confinadas a todos os processos etiquetados com o PolicyAppId correspondente. Para obter mais informações, veja o guia de etiquetagem AppId do Controlo de Aplicações para criar, implementar e testar uma política appID para etiquetar aplicações.

- Configure regras de firewall com etiquetas PolicyAppId com um dos dois métodos:

- Utilizar o nó PolicyAppId do CSP da Firewall com uma solução mdm como Microsoft Intune. Se utilizar Microsoft Intune, pode implementar as regras a partir do centro Microsoft Intune Administração, no caminho Políticade criação> daFirewall> de segurança > de ponto finalWindows 10, Windows 11 e > Windows Server Definições da Firewall do Windows. Ao criar as regras, forneça a etiqueta AppId na definição ID da Aplicação de Política

- Criar regras de firewall locais com o PowerShell: utilize o

New-NetFirewallRulecmdlet e especifique o-PolicyAppIdparâmetro . Pode especificar uma etiqueta de cada vez ao criar regras de firewall. São suportados vários IDs de Utilizador

Intercalação de políticas locais e regras de aplicações

As definições de política de intercalação de regras controlam a forma como as regras de diferentes origens de políticas podem ser combinadas. Os administradores podem configurar diferentes comportamentos de intercalação para perfis de Domínio, Privado e Público.

As definições de política de intercalação de regras permitem ou impedem que os administradores locais criem as suas próprias regras de firewall, para além das regras obtidas a partir de CSP ou GPO.

| Caminho | |

|---|---|

| CSP | Perfil de Domínio: ./Vendor/MSFT/Firewall/MdmStore/DomainProfile/AllowLocalPolicyMerge AllowLocalPolicyMerge do Perfil ./Vendor/MSFT/Firewall/MdmStore/PrivateProfile/ Privado AllowLocalPolicyMerge do Perfil ./Vendor/MSFT/Firewall/MdmStore/PublicProfile/ Público |

| GPO | Configuração do> ComputadorDefinições do> WindowsDefinições de> SegurançaFirewall do Windows Defender com Segurança Avançada |

Os administradores podem desabilitar LocalPolicyMerge em ambientes de alta segurança para manter um controle mais rígido sobre os pontos de extremidade. Esta definição pode afetar algumas aplicações e serviços que geram automaticamente uma política de firewall local após a instalação.

Importante

Se a mesclagem de políticas locais estiver desabilitada, a implantação centralizada de regras será necessária para qualquer aplicativo que precise de conectividade de entrada.

É importante criar e manter uma lista dessas aplicações, incluindo as portas de rede utilizadas para comunicações. Normalmente, você pode encontrar quais portas devem estar abertas para um determinado serviço no site do aplicativo. Para implementações mais complexas, pode ser necessária uma análise completa com ferramentas de captura de pacotes de rede.

Em geral, para manter a segurança máxima, os administradores só devem implementar exceções de firewall para aplicações e serviços determinados para servir fins legítimos.

Observação

A utilização de padrões de carateres universais, como C:\*\teams.exe não é suportada nas regras da aplicação. Só pode criar regras com o caminho completo para as aplicações.

Recomendações de regras de firewall

Eis uma lista de recomendações ao estruturar as regras da firewall:

- Mantenha as predefinições da Firewall do Windows sempre que possível. As definições foram concebidas para proteger o seu dispositivo para utilização na maioria dos cenários de rede. Um exemplo fundamental é o comportamento de bloqueio predefinido para ligações de entrada.

- Crie as regras nos três perfis, mas ative apenas o grupo de regras de firewall nos perfis que se adequam aos seus cenários. Por exemplo, se estiver a instalar uma aplicação de partilha que só é utilizada numa rede privada, é melhor criar regras de firewall nos três perfis, mas ativar apenas o grupo de regras de firewall que contém as regras no perfil privado.

- Configure restrições nas regras da firewall consoante o perfil a que as regras são aplicadas. Para aplicações e serviços concebidos para serem acedidos apenas por dispositivos numa rede doméstica ou de pequenas empresas, é melhor modificar a restrição de endereço remoto para especificar apenas a Sub-rede Local . A mesma aplicação ou serviço não teria esta restrição quando utilizado num ambiente empresarial. Isto pode ser feito ao adicionar a restrição de endereço remoto às regras que são adicionadas aos perfis privados e públicos, deixando-os sem restrições no perfil de domínio. Esta restrição de endereço remoto não deve ser aplicada a aplicações ou serviços que necessitem de conectividade à Internet global.

- Uma prática recomendada de segurança geral ao criar regras de entrada deve ser o mais específica possível. No entanto, quando novas regras devem ser feitas que usam portas ou endereços IP, considere usar intervalos ou sub-redes consecutivos em vez de endereços individuais ou portas sempre que possível. Essa abordagem evita a criação de vários filtros nos bastidores, reduz a complexidade e ajuda a evitar a degradação do desempenho.

- Ao criar uma regra de entrada ou saída, você deve especificar detalhes sobre o próprio aplicativo, o intervalo de portas usado e anotações importantes, como a data de criação. As regras devem ser bem documentadas para facilitar a revisão tanto por você quanto por outros administradores.

- Para manter a segurança máxima, os administradores só devem implementar exceções de firewall para aplicações e serviços determinados para servir fins legítimos.

Problemas conhecidos com a criação automática de regra

Ao conceber um conjunto de políticas de firewall para a sua rede, é uma prática recomendada configurar regras de permissão para quaisquer aplicações em rede implementadas no anfitrião. Ter as regras implementadas antes de o utilizador iniciar pela primeira vez a aplicação ajuda a garantir uma experiência totalmente integrada.

A ausência dessas regras em etapas não significa necessariamente que, no final, um aplicativo não poderá se comunicar na rede. No entanto, os comportamentos envolvidos na criação automática de regras de aplicativo em runtime exigem a interação do usuário e o privilégio administrativo. Se espera-se que o dispositivo seja usado por usuários não administrativos, você deve seguir as práticas recomendadas e fornecer essas regras antes da primeira inicialização do aplicativo para evitar problemas inesperados de rede.

Para determinar por que alguns aplicativos estão impedidos de se comunicar na rede, verifique as seguintes instâncias:

- Um usuário com privilégios suficientes recebe uma notificação de consulta informando que o aplicativo precisa fazer uma alteração na política de firewall. Não compreende totalmente o pedido, o utilizador cancela ou dispensa o pedido

- Um utilizador não tem privilégios suficientes e, por conseguinte, não é pedido para permitir que a aplicação faça as alterações de política adequadas

- A intercalação de política local está desativada, impedindo que a aplicação ou o serviço de rede crie regras locais

A criação de regras de aplicação no runtime também pode ser proibida pelos administradores através das definições de política ou aplicação Definições.

Considerações sobre regras de saída

A seguir estão algumas diretrizes gerais para configurar regras de saída.

- A alteração das regras de saída para bloqueadas pode ser considerada para determinados ambientes altamente seguros. No entanto, a configuração da regra de entrada nunca deve ser alterada de uma forma que permita todo o tráfego por predefinição

- É recomendado permitir a saída por predefinição para a maioria das implementações por uma questão de simplificação com implementações de aplicações, a menos que a organização prefira controlos de segurança apertados em vez da facilidade de utilização

- Em ambientes de alta segurança, deve ser registado e mantido um inventário de todas as aplicações. Os registros devem incluir se um aplicativo usado requer conectividade de rede. Os administradores têm de criar novas regras específicas para cada aplicação que precise de conectividade de rede e emitir essas regras centralmente, através de GPO ou CSP

Próximas etapas

Saiba mais sobre as ferramentas para configurar a Firewall do Windows e as regras de firewall: