VPN e acesso condicional

Agora o cliente VPN é capaz de integrar-se com a Plataforma de Acesso Condicional com base na nuvem para fornecer uma opção de conformidade do dispositivo para clientes remotos. O Acesso Condicional é um motor de avaliação baseado em políticas que lhe permite criar regras de acesso para qualquer Microsoft Entra aplicação ligada.

Observação

O Acesso Condicional é uma funcionalidade Microsoft Entra ID P1 ou P2.

Os componentes da Plataforma de Acesso Condicional usados para fins de conformidade do dispositivo incluem os seguintes serviços baseados na nuvem:

- Estrutura de Acesso Condicional

- Microsoft Entra Connect Health

- Serviço de Atestado de Integridade do Windows 10 (opcional)

- Microsoft Entra Autoridade de Certificação – é um requisito para que o certificado de cliente utilizado para a solução de conformidade de dispositivos com base na cloud seja emitido por uma Autoridade de Certificação (AC) baseada em Microsoft Entra ID. Uma AC de Microsoft Entra é essencialmente um inquilino da cloud de mini-AC no Azure. O Microsoft Entra AC não pode ser configurado como parte de uma AC Empresarial no local. Veja também Always On implementação de VPN para Windows Server e Windows 10.

- certificados de curta duração emitidos Microsoft Entra ID – quando é efetuada uma tentativa de ligação VPN, o Microsoft Entra Token Broker no dispositivo local comunica com Microsoft Entra ID, que depois verifica o estado de funcionamento com base nas regras de conformidade. Se estiver em conformidade, Microsoft Entra ID envia de volta um certificado de curta duração que é utilizado para autenticar a VPN. Podem ser utilizados métodos de autenticação de certificados, como EAP-TLS. Quando o cliente voltar a ligar e determinar que o certificado expirou, o cliente irá marcar novamente com Microsoft Entra ID para validação do estado de funcionamento antes de um novo certificado ser emitido.

-

Microsoft Intune políticas de conformidade de dispositivos: a conformidade de dispositivos com base na cloud utiliza políticas de conformidade Microsoft Intune, que são capazes de consultar o estado do dispositivo e definir regras de conformidade para o seguinte, entre outras coisas.

- Status do antivírus

- Status da atualização automática e conformidade da atualização

- Conformidade da política de senha

- Conformidade da criptografia

- Estado do atestado de integridade do dispositivo (validado pelo serviço de atestado após consulta)

Os seguintes componentes do cliente também são necessários:

- Provedor de Serviços de Configuração (CSP) HealthAttestation

- Configurações do nó DeviceCompliance do CSP VPNv2

- Trusted Platform Module (TPM)

Conformidade do dispositivo da VPN

Neste momento, os certificados de Microsoft Entra emitidos aos utilizadores não contêm um Ponto de Distribuição de CRL (CDP) e não são adequados para os Centros de Distribuição de Chaves (KDCs) emitirem tokens Kerberos. Para que os utilizadores obtenham acesso a recursos no local, como ficheiros numa partilha de rede, os certificados de autenticação de cliente têm de ser implementados nos perfis do Windows dos utilizadores e os respetivos perfis VPNv2 têm de conter a <SSO> secção.

Os requisitos de infraestrutura do servidor para dar suporte à conformidade do dispositivo da VPN incluem:

- O servidor VPN deve ser configurado para autenticação de certificado.

- O servidor VPN deve confiar na AC de Microsoft Entra específica do inquilino.

- Para o acesso de cliente com Kerberos/NTLM, é implementado um certificado fidedigno de domínio no dispositivo cliente e está configurado para ser utilizado para o início de sessão único (SSO).

Depois de configurar o servidor, os administradores da VPN podem adicionar as configurações de política de acesso condicional ao perfil de VPN usando o nó DeviceCompliance do VPNv2.

Dois provedores de serviço de configuração de cliente são usados para conformidade do dispositivo da VPN.

- Definições de VPNv2 CSP DeviceCompliance:

- Enabled: habilita o fluxo de Conformidade do Dispositivo no cliente. Se estiver marcado como verdadeiro, o cliente VPN tenta comunicar com Microsoft Entra ID para obter um certificado a utilizar para autenticação. A VPN deve ser configurada para utilizar a autenticação de certificados e o servidor VPN tem de confiar no servidor devolvido pelo Microsoft Entra ID.

- Sso: as entradas em SSO devem ser utilizadas para direcionar o cliente VPN para utilizar um certificado diferente do certificado de autenticação VPN ao aceder a recursos que requerem autenticação Kerberos.

- Sso/Ativado: se este campo estiver definido como verdadeiro, o cliente VPN procura um certificado separado para autenticação Kerberos.

- Sso/IssuerHash: hashes para o cliente VPN procura o certificado correto para a autenticação Kerberos.

- Sso/Eku: lista separada por vírgulas de extensões de utilização alargada de chaves (EKU) para o cliente VPN procurar o certificado correto para a autenticação Kerberos.

- CSP HealthAttestation (não é um requisito) – as funções executadas pelo CSP HealthAttestation incluem:

- Coleta dados do TPM usados para verificar os estados de integridade

- Encaminha os dados para o Serviço de Atestado de Integridade (HAS)

- Provisiona o Certificado de Atestado de Integridade recebido do HAS

- A pedido, reencaminhe o Certificado de Atestado de Estado de Funcionamento (recebido do HAS) e as informações de runtime relacionadas para o servidor MDM para verificação

Observação

É necessário que os certificados utilizados para obter permissões Kerberos sejam emitidos a partir de uma AC no local e que o SSO seja ativado no perfil VPN do utilizador. Isto permite que o utilizador aceda a recursos no local. No caso de Microsoft Entra dispositivos associados (não dispositivos associados híbridos), se o certificado de utilizador emitido pela AC no local tiver o UPN do utilizador de Microsoft Entra em Assunto e SAN (Nome Alternativo do Requerente), o perfil de VPN tem de ser modificado para garantir que o cliente não coloca em cache as credenciais utilizadas para autenticação VPN. Para tal, depois de implementar o perfil VPN no cliente, modifique o Rasphone.pbk no cliente ao alterar a entrada UseRasCredentials de 1 (predefinição) para 0 (zero).

Fluxo de conexão do cliente

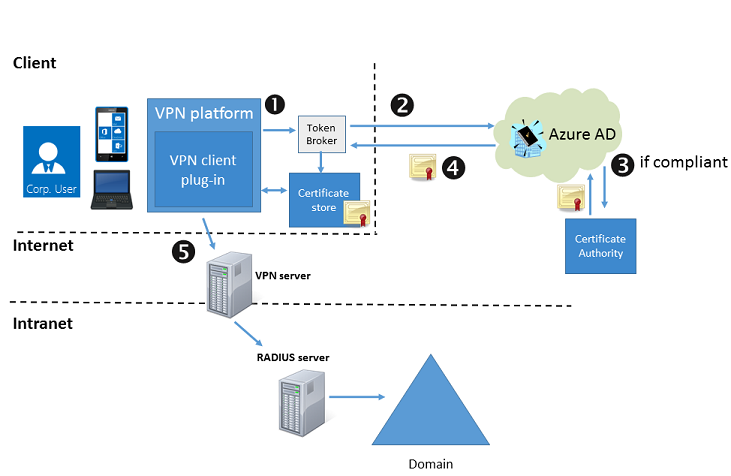

O fluxo de ligação do lado do cliente VPN funciona da seguinte forma:

Quando um Perfil VPNv2 é configurado com <DeviceCompliance<>Ativado>verdadeiro</Ativado>, o cliente VPN utiliza este fluxo de ligação:

- O cliente VPN chama para Windows 10 ou Windows 11 Microsoft Entra Mediador de Tokens, identificando-se como um cliente VPN.

- O Microsoft Entra Token Broker autentica-se no Microsoft Entra ID e fornece-lhe informações sobre o dispositivo que está a tentar ligar. O Servidor Microsoft Entra verifica se o dispositivo está em conformidade com as políticas.

- Se estiver em conformidade, Microsoft Entra ID pede um certificado de curta duração.

- Microsoft Entra ID envia um certificado de curta duração para o Arquivo de Certificados através do Mediador de Tokens. Em seguida, o Mediador de Tokens devolve o controlo ao cliente VPN para processamento de ligação adicional.

- O cliente VPN utiliza o certificado emitido Microsoft Entra ID para autenticar com o servidor VPN.

Configurar o acesso condicional

Consulte Opções de perfil de VPN e CSP VPNv2 para saber a configuração XML.

Saiba mais sobre o Acesso Condicional e o Estado de Funcionamento do Microsoft Entra

- Acesso Condicional Microsoft Entra

- Introdução ao Acesso Condicional do Microsoft Entra

- Controlar o estado de funcionamento dos dispositivos Windows

- Dica do dia: a Estrutura de Acesso Condicional e a conformidade do dispositivo para VPN (parte 1)

- Dica do dia: a Estrutura de Acesso Condicional e a conformidade do dispositivo para VPN (parte 2)

- Dica do dia: a Estrutura de Acesso Condicional e a conformidade do dispositivo para VPN (parte 3)

- Dica do dia: a Estrutura de Acesso Condicional e a conformidade do dispositivo para VPN (parte 4)