autenticação Windows Hello para Empresas

Windows Hello para Empresas autenticação é uma autenticação de dois fatores sem palavra-passe. A autenticação com Windows Hello para Empresas proporciona uma experiência de início de sessão conveniente que autentica o utilizador para recursos do Microsoft Entra ID e do Active Directory.

Microsoft Entra dispositivos associados autenticam-se para Microsoft Entra ID durante o início de sessão e podem, opcionalmente, autenticar-se no Active Directory. Microsoft Entra dispositivos associados híbridos autenticam-se no Active Directory durante o início de sessão e autenticam-se para Microsoft Entra ID em segundo plano.

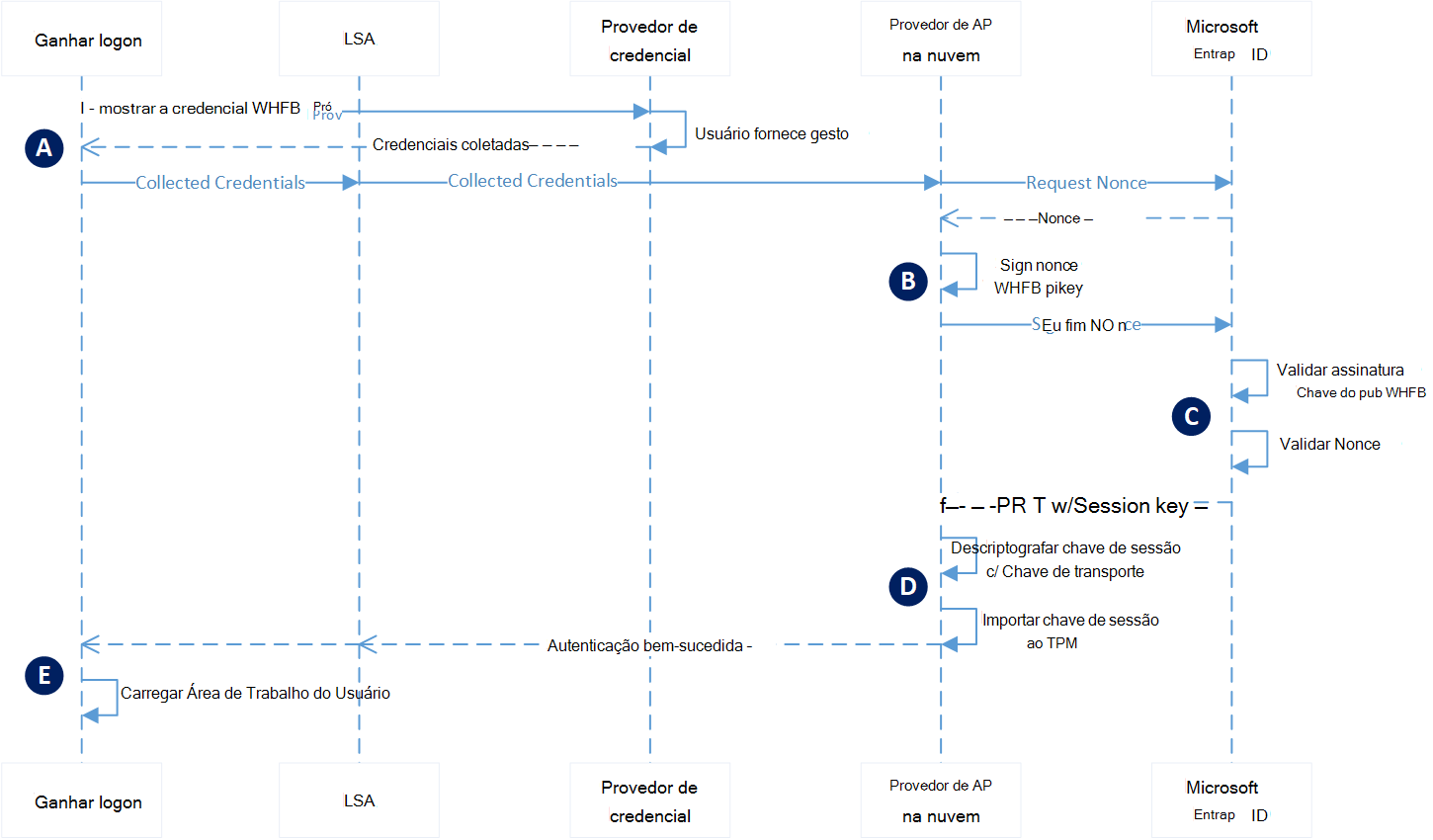

Microsoft Entra associar a autenticação ao Microsoft Entra ID

Observação

Todos os dispositivos associados Microsoft Entra autenticam com Windows Hello para Empresas para Microsoft Entra ID da mesma forma. O tipo de fidedignidade Windows Hello para Empresas só afeta a forma como o dispositivo se autentica no AD no local.

| Fase | Descrição |

|---|---|

| A | A autenticação começa quando o utilizador dispensa o ecrã de bloqueio, o que aciona o Winlogon para mostrar o fornecedor de credenciais Windows Hello para Empresas. O utilizador fornece o gesto de Windows Hello (PIN ou biometria). O fornecedor de credenciais empacota estas credenciais e devolve-as ao Winlogon. O Winlogon transmite as credenciais recolhidas para lSASS. O LSASS transmite as credenciais recolhidas ao fornecedor de suporte de segurança de Autenticação na Cloud, referido como fornecedor de AP de Cloud. |

| B | O fornecedor de AP da Cloud pede um nonce ao Microsoft Entra ID. Microsoft Entra ID devolve um nonce. O fornecedor de AP da Cloud assina o nonce com a chave privada do utilizador e devolve o nonce assinado ao Microsoft Entra ID. |

| C | Microsoft Entra ID valida o nonce assinado com a chave pública registada em segurança do utilizador relativamente à assinatura nonce. Microsoft Entra ID, em seguida, valida o nonce assinado devolvido e cria um PRT com a chave de sessão que é encriptada para a chave de transporte do dispositivo e devolve-a ao fornecedor de AP na Cloud. |

| D | O fornecedor de AP da Cloud recebe o PRT encriptado com a chave de sessão. Com a chave de transporte privada do dispositivo, o fornecedor de AP da Cloud desencripta a chave de sessão e protege a chave de sessão com o TPM do dispositivo. |

| E | O fornecedor de AP da Cloud devolve uma resposta de autenticação bem-sucedida ao LSASS. O LSASS coloca o PRT em cache e informa o Winlogon da autenticação com êxito. O Winlogon cria uma sessão de início de sessão, carrega o perfil do utilizador e começa explorer.exe. |

Microsoft Entra associar a autenticação ao Active Directory com a confiança kerberos na cloud

| Fase | Descrição |

|---|---|

| A | A autenticação no Active Directory a partir de um dispositivo associado Microsoft Entra começa com as primeiras tentativas do utilizador de utilizar um recurso que precisa de autenticação Kerberos. O fornecedor de suporte de segurança Kerberos, alojado no LSASS, utiliza metadados da chave de Windows Hello para Empresas para obter uma sugestão do domínio do utilizador. Com a sugestão, o fornecedor utiliza o serviço DClocator para localizar um controlador de domínio. |

| B | Depois de localizar um controlador de domínio, o fornecedor Kerberos envia um TGT parcial que recebeu de Microsoft Entra ID de uma autenticação Microsoft Entra anterior para o controlador de domínio. O TGT parcial contém apenas o SID do utilizador e é assinado por Microsoft Entra Kerberos. O controlador de domínio verifica se o TGT parcial é válido. Com êxito, o KDC devolve um TGT ao cliente. |

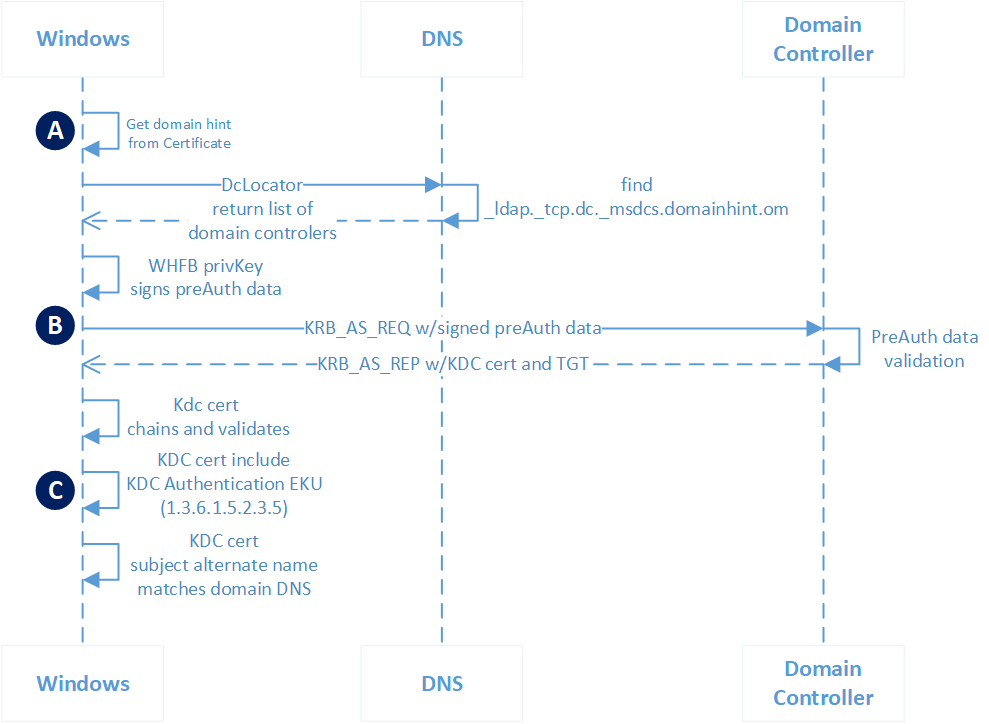

Microsoft Entra associar a autenticação ao Active Directory com uma chave

| Fase | Descrição |

|---|---|

| A | A autenticação no Active Directory a partir de um dispositivo associado Microsoft Entra começa com as primeiras tentativas do utilizador de utilizar um recurso que precisa de autenticação Kerberos. O fornecedor de suporte de segurança Kerberos, alojado no LSASS, utiliza metadados da chave de Windows Hello para Empresas para obter uma sugestão do domínio do utilizador. Com a sugestão, o fornecedor utiliza o serviço DClocator para localizar um controlador de domínio. Depois de o fornecedor localizar um controlador de domínio, o fornecedor utiliza a chave privada para assinar os dados de pré-autenticação Kerberos. |

| B | O fornecedor Kerberos envia os dados de pré-autenticação assinados e a respetiva chave pública (sob a forma de um certificado autoassinado) para o serviço do Centro de Distribuição de Chaves (KDC) em execução no controlador de domínio sob a forma de um KERB_AS_REQ. O controlador de domínio determina que o certificado é um certificado autoassinado. Obtém a chave pública do certificado incluído no KERB_AS_REQ e procura a chave pública no Active Directory. Valida o UPN para o pedido de autenticação que corresponde ao UPN registado no Active Directory e valida os dados de pré-autenticação assinados com a chave pública do Active Directory. Com êxito, o KDC devolve um TGT ao cliente com o respetivo certificado num KERB_AS_REP. |

| C | O fornecedor Kerberos garante que pode confiar na resposta do controlador de domínio. Em primeiro lugar, garante que o certificado KDC é associado a um certificado de raiz fidedigno pelo dispositivo. Em seguida, garante que o certificado está dentro do respetivo período de validade e que não foi revogado. Em seguida, o fornecedor Kerberos verifica se o certificado tem a Autenticação KDC presente e que o nome alternativo do requerente listado no certificado do KDC corresponde ao nome de domínio ao qual o utilizador está a autenticar. Depois de transmitir estes critérios, Kerberos devolve o TGT para LSASS, onde é colocado em cache e utilizado para pedidos de pedidos de assistência subsequentes. |

Observação

Poderá ter um domínio no local federado com Microsoft Entra ID. Depois de aprovisionar com êxito Windows Hello para Empresas PIN/Bio no dispositivo associado Microsoft Entra, qualquer início de sessão futuro do Windows Hello para Empresas (PIN/Bio) será autenticado diretamente no Microsoft Entra ID para obter PRT e acionar a autenticação no dc (se LOS para DC estiver disponível) para obter Kerberos. Já não utiliza o AD FS para autenticar para inícios de sessão Windows Hello para Empresas.

Microsoft Entra associar a autenticação ao Active Directory com um certificado

| Fase | Descrição |

|---|---|

| A | A autenticação no Active Directory a partir de um dispositivo associado Microsoft Entra começa com as primeiras tentativas do utilizador de utilizar um recurso que precisa de autenticação Kerberos. O fornecedor de suporte de segurança Kerberos, alojado no LSASS, utiliza informações do certificado para obter uma sugestão do domínio do utilizador. O Kerberos pode utilizar o nome único do utilizador encontrado no assunto do certificado ou pode utilizar o nome principal de utilizador do utilizador encontrado no nome alternativo do requerente do certificado. Com a sugestão, o fornecedor utiliza o serviço DClocator para localizar um controlador de domínio. Depois de o fornecedor localizar um controlador de domínio ativo, o fornecedor utiliza a chave privada para assinar os dados de pré-autenticação Kerberos. |

| B | O fornecedor Kerberos envia os dados de pré-autenticação assinados e o certificado do utilizador, que inclui a chave pública, para o serviço do Centro de Distribuição de Chaves (KDC) em execução no controlador de domínio sob a forma de um KERB_AS_REQ. O controlador de domínio determina que o certificado não é certificado autoassinado. O controlador de domínio garante que o certificado está ligado ao certificado de raiz fidedigna, está dentro do respetivo período de validade, pode ser utilizado para autenticação e não foi revogado. Obtém a chave pública e o UPN do certificado incluído no KERB_AS_REQ e procura o UPN no Active Directory. Valida os dados de pré-autenticação assinados com a chave pública do certificado. Com êxito, o KDC devolve um TGT ao cliente com o respetivo certificado num KERB_AS_REP. |

| C | O fornecedor Kerberos garante que pode confiar na resposta do controlador de domínio. Em primeiro lugar, garante que o certificado KDC é associado a um certificado de raiz fidedigno pelo dispositivo. Em seguida, garante que o certificado está dentro do respetivo período de validade e que não foi revogado. Em seguida, o fornecedor Kerberos verifica se o certificado tem a Autenticação KDC presente e que o nome alternativo do requerente listado no certificado do KDC corresponde ao nome de domínio ao qual o utilizador está a autenticar. Depois de transmitir estes critérios, Kerberos devolve o TGT para LSASS, onde é colocado em cache e utilizado para pedidos de pedidos de assistência subsequentes. |

Observação

Pode ter um domínio no local federado com Microsoft Entra ID. Depois de aprovisionar com êxito Windows Hello para Empresas PIN/Bio, qualquer início de sessão futuro do início de sessão do Windows Hello para Empresas (PIN/Bio) será autenticado diretamente no Microsoft Entra ID para obter PRT, bem como autenticar-se no seu DC (se LOS para DC estiver disponível) para obter o Kerberos, conforme mencionado anteriormente. A federação do AD FS só é utilizada quando as chamadas de PRT Empresarial são efetuadas a partir do cliente. Tem de ter a repetição de escrita do dispositivo ativada para obter o "PRT Empresarial" da sua federação.

Microsoft Entra autenticação de associação híbrida com a confiança do Kerberos na cloud

| Fase | Descrição |

|---|---|

| A | A autenticação começa quando o utilizador dispensa o ecrã de bloqueio, o que aciona o Winlogon para mostrar o fornecedor de credenciais Windows Hello para Empresas. O utilizador fornece o gesto de Windows Hello (PIN ou biometria). O fornecedor de credenciais empacota estas credenciais e devolve-as ao Winlogon. O Winlogon transmite as credenciais recolhidas para lSASS. As consultas LSASS Windows Hello para Empresas política para marcar se a confiança do Kerberos na cloud estiver ativada. Se a confiança do Kerberos na cloud estiver ativada, o LSASS transmite as credenciais recolhidas para o fornecedor de suporte de segurança de Autenticação na Cloud ou AP da Cloud. A AP da Cloud pede um nonce ao Microsoft Entra ID. Microsoft Entra ID devolve um nonce. |

| B | O AP da Cloud assina o nonce com a chave privada do utilizador e devolve o nonce assinado para Microsoft Entra ID. |

| C | Microsoft Entra ID valida o nonce assinado com a chave pública registada em segurança do utilizador relativamente à assinatura nonce. Depois de validar a assinatura, Microsoft Entra ID valida o nonce assinado devolvido. Depois de validar o nonce, Microsoft Entra ID cria um PRT com a chave de sessão que é encriptada para a chave de transporte do dispositivo e cria um TGT Parcial a partir de Microsoft Entra Kerberos e devolve-os à AP da Cloud. |

| D | A CLOUD AP recebe o PRT encriptado com a chave de sessão. Com a chave de transporte privada do dispositivo, a Cloud AP desencripta a chave de sessão e protege a chave de sessão através do TPM do dispositivo (se disponível). O AP de Cloud devolve uma resposta de autenticação bem-sucedida ao LSASS. O LSASS coloca em cache o PRT e o TGT Parcial. |

| E | O fornecedor de suporte de segurança Kerberos, alojado no LSASS, utiliza metadados da chave de Windows Hello para Empresas para obter uma sugestão do domínio do utilizador. Com a sugestão, o fornecedor utiliza o serviço DClocator para localizar um controlador de domínio. Depois de localizar um controlador de domínio ativo, o fornecedor Kerberos envia o TGT parcial que recebeu do Microsoft Entra ID para o controlador de domínio. O TGT parcial contém apenas o SID do utilizador e é assinado por Microsoft Entra Kerberos. O controlador de domínio verifica se o TGT parcial é válido. Com êxito, o KDC devolve um TGT ao cliente. Kerberos devolve o TGT para LSASS, onde é colocado em cache e utilizado para pedidos de pedidos de assistência subsequentes. O LSASS informa o Winlogon da autenticação com êxito. O Winlogon cria uma sessão de início de sessão, carrega o perfil do utilizador e começa explorer.exe. |

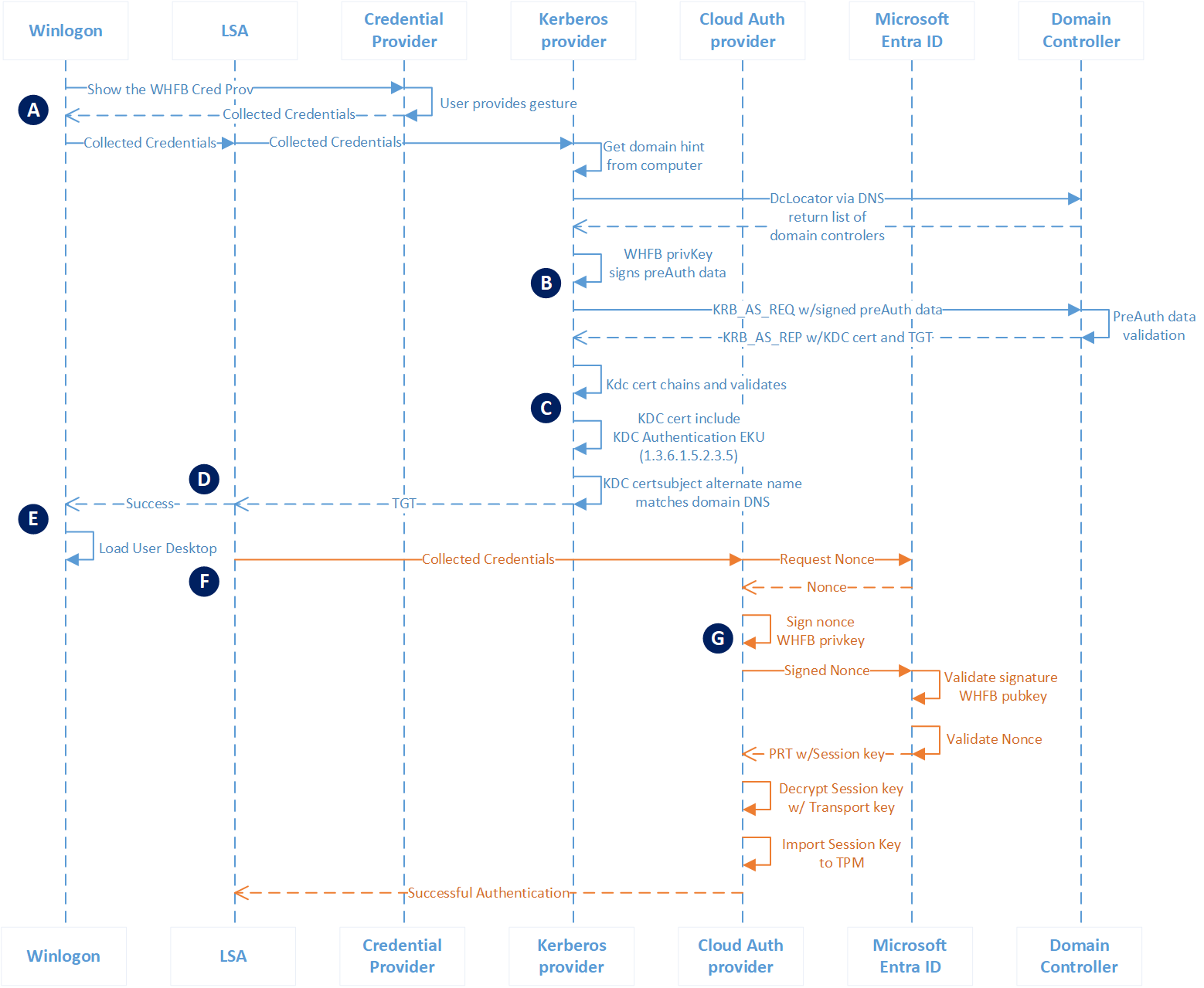

Microsoft Entra autenticação de associação híbrida com uma chave

| Fase | Descrição |

|---|---|

| A | A autenticação começa quando o utilizador dispensa o ecrã de bloqueio, o que aciona o Winlogon para mostrar o fornecedor de credenciais Windows Hello para Empresas. O utilizador fornece o gesto de Windows Hello (PIN ou biometria). O fornecedor de credenciais empacota estas credenciais e devolve-as ao Winlogon. O Winlogon transmite as credenciais recolhidas para lSASS. O LSASS transmite as credenciais recolhidas ao fornecedor de suporte de segurança Kerberos. O fornecedor Kerberos obtém sugestões de domínio da estação de trabalho associada a um domínio para localizar um controlador de domínio para o utilizador. |

| B | O fornecedor Kerberos envia os dados de pré-autenticação assinados e a chave pública do utilizador (sob a forma de um certificado autoassinado) para o serviço do Centro de Distribuição de Chaves (KDC) em execução no controlador de domínio sob a forma de um KERB_AS_REQ. O controlador de domínio determina que o certificado é um certificado autoassinado. Obtém a chave pública do certificado incluído no KERB_AS_REQ e procura a chave pública no Active Directory. Valida o UPN para o pedido de autenticação que corresponde ao UPN registado no Active Directory e valida os dados de pré-autenticação assinados com a chave pública do Active Directory. Com êxito, o KDC devolve um TGT ao cliente com o respetivo certificado num KERB_AS_REP. |

| C | O fornecedor Kerberos garante que pode confiar na resposta do controlador de domínio. Em primeiro lugar, garante que o certificado KDC é associado a um certificado de raiz fidedigno pelo dispositivo. Em seguida, garante que o certificado está dentro do respetivo período de validade e que não foi revogado. Em seguida, o fornecedor Kerberos verifica se o certificado tem a Autenticação KDC presente e que o nome alternativo do requerente listado no certificado do KDC corresponde ao nome de domínio ao qual o utilizador está a autenticar. |

| D | Depois de transmitir estes critérios, Kerberos devolve o TGT para LSASS, onde é colocado em cache e utilizado para pedidos de pedidos de assistência subsequentes. |

| E | O LSASS informa o Winlogon da autenticação com êxito. O Winlogon cria uma sessão de início de sessão, carrega o perfil do utilizador e começa explorer.exe. |

| F | Enquanto o Windows carrega o ambiente de trabalho do utilizador, o LSASS transmite as credenciais recolhidas para o fornecedor de suporte de segurança de Autenticação na Cloud, referido como fornecedor de AP na Cloud. O fornecedor de AP da Cloud pede um nonce ao Microsoft Entra ID. Microsoft Entra ID devolve um nonce. |

| G | O fornecedor de AP da Cloud assina o nonce com a chave privada do utilizador e devolve o nonce assinado ao Microsoft Entra ID. Microsoft Entra ID valida o nonce assinado com a chave pública registada em segurança do utilizador relativamente à assinatura nonce. Depois de validar a assinatura, Microsoft Entra ID valida o nonce assinado devolvido. Depois de validar o nonce, Microsoft Entra ID cria um PRT com a chave de sessão que é encriptada para a chave de transporte do dispositivo e devolve-a ao fornecedor de AP da Cloud. O fornecedor de AP da Cloud recebe o PRT encriptado com a chave de sessão. Com a chave de transporte privada do dispositivo, o fornecedor de AP da Cloud desencripta a chave de sessão e protege a chave de sessão com o TPM do dispositivo. O fornecedor de AP da Cloud devolve uma resposta de autenticação bem-sucedida ao LSASS. O LSASS coloca o PRT em cache. |

Importante

No modelo de implementação acima, um utilizador recém-aprovisionado não poderá iniciar sessão com Windows Hello para Empresas até (a) Microsoft Entra o Connect sincronizar com êxito a chave pública com a Active Directory local e (b) o dispositivo tiver linha de visão para o controlador de domínio pela primeira vez.

Microsoft Entra autenticação de associação híbrida com um certificado

| Fase | Descrição |

|---|---|

| A | A autenticação começa quando o utilizador dispensa o ecrã de bloqueio, o que aciona o Winlogon para mostrar o fornecedor de credenciais Windows Hello para Empresas. O utilizador fornece o gesto de Windows Hello (PIN ou biometria). O fornecedor de credenciais empacota estas credenciais e devolve-as ao Winlogon. O Winlogon transmite as credenciais recolhidas para lSASS. O LSASS transmite as credenciais recolhidas ao fornecedor de suporte de segurança Kerberos. O fornecedor Kerberos obtém sugestões de domínio da estação de trabalho associada a um domínio para localizar um controlador de domínio para o utilizador. |

| B | O fornecedor Kerberos envia os dados de pré-autenticação assinados e o certificado do utilizador, que inclui a chave pública, para o serviço do Centro de Distribuição de Chaves (KDC) em execução no controlador de domínio sob a forma de um KERB_AS_REQ. O controlador de domínio determina que o certificado não é certificado autoassinado. O controlador de domínio garante que o certificado está ligado ao certificado de raiz fidedigna, está dentro do respetivo período de validade, pode ser utilizado para autenticação e não foi revogado. Obtém a chave pública e o UPN do certificado incluído no KERB_AS_REQ e procura o UPN no Active Directory. Valida os dados de pré-autenticação assinados com a chave pública do certificado. Com êxito, o KDC devolve um TGT ao cliente com o respetivo certificado num KERB_AS_REP. |

| C | O fornecedor Kerberos garante que pode confiar na resposta do controlador de domínio. Em primeiro lugar, garante que o certificado KDC é associado a um certificado de raiz fidedigno pelo dispositivo. Em seguida, garante que o certificado está dentro do respetivo período de validade e que não foi revogado. Em seguida, o fornecedor Kerberos verifica se o certificado tem a Autenticação KDC presente e que o nome alternativo do requerente listado no certificado do KDC corresponde ao nome de domínio ao qual o utilizador está a autenticar. |

| D | Depois de transmitir estes critérios, Kerberos devolve o TGT para LSASS, onde é colocado em cache e utilizado para pedidos de pedidos de assistência subsequentes. |

| E | O LSASS informa o Winlogon da autenticação com êxito. O Winlogon cria uma sessão de início de sessão, carrega o perfil do utilizador e começa explorer.exe. |

| F | Enquanto o Windows carrega o ambiente de trabalho do utilizador, o LSASS transmite as credenciais recolhidas para o fornecedor de suporte de segurança de Autenticação na Cloud, referido como fornecedor de AP na Cloud. O fornecedor de AP da Cloud pede um nonce ao Microsoft Entra ID. Microsoft Entra ID devolve um nonce. |

| G | O fornecedor de AP da Cloud assina o nonce com a chave privada do utilizador e devolve o nonce assinado ao Microsoft Entra ID. Microsoft Entra ID valida o nonce assinado com a chave pública registada em segurança do utilizador relativamente à assinatura nonce. Depois de validar a assinatura, Microsoft Entra ID valida o nonce assinado devolvido. Depois de validar o nonce, Microsoft Entra ID cria um PRT com a chave de sessão que é encriptada para a chave de transporte do dispositivo e devolve-a ao fornecedor de AP da Cloud. O fornecedor de AP da Cloud recebe o PRT encriptado com a chave de sessão. Com a chave de transporte privada do dispositivo, o fornecedor de AP da Cloud desencripta a chave de sessão e protege a chave de sessão com o TPM do dispositivo. O fornecedor de AP da Cloud devolve uma resposta de autenticação bem-sucedida ao LSASS. O LSASS coloca o PRT em cache. |

Importante

Neste modelo de implementação, um utilizador recém-aprovisionado não poderá iniciar sessão com Windows Hello para Empresas a menos que o dispositivo tenha uma linha de visão para o controlador de domínio.