Proteção avançada de credenciais

Além de adotarem o início de sessão sem palavra-passe, as organizações podem reforçar a segurança das credenciais do utilizador e do domínio no Windows 11 com o Credential Guard e o Remote Credential Guard.

Proteção da Autoridade de Segurança Local (LSA)

O Windows tem vários processos críticos para verificar a identidade de um usuário. Os processos de verificação incluem a Autoridade de Segurança Local (LSA), que é responsável pela autenticação dos utilizadores e pela verificação dos inícios de sessão do Windows. A LSA processa tokens e credenciais que são utilizados para o início de sessão único numa conta Microsoft e na conta Entra ID.

Ao carregar apenas código fidedigno assinado, a LSA fornece proteção significativa contra o roubo de credenciais. A proteção LSA suporta a configuração através da política de grupo e de outras soluções de gestão de dispositivos.

Novidades no Windows 11, versão 24H2

Para ajudar a manter estas credenciais seguras, a proteção LSA está ativada por predefinição em todos os dispositivos (MSA, Microsoft Entra associado, híbrido e local). Para novas instalações, é ativada imediatamente. Para atualizações, esta é ativada após o reinício após um período de avaliação de 10 dias.

Os utilizadores têm a capacidade de gerir o estado de proteção LSA na aplicação Segurança do Windows emProteção da Autoridade de Segurança Localde Isolamento> do Núcleo de Segurança> do Dispositivo.

Para garantir uma transição totalmente integrada e uma segurança melhorada para todos os utilizadores, a política empresarial para a proteção LSA tem precedência sobre a ativação na atualização.

Saiba mais

Credential Guard

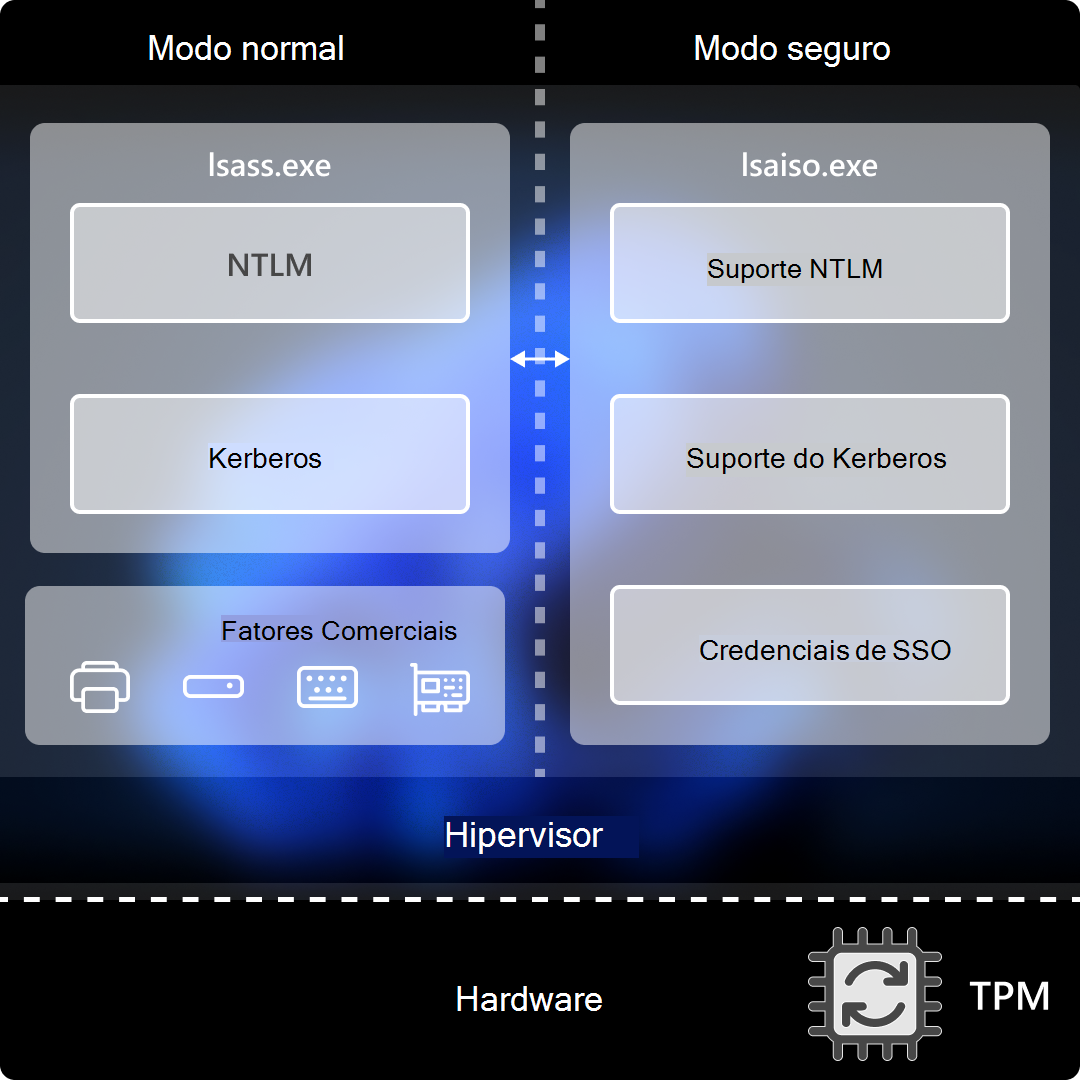

O Credential Guard utiliza segurança baseada em Virtualização (VBS) suportada por hardware para proteger contra roubo de credenciais. Com o Credential Guard, a Autoridade de Segurança Local (LSA) armazena e protege segredos do Active Directory (AD) num ambiente isolado que não está acessível para o resto do sistema operativo. A LSA usa chamadas de procedimento remoto para se comunicar com o processo isolado da LSA.

Ao proteger o processo LSA com segurança baseada em Virtualização, o Credential Guard protege os sistemas de técnicas de ataque de roubo de credenciais do utilizador, como Pass-the-Hash ou Pass-the-Ticket. Também ajuda a impedir que o software maligno aceda a segredos do sistema, mesmo que o processo esteja em execução com privilégios de administrador.

Novidades no Windows 11, versão 24H2

As proteções do Credential Guard são expandidas para incluir opcionalmente palavras-passe de conta de computador para dispositivos associados ao Active Directory. Os administradores podem ativar o modo de auditoria ou a imposição desta capacidade através das definições de política do Credential Guard.

Saiba mais

Credential Guard remoto

O Credential Guard Remoto ajuda as organizações a proteger as credenciais através de uma ligação de Ambiente de Trabalho Remoto ao redirecionar os pedidos Kerberos de volta para o dispositivo que está a pedir a ligação. Também proporciona experiências de início de sessão único para sessões de Ambiente de Trabalho Remoto.

As credenciais de administrador são altamente privilegiadas e têm de ser protegidas. Quando o Remote Credential Guard está configurado para se ligar durante as sessões de Ambiente de Trabalho Remoto, as credenciais e os derivados de credenciais nunca são transmitidos através da rede para o dispositivo de destino. Se o dispositivo de destino estiver comprometido, as credenciais não serão expostas.

Saiba mais

Proteção da chave VBS

Proteção da chave VBS

A proteção de chaves VBS permite aos programadores proteger chaves criptográficas através da segurança baseada em Virtualização (VBS). O VBS utiliza a capacidade de extensão de virtualização da CPU para criar um runtime isolado fora do SO normal. Quando estão a ser utilizadas, as chaves VBS são isoladas num processo seguro, permitindo que as operações principais ocorram sem nunca expor o material de chave privada fora deste espaço. Inativo, o material de chave privada é encriptado por uma chave TPM, que vincula as chaves VBS ao dispositivo. As chaves protegidas desta forma não podem ser despejadas da memória do processo ou exportadas em texto simples a partir do computador de um utilizador, impedindo ataques de exfiltração por qualquer atacante ao nível do administrador.

Saiba mais

Proteção de tokens (pré-visualização)

A proteção de tokens tenta reduzir os ataques com Microsoft Entra ID roubo de tokens. A proteção de tokens torna os tokens utilizáveis apenas a partir do dispositivo pretendido ao vincular criptograficamente um token com um segredo do dispositivo. Ao utilizar o token, o token e a prova do segredo do dispositivo têm de ser fornecidos. As políticas de Acesso Condicional[4] podem ser configuradas para exigir proteção de tokens ao utilizar tokens de início de sessão para serviços específicos.

Saiba mais

Política de proteção de tokens de sessão de início de sessão

Esta funcionalidade permite que as aplicações e os serviços vinculem criptograficamente tokens de segurança ao dispositivo, restringindo a capacidade dos atacantes de representar utilizadores num dispositivo diferente se os tokens forem roubados.

Políticas de bloqueio de conta

Os novos dispositivos com Windows 11 instalados terão políticas de bloqueio de conta seguras por predefinição. Estas políticas mitigam ataques de força bruta, como hackers que tentam aceder a dispositivos Windows através do Protocolo RDP (Remote Desktop Protocol).

A política de limiar de bloqueio de conta está agora definida para 10 tentativas de início de sessão falhadas por predefinição, com a duração do bloqueio da conta definida como 10 minutos. O bloqueio da conta Permitir Administrador está agora ativado por predefinição. Por predefinição, o contador de bloqueio repor conta está definido como 10 minutos.

Saiba mais

Gestão e controlo de acesso

O controlo de acesso no Windows garante que os recursos partilhados estão disponíveis para utilizadores e grupos que não sejam o proprietário do recurso e estão protegidos contra utilização não autorizada. Os administradores de TI podem gerir o acesso de utilizadores, grupos e computadores a objetos e recursos numa rede ou computador. Após a autenticação de um utilizador, o Windows implementa a segunda fase de proteção de recursos com tecnologias incorporadas de autorização e controlo de acesso. Estas tecnologias determinam se um utilizador autenticado tem as permissões corretas.

Controle de Acesso Listas (ACLs) descrevem as permissões para um objeto específico e também podem conter Controle de Acesso Listas de Sistema (SACLs). As SACLs fornecem uma forma de auditar eventos específicos ao nível do sistema, como quando um utilizador tenta aceder a objetos do sistema de ficheiros. Estes eventos são essenciais para controlar a atividade para objetos confidenciais ou valiosos e que necessitam de monitorização adicional. A capacidade de auditar quando um recurso tenta ler ou escrever parte do sistema operativo é fundamental para compreender um possível ataque.

Os administradores de TI podem refinar a aplicação e a gestão do acesso a:

- Proteger um maior número e uma variedade de recursos de rede contra utilização indevida

- Aprovisione os utilizadores para acederem aos recursos de uma forma consistente com as políticas organizacionais e os requisitos das respetivas tarefas. As organizações podem implementar o princípio do acesso com menos privilégios, que afirma que os utilizadores devem ter acesso apenas aos dados e operações de que necessitam para realizar as suas tarefas

- Atualizar a capacidade dos utilizadores de acederem regularmente aos recursos, à medida que as políticas de uma organização mudam ou à medida que as tarefas dos utilizadores mudam

- Suporte para necessidades de área de trabalho em evolução, incluindo acesso a partir de localizações híbridas ou remotas, ou a partir de uma matriz de dispositivos em rápida expansão, incluindo tablets e telemóveis

- Identificar e resolve problemas de acesso quando os utilizadores legítimos não conseguem aceder aos recursos de que precisam para realizar as suas tarefas

Saiba mais