Segurança assistida por silício

Além de uma raiz de confiança de hardware moderna, existem várias capacidades nos chips mais recentes que endurecem o sistema operativo contra ameaças. Estas capacidades protegem o processo de arranque, salvaguardam a integridade da memória, isolam a lógica de computação sensível à segurança e muito mais.

Kernel protegido

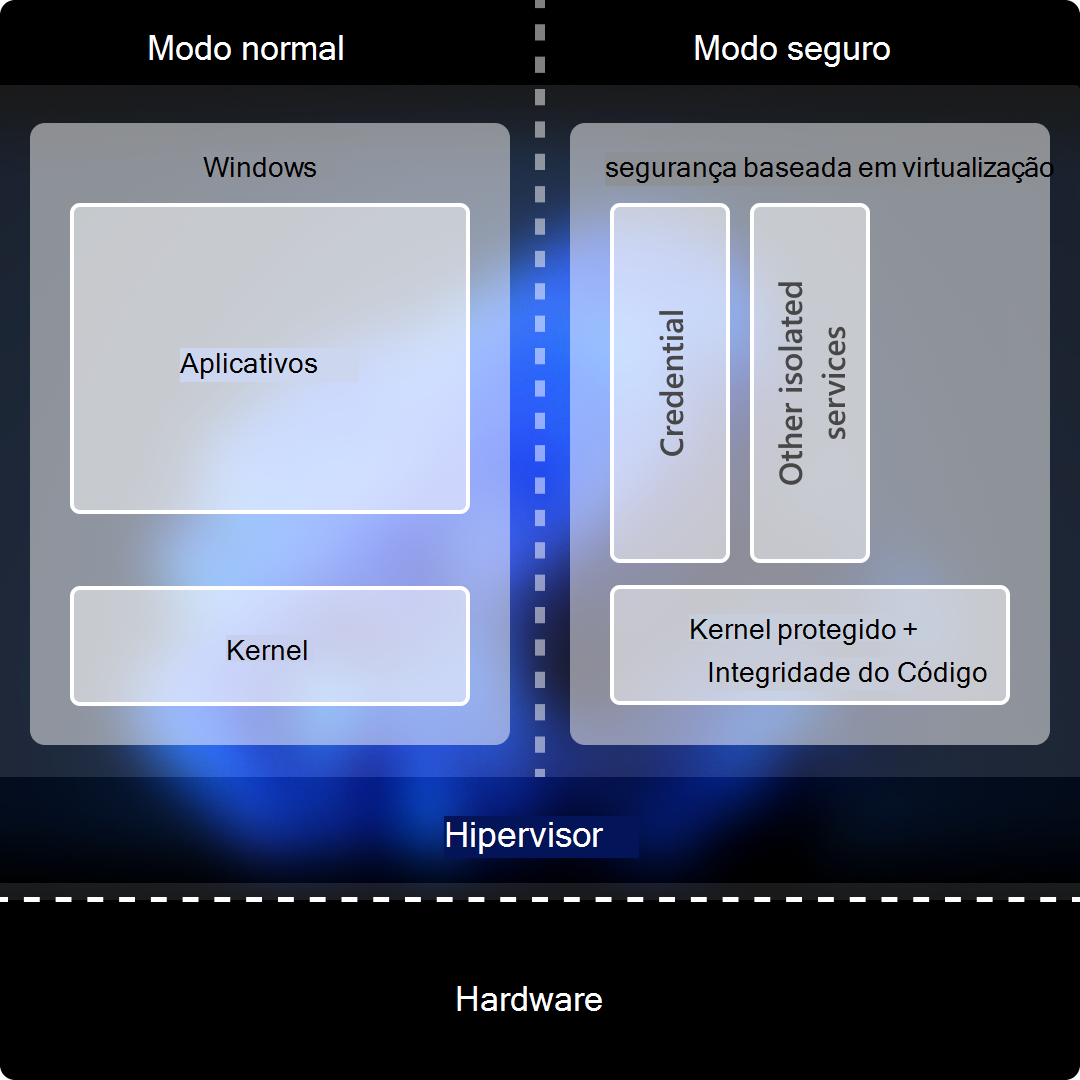

Para proteger o kernel, temos duas funcionalidades principais: Segurança baseada em virtualização (VBS) e integridade de código protegida por hipervisor (HVCI). Todos os dispositivos Windows 11 suportam HVCI e vêm com a proteção VBS e HVCI ativada por predefinição na maioria/todos os dispositivos.

Segurança baseada em virtualização (VBS)

A segurança baseada em virtualização (VBS), também conhecida como isolamento de núcleo, é um bloco modular crítico num sistema seguro. O VBS utiliza funcionalidades de virtualização de hardware para alojar um kernel seguro separado do sistema operativo. Isto significa que, mesmo que o sistema operativo esteja comprometido, o kernel seguro ainda está protegido. O ambiente de VBS isolado protege processos, como soluções de segurança e gestores de credenciais, de outros processos em execução na memória. Mesmo que o software maligno obtenha acesso ao kernel do SO main, o hipervisor e o hardware de virtualização ajudam a impedir que o software maligno execute código não autorizado ou aceda a segredos da plataforma no ambiente VBS. O VBS implementa o nível de confiança virtual 1 (VTL1), que tem um privilégio superior ao nível de confiança virtual 0 (VTL0) implementado no kernel do main.

Uma vez que os níveis de confiança virtual (VTLs) mais privilegiados podem impor as suas próprias proteções de memória, os VTLs mais elevados podem proteger eficazmente as áreas de memória de VTLs inferiores. Na prática, isto permite que um VTL inferior proteja regiões de memória isoladas ao protegê-las com um VTL mais elevado. Por exemplo, o VTL0 pode armazenar um segredo no VTL1, altura em que apenas o VTL1 poderia aceder ao mesmo. Mesmo que o VTL0 esteja comprometido, o segredo seria seguro.

Saiba mais

Integridade de código protegida por hipervisor (HVCI)

A integridade do código protegido pelo hipervisor (HVCI), também denominada integridade da memória, utiliza o VBS para executar a Integridade do Código do Modo Kernel (KMCI) dentro do ambiente VBS seguro em vez do kernel do Main Windows. Isto ajuda a evitar ataques que tentem modificar o código do modo kernel para elementos como controladores. O KMCI verifica se todo o código de kernel está assinado corretamente e não foi adulterado antes de ser autorizado a ser executado. O HVCI garante que apenas o código validado pode ser executado no modo kernel. O hipervisor utiliza extensões de virtualização do processador para impor proteções de memória que impedem o software de modo kernel de executar código que não foi validado primeiro pelo subsistema de integridade do código. O HVCI protege contra ataques comuns, como o WannaCry, que dependem da capacidade de injetar código malicioso no kernel. O HVCI pode impedir a injeção de código malicioso no modo kernel, mesmo quando os controladores e outro software de modo kernel têm erros.

Com as novas instalações do Windows 11, o suporte do SO para VBS e HVCI está ativado por predefinição para todos os dispositivos que cumprem os pré-requisitos.

Saiba mais

Tradução de Paginação imposta pelo hipervisor (HVPT)

Tradução de Paginação imposta pelo hipervisor (HVPT)

A Tradução de Paginação (HVPT) imposta pelo hipervisor é um melhoramento de segurança para impor a integridade do endereço virtual convidado às traduções de endereços físicos convidados. O HVPT ajuda a proteger os dados críticos do sistema contra ataques write-what-where em que o atacante pode escrever um valor arbitrário numa localização arbitrária, muitas vezes como resultado de uma capacidade excedida da memória intermédia. O HVPT ajuda a proteger tabelas de páginas que configuram estruturas de dados de sistema críticas.

Proteção de pilha aplicada por hardware

A proteção de pilha imposta por hardware integra software e hardware para uma defesa moderna contra ciberameaças, como danos na memória e exploits de dia zero. Com base no CET (Control-flow Enforcement Technology) da Intel e amd Shadow Stacks, a proteção de pilha imposta por hardware foi concebida para proteger contra técnicas de exploração que tentam sequestrar endereços de retorno na pilha.

O código da aplicação inclui uma pilha de processamento de programas que os hackers procuram danificar ou interromper num tipo de ataque chamado stack smashing. Quando defesas como a protecção espacial executável começaram a frustrar tais ataques, os hackers recorreram a novos métodos como a programação orientada para o retorno. A programação orientada para o retorno, uma forma de destruição de pilha avançada, pode ignorar defesas, sequestrar a pilha de dados e, em última análise, forçar um dispositivo a realizar operações prejudiciais. Para proteger contra estes ataques de hijacking de fluxo de controlo, o kernel do Windows cria uma pilha sombra separada para endereços devolvidos. Windows 11 expande as capacidades de proteção de pilhas para fornecer suporte para o modo de utilizador e o modo kernel.

Saiba mais

- Compreender a Proteção contra Pilha imposta pelo hardware

- Orientações para Programadores para proteção de pilha imposta por hardware

Proteção do acesso direto à memória (DMA) do kernel

Windows 11 protege contra ameaças físicas, como ataques de acesso direto à memória (DMA) por unidade. Os dispositivos hot-pluggable Do Componente Periférico Interconnect Express (PCIe), incluindo Thunderbolt, USB4 e CFexpress, permitem aos utilizadores ligar uma grande variedade de periféricos externos aos seus PCs com a mesma conveniência de plug-and-play que USB. Estes dispositivos abrangem placas gráficas e outros componentes PCI. Uma vez que as portas de hot-plug PCI são externas e facilmente acessíveis, os PCs são suscetíveis a ataques DMA conduzidos por unidades. A proteção de acesso à memória (também conhecida como Proteção DMA de Kernel) protege contra estes ataques ao impedir que periféricos externos obtenham acesso não autorizado à memória. Normalmente, os ataques de DMA drive-by ocorrem rapidamente enquanto o proprietário do sistema não está presente. Os ataques são realizados com ferramentas de ataque simples a moderadas criadas com hardware e software acessíveis e fora da prateleira que não necessitam da desmontagem do PC. Por exemplo, um proprietário do PC pode deixar um dispositivo para uma pausa rápida para café. Entretanto, um atacante liga uma ferramenta externa a uma porta para roubar informações ou injetar código que dá ao atacante controlo remoto sobre os PCs, incluindo a capacidade de ignorar o ecrã de bloqueio. Com a proteção de acesso à memória incorporada e ativada, Windows 11 está protegida contra ataques físicos onde quer que as pessoas trabalhem.

Saiba mais

PC de núcleo seguro e Secured-Core edge

O relatório sinais de segurança de março de 2021 descobriu que mais de 80% das empresas sofreram pelo menos um ataque de firmware nos últimos dois anos. Para clientes em indústrias sensíveis a dados, como serviços financeiros, administração pública e cuidados de saúde, a Microsoft trabalhou com parceiros OEM para oferecer uma categoria especial de dispositivos denominados PCs de núcleo seguro (SCPCs) e uma categoria equivalente de dispositivos IoT incorporados chamados Edge Secured-Core (ESc). Os dispositivos são enviados com mais medidas de segurança ativadas na camada de firmware ou no núcleo do dispositivo que sustenta o Windows.

Os PCs de núcleo protegido e os dispositivos edge ajudam a prevenir ataques de software maligno e a minimizar as vulnerabilidades de firmware ao iniciar num estado limpo e fidedigno no arranque com uma raiz de confiança imposta pelo hardware. A segurança baseada em virtualização está ativada por predefinição. Memória do sistema de escudo hVCI (integridade de código protegida por hipervisor) incorporada, garantindo que todo o código executável de kernel é assinado apenas por autoridades conhecidas e aprovadas. Os PCs de núcleo protegido e os dispositivos edge também protegem contra ameaças físicas, como ataques de acesso direto à memória (DMA) por unidade com proteção DMA de kernel.

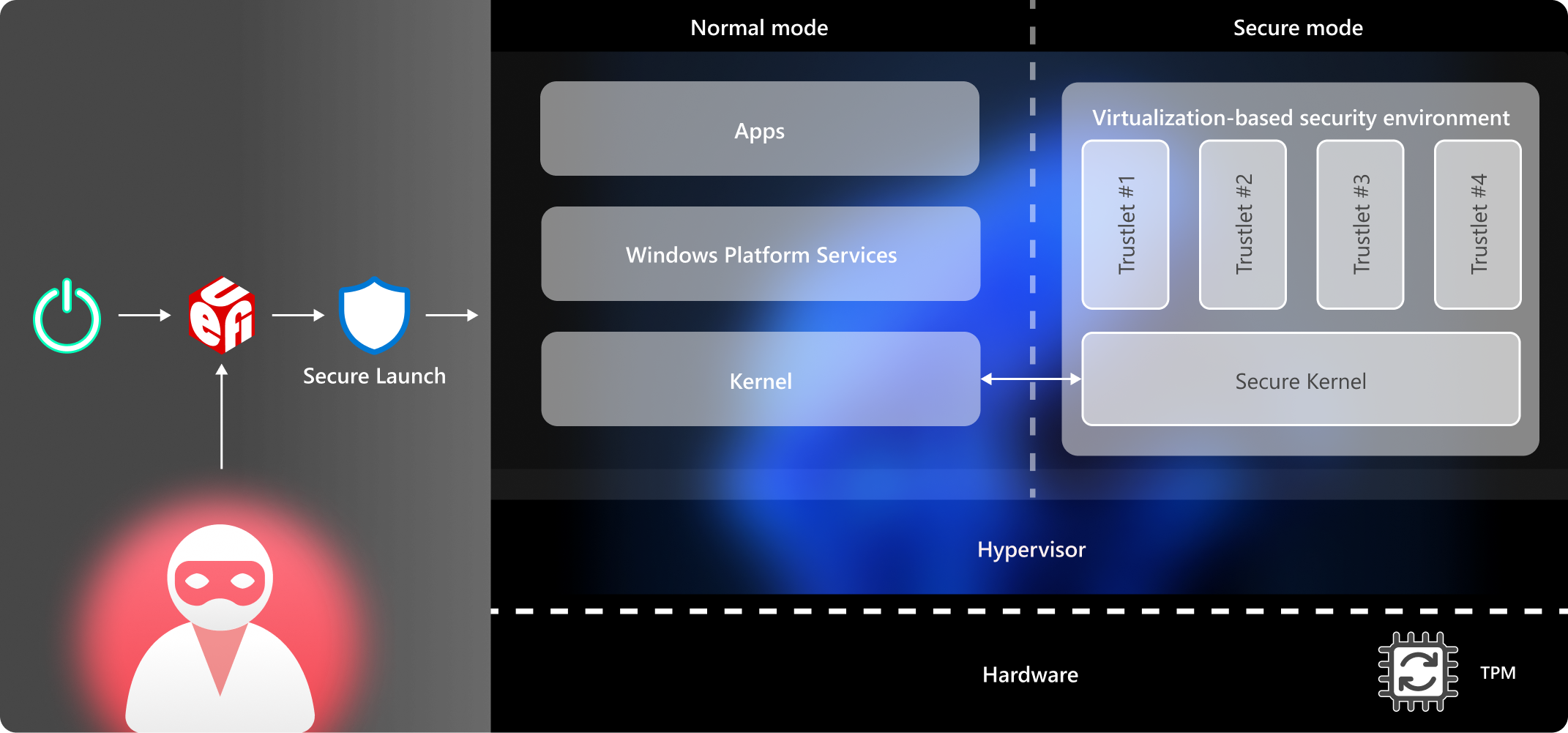

Os PCs de núcleo seguro e os dispositivos edge fornecem várias camadas de proteção robusta contra ataques de hardware e firmware. Ataques de software maligno sofisticados normalmente tentam instalar bootkits ou rootkits no sistema para evitar a deteção e alcançar a persistência. Este software malicioso pode ser executado ao nível do firmware antes de o Windows ser carregado ou durante o próprio processo de arranque do Windows, permitindo que o sistema comece com o nível de privilégio mais elevado. Uma vez que os subsistemas críticos no Windows utilizam a segurança baseada em Virtualização, a proteção do hipervisor torna-se cada vez mais importante. Para garantir que nenhum firmware ou software não autorizado pode ser iniciado antes do bootloader do Windows, os PCs Windows dependem do padrão de Arranque Seguro da Interface de Firmware Extensível Unificado (UEFI), uma funcionalidade de segurança de linha de base de todos os PCs Windows 11. O Arranque Seguro ajuda a garantir que apenas o firmware e o software autorizados com assinaturas digitais fidedignas podem ser executados. Além disso, as medições de todos os componentes de arranque são armazenadas em segurança no TPM para ajudar a estabelecer um registo de auditoria não repudiável do arranque denominado Raiz Estática de Confiança para Medição (SRTM).

Milhares de fornecedores de OEM produzem vários modelos de dispositivos com diversos componentes de firmware UEFI, o que, por sua vez, cria um número incrivelmente grande de assinaturas e medidas SRTM no arranque. Uma vez que estas assinaturas e medidas são inerentemente fidedignas pelo Arranque Seguro, pode ser um desafio restringir a confiança apenas ao que é necessário para arrancar em qualquer dispositivo específico. Tradicionalmente, as listas de bloqueio e as listas de permissões eram as duas técnicas de main utilizadas para restringir a confiança e continuam a expandir-se se os dispositivos dependerem apenas das medições SRTM.

Raiz Dinâmica de Confiança para Medição (DRTM)

Em PCs de núcleo seguro e dispositivos edge, System Guard o Lançamento Seguro protege o arranque com uma tecnologia conhecida como Raiz Dinâmica de Confiança para Medição (DRTM). Com o DRTM, o sistema segue inicialmente o processo de Arranque Seguro UEFI normal. No entanto, antes de iniciar, o sistema entra num estado fidedigno controlado por hardware que força a CPU num caminho de código protegido por hardware. Se um rootkit ou bootkit de software maligno ignorar o Arranque Seguro ueFI e residir na memória, o DRTM impede-o de aceder a segredos e código crítico protegido pelo ambiente de segurança baseado em Virtualização. A tecnologia de Redução da Superfície de Ataque de Firmware (FASR) pode ser utilizada em vez de DRTM em dispositivos suportados, como o Microsoft Surface.

O isolamento do Modo de Gestão do Sistema (SMM) é um modo de execução em processadores baseados em x86 que é executado com um privilégio mais eficaz do que o hipervisor. O SMM complementa as proteções fornecidas pelo DRTM ao ajudar a reduzir a superfície de ataque. Dependendo das capacidades fornecidas por fornecedores de silício como a Intel e a AMD, o isolamento do SMM impõe políticas que implementam restrições como impedir o código SMM de aceder à memória do SO. A política de isolamento do SMM está incluída como parte das medições de DRTM que podem ser enviadas para um verificador como o Microsoft Azure Remote Attestation.

Saiba mais

- Inicialização Segura do System Guard

- Redução da Superfície de Ataque de Firmware

- Windows 11 PCs de núcleo protegido

- Edge Secured-Core

Bloqueio de configuração

Em muitas organizações, os administradores de TI impõem políticas nos respetivos dispositivos empresariais para proteger o SO e manter os dispositivos em conformidade, impedindo os utilizadores de alterarem as configurações e criarem um desfasamento de configuração. O desvio de configuração ocorre quando usuários com direitos de administrador locais mudam as configurações e colocam o dispositivo fora de sincronização com as políticas de segurança. Os dispositivos num estado não conforme podem ficar vulneráveis até à próxima sincronização, quando a configuração for reposta com a solução de gestão de dispositivos.

O bloqueio de configuração é uma funcionalidade de dispositivo edge e PC de núcleo seguro que impede os utilizadores de fazerem alterações indesejadas às definições de segurança. Com o bloqueio de configuração, o Windows monitoriza as chaves de registo suportadas e reverte para o estado pretendido pelas TI em segundos após detetar um desfasamento.

Saiba mais