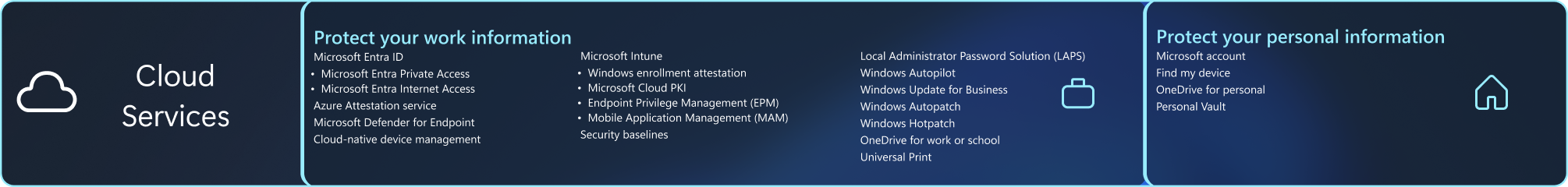

Proteger as suas informações de trabalho

Microsoft Entra ID

Microsoft Entra ID

Microsoft Entra ID é uma solução abrangente de gestão de identidades baseada na cloud que ajuda a permitir o acesso seguro a aplicações, redes e outros recursos e a proteger-se contra ameaças. Microsoft Entra ID também podem ser utilizadas com o Windows Autopilot para o aprovisionamento sem toque de dispositivos pré-configurados com políticas de segurança empresariais.

As organizações podem implementar Microsoft Entra ID dispositivos associados para permitir o acesso a aplicações e recursos na cloud e no local. O acesso aos recursos pode ser controlado com base na conta Microsoft Entra ID e nas políticas de Acesso Condicional aplicadas ao dispositivo. Para a experiência de início de sessão único (SSO) ponto a ponto mais simples e deliciosa, recomendamos que os utilizadores configurem Windows Hello para Empresas durante a experiência inicial para um início de sessão fácil sem palavra-passe no Entra ID.

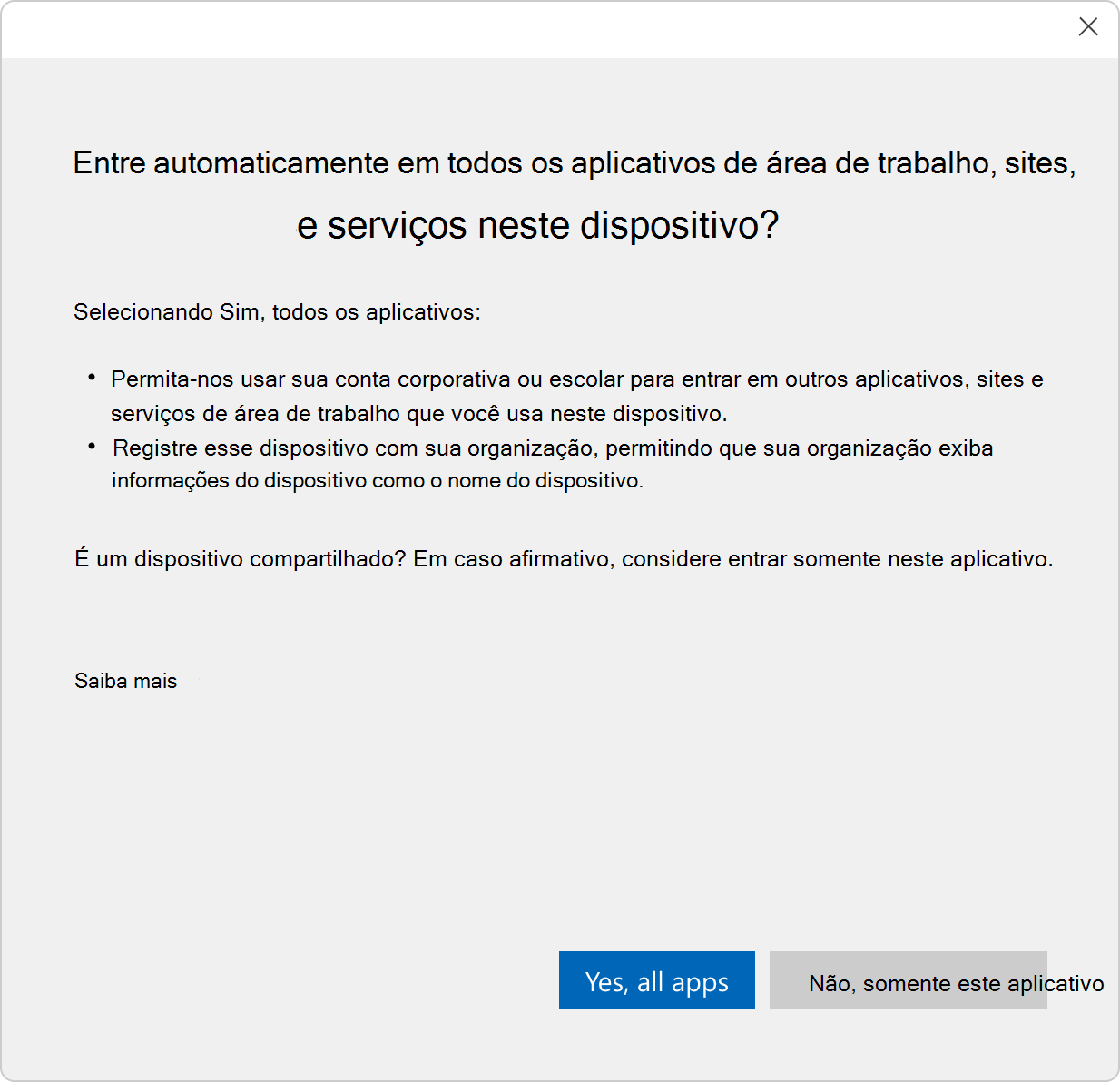

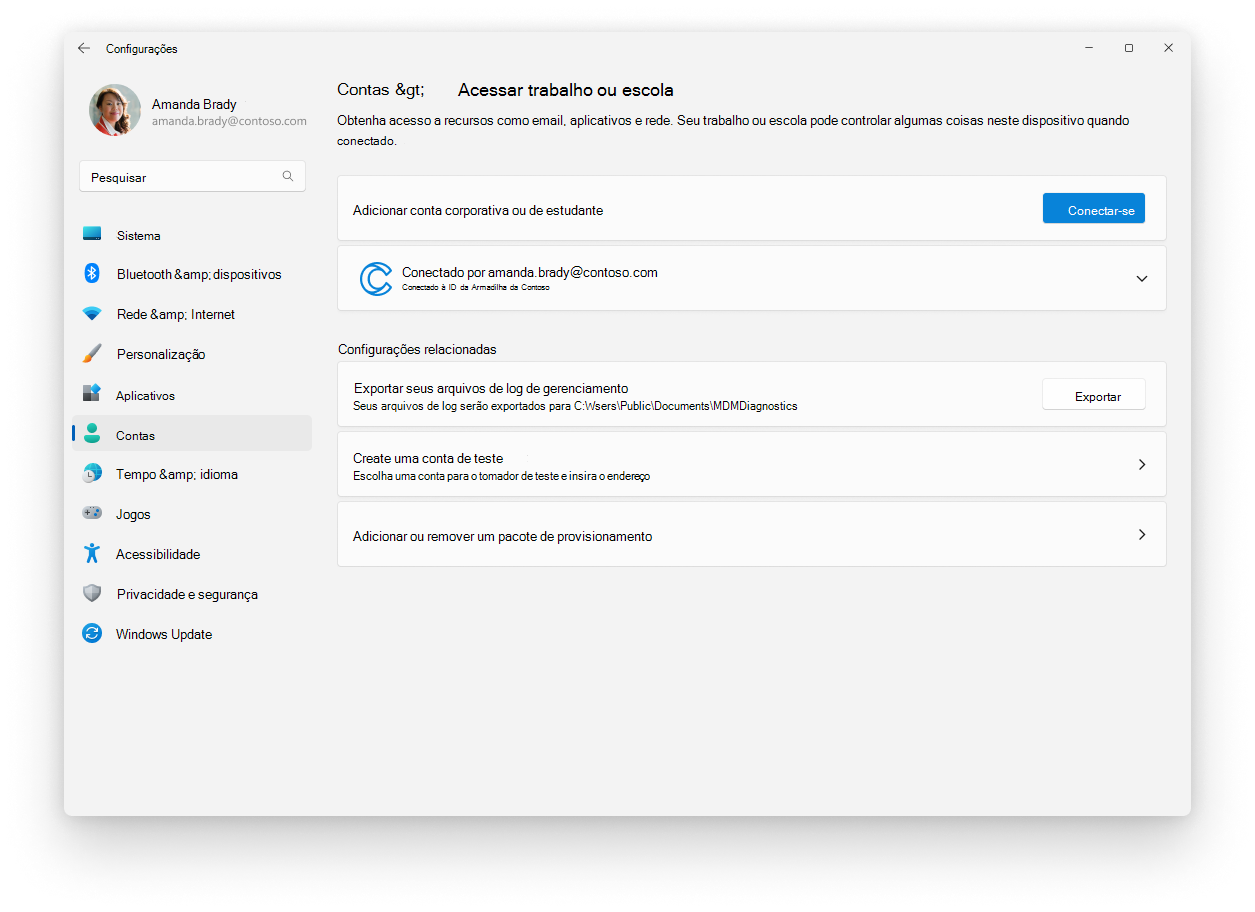

Para os utilizadores que pretendam ligar-se a Microsoft Entra nos seus dispositivos pessoais, podem fazê-lo ao adicionar a respetiva conta escolar ou profissional ao Windows. Esta ação regista o dispositivo pessoal do utilizador com Microsoft Entra ID, permitindo que os administradores de TI suportem os utilizadores em cenários BYOD (Bring Your Own Device). As credenciais são autenticadas e vinculadas ao dispositivo associado e não podem ser copiadas para outro dispositivo sem reverificação explícita.

Para fornecer mais segurança e controlo às TI e uma experiência totalmente integrada para os utilizadores, Microsoft Entra ID funciona com aplicações e serviços, incluindo software no local e milhares de aplicações de software como serviço (SaaS). Microsoft Entra ID proteções incluem início de sessão único, autenticação multifator, políticas de acesso condicional, proteção de identidades, governação de identidades e gestão de identidades privilegiadas.

Windows 11 funciona com Microsoft Entra ID para fornecer acesso seguro, gestão de identidades e início de sessão único a aplicações e serviços a partir de qualquer lugar. O Windows tem definições incorporadas para adicionar contas escolares ou profissionais ao sincronizar a configuração do dispositivo com um domínio do Active Directory ou Microsoft Entra ID inquilino.

Quando um dispositivo é Microsoft Entra ID associado e gerido com Microsoft Intune[4], recebe os seguintes benefícios de segurança:

- Definições e políticas de utilizadores e dispositivos geridos predefinidos

- Início de sessão único em todos os Serviços Online da Microsoft

- Conjunto completo de capacidades de gestão de autenticação com Windows Hello para Empresas

- Início de sessão único (SSO) para aplicações Empresariais e SaaS

- Sem utilização da identidade da conta Microsoft do consumidor

As organizações e os utilizadores podem aderir ou registar os respetivos dispositivos Windows com Microsoft Entra ID para obter uma experiência totalmente integrada para aplicações nativas e Web. Além disso, os utilizadores podem configurar chaves de segurança Windows Hello para Empresas ou FIDO2 com Microsoft Entra ID e beneficiar de uma maior segurança com a autenticação sem palavra-passe.

Em combinação com Microsoft Intune, o Microsoft Entra ID oferece um controlo de segurança poderoso através do Acesso Condicional para restringir o acesso a recursos organizacionais a dispositivos em bom estado de funcionamento e em conformidade. Tenha em atenção que Microsoft Entra ID só é suportada nas edições Windows Pro e Enterprise.

Todos os dispositivos Windows têm uma conta de administrador local incorporada que tem de ser protegida e protegida para mitigar quaisquer ataques pass-the-Hash (PtH) e percursos laterais. Muitos clientes têm utilizado a nossa Solução de Palavra-passe de Administrador Local do Windows (LAPS) autónoma no local para gerir os respetivos computadores Windows associados a um domínio. Ouvimos de muitos clientes que o suporte da LAPS era necessário, uma vez que modernizaram o respetivo ambiente windows para se associarem diretamente ao Microsoft Entra ID.

Saiba mais

Acesso privado do Microsoft Entra

Acesso privado do Microsoft Entra fornece às organizações a capacidade de gerir e conceder aos utilizadores acesso a nomes de domínio completamente qualificados privados ou internos (FQDNs) e endereços IP. Com o Acesso Privado, pode modernizar a forma como os utilizadores da sua organização acedem a aplicações e recursos privados. Os trabalhadores remotos não precisam de utilizar uma VPN para aceder a estes recursos se tiverem o Cliente de Acesso Seguro Global instalado. O cliente liga-os de forma silenciosa e totalmente integrada aos recursos de que necessita.

Saiba mais

Acesso à Internet do Microsoft Entra

Acesso à Internet do Microsoft Entra fornece uma solução de Gateway Web Seguro (SWG) centrada em identidades para aplicações De Software como Serviço (SaaS) e outro tráfego de Internet. Protege utilizadores, dispositivos e dados do vasto panorama de ameaças da Internet com os melhores controlos de segurança e visibilidade através dos Registos de Tráfego.

Observação

Tanto Acesso privado do Microsoft Entra como Acesso à Internet do Microsoft Entra necessitam de dispositivos associados Microsoft Entra ID e Microsoft Entra para implementação. As duas soluções utilizam o cliente de Acesso Seguro Global para Windows, que protege e controla as funcionalidades.

Saiba mais

- Acesso à Internet do Microsoft Entra

- Cliente de Acesso Seguro Global para Windows

- Guia de Implementação de Soluções Perímetro de Serviço de Segurança da Microsoft para Acesso à Internet do Microsoft Entra Prova de Conceito

Enterprise State Roaming

Disponível para qualquer organização com uma licença do Microsoft Entra ID Premium[4], o Enterprise State Roaming proporciona aos utilizadores uma experiência unificada de Definições do Windows nos respetivos dispositivos Windows e reduz o tempo necessário para configurar um novo dispositivo.

Saiba mais

serviço Atestado do Azure

serviço Atestado do Azure

O atestado remoto ajuda a garantir que os dispositivos estão em conformidade com as políticas de segurança e que estão a funcionar num estado fidedigno antes de poderem aceder aos recursos. Microsoft Intune[4] integra-se com Atestado do Azure serviço para rever o estado de funcionamento do dispositivo Windows de forma abrangente e ligar estas informações com Microsoft Entra ID[4] Acesso Condicional.

As políticas de atestado são configuradas no serviço Atestado do Azure que pode:

- Verifique a integridade das provas fornecidas pelo componente do Atestado do Windows ao validar a assinatura e garantir que os Registos de Configuração da Plataforma (PCRs) correspondem aos valores recomputados ao reproduzir o registo de arranque medido

- Verifique se o TPM tem uma Chave de Identidade de Atestado válida emitida pelo TPM autenticado

- Verifique se as funcionalidades de segurança estão nos estados esperados

Assim que esta verificação estiver concluída, o serviço de atestado devolve um relatório assinado com o estado das funcionalidades de segurança à entidade confiadora, como Microsoft Intune, para avaliar a fiabilidade da plataforma em relação às especificações de conformidade do dispositivo configuradas pelo administrador. Em seguida, o acesso condicional é concedido ou negado com base na conformidade do dispositivo.

Saiba mais

Microsoft Defender para Ponto de Extremidade

Microsoft Defender para Ponto de Extremidade

Microsoft Defender para Ponto de Extremidade[4] é uma solução de deteção e resposta de pontos finais empresariais que ajuda as equipas de segurança a detetar, interromper, investigar e responder a ameaças avançadas. As organizações podem usar os dados de eventos avançados e os insights de ataque que o Defender para Ponto de Extremidade fornece para investigar incidentes.

O Defender para Endpoint reúne os seguintes elementos para fornecer uma imagem mais completa dos incidentes de segurança:

- Sensores comportamentais de pontos finais: incorporados no Windows, estes sensores recolhem e processam sinais comportamentais do sistema operativo e enviam estes dados do sensor para a sua instância de nuvem privada e isolada do Microsoft Defender para Ponto de Extremidade

- Com a Interrupção Automática de Ataque utiliza IA, machine learning e Inteligência de Segurança da Microsoft para analisar todo o ataque e responder ao nível do incidente, onde pode conter um dispositivo e/ou um utilizador que reduz o impacto de ataques como ransomware, ataques operados por humanos e outros ataques avançados.

- Análise de segurança da cloud: os sinais comportamentais são traduzidos em informações, deteções e respostas recomendadas a ameaças avançadas. Estas análises tiram partido de macrodados, aprendizagem de dispositivos e óptica exclusiva da Microsoft em todo o ecossistema do Windows, produtos de cloud empresarial, como o Microsoft 365[4] e recursos online

- Informações sobre ameaças: a Microsoft processa mais de 43 biliões de sinais de segurança a cada 24 horas, o que dá uma visão profunda e ampla do panorama das ameaças em evolução. Combinado com a nossa equipa global de especialistas em segurança e inteligência artificial de ponta e machine learning, podemos ver ameaças que outras pessoas perdem. Estas informações sobre ameaças ajudam a fornecer proteção sem precedentes para os nossos clientes. As proteções incorporadas nas nossas plataformas e produtos bloquearam ataques que incluem 31 mil milhões de ameaças de identidade e 32 mil milhões de ameaças de e-mail

- Capacidades de resposta avançadas: o Defender para Endpoint capacita as equipas do SecOps a isolar, remediar e aceder remotamente às máquinas para investigar e parar ameaças ativas no respetivo ambiente, bem como bloquear ficheiros, destinos de rede e criar alertas para as mesmas. Além disso, a Investigação Automatizada e a Remediação podem ajudar a reduzir a carga no SOC, executando automaticamente passos manuais para a remediação e fornecendo resultados detalhados da investigação

O Defender para Endpoint também faz parte do Microsoft Defender XDR, a nossa solução de deteção e resposta alargada nativa de cloud (XDR) ponto a ponto a ponto e nativa da cloud (XDR) que combina os melhores produtos de segurança de identidade, e-mail e ponto final. Permite que as organizações impeçam, detetem, investiguem e remediam ataques ao fornecer visibilidade profunda, contexto granular e informações acionáveis geradas a partir de sinais não processados aproveitados no ambiente do Microsoft 365 e noutras plataformas, todos sintetizados numa única dashboard. Esta solução oferece um enorme valor às organizações de qualquer dimensão, especialmente aquelas que pretendem separar-se da complexidade adicional de soluções de vários pontos, mantendo-as protegidas contra ataques sofisticados e poupando tempo e recursos às equipas de TI e segurança.

Saiba mais

Gestão de dispositivos nativos da cloud

A Microsoft recomenda a gestão de dispositivos com base na cloud para que os profissionais de TI possam gerir políticas de segurança da empresa e aplicações empresariais sem comprometer a privacidade dos utilizadores em dispositivos empresariais ou pertencentes aos funcionários. Com soluções de gestão de dispositivos nativas da cloud, como Microsoft Intune[4], as TI podem gerir Windows 11 através de protocolos padrão da indústria. Para simplificar a configuração para os utilizadores, as funcionalidades de gestão são incorporadas diretamente no Windows, eliminando a necessidade de um cliente de gestão de dispositivos separado.

Windows 11 funcionalidades de gestão incorporadas incluem:

- O cliente de inscrição, que inscreve e configura o dispositivo para comunicar de forma segura com o servidor de gestão de dispositivos empresariais

- O cliente de gestão, que sincroniza periodicamente com o servidor de gestão para marcar para atualizações e aplicar as políticas mais recentes definidas pelas TI

Saiba mais

Eliminação remota

Quando um dispositivo é perdido ou roubado, os administradores de TI podem querer apagar remotamente os dados armazenados na memória e nos discos rígidos. Um agente de suporte técnico também pode querer repor dispositivos para corrigir problemas encontrados por trabalhadores remotos. Uma eliminação remota também pode ser utilizada para preparar um dispositivo utilizado anteriormente para um novo utilizador.

Windows 11 suporta o fornecedor de serviços de configuração de Eliminação Remota (CSP) para que as soluções de gestão de dispositivos possam iniciar remotamente qualquer uma das seguintes operações:

- Repor o dispositivo e remover contas de utilizador e dados

- Repor o dispositivo e limpo a unidade

- Repor o dispositivo, mas manter as contas de utilizador e os dados

Saiba mais

Microsoft Intune

Microsoft Intune

Microsoft Intune[4] é uma solução abrangente de gestão de pontos finais nativos da cloud que ajuda a proteger, implementar e gerir utilizadores, aplicações e dispositivos. Intune reúne tecnologias como o Microsoft Configuration Manager e o Windows Autopilot para simplificar o aprovisionamento, a gestão de configuração e as atualizações de software em toda a organização.

Intune funciona com Microsoft Entra ID para gerir funcionalidades e processos de segurança, incluindo autenticação multifator e acesso condicional.

As organizações podem reduzir os custos ao proteger e gerir dispositivos remotos através da cloud em conformidade com as políticas da empresa[11]. Por exemplo, as organizações podem poupar tempo e dinheiro ao aprovisionar dispositivos pré-configurados para funcionários remotos através do Windows Autopilot.

Windows 11 permite que os profissionais de TI se movam para a cloud, ao mesmo tempo que impõem consistentemente políticas de segurança. Windows 11 fornece suporte alargado para modelos administrativos de política de grupo (políticas apoiadas por ADMX) em soluções de gestão de dispositivos nativas da cloud, como Microsoft Intune, permitindo que os profissionais de TI apliquem facilmente as mesmas políticas de segurança a dispositivos no local e remotos.

Os clientes pediram que o Controlo de Aplicações para Empresas (anteriormente denominado Controlo de Aplicações do Windows Defender) suportasse a gestão do instalador durante muito tempo. Agora, é possível permitir a lista de permissões de aplicações Win32 para reduzir proativamente o número de infeções por software maligno.

Saiba mais

Atestado de inscrição do Windows

Quando um dispositivo é inscrito na gestão de dispositivos, o administrador espera que receba as políticas adequadas para proteger e gerir o PC. No entanto, em alguns casos, os atores maliciosos podem remover certificados de inscrição e utilizá-los em PCs não geridos, fazendo com que apareçam inscritos, mas sem as políticas de segurança e gestão pretendidas.

Com o atestado de inscrição do Windows, Microsoft Entra e Microsoft Intune certificados estão vinculados a um dispositivo através do Trusted Platform Module (TPM). Isto garante que os certificados não podem ser transferidos de um dispositivo para outro, mantendo a integridade do processo de inscrição.

Saiba mais

PKI em nuvem da Microsoft

PKI em nuvem da Microsoft é um serviço baseado na cloud incluído no Microsoft Intune Suite[4] que simplifica e automatiza a gestão de uma Infraestrutura de Chaves Públicas (PKI) para organizações. Elimina a necessidade de servidores, hardware e conectores no local, facilitando a configuração e gestão de um PKI em comparação com, por exemplo, os Serviços de Certificados do Microsoft Active Directory (AD CS) combinados com o Certificate Connector para Microsoft Intune.

Os principais recursos incluem:

- Gestão do ciclo de vida dos certificados: automatiza o ciclo de vida dos certificados, incluindo a emissão, renovação e revogação, para todos os dispositivos geridos por Intune

- Suporte para várias plataformas: suporta a gestão de certificados para dispositivos Windows, iOS/iPadOS, macOS e Android

- Segurança melhorada: permite a autenticação baseada em certificados para Wi-Fi, VPN e outros cenários, melhorando a segurança em vez de métodos tradicionais baseados em palavra-passe. Todos os pedidos de certificado tiram partido do Protocolo SCEP (Simple Certificate Enrollment Protocol), certificando-se de que a chave privada nunca sai do cliente requerente

- Gestão simplificada: fornece uma gestão fácil de autoridades de certificação (ACs), autoridades de registo (RAs), listas de revogação de certificados (CRLs), monitorização e relatórios

Com PKI em nuvem da Microsoft, as organizações podem acelerar a sua transformação digital e alcançar um serviço PKI na cloud totalmente gerido com um esforço mínimo.

Saiba mais

Endpoint Privilege Management (EPM)

Intune Endpoint Privilege Management suporta os percursos Confiança Zero das organizações, ajudando-as a alcançar uma ampla base de utilizadores em execução com menos privilégios, ao mesmo tempo que permite que os utilizadores executem tarefas elevadas permitidas pela organização para se manterem produtivos.

Saiba mais

Gestão de aplicações móveis (MAM)

Com Intune, as organizações também podem expandir a Configuração da Aplicação MAM, a Proteção de Aplicações MAM e as capacidades de Acesso Condicional da Proteção de Aplicações para o Windows. Isto permite que as pessoas acedam a conteúdos organizacionais protegidos sem que o dispositivo seja gerido por TI. A primeira aplicação a suportar a MAM para Windows é o Microsoft Edge.

Saiba mais

Linhas de base de segurança

Todas as organizações enfrentam ameaças à segurança. No entanto, diferentes organizações podem preocupar-se com diferentes tipos de ameaças de segurança. Por exemplo, uma empresa de comércio eletrónico pode concentrar-se em proteger as suas aplicações Web com acesso à Internet, enquanto um hospital tem informações confidenciais sobre pacientes. O único aspecto que todas as organizações têm em comum é a necessidade de manter seus aplicativos e dispositivos seguros. Esses dispositivos devem ser compatíveis com os padrões de segurança (ou linhas de base de segurança) definidos pela organização.

Uma linha de base de segurança é um grupo de definições de configuração recomendadas pela Microsoft que explica as suas implicações de segurança. Essas configurações são baseadas nos comentários de equipes de engenharia de segurança, grupos de produtos, parceiros e clientes da Microsoft.

Saiba mais

Linha de base de segurança para soluções de gestão de dispositivos com base na cloud

Windows 11 pode ser configurado com a linha de base de segurança da Microsoft, concebida para soluções de gestão de dispositivos baseadas na cloud, como Microsoft Intune[4]. Estas linhas de base de segurança funcionam de forma semelhante às baseadas em políticas de grupo e podem ser facilmente integradas em ferramentas de gestão de dispositivos existentes.

A linha de base de segurança inclui políticas para:

- Tecnologias de segurança da caixa de entrada da Microsoft, como o BitLocker, Microsoft Defender SmartScreen, segurança baseada em Virtualização, Exploit Guard, Antivírus Microsoft Defender e Firewall do Windows

- Restringir o acesso remoto aos dispositivos

- Definir requisitos de credenciais para palavras-passe e PINs

- Restringir a utilização da tecnologia legada

Saiba mais

- descrição geral da linha de base de segurança do Intune

- Lista das definições na linha de base de segurança do Windows no Intune

Solução de Palavra-passe de Administrador Local do Windows (LAPS)

A Solução de Palavra-passe de Administrador Local (LAPS) do Windows é uma funcionalidade que gere e faz uma cópia de segurança automática da palavra-passe de uma conta de administrador local em dispositivos associados Microsoft Entra e associados ao Active Directory. Ajuda a melhorar a segurança ao rodar e gerir regularmente palavras-passe de conta de administrador local, protegendo contra ataques pass-the-hash e de percursos laterais.

A LAPS do Windows pode ser configurada através da política de grupo ou com uma solução de gestão de dispositivos, como Microsoft Intune[4].

Novidades no Windows 11, versão 24H2

Foram efetuadas várias melhorias para melhorar a capacidade de gestão e a segurança. Os administradores podem agora configurar a LAPS para criar automaticamente contas locais geridas, integrando-se com políticas existentes para melhorar a segurança e a eficiência. As definições de política foram atualizadas para gerar palavras-passe mais legíveis, ignorando determinados carateres e suportando a geração de frases de acesso legíveis, com opções para escolher entre três listas de origem de palavras separadas e comprimento da frase de acesso de controlo. Além disso, a LAPS pode detetar quando um computador reverte para uma imagem anterior, garantindo a consistência da palavra-passe entre o computador e o Active Directory.

Saiba mais

Windows Autopilot

Tradicionalmente, os profissionais de TI passam muito tempo a criar e personalizar imagens que serão posteriormente implementadas em dispositivos. Se estiver a comprar novos dispositivos ou a gerir ciclos de atualização de dispositivos, pode utilizar o Windows Autopilot para configurar e pré-configurar novos dispositivos, preparando-os para uma utilização produtiva. O Autopilot ajuda-o a garantir que os seus dispositivos são entregues bloqueados e em conformidade com as políticas de segurança da empresa. A solução também pode ser utilizada para repor, reutilizar e recuperar dispositivos sem toque pela sua equipa de TI e sem nenhuma infraestrutura para gerir, melhorando a eficiência com um processo fácil e simples.

Com o Windows Autopilot, não é necessário recriar a imagem ou configurar manualmente dispositivos antes de os fornecer aos utilizadores. O fornecedor de hardware pode enviá-los, prontos a utilizar, diretamente para os utilizadores. Do ponto de vista do utilizador, ligam o respetivo dispositivo, ficam online e o Windows Autopilot fornece aplicações e definições.

O Windows Autopilot permite a você:

- Associar automaticamente dispositivos ao Microsoft Entra ID ou ao Active Directory através Microsoft Entra associação híbrida

- Inscrever automaticamente dispositivos numa solução de gestão de dispositivos, como Microsoft Intune[4] (requer uma subscrição Microsoft Entra ID Premium para configuração)

- Criar e atribuir automaticamente dispositivos a grupos de configuração com base no perfil de um dispositivo

- Personalizar os conteúdos da experiência inicial (OOBE) específicos da sua organização

Os dispositivos existentes também podem ser preparados rapidamente para um novo utilizador com a Reposição do Windows Autopilot. A capacidade de reposição também é útil em cenários de interrupção/correção para trazer rapidamente um dispositivo de volta para um estado pronto para a empresa.

Saiba mais

Windows Update para Empresas

O Windows Update para Empresas permite que os administradores de TI garantam que os dispositivos cliente Windows da sua organização estão consistentemente atualizados com as atualizações e funcionalidades de segurança mais recentes. Ao ligar diretamente estes sistemas ao serviço Windows Update, os administradores podem manter um elevado nível de segurança e funcionalidade.

Os administradores podem utilizar a política de grupo ou uma solução de gestão de dispositivos, como Microsoft Intune[4], para configurar as definições do Windows Update para Empresas. Estas definições controlam a temporização e a forma como as atualizações são aplicadas, o que permite um teste de fiabilidade e desempenho completos num subconjunto de dispositivos antes de implementar atualizações em toda a organização.

Esta abordagem não só fornece controlo sobre o processo de atualização, como também garante uma experiência de atualização totalmente integrada e positiva para todos os utilizadores na organização. Ao utilizar Windows Update para Empresas, as organizações podem alcançar um ambiente operacional mais seguro e eficiente.

Saiba mais

Windows Autopatch

Geralmente, os cibercriminosos exploram software obsoleto ou não correspondente para se infiltrarem em redes. É essencial manter as atualizações atuais para selar as lacunas de segurança. O Windows Autopatch é um serviço de nuvem que automatiza atualizações do Windows, Microsoft 365 Apps para Grandes Empresas, Microsoft Edge e Microsoft Teams para melhorar a segurança e a produtividade em toda a sua organização. O envio automático ajuda-o a minimizar o envolvimento dos seus escassos recursos de TI no planeamento e implementação de atualizações para que os administradores de TI se possam concentrar noutras atividades e tarefas.

Há muito mais para aprender sobre o Windows Autopatch: este Estudo de Impacto™ Económico Total da Forrester Consulting encomendado pela Microsoft, apresenta informações de clientes que implementaram o Windows Autopatch e o seu impacto nas suas organizações. Também pode obter mais informações sobre as novas funcionalidades de Envio Automático e o futuro do serviço no Blogue Windows IT Pro e na comunidade do Windows Autopatch publicados regularmente.

Saiba mais

- Documentação do Windows Autopatch

- Descrição geral da API de atualizações do Windows

- Blogue do Windows IT Pro

- Comunidade de Bloqueio Automático do Windows

Tecla de Acesso Frequente do Windows

Tecla de Acesso Frequente do Windows

O Windows Hotpatch é uma funcionalidade concebida para melhorar a segurança e minimizar as interrupções. Com o Windows Hotpatch, as organizações podem aplicar atualizações de segurança críticas sem precisar de um reinício do sistema, reduzindo o tempo para adotar uma atualização de segurança em 60% a partir do momento em que a atualização é disponibilizada. As atualizações de acesso frequente simplificam o processo de instalação, melhoram a eficiência de conformidade e fornecem uma vista ao nível da política dos estados de atualização para todos os dispositivos.

Ao utilizar a aplicação de acesso frequente através do Windows Autopatch, o número de reinícios do sistema para atualizações do Windows pode ser reduzido de 12 vezes por ano para apenas 4, garantindo uma proteção consistente e uma produtividade ininterrupta. Isto significa menos tempo de inatividade, uma experiência simplificada para os utilizadores e uma redução dos riscos de segurança. Esta tecnologia, comprovada no ambiente do Azure Server, está agora a expandir-se para Windows 11, oferecendo segurança imediata desde o primeiro dia sem a necessidade de um reinício.

Saiba mais

OneDrive para trabalho ou escola

OneDrive para trabalho ou escola

O OneDrive para trabalho ou escola é um serviço de armazenamento na nuvem que permite que os utilizadores armazenem, partilhem e colaborem em ficheiros. Faz parte do Microsoft 365 e foi concebido para ajudar as organizações a proteger os seus dados e a cumprir os regulamentos. O OneDrive para trabalho ou escola está protegido em trânsito e inativo.

Quando os dados transitam para o serviço a partir de clientes ou entre datacenters, são protegidos através da encriptação TLS (Transport Layer Security). O OneDrive só permite acesso seguro.

As ligações autenticadas não são permitidas através de HTTP e, em vez disso, redirecionam para HTTPS.

Existem várias formas através das quais o OneDrive para trabalho ou escola está protegido inativo:

- Proteção física: a Microsoft compreende a importância de proteger os dados dos clientes e está empenhada em proteger os datacenters que os contêm. Os datacenters da Microsoft são concebidos, criados e operados para limitar estritamente o acesso físico às áreas onde os dados dos clientes são armazenados. A segurança física nos datacenters está alinhada com o princípio de defesa em profundidade. São implementadas várias medidas de segurança para reduzir o risco de utilizadores não autorizados acederem a dados e a outros recursos do datacenter. Saiba mais aqui.

- Proteção de rede: as redes e identidades estão isoladas da rede empresarial. As firewalls limitam o tráfego para o ambiente a partir de localizações não autorizadas

- Segurança da aplicação: os engenheiros que criam funcionalidades seguem o ciclo de vida de desenvolvimento de segurança. As análises automatizadas e manuais ajudam a identificar possíveis vulnerabilidades. O Centro de Resposta de Segurança da Microsoft ajuda a fazer a triagem dos relatórios de vulnerabilidades recebidos e a avaliar as mitigações. Através dos Termos do Bug Bounty da Microsoft Cloud, as pessoas em todo o mundo podem ganhar dinheiro ao reportar vulnerabilidades

- Proteção de conteúdo: cada ficheiro é encriptado inativo com uma chave AES-256 exclusiva. Estas chaves exclusivas são encriptadas com um conjunto de chaves master armazenadas no Azure Key Vault

Saiba mais

Impressão Universal

Impressão Universal

A Impressão Universal elimina a necessidade de servidores de impressão no local. Também elimina a necessidade de controladores de impressão dos dispositivos Windows dos utilizadores e torna os dispositivos seguros, reduzindo os ataques de software maligno que normalmente exploram vulnerabilidades no modelo de controlador. Permite que impressoras prontas para Impressão Universal (com suporte nativo) se liguem diretamente à Microsoft Cloud. Todos os principais OEMs da impressora têm estes modelos. Também suporta impressoras existentes através do software de conector fornecido com a Impressão Universal.

Ao contrário das soluções de impressão tradicionais que dependem de servidores de impressão do Windows, a Impressão Universal é um serviço de subscrição na nuvem alojado pela Microsoft que suporta um modelo de segurança Confiança Zero ao utilizar as impressoras prontas para Impressão Universal. Os clientes podem ativar o isolamento de rede de impressoras, incluindo o software do conector de Impressão Universal, a partir dos restantes recursos da organização. Os utilizadores e os respetivos dispositivos não precisam de estar na mesma rede local que as impressoras ou o conector de Impressão Universal.

A Impressão Universal suporta Confiança Zero segurança ao exigir que:

- Cada ligação e chamada à API para o serviço cloud impressão universal requer autenticação validada por Microsoft Entra ID[4]. Um hacker teria de ter conhecimento das credenciais certas para se ligar com êxito ao serviço de Impressão Universal.

- Todas as ligações estabelecidas pelo dispositivo (cliente) do utilizador, a impressora ou outro serviço cloud para o serviço cloud Impressão Universal utilizam sSL com proteção TLS 1.2. Isto protege a espionagem de rede do tráfego para obter acesso a dados confidenciais

- Cada impressora registada com Impressão Universal é criada como um objeto de dispositivo no inquilino Microsoft Entra ID do cliente e emitiu o seu próprio certificado de dispositivo. Todas as ligações da impressora são autenticadas com este certificado. A impressora só pode aceder aos seus próprios dados e aos dados de nenhum outro dispositivo

- As aplicações podem ligar-se à Impressão Universal através da autenticação de utilizador, dispositivo ou aplicação. Para garantir a segurança dos dados, é altamente recomendado que apenas as aplicações na cloud utilizem a autenticação de aplicações

- Cada aplicação em exercício tem de se registar com Microsoft Entra ID e especificar o conjunto de âmbitos de permissão de que necessita. As próprias aplicações em ação da Microsoft , por exemplo, o conector de Impressão Universal, estão registadas no serviço Microsoft Entra ID. Os administradores do cliente têm de dar o seu consentimento aos âmbitos de permissão necessários como parte da inclusão da aplicação no respetivo inquilino

- Cada autenticação com Microsoft Entra ID a partir de uma aplicação em ação não pode expandir o âmbito de permissão conforme definido pela aplicação cliente em exercício. Isto impede a aplicação de pedir permissões adicionais se a aplicação for violada

Além disso, Windows 11 inclui suporte de gestão de dispositivos para simplificar a configuração da impressora para os utilizadores. Com o suporte de Microsoft Intune[4], os administradores podem agora configurar as definições de política para aprovisionar impressoras específicas nos dispositivos Windows do utilizador.

A Impressão Universal armazena os dados de impressão na nuvem de forma segura no Armazenamento do Office, o mesmo armazenamento utilizado por outros produtos do Microsoft 365.

Pode encontrar mais informações sobre o processamento de dados do Microsoft 365 (incluindo dados de Impressão Universal) aqui.

A plataforma de lançamento seguro de Impressão Universal garante a privacidade dos utilizadores, protege os dados organizacionais e reduz o desperdício de impressão. Elimina a necessidade de as pessoas se apressarem a aceder a uma impressora partilhada assim que enviam uma tarefa de impressão para garantir que ninguém vê o conteúdo privado ou confidencial. Por vezes, os documentos impressos são recolhidos por outra pessoa ou não são recolhidos e eliminados. Pode encontrar informações detalhadas de suporte e configuração aqui.

A Impressão Universal suporta Unidades Administrativas no Microsoft Entra ID para permitir as atribuições de uma função de Administrador de Impressora a equipas específicas na organização. A equipa atribuída só pode configurar as impressoras que fazem parte da mesma Unidade Administrativa.

Para clientes que pretendam permanecer em servidores de impressão, recomendamos que utilizem o controlador de Impressão IPP da Microsoft. Para funcionalidades para além do que é abrangido pelo controlador IPP padrão, utilize As Aplicações de Suporte de Impressão (PSA) para Windows a partir da respetiva impressora OEM.

Saiba mais