Preparar para instalar o Microsoft Defender Application Guard

Observação

- Microsoft Defender Application Guard, incluindo as APIs do Iniciador de Aplicações Isoladas do Windows, foi preterido para Microsoft Edge para Empresas e deixará de ser atualizado. Para saber mais sobre as capacidades de segurança do Microsoft Edge, consulte Microsoft Edge For Business Security.

- A partir do Windows 11, versão 24H2, Microsoft Defender Application Guard, incluindo as APIs do Iniciador de Aplicações Isoladas do Windows, já não está disponível.

- Uma vez que Application Guard foi preterido, não haverá uma migração para o Manifesto do Edge V3. As extensões de browser correspondentes e a aplicação associada da Loja Windows já não estão disponíveis. Se quiser bloquear browsers desprotegidos até estar pronto para extinguir a utilização do MDAG na sua empresa, recomendamos que utilize as políticas do AppLocker ou o serviço de gestão do Microsoft Edge. Para obter mais informações, consulte Microsoft Edge e Microsoft Defender Application Guard.

Antes de continuar, reveja Requisitos de sistema para Microsoft Defender Application Guard para rever os requisitos de instalação de hardware e software para Microsoft Defender Application Guard.

Observação

O Microsoft Defender Application Guard não é suportado em VMs e ambiente VDI. Para testes e automação em máquinas de não produção, você pode habilitar o WDAG em uma VM, permitindo a virtualização aninhada do Hyper-V no host.

Preparar para o Microsoft Defender Application Guard

Antes de instalar e usar o Microsoft Defender Application Guard, você deve determinar de que maneira pretende usá-lo em sua empresa. Você pode usar o Application Guard no modo Autônomo ou Gerenciado pela empresa.

Modo autônomo

Os funcionários podem usar sessões de navegação isoladas por hardware sem nenhuma configuração de política de administrador ou gerenciamento. Neste modo, você deve instalar o Application Guard e, em seguida, o funcionário deve iniciar manualmente o Microsoft Edge no Application Guard durante a navegação de sites não confiáveis. Para obter um exemplo de como isso funciona, consulte o cenário de testes do Application Guard em modo autônomo.

O modo autónomo é aplicável a:

- Windows 10 Enterprise edição, versão 1709 e posterior

- Windows 10 Pro edição, versão 1803 e posterior

- Windows 10 Education edição, versão 1809 e posterior

- edições Windows 11 Enterprise, Education ou Pro

Modo gerenciado pela empresa

Você e seu departamento de segurança podem definir limites corporativos, adicionando explicitamente os domínios confiáveis e personalizando a experiência do Application Guard para atender e impor suas necessidades nos dispositivos dos funcionários. O modo gerido pela empresa também redireciona automaticamente todos os pedidos do browser para adicionar domínios nonenterprise no contentor.

O modo gerido pela empresa é aplicável a:

- Windows 10 Enterprise edição, versão 1709 e posterior

- Windows 10 Education edição, versão 1809 e posterior

- Edições Windows 11 Enterprise ou Educação

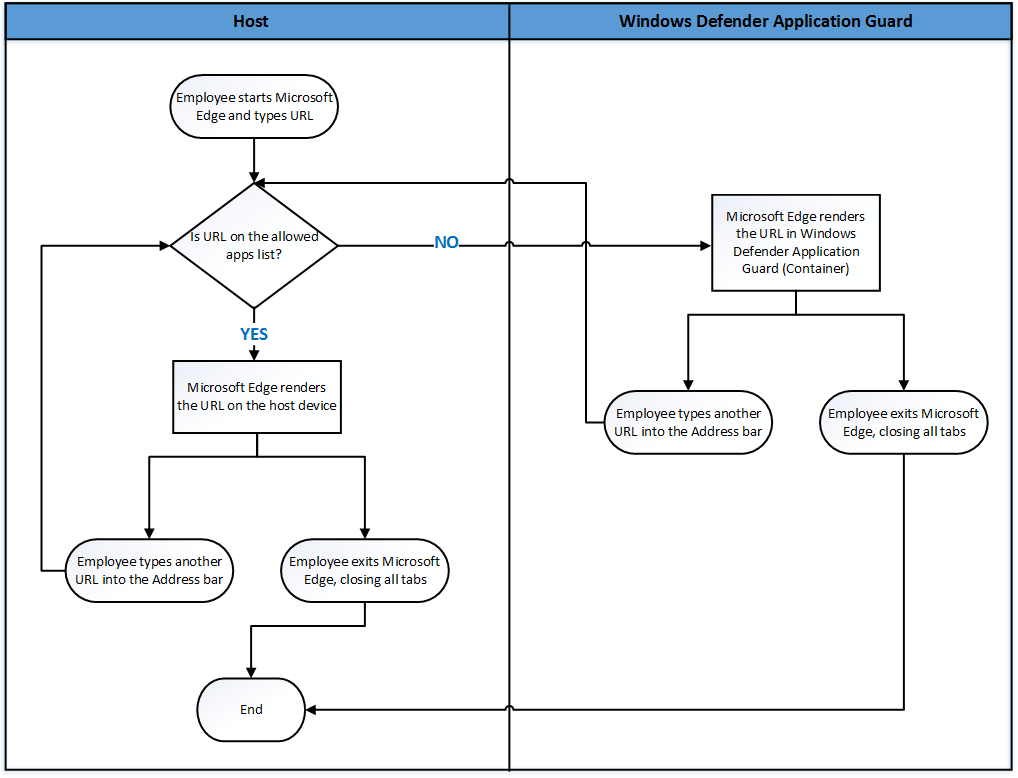

O diagrama a seguir mostra o fluxo entre o computador host e o contêiner isolado.

Instalar o Application Guard

A funcionalidade do Application Guard aparece desativada por padrão. No entanto, você pode instalá-lo rapidamente nos dispositivos de seus funcionários por meio do Painel de Controle, PowerShell ou sua solução de gerenciamento de dispositivos móveis (MDM).

Instalar a partir de Painel de Controle

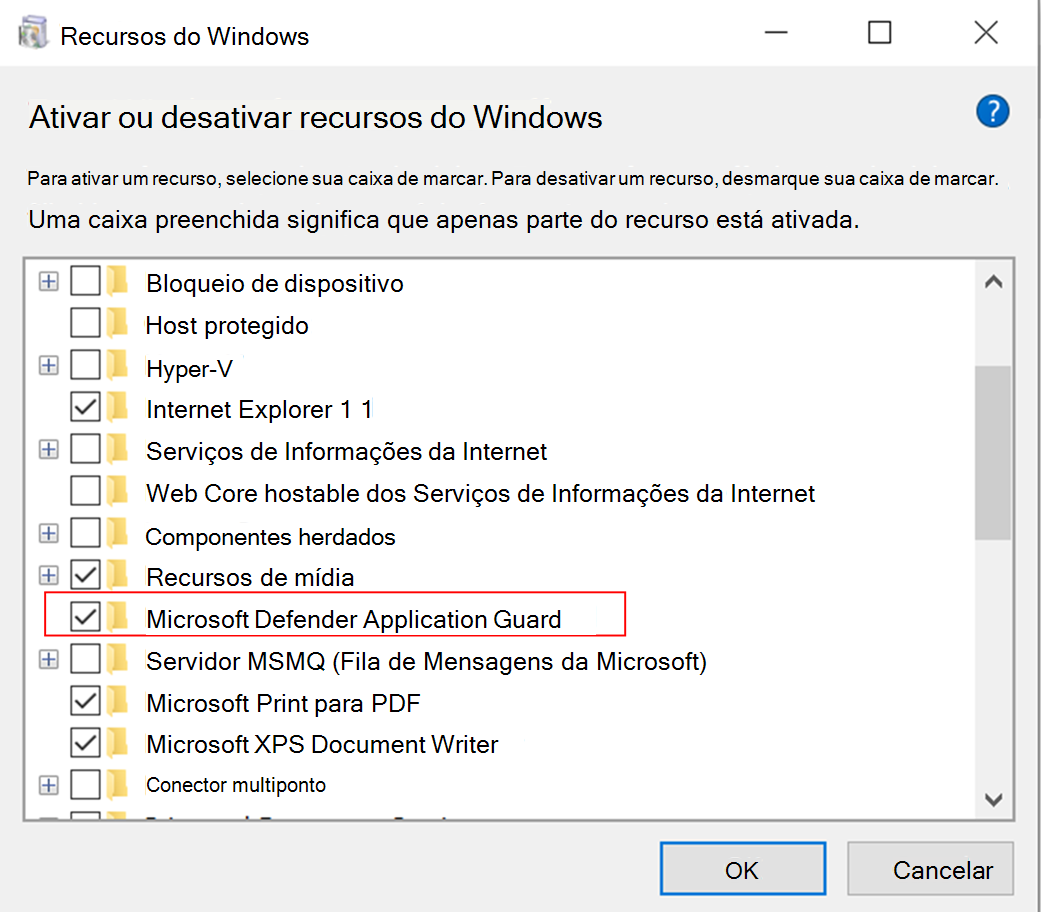

Abra o Painel de Controle, selecione Programas e, em seguida, selecione Ativar ou desativar funcionalidades do Windows.

Selecione a caixa de marcar junto a Microsoft Defender Application Guard e, em seguida, selecione OK para instalar Application Guard e as respetivas dependências subjacentes.

Instalar a partir do PowerShell

Observação

Certifique-se de que seus dispositivos tenham atendido a todos os requisitos do sistema antes desta etapa. O PowerShell instalará o recurso sem verificar os requisitos do sistema. Se seus dispositivos não atenderem aos requisitos do sistema, o Application Guard pode não funcionar. Esta etapa é recomendada somente para cenários gerenciados por empresas.

Selecione o ícone Procurar na barra de tarefas do Windows e escreva PowerShell.

Clique com o botão direito do rato em Windows PowerShell e, em seguida, selecione Executar como administrador para abrir Windows PowerShell com credenciais de administrador.

Digite o seguinte comando:

Enable-WindowsOptionalFeature -Online -FeatureName Windows-Defender-ApplicationGuardReinicie o dispositivo para instalar Application Guard e as respetivas dependências subjacentes.

Instalar a partir de Intune

Importante

Verifique se os dispositivos da sua organização atendem aos requisitos e estão registrados no Intune.

Inicie sessão no centro de administração do Microsoft Intune.

Selecione Segurança >de ponto finalRedução da superfície de ataque>Criar Política e faça o seguinte:

- Na lista Plataforma, selecione Windows 10 e posterior.

- No Tipo de perfil , selecione Isolamento de aplicações e browsers.

- Selecione Criar.

No separador Informações básicas, especifique o Nome e a Descrição da política. Selecione Avançar.

No separador Definições de configuração, configure as definições de Application Guard, conforme pretendido. Selecione Avançar.

No separador Etiquetas de âmbito , se a sua organização estiver a utilizar etiquetas de âmbito, selecione + Selecionar etiquetas de âmbito e, em seguida, selecione as etiquetas que pretende utilizar. Selecione Avançar.

Para saber mais sobre etiquetas de âmbito, veja Utilizar o controlo de acesso baseado em funções (RBAC) e etiquetas de âmbito para TI distribuída.

Na página Atribuições , selecione os utilizadores ou grupos que recebem a política. Selecione Avançar.

Para saber mais sobre a atribuição de políticas, veja Atribuir políticas no Microsoft Intune.

Reveja as suas definições e, em seguida, selecione Criar.

Após a criação da política, todos os dispositivos aos quais a política deve ser aplicada terão Microsoft Defender Application Guard ativado. Os usuários podem ter que reiniciar seus dispositivos para que a proteção esteja em vigor.