Utilizar eventos de auditoria para criar regras de política do Controlo de Aplicações

Observação

Algumas capacidades do Controlo de Aplicações para Empresas só estão disponíveis em versões específicas do Windows. Saiba mais sobre a disponibilidade das funcionalidades do Controlo de Aplicações.

A execução do Controlo de Aplicações no modo de auditoria permite-lhe detetar aplicações, binários e scripts em falta na sua política de Controlo de Aplicações, mas que devem ser incluídos.

Enquanto uma política de Controlo de Aplicações está em execução no modo de auditoria, qualquer binário que seja executado, mas que teria sido negado, é registado nos Registos de Aplicações e Serviços\Microsoft\Windows\Integridade do Código\Registo de eventos operacional . O script e o MSI são registados nos Registos de Aplicações e Serviços\Microsoft\Windows\AppLocker\MSI e registo de eventos de Script . Estes eventos podem ser utilizados para gerar uma nova política de Controlo de Aplicações que pode ser intercalada com a política Base original ou implementada como uma política suplementar separada, se permitido.

Descrição geral do processo para criar uma política de Controlo de Aplicações para permitir que as aplicações utilizem eventos de auditoria

Observação

Já deve ter implementado uma política de modo de auditoria do Controlo de Aplicações para utilizar este processo. Se ainda não o fez, veja Implementar políticas do Controlo de Aplicações para Empresas.

Para se familiarizar com a criação de regras de Controlo de Aplicações a partir de eventos de auditoria, siga estes passos num dispositivo com uma política de modo de auditoria do Controlo de Aplicações.

Instale e execute uma aplicação não permitida pela política de Controlo de Aplicações, mas que pretenda permitir.

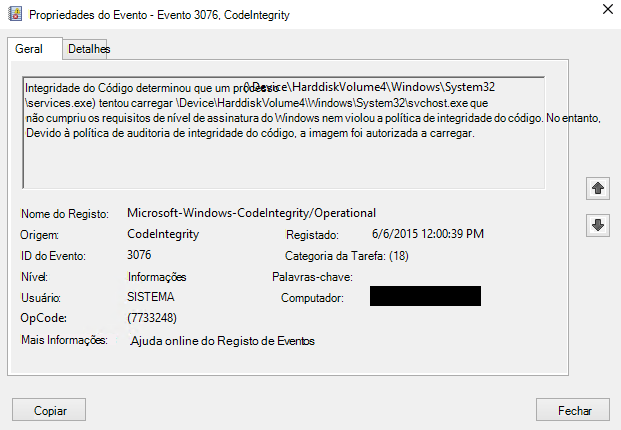

Reveja os registos de eventos CodeIntegrity - Operational e AppLocker - MSI e Script para confirmar se os eventos, como os mostrados na Figura 1, são gerados relacionados com a aplicação. Para obter informações sobre os tipos de eventos que deve ver, veja Compreender os eventos do Controlo de Aplicações.

Figura 1. Exceções à política de Controlo de Aplicações implementada

Numa sessão elevada do PowerShell, execute os seguintes comandos para inicializar as variáveis utilizadas por este procedimento. Este procedimento baseia-se na política deLamna_FullyManagedClients_Audit.xml introduzida em Criar uma política de Controlo de Aplicações para dispositivos totalmente geridos e produzirá uma nova política denominada EventsPolicy.xml.

$PolicyName= "Lamna_FullyManagedClients_Audit" $LamnaPolicy=$env:userprofile+"\Desktop\"+$PolicyName+".xml" $EventsPolicy=$env:userprofile+"\Desktop\EventsPolicy.xml" $EventsPolicyWarnings=$env:userprofile+"\Desktop\EventsPolicyWarnings.txt"Utilize New-CIPolicy para gerar uma nova política de Controlo de Aplicações a partir de eventos de auditoria registados. Este exemplo utiliza um nível de regra de ficheiro FilePublisher e um nível de contingência hash . As mensagens de aviso são redirecionadas para um ficheiro de texto EventsPolicyWarnings.txt.

New-CIPolicy -FilePath $EventsPolicy -Audit -Level FilePublisher -Fallback SignedVersion,FilePublisher,Hash -UserPEs -MultiplePolicyFormat 3> $EventsPolicyWarningsObservação

Ao criar políticas com base em eventos de auditoria, você deve levar em consideração o nível de regra de arquivo no qual opta por confiar. O exemplo anterior utiliza o nível de regra FilePublisher com um nível de contingência de Hash, que pode ser mais específico do que o pretendido. Pode executar novamente o comando acima com diferentes opções -Level e -Fallback para satisfazer as suas necessidades. Para obter mais informações sobre os níveis de regras do Controlo de Aplicações, veja Compreender as regras de políticas e regras de ficheiros do Controlo de Aplicações.

Localize e reveja o ficheiro de política do Controlo de AplicaçõesEventsPolicy.xml que deve ser encontrado no seu ambiente de trabalho. Certifique-se de que inclui apenas regras de ficheiros e signatários para aplicações, binários e scripts que pretende permitir. Pode remover regras ao editar manualmente o XML da política ou utilizar a ferramenta Assistente de Política de Controlo de Aplicações (consulte Editar políticas de Controlo de Aplicações base e suplementares existentes com o Assistente).

Localize e reveja o ficheiro de texto EventsPolicyWarnings.txt que deve ser encontrado no seu ambiente de trabalho. Este ficheiro incluirá um aviso para quaisquer ficheiros para os quais o Controlo de Aplicações não conseguiu criar uma regra ao nível da regra especificada ou ao nível da regra de contingência.

Observação

New-CIPolicy apenas cria regras para ficheiros que ainda podem ser encontrados no disco. Os ficheiros que já não estão presentes no sistema não terão uma regra criada para os permitir. No entanto, o registo de eventos deve ter informações suficientes para permitir estes ficheiros ao editar manualmente o XML da política para adicionar regras. Pode utilizar uma regra existente como modelo e verificar os resultados em relação à definição de esquema da política de Controlo de Aplicações encontrada em %windir%\schemas\CodeIntegrity\cipolicy.xsd.

Intercale EventsPolicy.xml com a política base Lamna_FullyManagedClients_Audit.xml ou converta-a numa política suplementar.

Para obter informações sobre como intercalar políticas, veja Unir políticas do Controlo de Aplicações para Empresas e para obter informações sobre políticas suplementares, consulte Utilizar vários Controlos de Aplicações para Políticas de Negócio.

Converta a política Base ou Suplementar em binário e implemente com o seu método preferido.