Testar seu aplicativo do Windows para Windows 10 no modo S

Teste seu aplicativo do Windows para verificar se ele funcionará corretamente em dispositivos que executam o Windows 10 no modo S. Na verdade, se você pretende publicar seu aplicativo na Microsoft Store, faça isso, pois esse é um requisito da loja. Para testar o aplicativo, você pode aplicar uma política do WDAC (Controle de Aplicativos do Windows Defender) a um dispositivo que esteja executando o Windows 10 Pro.

Essa política do WDAC impõe as regras com as quais os aplicativos devem estar em conformidade para serem executados no Windows 10 S.

Importante

Recomendamos que você aplique essas políticas a uma máquina virtual, mas se você deseja aplicá-las ao computador local, examine nossas diretrizes de melhores práticas na seção "Próximo, instalar a política e reiniciar o sistema" deste tópico antes de aplicar uma política.

Primeiro, baixe as políticas e, depois, escolha uma delas

Baixe as políticas do WDAC aqui.

Em seguida, escolha a que faz mais sentido para você. Veja abaixo um resumo de cada política.

| Política | Aplicação | Certificado de autenticação | Nome do arquivo |

|---|---|---|---|

| Política de modo de auditoria | Registra problemas em log/não faz bloqueios | Armazenar | SiPolicy_Audit.p7b |

| Política de modo de produção | Sim | Armazenar | SiPolicy_Enforced.p7b |

| Política de modo de produto com aplicativos autoassinados | Sim | Certificado de teste do AppX | SiPolicy_DevModeEx_Enforced.p7b |

Recomendamos que você comece com a política de modo de auditoria. Examine os logs de eventos de integridade do código e use essas informações para ajudar você a fazer ajustes no seu aplicativo. Em seguida, aplique a política de modo de produção quando estiver pronto para o teste final.

Veja a seguir mais informações sobre cada política.

Política de modo de auditoria

Com esse modo, o aplicativo é executado, mesmo que ele execute tarefas não compatíveis com o Windows 10 S. O Windows registra em log todos os executáveis que teriam sido bloqueados nos logs de eventos de integridade do código.

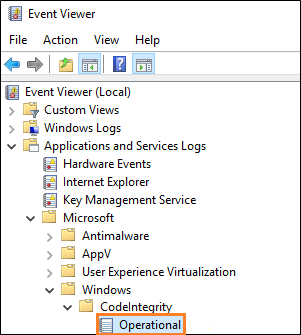

Você pode encontrar esses logs abrindo o Visualizador de Eventos e navegar até este local: Logs de Aplicativo e Serviços->Microsoft->Windows->CodeIntegrity->Operacional.

Esse modo é seguro e não impedirá que o sistema seja inicializado.

(Opcional) Encontrar pontos de falha específicos na pilha de chamadas

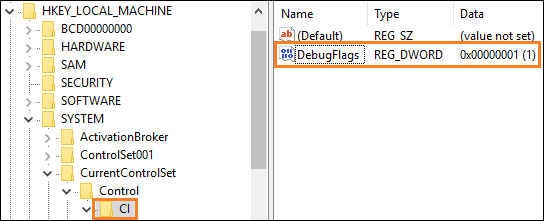

Para encontrar pontos específicos na pilha de chamadas em que ocorrem problemas de bloqueio, adicione esta chave do Registro e depois configure um ambiente de depuração do modo kernel.

| Chave | Name | Tipo | Valor |

|---|---|---|---|

| HKEY_LOCAL_MACHINE\SYSTEM\CurentControlSet\Control\CI | DebugFlags | REG_DWORD | 1 |

Política de modo de produção

Essa política impõe as regras de integridade do código que combinam o Windows 10 S para que você possa simular a execução no Windows 10 S. Essa é a política mais rigorosa e é excelente para o teste de produção final. Neste modo, seu aplicativo está sujeito às mesmas restrições que estarão sujeitas no dispositivo de um usuário. Para usar esse modo, o aplicativo precisa ser assinado pela Microsoft Store.

Política de modo de produção com aplicativos autoassinados

Esse modo é semelhante à política de modo de produção, mas também permite a execução de itens que sejam assinados com o certificado de teste incluído no arquivo zip. Instale o arquivo .pfx incluído na pasta AppxTestRootAgency desse arquivo zip. Em seguida, assine o aplicativo nele. Dessa forma, você pode iterar rapidamente sem precisar da assinatura da Store.

Como o nome do fornecedor do certificado precisa corresponder ao nome do fornecedor do aplicativo, você precisará alterar temporariamente o valor do atributo Publisher do elemento Identity para "CN=Appx Test Root Agency Ex". Você pode alterar esse atributo novamente para o valor original depois de concluir os testes.

Em seguida, instale a política e reinicie o sistema

Recomendamos que você aplique essas políticas a uma máquina virtual, porque essas políticas podem levar a falhas de inicialização. Isso ocorre porque essas políticas bloqueiam a execução do código que não foi assinado pela Microsoft Store, incluindo drivers.

Se você deseja aplicar essas políticas ao computador local, é melhor começar com a política de modo de auditoria. Com essa política, você pode examinar os logs de eventos de integridade do código para verificar se nada crítico será bloqueado em uma política imposta.

Quando estiver pronto para aplicar uma política, encontre o arquivo .P7B para a política escolhida, renomeie-o como SIPolicy.P7B e salve esse arquivo neste local do sistema: C:\Windows\System32\CodeIntegrity\.

Em seguida, reinicie o sistema.

Observação

Para remover uma política do sistema, exclua o arquivo .P7B e reinicie o sistema.

Próximas etapas

Encontre respostas para suas dúvidas

Tem dúvidas? Pergunte-nos no Stack Overflow. Nossa equipe monitora estas marcas.

Examinar um artigo de blog detalhado postado pela nossa Equipe de Consultoria de Aplicativos

Confira Como portar e testar seus aplicativos da área de trabalho no Windows 10 S com a Ponte de Desktop.

Saiba mais sobre as ferramentas que facilitam os testes do Windows no modo S

Confira Desempacotar, modificar, reempacotar e assinar um appx.