Inscrever um dispositivo Windows automaticamente com Política de Grupo

Pode utilizar um Política de Grupo para acionar a inscrição automática no Mobile Gerenciamento de Dispositivos (MDM) para dispositivos associados ao domínio do Active Directory (AD).

A política de grupo criada no AD local aciona a inscrição no Intune sem qualquer interação do utilizador. Este mecanismo de causa e efeito significa que pode inscrever automaticamente um grande número de dispositivos empresariais associados a um domínio no Microsoft Intune. O processo de inscrição é iniciado em segundo plano assim que iniciar sessão no dispositivo com a sua conta Microsoft Entra.

Requisitos:

- O dispositivo associado ao Active Directory tem de estar a executar uma versão suportada do Windows.

- A empresa configurou um serviço mobile Gerenciamento de Dispositivos (MDM).

- O Active Directory local tem de ser integrado com Microsoft Entra ID (através do Microsoft Entra Connect).

- Configuração do ponto de ligação de serviço (SCP). Para obter mais informações, veja Configuring the SCP using Microsoft Entra Connect (Configurar o SCP com o Microsoft Entra Connect). Para ambientes que não publicam dados SCP no AD, veja Microsoft Entra implementação direcionada de associação híbrida.

- O dispositivo não deve já estar inscrito no Intune com os agentes clássicos (os dispositivos geridos através de agentes falham a inscrição com

error 0x80180026). - O requisito mínimo Windows Server versão baseia-se no requisito de associação híbrida Microsoft Entra. Para obter mais informações, veja How to plan your Microsoft Entra hybrid join implementation (Como planear a implementação da associação híbrida Microsoft Entra).

Dica

Para saber mais, veja os seguintes tópicos:

A inscrição automática depende da presença de um serviço MDM e do registo Microsoft Entra para o PC. Assim que a empresa tiver registado o respetivo AD com Microsoft Entra ID, um PC Windows associado a um domínio é automaticamente Microsoft Entra registado.

Observação

No Windows 10, versão 1709, o protocolo de inscrição foi atualizado para marcar se o dispositivo está associado a um domínio. Para obter detalhes, consulte [MS-MDE2]: Mobile Device Enrollment Protocol Versão 2. Para obter exemplos, veja a secção 4.3.1 RequestSecurityToken da documentação do protocolo MS-MDE2.

Quando a inscrição automática Política de Grupo está ativada, é criada uma tarefa em segundo plano que inicia a inscrição MDM. A tarefa utiliza a configuração do serviço MDM existente do Microsoft Entra informações do utilizador. Se a autenticação multifator for necessária, é pedido ao utilizador que conclua a autenticação. Assim que a inscrição estiver configurada, o utilizador pode marcar o status na página Definições.

- A partir do Windows 10, versão 1709, quando a mesma política está configurada no Política de Grupo e na MDM, Política de Grupo política tem precedência sobre a MDM.

- A partir de Windows 10, versão 1803, uma nova definição permite-lhe alterar a precedência para MDM. Para obter mais informações, consulte Windows Política de Grupo vs. Intune Política mdm quem ganha?.

Para que esta política funcione, tem de verificar se o fornecedor de serviços MDM permite Política de Grupo inscrição MDM iniciada para dispositivos associados a um domínio.

Configurar a inscrição automática para um grupo de dispositivos

Para configurar a inscrição automática com uma política de grupo, utilize os seguintes passos:

- Crie um Objeto de Política de Grupo (GPO) e ative o Política de Grupo Configuração>do Computador Modelos Administrativos Componentes>>do Windows MDM>Ativar a inscrição automática de MDM com credenciais de Microsoft Entra predefinidas.

- Crie um Grupo de Segurança para os PCs.

- Ligue o GPO.

- Filtre através de Grupos de Segurança.

Se não vir a política, obtenha o ADMX mais recente para a sua versão do Windows. Para corrigir o problema, utilize os seguintes procedimentos. O MDM.admx mais recente é retrocompatível.

Transfira os modelos administrativos para a versão pretendida:

Instale o pacote no Controlador de Domínio.

Navegue para

C:\Program Files (x86)\Microsoft Group Policye localize o subdiretório adequado consoante a versão instalada.Copie a pasta PolicyDefinitions para

\\contoso.com\SYSVOL\contoso.com\policies\PolicyDefinitions.Se esta pasta não existir, copie os ficheiros para o arquivo de políticas central do seu domínio.

Aguarde que a replicação SYSVOL DFSR seja concluída para que a política esteja disponível.

Configurar o Política de Grupo de inscrição automática para um único PC

Este procedimento destina-se apenas a fins ilustrativos para mostrar como funciona a nova política de inscrição automática. Não é recomendado para o ambiente de produção na empresa.

Execute

GPEdit.msc. Selecione Iniciar e, em seguida, na caixa de texto, escrevagpedit.Em Melhor correspondência, selecione Editar política de grupo para a iniciar.

Em Política de Computador Local, selecione Modelos Administrativos Componentes>> doWindowsMDM.

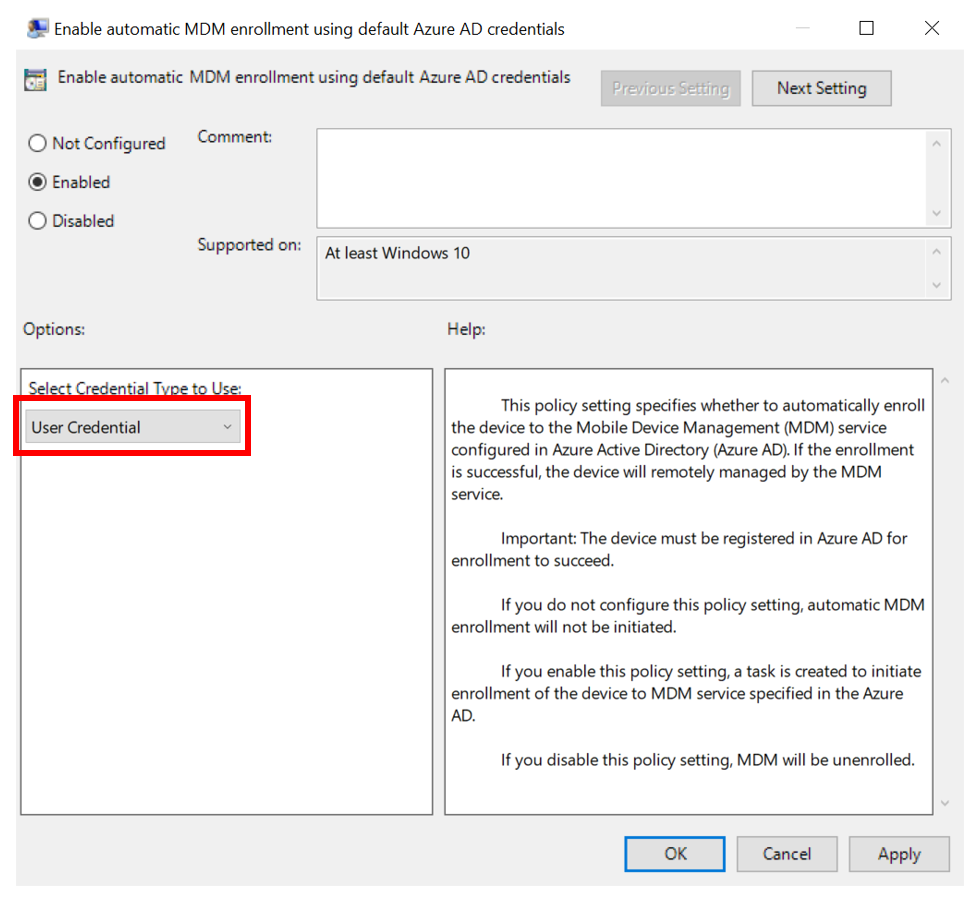

Faça duplo clique em Ativar inscrição mdm automática com credenciais de Microsoft Entra predefinidas. Selecione Ativar, selecione Credencial de Utilizador no menu pendente Selecionar Tipo de Credencial a Utilizar e, em seguida, selecione OK.

Observação

No Windows 10, versão 1903 e posterior, o ficheiro MDM.admx foi atualizado para incluir a opção Credencial do Dispositivo para selecionar a credencial utilizada para inscrever o dispositivo. O comportamento predefinido para versões mais antigas é reverter a Credencial de Utilizador.

A Credencial do Dispositivo só é suportada para Microsoft Intune inscrição em cenários com Conjuntos de anfitriões de várias sessões do Azure Virtual Desktop ou cogestão porque a subscrição Intune é centrada no utilizador. As credenciais de utilizador são suportadas para conjuntos de anfitriões pessoais do Azure Virtual Desktop.

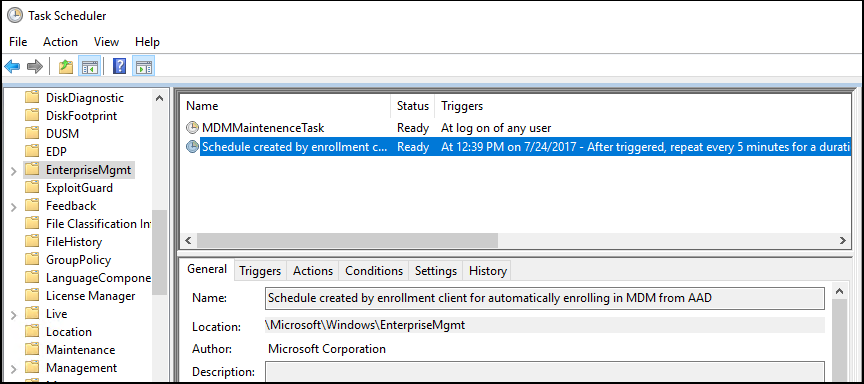

Quando ocorre uma atualização da política de grupo no cliente, é criada uma tarefa e agendada para ser executada a cada cinco minutos durante um dia. A tarefa é denominada Agenda criada pelo cliente de inscrição para inscrição automática na MDM a partir de Microsoft Entra ID. Para ver a tarefa agendada, inicie a aplicação Programador de Tarefas.

Se for necessária a autenticação de dois fatores, ser-lhe-á pedido para concluir o processo. Eis uma captura de ecrã de exemplo.

Dica

Pode evitar este comportamento ao utilizar Políticas de Acesso Condicional no Microsoft Entra ID. Saiba mais ao ler O que é o Acesso Condicional?.

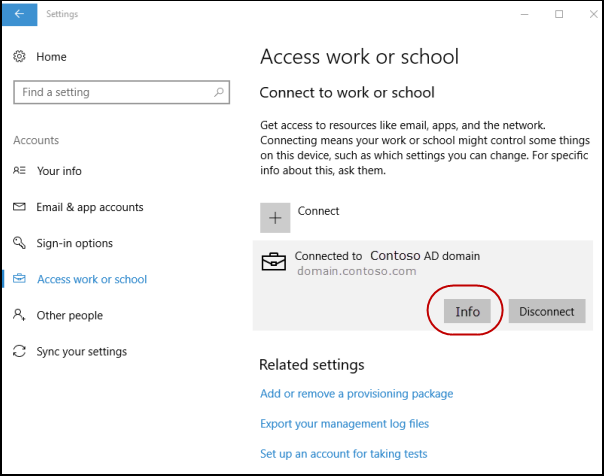

Verificar a inscrição

Para verificar a inscrição com êxito na MDM, aceda a Iniciar>Definições>Contas>Acesso profissional ou escolar e, em seguida, selecione a sua conta de domínio. Selecione Informações para ver as informações de inscrição mdm.

Observação

Se não vir o botão Informações ou as informações de inscrição, a inscrição poderá ter falhado. Verifique o status na aplicação Programador de Tarefas e veja Diagnosticar inscrição MDM.

Aplicação Programador de Tarefas

Selecione Iniciar e, em seguida, na caixa de texto, escreva task scheduler. Em Melhor correspondência, selecione Programador de Tarefas para o iniciar.

Na Biblioteca do Programador de Tarefas, abra o Microsoft > Windows e, em seguida, selecione EnterpriseMgmt.

Para ver o resultado da tarefa, mova a barra de deslocamento para ver o Resultado da Última Execução. Pode ver os registos no separador Histórico .

A mensagem 0x80180026 é uma mensagem de falha (MENROLL_E_DEVICE_MANAGEMENT_BLOCKED), que pode ser causada pela ativação da política Desativar Inscrição MDM .

Observação

A consola GPEdit não reflete a status de políticas definidas pela sua organização no seu dispositivo. Só é utilizado pelo utilizador para definir políticas.