Migre para VPN Always On e encerrar o DirectAccess

« Anterior: planejar a migração do DirectAccess para a VPN Always On

A migração do DirectAccess para a VPN Always On exige um processo específico para migrar os clientes, o que ajuda a minimizar as condições de corrida que surgem com a execução de etapas de migração fora da ordem. Em um alto nível, o processo de migração consiste nestas quatro etapas principais:

Implantar uma infraestrutura de VPN lado a lado. Após determinar as fases de migração e os recursos que deseja incluir na implantação, implante a infraestrutura de VPN lado a lado com a infraestrutura existente do DirectAccess.

Implante certificados e configuração para os clientes. Depois que a infraestrutura de VPN estiver pronta, crie e publique os certificados necessários para o cliente. Quando os clientes tiverem recebido os certificados, você implantará o script de configuração VPN_Profile.ps1. Como alternativa, você pode usar o Intune para configurar o cliente VPN. Use o Microsoft Endpoint Configuration Manager ou o Microsoft Intune para monitorar implantações de configuração de VPN bem-sucedidas.

Remova os dispositivos do grupo de segurança do DirectAccess. À medida que os usuários migram com êxito, você pode remover os dispositivos deles do grupo de segurança do DirectAccess. Antes de remover o DirectAccess do seu ambiente, verifique se o grupo de segurança do DirectAccess está vazio. Não remova o grupo de segurança se ele ainda contiver membros. Se remover o grupo de segurança com membros nele, você correrá o risco de deixar os funcionários sem acesso remoto em seus dispositivos. Use o Microsoft Endpoint Configuration Manager ou o Microsoft Intune para determinar informações de atribuição de dispositivo e descobrir qual dispositivo pertence a cada usuário.

Desative o servidor do DirectAccess. Quando você tiver removido com êxito as definições de configurações e os registros DNS, estará pronto para desativar o servidor DirectAccess. Para fazer isso, remova a função no Gerenciador do Servidor ou desative o servidor e remova-o do AD DS.

Antes de iniciar o processo de migração do DirectAccess para a VPN Always On, verifique se você planejou a migração. Se você não planejou a migração, consulte Planejar a migração do DirectAccess para a VPN Always On.

Dica

Esta seção NÃO é um guia de implantação passo a passo para a VPN Always On, mas se destina a complementar a Implantação da VPN Always On para Windows Server e Windows 10 e fornecer diretrizes de implantação específicas da migração.

Implantar uma infraestrutura de VPN lado a lado

Você implantará a infraestrutura de VPN lado a lado com a infraestrutura existente do DirectAccess. Para obter detalhes passo a passo, consulte Implantação de VPN Always On para Windows Server e Windows 10 para instalar e configurar a infraestrutura de VPN Always On.

A implantação lado a lado consiste nas seguintes tarefas de alto nível:

Crie os grupos: usuários de VPN, servidores VPN e servidores NPS.

Crie e publique os modelos de certificado necessários.

Registre os certificados do servidor.

Instale e configure o Serviço de acesso remoto para a VPN Always On.

Instalar e configurar NPS.

Configure o DNS e as regras de firewall para a VPN Always On.

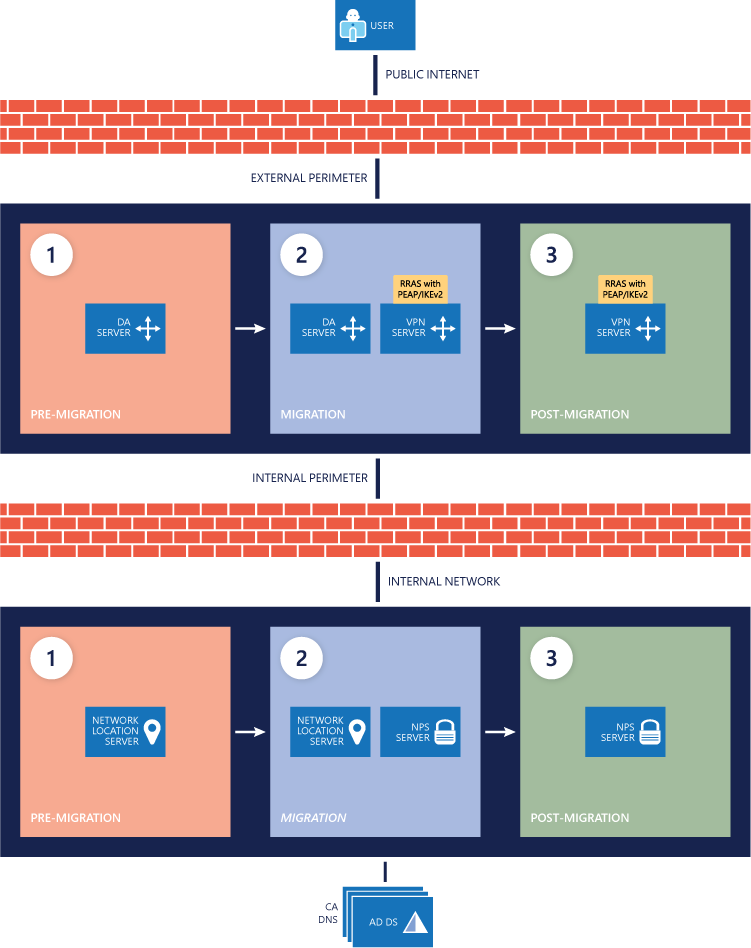

A imagem a seguir fornece uma referência visual para as alterações de infraestrutura em toda a migração do DirectAccess para a VPN Always On.

Implantar certificados e script de configuração de VPN nos clientes

Embora a maior parte da configuração do cliente VPN esteja na seção Implantar VPN Always On, duas etapas adicionais são necessárias para concluir a migração do DirectAccess para a VPN Always On com êxito.

Você deve garantir que o VPN_Profile.ps1 venha depois que o certificado tiver sido emitido para que o cliente VPN não tente se conectar sem ele. Para fazer isso, execute um script que adiciona somente os usuários que se registraram no certificado ao grupo Pronto para Implantação de VPN, que você usa para implantar a configuração da VPN Always On.

Observação

A Microsoft recomenda que você teste esse processo antes de executá-lo em qualquer um dos anéis de migração do usuário.

Criar e publicar o certificado VPN e habilitar o GPO (objeto de Política de Grupo) de registro automático. Para implantações de VPN Windows 10 tradicionais baseadas em certificado, um certificado é emitido para o dispositivo ou para o usuário para que ele possa autenticar a conexão. Quando o novo certificado de autenticação é criado e publicado para registro automático, você deve criar e implantar um GPO com a configuração de registro automático definida para o grupo Usuários de VPN. Para obter as etapas para configurar os certificados e o registro automático, consulte Configurar a infraestrutura do servidor.

Adicionar usuários ao grupo Usuários de VPN. Adicione os usuários que você migrar ao grupo Usuários de VPN. Esses usuários permanecem nesse grupo de segurança depois que você os migra para que possam receber atualizações de certificado no futuro. Continue a adicionar usuários a esse grupo até que você tenha movido todos os usuários do DirectAccess para a VPN Always On.

Identificar os usuários que receberam um certificado de autenticação de VPN. Você está migrando do DirectAccess, portanto, precisará adicionar um método para identificar quando um cliente recebeu o certificado necessário e está pronto para receber as informações de configuração de VPN. Execute o script GetUsersWithCert.ps1 para adicionar usuários aos quais atualmente são emitidos certificados não revogados provenientes do nome do modelo especificado para um grupo de segurança do AD DS especificado. Por exemplo, depois de executar o script GetUsersWithCert.ps1, qualquer usuário, ao qual é emitido um certificado válido do modelo de Certificado de Autenticação de VPN, é adicionado ao grupo Pronto para Implantação de VPN.

Observação

Se você não tiver um método para identificar quando um cliente recebeu o certificado necessário, poderá implantar a configuração de VPN antes que o certificado seja emitido para o usuário, fazendo com que a conexão VPN falhe. Para evitar essa situação, execute o script GetUsersWithCert.ps1 na autoridade de certificação ou em um agendamento para sincronizar os usuários que receberam o certificado para o grupo Pronto para Implantação de VPN. Em seguida, você usará esse grupo de segurança para direcionar sua implantação de configuração de VPN no Microsoft Endpoint Configuration Manager ou no Intune, o que garante que o cliente gerenciado não receba a configuração de VPN antes de receber o certificado.

GetUsersWithCert.ps1

Import-module ActiveDirectory Import-Module AdcsAdministration $TemplateName = 'VPNUserAuthentication'##Certificate Template Name (not the friendly name) $GroupName = 'VPN Deployment Ready' ##Group you will add the users to $CSServerName = 'localhost\corp-dc-ca' ##CA Server Information $users= @() $TemplateID = (get-CATemplate | Where-Object {$_.Name -like $TemplateName} | Select-Object oid).oid $View = New-Object -ComObject CertificateAuthority.View $NULL = $View.OpenConnection($CSServerName) $View.SetResultColumnCount(3) $i1 = $View.GetColumnIndex($false, "User Principal Name") $i2 = $View.GetColumnIndex($false, "Certificate Template") $i3 = $View.GetColumnIndex($false, "Revocation Date") $i1, $i2, $i3 | %{$View.SetResultColumn($_) } $Row= $View.OpenView() while ($Row.Next() -ne -1){ $Cert = New-Object PsObject $Col = $Row.EnumCertViewColumn() [void]$Col.Next() do { $Cert | Add-Member -MemberType NoteProperty $($Col.GetDisplayName()) -Value $($Col.GetValue(1)) -Force } until ($Col.Next() -eq -1) $col = '' if($cert."Certificate Template" -eq $TemplateID -and $cert."Revocation Date" -eq $NULL){ $users= $users+= $cert."User Principal Name" $temp = $cert."User Principal Name" $user = get-aduser -Filter {UserPrincipalName -eq $temp} –Property UserPrincipalName Add-ADGroupMember $GroupName $user } }Implantar a configuração da VPN Always On. À medida que os certificados de autenticação de VPN são emitidos e você executa o script GetUsersWithCert.ps1, os usuários são adicionados ao grupo de segurança Pronto para implantação de VPN.

| Se estiver usando... | Então... |

|---|---|

| Configuration Manager | Crie uma coleção de usuários com base na associação desse grupo de segurança. |

| Intune | Basta direcionar o grupo de segurança diretamente depois que ele for sincronizado. |

Sempre que você executar o script de configuração GetUsersWithCert.ps1, também deverá executar uma regra de descoberta do AD DS para atualizar a associação do grupo de segurança no Configuration Manager. Além disso, verifique se a atualização de associação para a coleção de implantação ocorre com frequência suficiente (alinhada com o script e a regra de descoberta).

Para obter informações adicionais sobre como usar o Configuration Manager ou o Intune para implantar a VPN Always On em clientes Windows, consulte Implantação de VPN Always On para Windows Server e Windows 10. No entanto, certifique-se de incorporar essas tarefas específicas da migração.

Observação

Incorporar essas tarefas específicas à migração é uma diferença crítica entre uma implantação de VPN Always On simples e a migração do DirectAccess para a VPN Always On. Certifique-se de definir corretamente a coleção para direcionar o grupo de segurança em vez de usar o método no guia de implantação.

Remover os dispositivos do grupo de segurança do DirectAccess

À medida que os usuários recebem o certificado de autenticação e o script de configuração VPN_Profile.ps1, você verá implantações de script de configuração de VPN bem-sucedidas correspondentes no Configuration Manager ou no Intune. Após cada implantação, remova o dispositivo desse usuário do grupo de segurança do DirectAccess para que você possa remover o DirectAccess posteriormente. Tanto o Intune quanto o Configuration Manager contêm informações de atribuição de dispositivo de usuário para ajudá-lo a determinar o dispositivo de cada usuário.

Observação

Se você estiver aplicando GPOs do DirectAccess por meio de UOs (unidades organizacionais) em vez de grupos de computadores, mova o objeto de computador do usuário para fora da UO.

Desativar a infraestrutura do DirectAccess

Quando terminar de migrar todos os clientes do DirectAccess para a VPN Always On, você poderá desativar a infraestrutura do DirectAccess e remover as configurações do DirectAccess da Política de Grupo. A Microsoft recomenda executar as seguintes etapas para remover o DirectAccess do seu ambiente sem problemas:

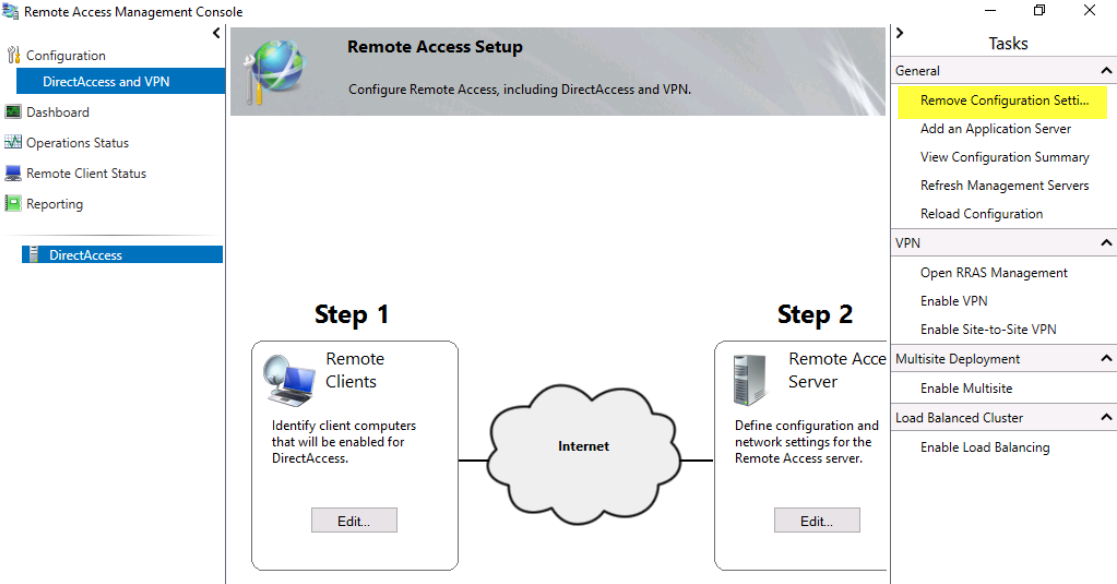

Remover as definições de configuração. Remova os GPOs e as configurações da política de Grupo de acesso remoto criadas abrindo o console de Gerenciamento de acesso remoto e selecionando Remover definições de configuração, conforme mostrado na imagem abaixo. Se você remover o grupo antes de remover a configuração, provavelmente encontrará erros.

Remova os dispositivos do grupo de segurança do DirectAccess. À medida que os usuários migram com êxito, você pode remover os dispositivos deles do grupo de segurança do DirectAccess. Antes de remover o DirectAccess do seu ambiente, verifique se o grupo de segurança do DirectAccess está vazio. Não remova o grupo de segurança se ele ainda contiver membros. Se remover o grupo de segurança com membros nele, você correrá o risco de deixar os funcionários sem acesso remoto em seus dispositivos. Use o Microsoft Endpoint Configuration Manager ou o Microsoft Intune para determinar informações de atribuição de dispositivo e descobrir qual dispositivo pertence a cada usuário.

Limpar DNS. Remova todos os registros do servidor DNS interno e do servidor DNS público relacionados ao DirectAccess, por exemplo, DA.contoso.com DAGateway.contoso.com.

Desative o servidor do DirectAccess. Quando você tiver removido com êxito as definições de configurações e os registros DNS, estará pronto para desativar o servidor DirectAccess. Para fazer isso, remova a função no Gerenciador do Servidor ou desative o servidor e remova-o do AD DS.

Remova todos os certificados do DirectAccess dos Serviços de Certificados do Active Directory. Se você usou certificados de computador para sua implementação do DirectAccess, remova os modelos publicados da pasta Modelos de Certificado no console da Autoridade de Certificação.

Próxima etapa

Você terminou de migrar do DirectAccess para a VPN Always On.