Visão geral das políticas de DNS

Você pode usar este tópico para saber mais sobre a Política DNS, que é nova no Windows Server 2016. É possível usar a Política DNS para gerenciamento de tráfego baseado em localização geográfica, respostas DNS inteligentes com base na hora do dia, para gerenciar um servidor DNS único configurado para implantação com partição de rede, aplicando filtros em consultas DNS e muito mais. Os itens a seguir fornecem mais detalhes sobre esses recursos.

Balanceamento de carga de aplicativo. Após implantar várias instâncias de um aplicativo em locais diferentes, você pode usar a política DNS para balancear a carga de tráfego entre as diferentes instâncias de aplicativo, alocando a carga de tráfego no aplicativo de forma dinâmica.

Gerenciamento de tráfego com base em localização geográfica. Você pode usar a Política DNS para permitir que servidores DNS primários e secundários respondam a consultas de cliente DNS com base na localização geográfica do cliente e no recurso ao qual o cliente está tentando se conectar, fornecendo ao cliente o endereço IP do recurso mais próximo.

DNS com partição de rede. No DNS com partição de rede, os registros DNS são divididos em diferentes Escopos de Zona no mesmo servidor DNS e os clientes DNS recebem uma resposta baseada em se os clientes são internos ou externos. Você pode configurar o DNS com partição dividida para zonas integradas do Active Directory ou para zonas em servidores DNS autônomos.

Filtragem. Você pode configurar a política DNS para criar filtros de consulta baseados nos critérios fornecidos. Os filtros de consulta na política DNS permitem configurar o servidor DNS para responder de maneira personalizada com base na consulta DNS e no cliente DNS que envia a consulta DNS.

Análises forenses. Você pode usar a política DNS para redirecionar clientes DNS mal-intencionados para um endereço IP inexistente em vez de direcioná-los para o computador que eles estão tentando acessar.

Redirecionamento baseado em hora do dia. Você pode usar a política DNS para distribuir o tráfego de aplicativos em diferentes instâncias distribuídas geograficamente de um aplicativo usando políticas DNS baseadas na hora do dia.

Novos Conceitos

A fim de criar políticas para dar suporte aos cenários listados acima, é necessário ser capaz de identificar grupos de registros em uma zona, grupos de clientes em uma rede, entre outros elementos. Esses elementos são representados pelos seguintes novos objetos DNS:

Sub-rede do cliente: um objeto de sub-rede do cliente representa uma sub-rede IPv4 ou IPv6 da qual as consultas são enviadas para um servidor DNS. Você pode criar sub-redes para definir mais tarde as políticas que serão aplicadas com base na sub-rede de origem das solicitações. Por exemplo, em um cenário de DNS com partição dividida, a solicitação de resolução de um nome como www.microsoft.com pode ser respondida com um endereço IP interno para clientes de sub-redes internas e um endereço IP diferente para clientes em sub-redes externas.

Escopo de recursão: os escopos de recursão são instâncias exclusivas de um grupo de configurações que controlam a recursão em um servidor DNS. Um escopo de recursão possui uma lista de encaminhadores e especifica se a recursão está habilitada. Um servidor DNS pode ter diversos escopos de recursão. As políticas de recursão do servidor DNS permitem escolher um escopo de recursão para um conjunto de consultas. Se o servidor DNS não for autoritativo para determinadas consultas, as políticas de recursão do servidor DNS permitem controlar a resolução dessas consultas. Você pode especificar quais encaminhadores usar e se a recursão deve ser usada.

Escopos de zona: uma zona DNS pode ter vários escopos de zona, com cada escopo de zona contendo seu próprio conjunto de registros DNS. O mesmo registro pode estar presente em vários escopos, com endereços IP diferentes. Além disso, as transferências de zona são feitas no nível do escopo da zona. Isso significa que os registros de um escopo de zona em uma zona primária serão transferidos para o mesmo escopo de zona em uma zona secundária.

Tipos de política

As políticas DNS são divididas por nível e tipo. Você pode usar políticas de resolução de consulta para definir como as consultas são processadas e políticas de transferência de zona para definir como ocorrem as transferências de zona. Você pode aplicar cada tipo de política no nível do servidor ou de zona.

Políticas de resolução de consulta

Você pode usar políticas de resolução de consulta DNS para especificar como as consultas de resolução de entrada são tratadas por um servidor DNS. Cada Política de Resolução de Consulta DNS contém os seguintes elementos:

| Campo | Descrição | Valores possíveis |

|---|---|---|

| Nome | Nome de política | – Até 256 caracteres – Pode conter qualquer caractere válido para um nome de arquivo |

| State | Estado da política | – Habilitar (padrão) - Desabilitado |

| Level | Nível de política | – Servidor – Zona |

| Ordem de processamento | Depois que uma consulta é classificada por nível e é aplicada, o servidor localiza a primeira política correspondente aos critérios da consulta e a aplica à consulta | – Valor numérico – Valor exclusivo por política que contém o mesmo nível e se aplica ao valor |

| Ação | Ação a ser executada pelo servidor DNS | – Permitir (padrão para o nível de zona) – Negar (padrão no nível do servidor) – Ignorar |

| Critérios | Condição de política (E/OU) e lista de critérios a serem atendidos para que a política seja aplicada | – Operador de condição (E/OU) – Lista de critérios (consulte a tabela de critérios abaixo) |

| Escopo | Lista de escopos de zona e valores ponderados por escopo. Valores ponderados são usados para distribuição de balanceamento de carga. Por exemplo, se essa lista incluir datacenter1 com um peso de 3 e datacenter2 com um peso de 5, o servidor responderá com um registro do datacentre1 três vezes a cada oito solicitações | – Lista de escopos de zona (por nome) e pesos |

Observação

As políticas de nível de servidor só podem ter os valores Negar ou Ignorar como uma ação.

O campo Critérios de política DNS é composto por dois elementos:

| Nome | Descrição | Valores de exemplo |

|---|---|---|

| Sub-rede do cliente | Nome de uma sub-rede de cliente predefinida. Usado para verificar a sub-rede da qual a consulta foi enviada. | - EQ,Spain,France - é resolvido como true se a sub-rede for identificada como Espanha ou França - NE,Canada,Mexico - é resolvido como true se a sub-rede do cliente for uma sub-rede diferente de Canadá e México |

| Protocolo de Transporte | Protocolo de transporte usado na consulta. As entradas possíveis são UDP e TCP | - EQ,TCP - EQ,UDP |

| Protocolo IP | Protocolo de rede usado na consulta. As entradas possíveis são IPv4 e IPv6 | - EQ,IPv4 - EQ,IPv6 |

| Endereço IP da Interface do Servidor | Endereço IP para o adaptador de rede do servidor DNS de entrada | - EQ,10.0.0.1 - EQ,192.168.1.1 |

| FQDN | FQDN de registro na consulta, com a possibilidade de usar um curinga | - EQ,www.contoso.com – é resolvido como true somente se a consulta estiver tentando resolver o FQDN www.contoso.com - EQ,*.contoso.com,*.woodgrove.com – é resolvido como true se a consulta for para um registro terminando em contoso.comOUwoodgrove.com |

| Tipo de consulta | Tipo de registro que está sendo consultado (A, SRV, TXT) | - EQ,TXT,SRV – é resolvido como true se a consulta estiver solicitando um registro TXT OU SRV - EQ,MX – é resolvido como true se a consulta estiver solicitando um registro MX |

| Hora do dia | Hora do dia em que a consulta é recebida | - EQ,10:00-12:00,22:00-23:00 – é resolvido como true se a consulta for recebida entre às 10h e meio-dia OU entre às 22h e 23h |

Usando a tabela acima como ponto de partida, a tabela abaixo pode ser usada para definir um critério usado para corresponder consultas para todo tipo de registro, menos registros SRV no domínio contoso.com provenientes de um cliente na sub-rede 10.0.0.0/24 via TCP entre às 20h e 22h até a interface 10.0.0.3:

| Nome | Valor |

|---|---|

| Sub-rede do cliente | EQ,10.0.0.0/24 |

| Protocolo de Transporte | EQ,TCP |

| Endereço IP da Interface do Servidor | EQ,10.0.0.3 |

| FQDN | EQ,*.contoso.com |

| Tipo de consulta | NE, SRV |

| Hora do dia | EQ,20:00-22:00 |

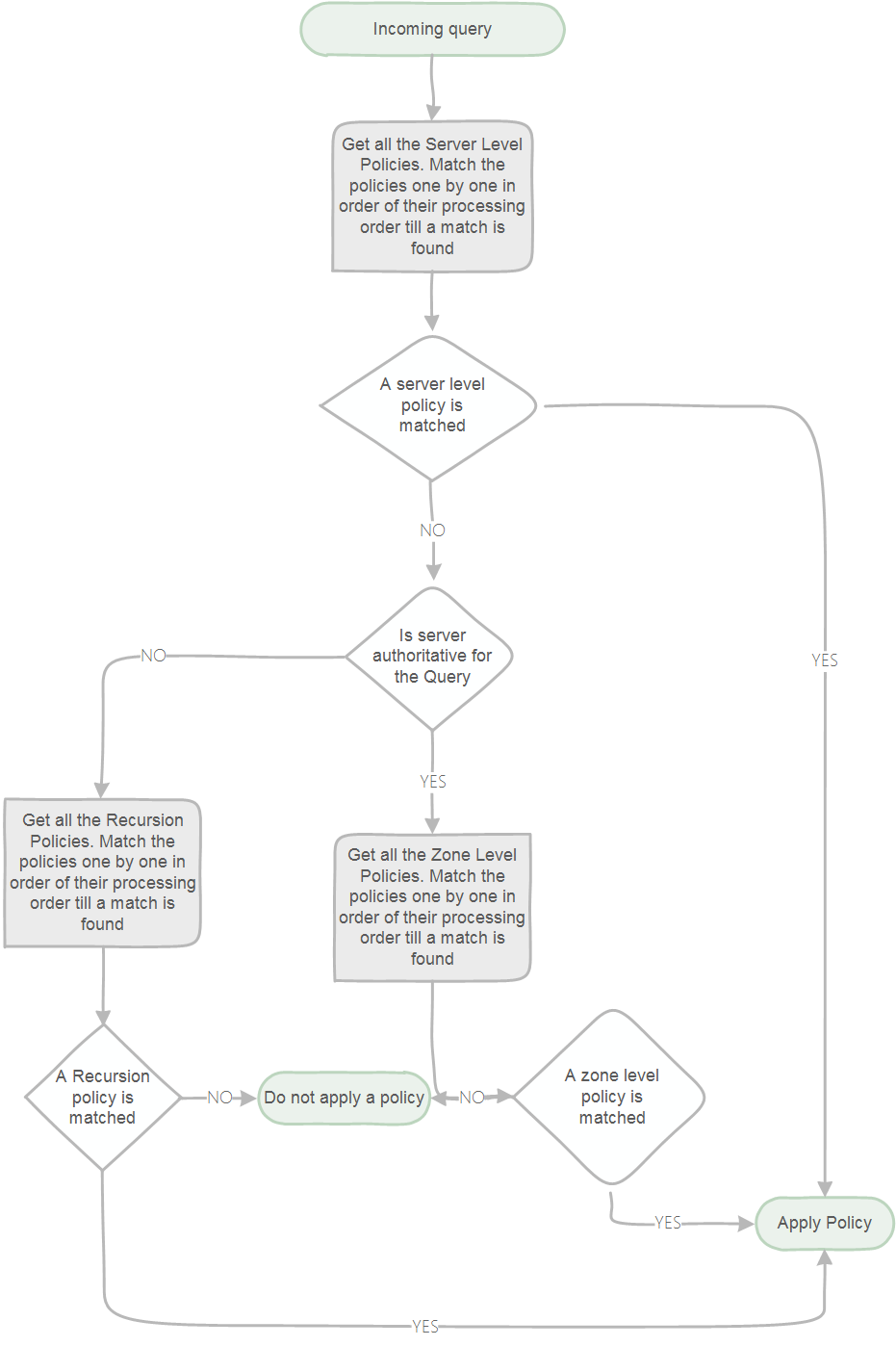

Você pode criar várias políticas de resolução de consulta do mesmo nível, desde que elas tenham um valor diferente para a ordem de processamento. Quando várias políticas estão disponíveis, o servidor DNS processa consultas de entrada da seguinte maneira:

Políticas de recursão

As políticas de recursão são um tipo especial de políticas de nível de servidor. As políticas de recursão controlam como o servidor DNS executa a recursão para uma consulta. As políticas de recursão aplicam-se apenas quando o processamento da consulta chega ao demarcador de recursão. Você pode escolher um valor de NEGAR ou IGNORAR para recursão em um conjunto de consultas. De forma alternativa, você pode escolher um conjunto de encaminhadores em um conjunto de consultas.

Você pode usar políticas de recursão para implementar uma configuração de DNS com partição de rede. Nessa configuração, o servidor DNS executa recursão em um conjunto de clientes para uma consulta, enquanto o servidor DNS não executa recursão em outros clientes para essa consulta.

As políticas de recursão contêm os mesmos elementos que uma política de resolução de consulta DNS normal contém, juntamente aos elementos na tabela abaixo:

| Nome | Descrição |

|---|---|

| Aplicar na recursão | Especifica que essa política só deve ser usada para recursão. |

| Escopo da recursão | Nome do escopo de recursão. |

Observação

As políticas de recursão só podem ser criadas no nível do servidor.

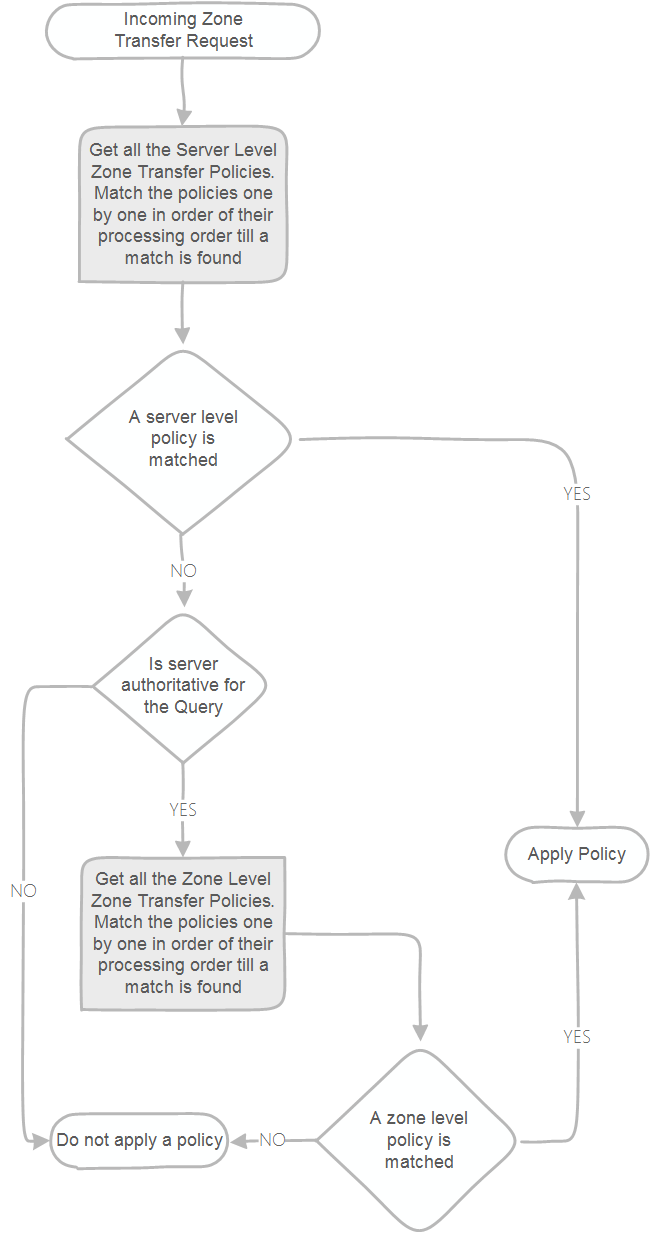

Políticas de transferência de zona

As políticas de transferência de zona controlam se uma transferência de zona é permitida ou não pelo servidor DNS. Você pode criar políticas para transferência de zona no nível do servidor ou no nível da zona. As políticas de nível de servidor se aplicam a cada consulta de transferência de zona que ocorre no servidor DNS. As políticas de nível de zona se aplicam somente às consultas em uma zona hospedada no servidor DNS. O uso mais comum para políticas de nível de zona é implementar listas bloqueadas ou seguras.

Observação

As políticas de transferência de zona só podem usar NEGAR ou IGNORAR como ações.

Você pode usar a política de transferência de zona no nível do servidor abaixo para negar uma transferência de zona para o domínio contoso.com de uma determinada sub-rede:

Add-DnsServerZoneTransferPolicy -Name DenyTransferOfContosoToFabrikam -Zone contoso.com -Action DENY -ClientSubnet "EQ,192.168.1.0/24"

Você pode criar várias políticas de transferência de zona do mesmo nível, desde que elas tenham um valor diferente para a ordem de processamento. Quando várias políticas estão disponíveis, o servidor DNS processa consultas de entrada da seguinte maneira:

Gerenciando políticas DNS

Você pode criar e gerenciar políticas DNS usando o PowerShell. Os exemplos abaixo passam por diferentes cenários de exemplo que você pode configurar por meio de Políticas DNS:

Gerenciamento de tráfego

Você pode direcionar o tráfego com base em um FQDN para servidores diferentes, dependendo do local do cliente DNS. O exemplo a seguir mostra como criar políticas de gerenciamento de tráfego para direcionar os clientes de uma determinada sub-rede para um datacenter norte-americano e de outra sub-rede para um datacenter europeu.

Add-DnsServerClientSubnet -Name "NorthAmericaSubnet" -IPv4Subnet "172.21.33.0/24"

Add-DnsServerClientSubnet -Name "EuropeSubnet" -IPv4Subnet "172.17.44.0/24"

Add-DnsServerZoneScope -ZoneName "Contoso.com" -Name "NorthAmericaZoneScope"

Add-DnsServerZoneScope -ZoneName "Contoso.com" -Name "EuropeZoneScope"

Add-DnsServerResourceRecord -ZoneName "Contoso.com" -A -Name "www" -IPv4Address "172.17.97.97" -ZoneScope "EuropeZoneScope"

Add-DnsServerResourceRecord -ZoneName "Contoso.com" -A -Name "www" -IPv4Address "172.21.21.21" -ZoneScope "NorthAmericaZoneScope"

Add-DnsServerQueryResolutionPolicy -Name "NorthAmericaPolicy" -Action ALLOW -ClientSubnet "eq,NorthAmericaSubnet" -ZoneScope "NorthAmericaZoneScope,1" -ZoneName "Contoso.com"

Add-DnsServerQueryResolutionPolicy -Name "EuropePolicy" -Action ALLOW -ClientSubnet "eq,EuropeSubnet" -ZoneScope "EuropeZoneScope,1" -ZoneName contoso.com

As duas primeiras linhas do script criam objetos de sub-rede cliente para a América do Norte e Europa. As duas linhas depois disso criam um escopo de zona dentro do domínio contoso.com, uma para cada região. As duas linhas seguintes criam um registro em cada zona que associa www.contoso.com a um endereço IP diferente, uma para a Europa, outra para a América do Norte. Por fim, as últimas linhas do script criam duas Políticas de Resolução de Consulta DNS, uma a ser aplicada à sub-rede norte-americana, outra à sub-rede europeia.

Bloquear consultas para um domínio

Você pode usar uma Política de Resolução de Consulta DNS para bloquear consultas em um domínio. O exemplo a seguir bloqueia todas as consultas para treyresearch.net:

Add-DnsServerQueryResolutionPolicy -Name "BlackholePolicy" -Action IGNORE -FQDN "EQ,*.treyresearch.com"

Bloquear consultas de uma sub-rede

Você também pode bloquear consultas provenientes de uma sub-rede específica. O script a seguir cria uma sub-rede para 172.0.33.0/24 e cria uma política para ignorar todas as consultas provenientes dessa sub-rede:

Add-DnsServerClientSubnet -Name "MaliciousSubnet06" -IPv4Subnet 172.0.33.0/24

Add-DnsServerQueryResolutionPolicy -Name "BlackholePolicyMalicious06" -Action IGNORE -ClientSubnet "EQ,MaliciousSubnet06"

Permitir recursão para clientes internos

Você pode controlar a recursão usando uma Política de Resolução de Consulta DNS. O exemplo a seguir pode ser usado para habilitar a recursão para clientes internos, desabilitando-a para clientes externos em um cenário de partição de rede.

Set-DnsServerRecursionScope -Name . -EnableRecursion $False

Add-DnsServerRecursionScope -Name "InternalClients" -EnableRecursion $True

Add-DnsServerQueryResolutionPolicy -Name "SplitBrainPolicy" -Action ALLOW -ApplyOnRecursion -RecursionScope "InternalClients" -ServerInterfaceIP "EQ,10.0.0.34"

A primeira linha no script altera o escopo de recursão padrão, simplesmente nomeado como "." (ponto) para desabilitar a recursão. A segunda linha cria um escopo de recursão chamado de InternalClients com recursão habilitada. E a terceira linha cria uma política para aplicar o escopo de recursão recém-criado a todas as consultas que chegam por meio de uma interface de servidor que tem 10.0.0.34 como um endereço IP.

Criar uma política de transferência de zona no nível do servidor

Você pode controlar a transferência de zona de maneira mais granular usando políticas de Transferência de Zona DNS. O script de exemplo abaixo pode ser usado para permitir transferências de zona para qualquer servidor em uma determinada sub-rede:

Add-DnsServerClientSubnet -Name "AllowedSubnet" -IPv4Subnet 172.21.33.0/24

Add-DnsServerZoneTransferPolicy -Name "NorthAmericaPolicy" -Action IGNORE -ClientSubnet "ne,AllowedSubnet"

A primeira linha no script cria um objeto de sub-rede chamado AllowedSubnet com o bloco IP 172.21.33.0/24. A segunda linha cria uma política de transferência de zona para permitir transferências de zona para qualquer servidor DNS na sub-rede criada anteriormente.

Criar uma política de transferência de zona no nível da zona

Você também pode criar políticas de transferência de zona no nível da zona. O exemplo a seguir ignora toda solicitação de transferência de zona para contoso.com provenientes de uma interface de servidor que tenha um endereço IP de 10.0.0.33:

Add-DnsServerZoneTransferPolicy -Name "InternalTransfers" -Action IGNORE -ServerInterfaceIP "eq,10.0.0.33" -PassThru -ZoneName "contoso.com"

Cenários de política DNS

Para obter informações sobre como usar a política DNS em cenários específicos, consulte os tópicos a seguir neste guia.

- Usar política de DNS para gerenciamento de tráfego baseado em localização geográfica com servidores primários

- Usar política de DNS para gerenciamento de tráfego baseado em localização geográfica com implantações primárias e secundárias

- Usar a política de DNS para respostas de DNS inteligente com base na hora do dia

- Respostas de DNS com base na hora do dia com o Servidor de aplicativos da nuvem do Azure

- Usar a política DNS para a implantação de DNS com partição de rede

- Usar a política DNS para o DNS com partição de rede no Active Directory

- Usar a política DNS para a aplicação de filtros em consultas DNS

- Usar a Política de DNS para balanceamento de carga de aplicativo

- Usar a Política de DNS para balanceamento de aplicativo com reconhecimento de localização geográfica

Usando a política DNS em controladores de domínio somente leitura

A política DNS é compatível com controladores de domínio somente leitura. Observe que uma reinicialização de serviço do servidor DNS é necessária para que novas políticas DNS sejam carregadas nos controladores de domínio somente leitura. Isso não é necessário em controladores de domínio graváveis.