Visão geral da inicialização segura e da criptografia do dispositivo

Este artigo fornece uma visão geral da inicialização segura e da funcionalidade de criptografia de dispositivo, com ênfase nos principais requisitos e considerações do OEM.

Aplica-se a: Windows 10 Mobile

Inicialização Segura

A inicialização segura é um processo que valida imagens de firmware em dispositivos, antes que eles possam ser executados. Começando com uma raiz de confiança (que consiste no hash de uma chave provisionada no firmware durante a fabricação), a inicialização segura valida criptograficamente a assinatura digital de todos os componentes de inicialização, desde os carregadores de inicialização pré-UEFI até o ambiente UEFI e, finalmente, o sistema operacional principal e todos os componentes executados nele (como drivers e aplicativos). A inicialização segura ajuda a garantir que apenas o código autorizado possa ser executado antes que o sistema operacional seja carregado.

O ambiente UEFI principal fornecido pelo fornecedor do SoC implementa o padrão de inicialização segura UEFI descrito na seção 27 da especificação UEFI. Esse padrão descreve um processo pelo qual todos os drivers e aplicativos UEFI são validados em relação às chaves provisionadas em uma variável de tempo de execução UEFI, antes de serem executados. Para obter mais informações sobre o ambiente UEFI principal implementado pelo fornecedor do SoC, confira Inicialização e UEFI e UEFI no Windows.

Processo de inicialização segura

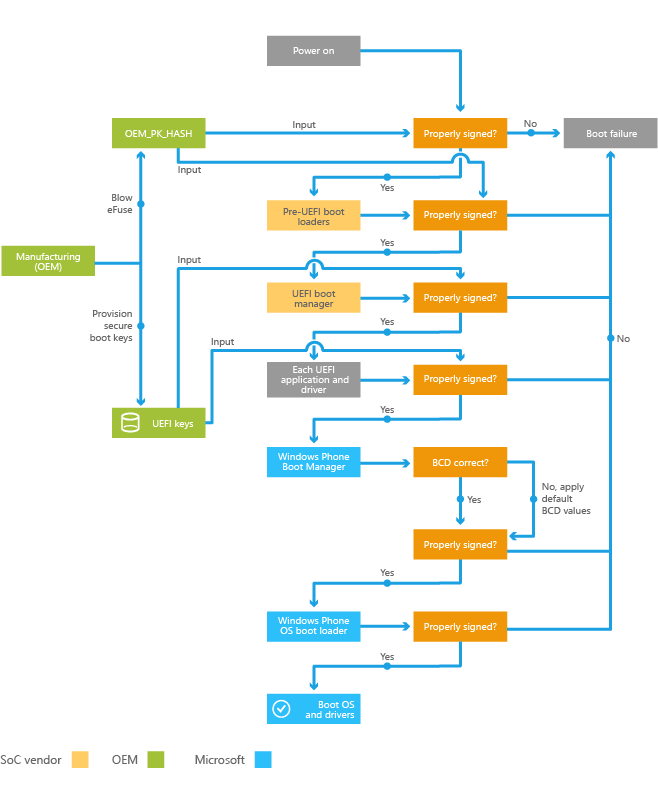

O diagrama abaixo fornece uma visão geral do processo de inicialização segura.

As etapas a seguir descrevem esse processo mais detalhadamente:

Para habilitar a inicialização segura, os OEMs executam uma série de tarefas durante a fabricação, incluindo o provisionamento das chaves de inicialização segura e a queima de vários fusíveis.

A inicialização do dispositivo inicia o processo de validação da assinatura dos carregadores de inicialização pré-UEFI em relação à raiz de confiança. Se essa verificação for bem-sucedida, o gerenciador de inicialização UEFI será carregado.

Quando o gerenciador de inicialização UEFI carrega cada aplicativo ou driver UEFI, ele verifica se o binário está assinado adequadamente. Se uma verificação de algum componente falhar, o componente não será carregado e o processo de inicialização falhará.

Depois que o gerenciador de inicialização (um componente UEFI fornecido pela Microsoft) é carregado com êxito, ele verifica se determinadas configurações de BCD (dados de configuração de inicialização) estão intactas. Se elas não estiverem intactas, o Windows 10 usará os valores que a política de inicialização segura considera corretos e ignorará os outros.

O gerenciador de inicialização valida a assinatura do carregador de inicialização e carrega o carregador de inicialização somente se a assinatura for válida.

O carregador de inicialização valida a assinatura de todos os drivers críticos de inicialização antes de carregá-los, e ao kernel. Nesse ponto, é responsabilidade do kernel validar a assinatura de todos os drivers e aplicativos antes de carregá-los.

Requisitos e considerações do OEM relacionados à inicialização segura

Os OEMs devem estar cientes dos seguintes requisitos e considerações relacionados à inicialização segura:

É necessário executar uma série de tarefas durante a fabricação, incluindo o provisionamento das chaves de inicialização segura e a queima de vários fusíveis, para habilitar a inicialização segura.

Os OEMs devem usar uma parte eMMC com pelo menos uma partição RPMB de 512 KB, conforme indicado na especificação de requisitos mínimos de hardware.

Como parte do processo de ativação de inicialização segura durante a fabricação, o RPMB (Reproduzir novamente o bloco de memória protegida) na parte eMMC deve ser provisionado. Depois que esse provisionamento ocorre, a parte específica do eMMC e o componente SoC no dispositivo são vinculados. A parte eMMC não pode ser removida e reutilizada em outro dispositivo com um sistema operacional que faça uso do RPMB.

Depois que a inicialização segura for habilitada, todos os drivers e aplicativos no dispositivo deverão ser assinados para que sejam carregados pelo sistema operacional. Para obter mais informações, confira Assinatura de código.

Criptografia de dispositivo

O Windows 10 Mobile é compatível com o uso da tecnologia BitLocker para criptografar todos os dados do usuário armazenados localmente em partições de dados internas. Isso ajuda a proteger a confidencialidade dos dados do dispositivo local contra ataques de hardware offline. Se um dispositivo for perdido ou roubado e se o usuário bloquear seu dispositivo com um PIN, a criptografia do dispositivo ajudará a dificultar a recuperação de informações confidenciais do dispositivo por um invasor.

Quando a criptografia do dispositivo está habilitada, as partições principais do sistema operacional e do armazenamento interno de dados do usuário são criptografadas. Os cartões SD inseridos no telefone não são criptografados.

Um usuário pode ativar ou desativar a criptografia do dispositivo no dispositivo usando Configurações =>Sistema =>Criptografia de dispositivo, mas isso pode colocar o dispositivo fora de conformidade e gerar uma falha de conformidade, como, por exemplo, o email não seria mais sincronizado com o dispositivo. Quando a criptografia do dispositivo está ativada, o usuário é solicitado a criar um PIN para proteger o dispositivo.

Requisitos e considerações do OEM relacionados à criptografia de dispositivos

Você deve estar ciente dos seguintes requisitos e considerações relacionados à criptografia do dispositivo:

A criptografia de dispositivo não está habilitada por padrão. A criptografia de dispositivo é habilitada automaticamente nos seguintes cenários:

O usuário adiciona uma conta do Outlook ao dispositivo e ao servidor Microsoft Exchange ao qual ele se conecta é configurado para exigir criptografia de dispositivo.

O usuário conecta o dispositivo a uma conta de aplicativos da empresa e o servidor de gerenciamento de dispositivos corporativos da conta envia uma política para o dispositivo que requer criptografia de dispositivo.

Em qualquer um desses cenários, o dispositivo começa automaticamente a criptografar o sistema operacional principal e as partições internas do armazenamento de dados do usuário depois que a alteração da política de criptografia do dispositivo é configurada no dispositivo. O trabalho de criptografia do dispositivo é limitado para minimizar o impacto para os usuários finais.

Não há tarefas de habilitação de OEM específicas para criptografia de dispositivo. No entanto, os OEMs devem seguir as instruções para habilitar a inicialização segura.

Depois que a criptografia de dispositivo é habilitada em um dispositivo, os aplicativos executados fora do sistema operacional principal (por exemplo, aplicativos de atendimento ao cliente em UEFI) não podem gravar dados nas partições criptografadas no dispositivo. Somente aplicativos no sistema operacional principal ou no sistema operacional de atualização podem gravar dados nas partições criptografadas.