Isolamento e segurança de rede

Aplica-se a: Windows Server 2022, Windows Server 2019, Windows Server 2016

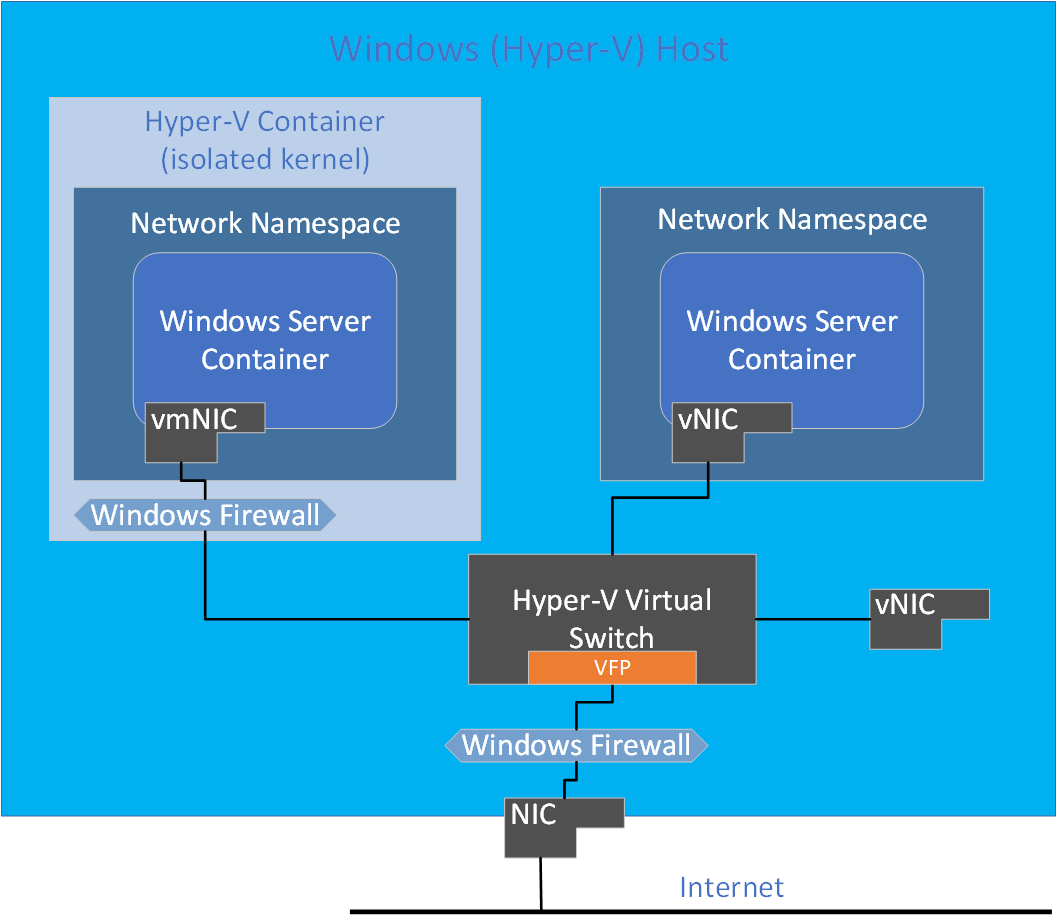

Isolamento com namespaces de rede

Cada endpoint de contêiner é colocado em seu próprio namespace de rede . O adaptador de rede virtual do host de gerenciamento e a pilha de rede do host estão localizados no namespace de rede padrão. Para impor o isolamento de rede entre contêineres no mesmo host, um network namespace é criado para cada contêiner do Windows Server e os contêineres são executados sob isolamento Hyper-V, no qual o adaptador de rede do contêiner é instalado. Os contêineres do Windows Server usam um adaptador de rede virtual de host para anexar ao comutador virtual. O isolamento do Hyper-V usa um adaptador sintético de rede de VMs (não exposto à VM auxiliar) para anexar ao comutador virtual.

Execute este cmdlet do PowerShell para obter todos os compartimentos de rede na pilha de protocolos.

Get-NetCompartment

Segurança de rede

Dependendo de qual contêiner e driver de rede é usado, as ACLs de porta são impostas por uma combinação do Firewall do Windows e VFP (Plataforma de Filtragem Virtual) do Azure.

Contêineres do Windows Server

Os valores a seguir utilizam o firewall dos hosts do Windows, aprimorado com namespaces de rede, bem como o VFP:

- Saída padrão: ALLOW ALL

- Entrada padrão: tráfego de rede não solicitado ALLOW ALL (TCP, UDP, ICMP, IGMP)

- NEGAR TODOS os outros tráfegos de rede que não são desses protocolos

Nota

Antes do Windows Server versão 1709 e Windows 10 Fall Creators Update, a regra de entrada padrão era DENY all. Os usuários que executam essas versões mais antigas podem criar regras ALLOW de entrada com docker run -p (encaminhamento de porta).

Isolamento do Hyper-V

Os contêineres em execução no isolamento Hyper-V têm seu próprio kernel isolado e, portanto, executam sua própria instância do Firewall do Windows com a seguinte configuração:

- A configuração padrão "ALLOW ALL" tanto no Firewall do Windows (em execução na VM do utilitário) quanto no VFP.

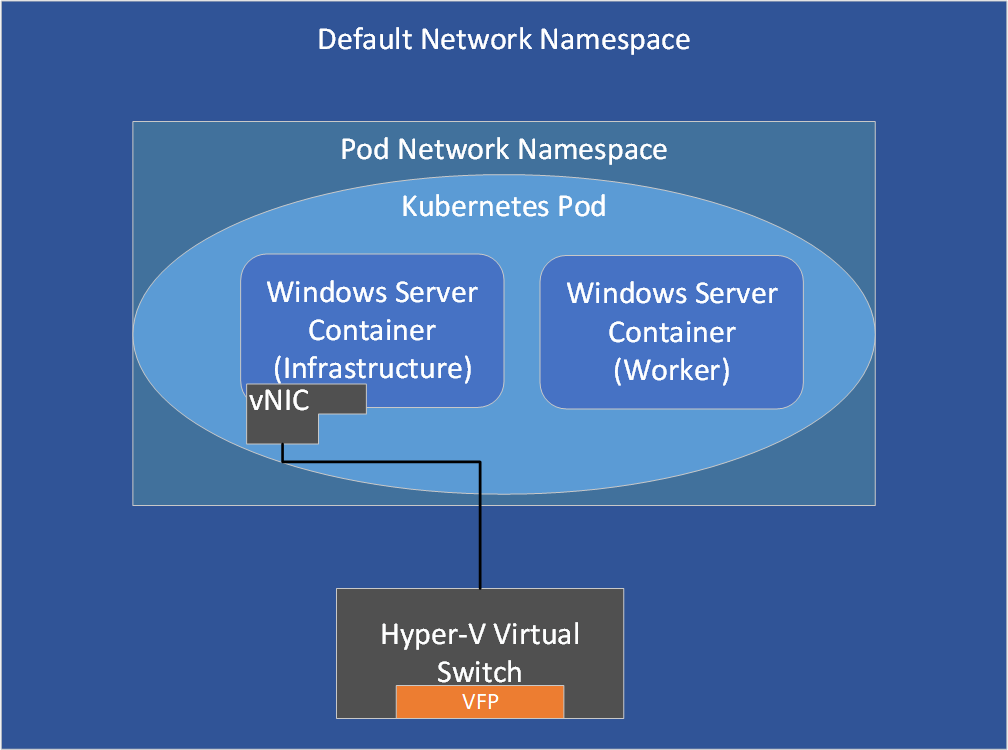

Pods do Kubernetes

Em um pod do Kubernetes, um contêiner de infraestrutura é criado primeiramente, no qual um ponto de extremidade é anexado. Contêineres que pertencem ao mesmo pod, incluindo contêineres de infraestrutura e de trabalho, compartilham um namespace de rede comum (como o mesmo IP e espaço de porta).

Personalizando ACLs de porta padrão

Se você quiser modificar as ACLs de porta padrão, examine o tópico do Serviço de Rede de Host antes de alterar as portas. Você precisará atualizar as políticas dentro dos seguintes componentes:

Nota

Para isolamento de Hyper-V nos modos Transparente e NAT, não é possível, no momento, reconfigurar as ACLs de porta padrão, o que está indicado por um "X" na tabela abaixo.

| Driver de rede | Contêineres do Windows Server | Isolamento do Hyper-V |

|---|---|---|

| Transparente | Windows Firewall | X |

| NAT | Windows Firewall | X |

| L2Bridge | Ambos | VFP |

| L2Tunnel | Ambos | VFP |

| Sobreposição | Ambos | VFP |