Solução de problemas do BitLocker com o relatório de criptografia do Intune

Microsoft Intune fornece um relatório de criptografia interno que fornece detalhes sobre o status da criptografia em todos os dispositivos gerenciados. O relatório de criptografia do Intune é um ponto de partida útil para solucionar problemas de falha de criptografia. Você pode usar o relatório para identificar e isolar falhas de criptografia do BitLocker e ver o status do TPM (Trusted Platform Module) e o status de criptografia dos dispositivos Windows.

Este artigo explica como usar o relatório de criptografia do Intune para ajudar a solucionar problemas de criptografia do BitLocker. Para obter diretrizes adicionais de solução de problemas, consulte Solucionando problemas de políticas do BitLocker do lado do cliente.

Observação

Para aproveitar ao máximo esse método de solução de problemas e os detalhes de erro disponíveis no relatório de criptografia, você precisará configurar uma política do BitLocker. Se você estiver usando uma política de configuração de dispositivo, considere migrar a política. Para obter mais informações, consulte Gerenciar a política do BitLocker para dispositivos Windows com Intune e Configurações de política de criptografia de disco para segurança de ponto de extremidade no Intune.

Pré-requisitos de criptografia

Por padrão, o assistente de instalação do BitLocker solicita que os usuários habilitem a criptografia. Você também pode configurar uma política do BitLocker que habilita silenciosamente o BitLocker em um dispositivo. Esta seção explica os diferentes pré-requisitos para cada método.

Observação

A criptografia automática não é a mesma coisa que a criptografia silenciosa. A criptografia automática é executada durante o modo OOBE (experiência pronta para uso) do Windows em espera moderna ou em dispositivos compatíveis com HSTI (Interface de Teste de Segurança de Hardware). Na criptografia silenciosa, o Intune suprime a interação do usuário por meio das configurações do CSP (provedor de serviços de configuração) do BitLocker.

Pré-requisitos para criptografia habilitada pelo usuário:

- O disco rígido deve ser particionado em uma unidade do sistema operacional formatada com NTFS e uma unidade do sistema de pelo menos 350 MB formatada como FAT32 para UEFI e NTFS para BIOS.

- O dispositivo deve ser registrado no Intune por meio do ingresso híbrido do Microsoft Entra, do registro do Microsoft Entra ou do ingresso do Microsoft Entra.

- Um chip TPM (Trusted Platform Module) não é necessário, mas é altamente recomendado para aumentar a segurança.

Pré-requisitos para criptografia silenciosa do BitLocker:

- Um chip TPM (versão 1.2 ou 2.0) que deve ser desbloqueado.

- O WinRE (Ambiente de Recuperação do Windows) deve estar habilitado.

- O disco rígido deve ser particionado em uma unidade do sistema operacional formatada com NTFS e uma unidade do sistema de pelo menos 350 MB deve ser formatada como FAT32 para UEFI (Unified Extensible Firmware Interface) e NTFS para BIOS. O UEFI BIOS é necessário para dispositivos TPM versão 2.0. (A inicialização segura não é necessária, mas fornecerá mais segurança.)

- O dispositivo registrado no Intune está conectado aos serviços híbridos do Microsoft Azure ou à ID do Microsoft Entra.

Identificando status e falhas de criptografia

As falhas de criptografia do BitLocker em dispositivos Windows 10 registrados no Intune podem se enquadrar em uma das seguintes categorias:

- O hardware ou software do dispositivo não atende aos pré-requisitos para habilitar o BitLocker.

- A política do Intune BitLocker está configurada incorretamente, causando conflitos de GPO (Objeto de Política de Grupo).

- O dispositivo já está criptografado e o método de criptografia não corresponde às configurações de política.

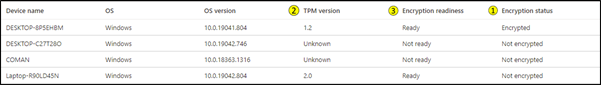

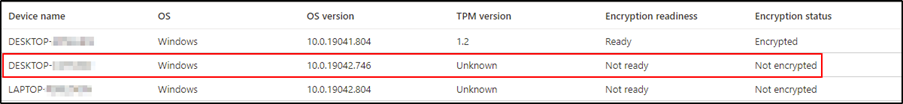

Para identificar a categoria de uma falha de criptografia de dispositivo, entre no centro de administração Microsoft Intune e selecione Relatório de Criptografia do Monitor>de Dispositivos>. O relatório mostrará uma lista de dispositivos registrados e mostrará se um dispositivo está criptografado ou pronto para ser criptografado e se ele tem um chip TPM.

Observação

Se um dispositivo Windows 10 exibir um status Não pronto , ele ainda poderá dar suporte à criptografia. Para um status Pronto , o dispositivo Windows 10 deve ter o TPM ativado. Os dispositivos TPM não são necessários para dar suporte à criptografia, mas são altamente recomendados para aumentar a segurança.

O exemplo acima mostra que um dispositivo com TPM versão 1.2 foi criptografado com êxito. Além disso, você pode ver dois dispositivos não prontos para criptografia que não poderão ser criptografados silenciosamente, bem como um dispositivo TPM 2.0 que está pronto para criptografia, mas ainda não criptografado.

Cenários comuns de falha

As seções a seguir descrevem cenários comuns de falha que você pode diagnosticar com detalhes do relatório de criptografia.

Cenário 1 – O dispositivo não está pronto para criptografia e não está criptografado

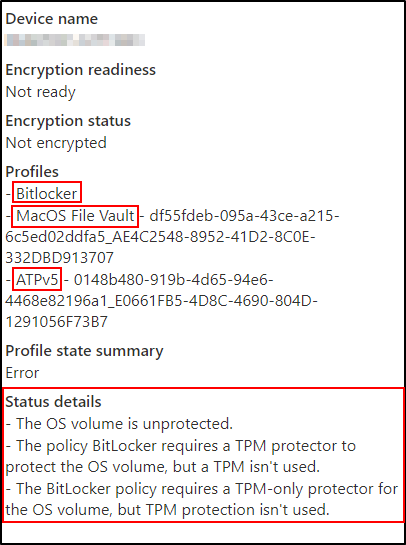

Quando você clica em um dispositivo que não está criptografado, o Intune exibe um resumo de seu status. No exemplo abaixo, há vários perfis direcionados ao dispositivo: uma política de proteção de ponto de extremidade, uma política de sistema operacional Mac (que não é aplicável a este dispositivo) e uma linha de base de ATP (Proteção Avançada contra Ameaças) do Microsoft Defender.

Status de criptografia explicado:

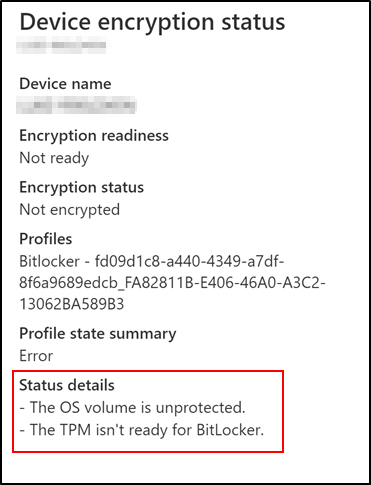

As mensagens em Detalhes do status são códigos retornados pelo nó de status do CSP do BitLocker do dispositivo. O status de criptografia está em um estado de erro porque o volume do sistema operacional não está criptografado. Além disso, a política do BitLocker tem requisitos para um TPM, que o dispositivo não atende.

As mensagens significam que o dispositivo não está criptografado porque não tem um TPM presente e a política exige um.

Cenário 2 – O dispositivo está pronto, mas não criptografado

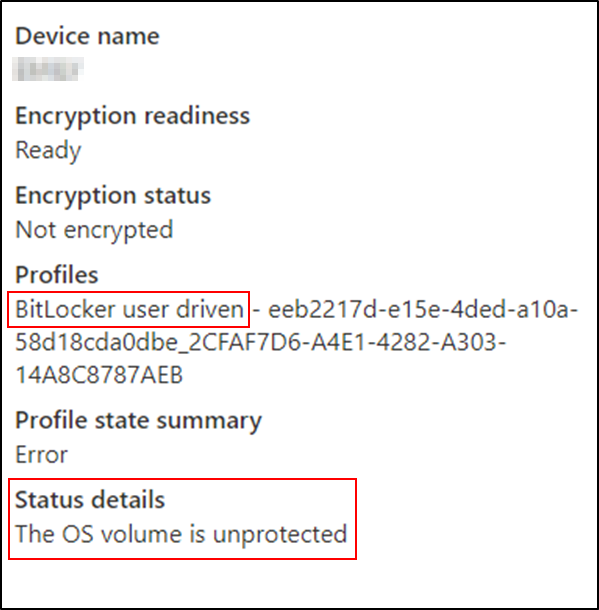

Este exemplo mostra que o dispositivo TPM 2.0 não está criptografado.

Status de criptografia explicado:

Esse dispositivo tem uma política do BitLocker configurada para interação do usuário em vez de criptografia silenciosa. O usuário não iniciou ou concluiu o processo de criptografia (o usuário recebe uma mensagem de notificação), portanto, a unidade permanece não criptografada.

Cenário 3 – O dispositivo não está pronto e não criptografará silenciosamente

Se uma política de criptografia estiver configurada para suprimir a interação do usuário e criptografar silenciosamente e o relatório de criptografia Estado de preparação para criptografia for Não aplicável ou Não estiver pronto, é provável que o TPM não esteja pronto para o BitLocker.

Os detalhes do status do dispositivo revelam a causa:

Status de criptografia explicado:

Se o TPM não estiver pronto no dispositivo, pode ser porque ele está desabilitado no firmware ou precisa ser limpo ou redefinido. Executar o console de gerenciamento do TPM (TPM.msc) na linha de comando no dispositivo afetado ajudará você a entender e resolver o estado do TPM.

Cenário 4 – O dispositivo está pronto, mas não criptografado silenciosamente

Há vários motivos pelos quais um dispositivo direcionado com criptografia silenciosa está pronto, mas ainda não criptografado.

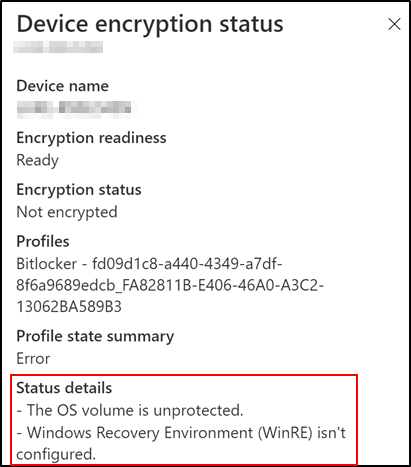

Status de criptografia explicado:

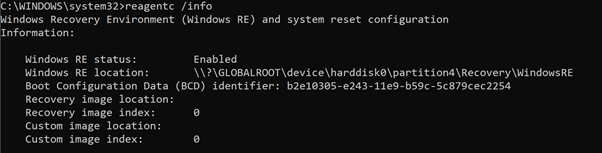

Uma explicação é que o WinRE não está habilitado no dispositivo, o que é um pré-requisito. Você pode validar o status do WinRE no dispositivo usando o comando reagentc.exe/info como administrador.

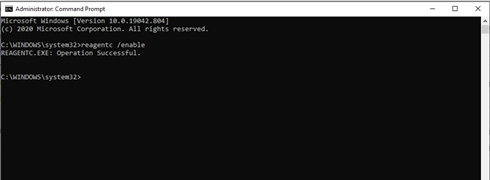

Se o WinRE estiver desabilitado, execute o comando reagentc.exe/info como administrador para habilitar o WinRE.

A página Detalhes do status exibirá a seguinte mensagem se o WinRE não estiver configurado corretamente:

O usuário conectado ao dispositivo não tem direitos de administrador.

Outra razão pode ser os direitos administrativos. Se sua política do BitLocker estiver direcionada a um usuário que não tem direitos administrativos e Permitir que usuários padrão habilitem a criptografia durante o Autopilot não estiver habilitado, você verá os seguintes detalhes de status de criptografia.

Status de criptografia explicado:

Defina Permitir que usuários padrão habilitem a criptografia durante o Autopilot como Sim para resolver esse problema para dispositivos ingressados no Microsoft Entra.

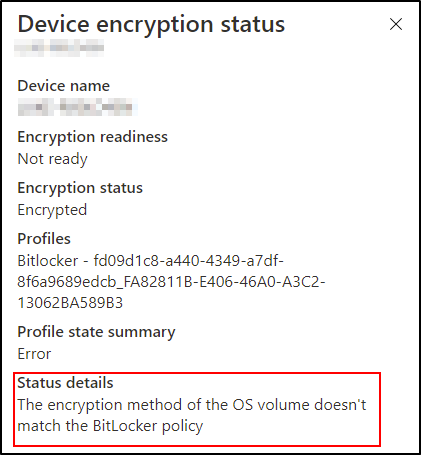

Cenário 5 – O dispositivo está em um estado de erro, mas criptografado

Nesse cenário comum, se a política do Intune estiver configurada para criptografia XTS-AES de 128 bits, mas o dispositivo de destino for criptografado usando a criptografia XTS-AES de 256 bits (ou o inverso), você receberá o erro mostrado abaixo.

Status de criptografia explicado:

Isso acontece quando um dispositivo que já foi criptografado usando outro método, manualmente pelo usuário, com o MBAM (Administração e Monitoramento do Microsoft BitLocker) ou pelo Microsoft Configuration Manager antes do registro.

Para corrigir isso, descriptografe o dispositivo manualmente ou com o Windows PowerShell. Em seguida, deixe a política do BitLocker do Intune criptografar o dispositivo novamente na próxima vez que a política o atingir.

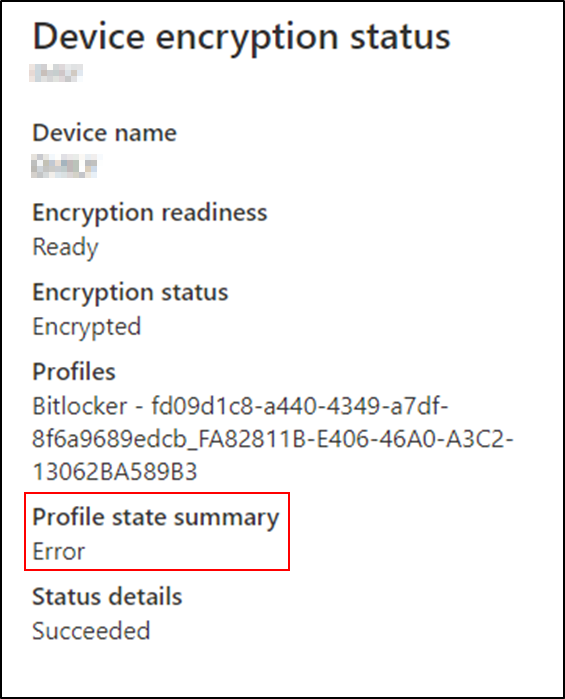

Cenário 6 – O dispositivo está criptografado, mas o estado do perfil está incorreto

Ocasionalmente, um dispositivo aparece criptografado, mas tem um estado de erro no resumo do estado do perfil.

Status de criptografia explicado:

Isso geralmente ocorre quando o dispositivo foi criptografado por outros meios (possivelmente manualmente). As configurações correspondem à política atual, mas o Intune não iniciou a criptografia.