Solução de problemas de implantação da política de proteção de aplicativo no Intune

Este artigo ajuda os administradores de TI a entender e solucionar problemas ao aplicar políticas de proteção de aplicativo (APP) no Microsoft Intune. Siga as instruções nas seções que se aplicam à sua situação. Navegue pelo guia para obter diretrizes adicionais de solução de problemas relacionadas ao aplicativo, como Solução de problemas do usuário da política de proteção do aplicativo e Solucionar problemas de transferência de dados entre aplicativos.

Antes de começar

Antes de iniciar a solução de problemas, colete algumas informações básicas para ajudá-lo a entender melhor o problema e reduzir o tempo para encontrar uma solução.

Colete as seguintes informações básicas:

- Qual configuração de política é ou não aplicada? Alguma política é aplicada?

- O que é a experiência do usuário? Os usuários instalaram e iniciaram o aplicativo de destino?

- Quando começou o problema? A proteção de aplicativos já funcionou?

- Qual plataforma (Android ou iOS) tem o problema?

- Quantos usuários são afetados? Todos os usuários ou apenas alguns usuários são afetados?

- Quantos dispositivos são afetados? Todos os dispositivos ou apenas alguns dispositivos são afetados?

- Embora as políticas de proteção de aplicativo do Intune não exijam um serviço de MDM (gerenciamento de dispositivo móvel), os usuários afetados estão usando o Intune ou uma solução de MDM de terceiros?

- Todos os aplicativos gerenciados ou apenas aplicativos específicos são afetados? Por exemplo, os aplicativos de linha de negócios (LOB) criados com o SDK do Aplicativo do Intune são afetados, mas os aplicativos da loja não?

- Algum serviço de gerenciamento diferente do Intune está sendo usado no dispositivo?

Com as informações acima, você pode começar a solucionar problemas.

Fluxo de investigação recomendado

A implantação bem-sucedida da política de proteção de aplicativo depende da configuração adequada de configurações e outras dependências. O fluxo recomendado para investigar problemas comuns com o Intune APP é o seguinte, que analisamos com mais detalhes neste artigo:

- Verifique se você atendeu aos pré-requisitos para implantar políticas de proteção de aplicativo.

- Verifique o status da política de proteção do aplicativo e verifique o direcionamento.

- Verifique se o usuário é direcionado.

- Verifique se o aplicativo gerenciado é direcionado.

- Verifique se o usuário entrou no aplicativo afetado usando sua conta corporativa de destino.

- Colete dados do dispositivo.

Etapa 1: Verificar os pré-requisitos da política de proteção de aplicativo

A primeira etapa na solução de problemas é verificar se todos os pré-requisitos foram atendidos. Embora você possa usar o Intune APP independentemente de qualquer solução MDM, os seguintes pré-requisitos devem ser atendidos:

O usuário deve ter uma licença do Intune atribuída.

O usuário deve pertencer a um grupo de segurança direcionado por uma política de proteção de aplicativo. A mesma política de proteção de aplicativo deve ter como destino o aplicativo específico usado.

Para dispositivos Android, o aplicativo Portal da Empresa é necessário para receber políticas de proteção de aplicativo.

Se você usa aplicativos Word, Excel ou PowerPoint , os seguintes requisitos adicionais devem ser atendidos:

- O usuário deve ter uma licença para Microsoft 365 Apps para Pequenos e Médios negócios ou Grandes Empresas vinculada à conta do Microsoft Entra do usuário. A assinatura deve incluir os aplicativos do Office em dispositivos móveis e pode incluir uma conta de armazenamento em nuvem com o OneDrive for Business. As licenças do Microsoft 365 podem ser atribuídas no Centro de administração do Microsoft 365 seguindo estas instruções.

- O usuário deve ter um local gerenciado configurado usando a funcionalidade granular Salvar como . Esse comando está localizado na configuração de política de proteção do aplicativo Salvar cópias dos dados da organização. Por exemplo, se o local gerenciado for o OneDrive, o aplicativo OneDrive deverá ser configurado no aplicativo Word, Excel ou PowerPoint do usuário.

- Se o local gerenciado for o OneDrive, o aplicativo deverá ser direcionado pela política de proteção de aplicativo implantada para o usuário.

Observação

Atualmente, os aplicativos móveis do Office dão suporte apenas ao SharePoint Online e não ao SharePoint local.

Se você usar políticas de proteção de aplicativo do Intune junto com recursos locais (Microsoft Skype for Business e Microsoft Exchange Server), deverá habilitar a Autenticação Moderna Híbrida para Skype for Business e Exchange.

Etapa 2: Verificar o status da política de proteção de aplicativo

Examine os seguintes detalhes para entender o status das políticas de proteção do aplicativo:

- Houve um check-in do usuário do dispositivo afetado?

- Os aplicativos para o cenário de problema são gerenciados por meio da política direcionada?

- Verifique se o tempo de entrega da política está dentro do comportamento esperado. Para obter mais informações, consulte Entender o tempo de entrega da política de proteção de aplicativo.

Siga estas etapas para obter informações detalhadas:

- Entre no Centro de administração do Microsoft Intune.

- Selecione Monitor de>Aplicativos>Status de proteção do aplicativo e, em seguida, selecione o bloco Usuários atribuídos.

- Na página Relatório de aplicativos, selecione Selecionar usuário para exibir uma lista de usuários e grupos.

- Pesquise e selecione um dos usuários afetados na lista e, em seguida, selecione Selecionar usuário. Na parte superior da página Relatório de aplicativos, você pode ver se o usuário está licenciado para proteção de aplicativo e tem uma licença para o Microsoft 365. Você também pode ver o status do aplicativo para todos os dispositivos do usuário.

- Anote informações importantes, como os aplicativos de destino, os tipos de dispositivo, as políticas, o status de check-in do dispositivo e a hora da última sincronização.

Observação

As políticas de proteção de aplicativo são aplicadas somente quando os aplicativos são usados no contexto de trabalho. Por exemplo, quando o usuário está acessando aplicativos usando uma conta corporativa.

Para obter mais informações, consulte Como validar a configuração da política de proteção de aplicativo no Microsoft Intune.

Etapa 3: verificar se o usuário é direcionado

As políticas de proteção de aplicativo do Intune devem ser direcionadas aos usuários. Se você não atribuir uma política de proteção de aplicativo a um usuário ou grupo de usuários, a política não será aplicada.

Para verificar se a política é aplicada ao usuário de destino, siga estas etapas:

- Entre no Centro de administração do Microsoft Intune.

- Selecione Monitor de>Aplicativos>Status de proteção do aplicativo e, em seguida, selecione o bloco Status do usuário (com base na plataforma do sistema operacional do dispositivo). No painel Relatório de aplicativos que é aberto, selecione Selecionar usuário para pesquisar um usuário.

- Selecione o usuário na lista. Você pode ver os detalhes desse usuário. Observe que pode levar até 24 horas para que um usuário recém-segmentado apareça nos relatórios.

Ao atribuir a política a um grupo de usuários, certifique-se de que o usuário esteja no grupo de usuários. Para fazer isso, siga estas etapas:

- Entre no Centro de administração do Microsoft Intune.

- Selecione Grupos > Todos os grupos e, em seguida, pesquise e selecione o grupo usado para sua atribuição de política de proteção de aplicativo.

- Na seção Gerenciar, selecione Membros.

- Se o usuário afetado não estiver listado, examine Gerenciar o acesso a aplicativos e recursos usando grupos do Microsoft Entra e suas regras de associação de grupo. Certifique-se de que o usuário afetado esteja incluído no grupo.

- Verifique se o usuário afetado não está em nenhum dos grupos excluídos da política.

Importante

- A política de proteção de aplicativo do Intune deve ser atribuída a grupos de usuários e não a grupos de dispositivos.

- Se o dispositivo afetado usar o Android Enterprise, apenas perfis de trabalho de propriedade pessoal serão compatíveis com políticas de proteção de aplicativos.

- Se o dispositivo afetado usar o ADE (Automated Device Enrollment) da Apple, verifique se a Afinidade do Usuário está ativada. A afinidade do usuário é necessária para qualquer aplicativo que exija autenticação do usuário no ADE. Para obter mais informações sobre o registro do ADE do iOS/iPadOS, consulte Registrar automaticamente dispositivos iOS/iPadOS.

Etapa 4: verificar se o aplicativo gerenciado é direcionado

Quando você configura políticas de proteção de aplicativo do Intune, os aplicativos de destino devem usar o SDK do Aplicativo do Intune. Caso contrário, as políticas de proteção de aplicativo podem não funcionar corretamente.

Verifique se o aplicativo de destino está listado em aplicativos protegidos do Microsoft Intune. Para aplicativos LOB ou personalizados, verifique se os aplicativos usam a versão mais recente do SDK do Aplicativo Intune.

Para iOS, essa prática é importante porque cada versão contém correções que afetam como essas políticas são aplicadas e como elas funcionam. Para obter mais informações, consulte Intune versões do SDK do Aplicativo iOS. Os usuários do Android devem ter a versão mais recente do aplicativo Portal da Empresa instalada porque o aplicativo funciona como o agente do agente do agente de políticas.

Etapa 5: verificar se o usuário fez login no aplicativo afetado usando sua conta corporativa de destino

Alguns aplicativos podem ser usados sem a entrada do usuário, mas para gerenciar com êxito um aplicativo usando o Intune APP, os usuários devem entrar no aplicativo usando suas credenciais corporativas. As políticas de proteção de aplicativo do Intune exigem que a identidade do usuário seja consistente entre o aplicativo e o SDK do Aplicativo do Intune. Verifique se o usuário afetado fez login no aplicativo com sua conta corporativa.

Na maioria dos cenários, os usuários entram em suas contas com seu nome UPN. No entanto, em alguns ambientes (como cenários locais), os usuários podem usar alguma outra forma de credenciais de entrada. Nesses casos, você pode descobrir que o UPN usado no aplicativo não corresponde ao objeto UPN na ID do Microsoft Entra. Quando esse problema ocorre, as políticas de proteção de aplicativo não são aplicadas conforme o esperado.

As práticas recomendadas pela Microsoft são corresponder o UPN ao endereço SMTP primário. Essa prática permite que os usuários façam logon em aplicativos gerenciados, proteção de aplicativo do Intune e outros recursos do Microsoft Entra com uma identidade consistente. Para obter mais informações, consulte População UserPrincipalName do Microsoft Entra.

A única maneira de garantir essa consistência é por meio da autenticação moderna. Há cenários em que os aplicativos podem funcionar em uma configuração local sem autenticação moderna. No entanto, os resultados não são consistentes ou garantidos.

Se o seu ambiente exigir métodos de entrada alternativos, consulte Configurando a ID de logon alternativa, especificamente a autenticação moderna híbrida com ID alternativa.

Etapa 6: Coletar dados do dispositivo com o Microsoft Edge

Trabalhe com o usuário para coletar detalhes sobre o que ele está tentando fazer e as etapas que está executando. Peça ao usuário para coletar capturas de tela ou gravação de vídeo do comportamento. Isso ajuda a esclarecer as ações explícitas do dispositivo que estão sendo executadas. Em seguida, colete logs de aplicativos gerenciados por meio do Microsoft Edge no dispositivo.

Os usuários com o Microsoft Edge instalado em seu dispositivo iOS ou Android podem exibir o status de gerenciamento de todos os aplicativos publicados pela Microsoft. Eles podem usar as etapas a seguir para enviar logs para ajudar na solução de problemas.

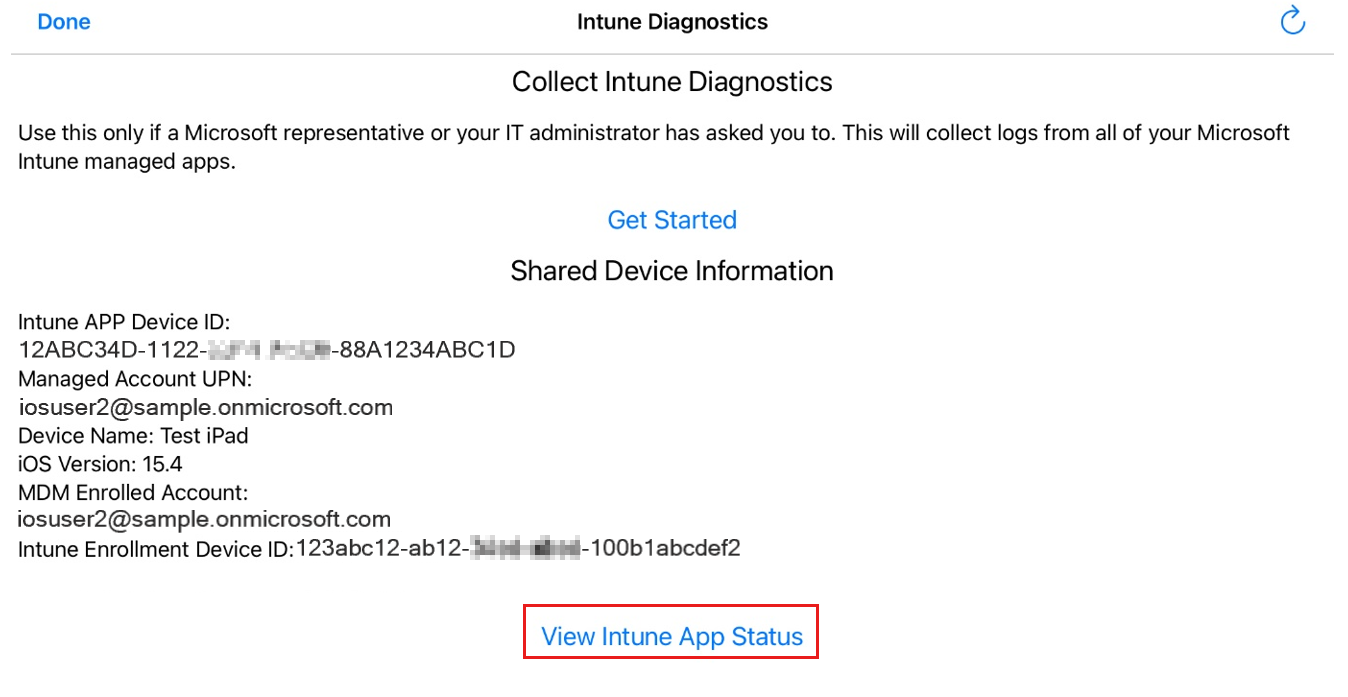

- Abra o Microsoft Edge para iOS e Android em seu dispositivo.

- Na barra de endereços, digite about:intunehelp.

- O Microsoft Edge para iOS e Android é iniciado no modo de solução de problemas.

A partir desta tela, você verá duas opções e dados sobre o dispositivo.

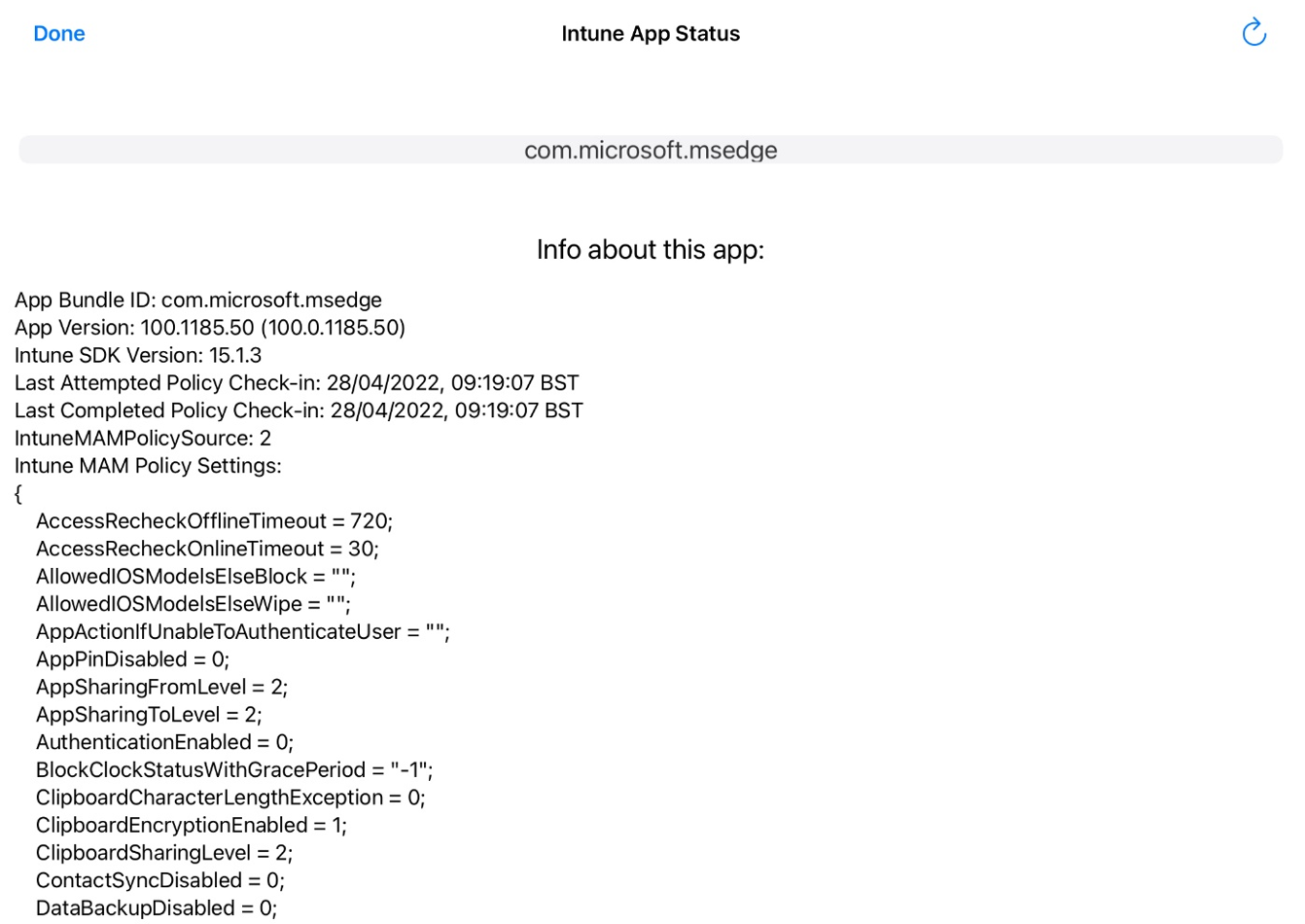

Selecione Exibir Status do Aplicativo do Intune para ver uma lista de aplicativos. Se você selecionar um aplicativo específico, ele mostrará as configurações do APP associadas a esse aplicativo que estão ativas no momento no dispositivo.

Se as informações exibidas para um aplicativo específico forem limitadas à versão do aplicativo e agrupadas com o carimbo de data/hora de check-in da política, isso significa que nenhuma política está aplicada a esse aplicativo no dispositivo.

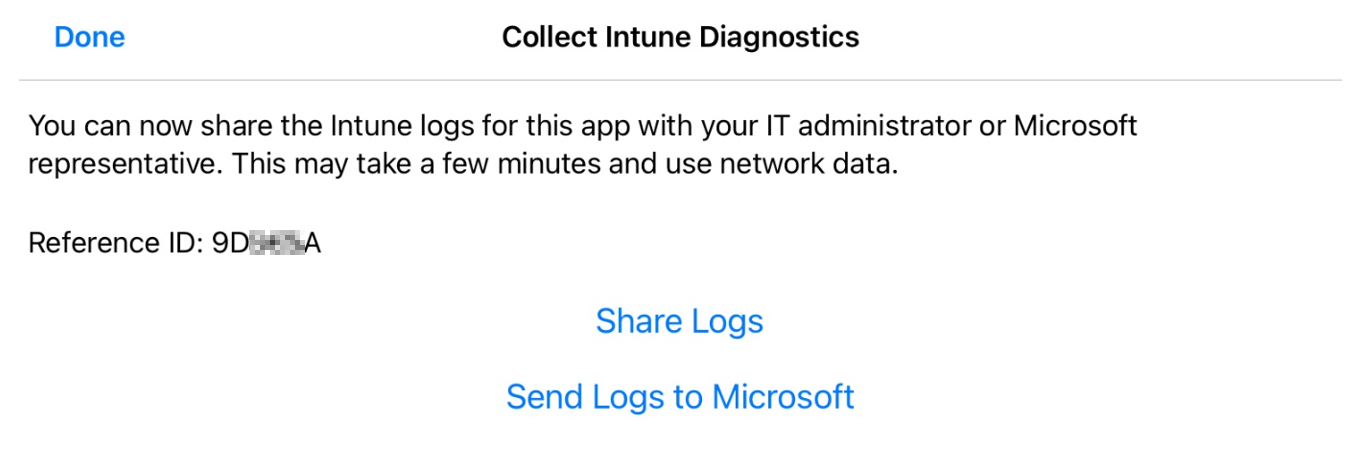

A opção Introdução permite coletar logs sobre os aplicativos habilitados para APP. Se você abrir um tíquete de suporte com a Microsoft para políticas de proteção de aplicativo, sempre deverá fornecer esses logs de um dispositivo afetado, se possível. Para obter instruções específicas do Android, consulte Upload e registros de e-mail.

Para obter uma lista das configurações armazenadas nos logs do Intune Diagnostics (APP), consulte Examinar logs de proteção do aplicativo cliente.

Cenários adicionais de solução de problemas

Examine os seguintes cenários comuns ao solucionar problemas de APP. Você também pode examinar os cenários em Problemas comuns de transferência de dados.

Cenário: as alterações de política não estão sendo aplicadas

O SDK do Aplicativo Intune verifica regularmente se há alterações de política. No entanto, esse processo pode ser atrasado por qualquer um dos seguintes motivos:

- O aplicativo não fez check-in com o serviço.

- O aplicativo Portal da Empresa foi removido do dispositivo.

A política de proteção de aplicativo do Intune depende da identidade do usuário. Portanto, é necessário um logon válido que use uma conta corporativa ou de estudante no aplicativo e uma conexão consistente com o serviço. Se o usuário não tiver entrado no aplicativo ou o aplicativo Portal da Empresa tiver sido removido do dispositivo, as atualizações de políticas não serão aplicadas.

Importante

O SDK do Aplicativo Intune verifica a cada 30 minutos se há apagamento seletivo. No entanto, as alterações na política existente para usuários que já estão conectados podem não aparecer por até 8 horas. Para acelerar esse processo, faça com que o usuário saia do aplicativo e, em seguida, faça login novamente ou reinicie o dispositivo.

Para verificar o status de proteção do aplicativo, siga estas etapas:

- Entre no Centro de administração do Microsoft Intune.

- Selecione Monitor de>Aplicativos>Status de proteção do aplicativo e, em seguida, selecione o bloco Usuários atribuídos.

- Na página Relatório de aplicativos, selecione Selecionar usuário para abrir uma lista de usuários e grupos.

- Pesquise e selecione um dos usuários afetados na lista e, em seguida, selecione Selecionar usuário.

- Examine as políticas aplicadas no momento, incluindo o status e a hora da última sincronização.

- Se o status for Não verificado ou se a exibição indicar que não houve uma sincronização recente, verifique se o usuário tem uma conexão de rede consistente. Para usuários do Android, verifique se eles têm a versão mais recente do aplicativo Portal da Empresa instalada.

As políticas de proteção de aplicativo do Intune incluem suporte a várias identidades. O Intune pode aplicar políticas de proteção de aplicativo apenas à conta corporativa ou de estudante que está conectada ao aplicativo. No entanto, há suporte para apenas uma conta corporativa ou de estudante por dispositivo.

Cenário: dispositivos iOS registrados no Intune exigem configuração adicional

Ao criar uma política de proteção de aplicativo, você pode direcioná-la para todos os tipos de aplicativo ou para os seguintes tipos de aplicativo:

- Aplicativos em dispositivos não gerenciados

- Aplicativos em dispositivos gerenciados pelo Intune

- Apps no perfil de trabalho pessoal do Android

Observação

Para especificar os tipos de aplicativo, defina Destino para todos os tipos de aplicativo como Não e selecione na lista Tipos de aplicativo.

Se você estiver direcionando apenas dispositivos gerenciados pelo iOS Intune, as seguintes definições de configuração de aplicativo adicionais deverão ser direcionadas junto com sua política de proteção de aplicativo:

- IntuneMAMUPN e IntuneMAMOID devem ser configurados para todos os aplicativos gerenciados por MDM (Intune ou EMM de terceiros). Para obter mais informações, consulte Definir a configuração de UPN do usuário para Microsoft Intune ou EMM de terceiros.

- IntuneMAMDeviceID deve ser configurado para todos os aplicativos gerenciados por MDM de terceiros e LOB.

- IntuneMAMDeviceID deve ser configurado como o token de ID do dispositivo. Por exemplo, key=IntuneMAMDeviceID, value={{deviceID}}. Para obter mais informações, consulte Adicionar políticas de configuração de aplicativo para dispositivos iOS gerenciados.

- Se apenas o valor IntuneMAMDeviceID estiver configurado, o Intune APP considerará o dispositivo como não gerenciado.