Etapas detalhadas de solução de problemas para problemas de conexão de área de trabalho remota para VMs do Windows no Azure

Aplica-se a: ✔️ VMs do Windows

Este artigo fornece etapas detalhadas de solução de problemas para diagnosticar e corrigir erros complexos de Área de Trabalho Remota para máquinas virtuais do Azure baseadas no Windows.

Importante

Para eliminar os erros mais comuns da área de trabalho remota, certifique-se de ler o artigo básico de solução de problemas da área de trabalho remota antes de continuar.

Você pode encontrar uma mensagem de erro da Área de Trabalho Remota que não se parece com nenhuma das mensagens de erro específicas abordadas no guia básico de solução de problemas da Área de Trabalho Remota. Siga estas etapas para determinar por que o cliente de área de trabalho remota (RDP) não consegue se conectar ao serviço RDP na VM do Azure.

Componentes de uma conexão de Área de Trabalho Remota

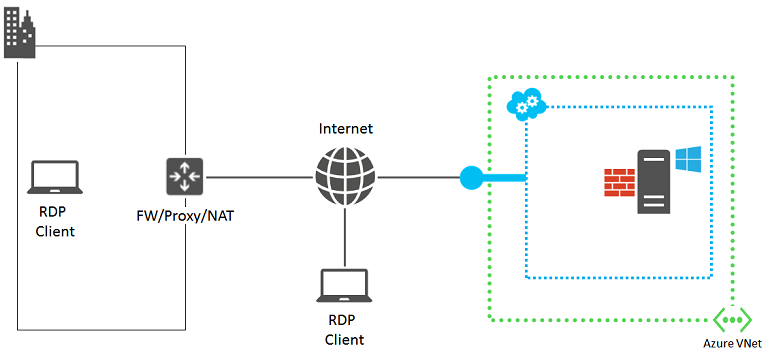

Os seguintes componentes estão envolvidos em uma conexão RDP:

Antes de prosseguir, pode ser útil revisar mentalmente o que mudou desde a última conexão bem-sucedida da Área de Trabalho Remota à VM. Por exemplo:

- O endereço IP público da VM ou o serviço de nuvem que contém a VM (também chamado de endereço IP virtual VIP) foi alterado. A falha do RDP pode ocorrer porque o cache do cliente DNS ainda possui o endereço IP antigo registrado para o nome DNS. Libere o cache do cliente DNS e tente conectar-se novamente à VM. Ou tente conectar-se diretamente com o novo VIP.

- Você está usando um aplicativo de terceiros para gerenciar suas conexões de Área de Trabalho Remota em vez de usar a conexão gerada pelo portal do Azure. Verifique se a configuração do aplicativo inclui a porta TCP correta para o tráfego da Área de Trabalho Remota. Você pode verificar esta porta para uma máquina virtual clássica no portal do Azure, clicando em Pontos de Extremidade > das Configurações da VM.

Etapas preliminares

Antes de prosseguir para a solução de problemas detalhada,

- Verifique o status da máquina virtual no portal do Azure para quaisquer problemas óbvios.

- Siga as etapas de correção rápida para erros RDP comuns no guia básico de solução de problemas.

- Para imagens personalizadas, certifique-se de que seu VHD esteja devidamente preparado antes de carregá-lo. Para obter mais informações, consulte Preparar um Windows VHD ou VHDX para carregar no Azure.

Tente se reconectar à VM por meio da Área de Trabalho Remota após essas etapas.

Etapas detallhadas de solução de problemas

O cliente de Área de Trabalho Remota pode não conseguir acessar o serviço de Área de Trabalho Remota na VM do Azure devido a problemas nas seguintes fontes:

- Computador de cliente da Área de Trabalho Remota

- Dispositivo de ponta da intranet da organização

- Grupos de segurança de rede

- VM do Azure baseada em Windows

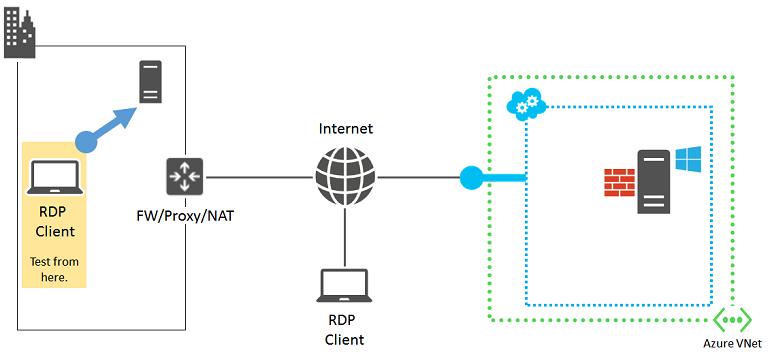

Fonte 1: computador cliente da Área de Trabalho Remota

Verifique se o seu computador pode fazer conexões de Área de Trabalho Remota com outro computador local baseado no Windows.

Se não puder, verifique as seguintes configurações em seu computador:

- Uma configuração de firewall local que está bloqueando o tráfego da Área de Trabalho Remota.

- Software de proxy de cliente instalado localmente que está impedindo conexões de Área de Trabalho Remota.

- Software de monitoramento de rede instalado localmente que está impedindo conexões de Área de Trabalho Remota.

- Outros tipos de software de segurança que monitoram o tráfego ou permitem/proibem tipos específicos de tráfego que impedem conexões da Área de Trabalho Remota.

Em todos esses casos, desative temporariamente o software e tente se conectar a um computador local por meio da Área de Trabalho Remota. Se você puder descobrir a causa real desta forma, trabalhe com seu administrador de rede para corrigir as configurações de software para permitir conexões de Área de Trabalho Remota.

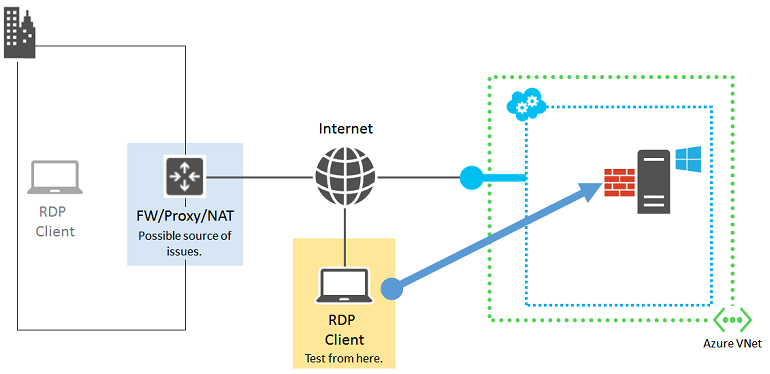

Fonte 2: dispositivo de borda da intranet da organização

Verifique se um computador conectado diretamente à Internet pode fazer conexões de Área de Trabalho Remota com sua máquina virtual do Azure.

Se você não tiver um computador conectado diretamente à Internet, crie e teste com uma nova máquina virtual do Azure em um grupo de recursos ou serviço de nuvem. Para obter mais informações, consulte Criar uma máquina virtual executando o Windows no Azure. Você pode excluir a máquina virtual e o grupo de recursos ou o serviço de nuvem após o teste.

Se você pode criar uma conexão de Área de Trabalho Remota com um computador conectado diretamente à Internet, verifique o dispositivo de intranet de sua organização para:

- Um firewall interno bloqueando conexões HTTPS com a Internet.

- Um servidor proxy impedindo conexões de Área de Trabalho Remota.

- Detecção de intrusão ou software de monitoramento de rede executado em dispositivos em sua rede de borda que está impedindo conexões de Área de Trabalho Remota.

Trabalhe com seu administrador de rede para corrigir as configurações do dispositivo de borda de intranet de sua organização para permitir conexões de Área de Trabalho Remota baseadas em HTTPS com a Internet.

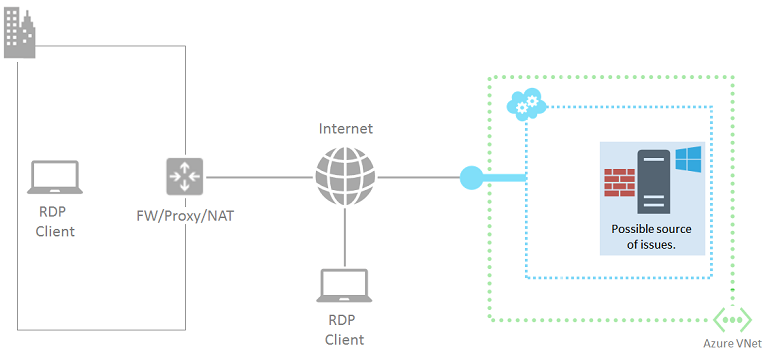

Origem 3: Grupos de segurança de rede

Grupos de segurança de rede permitem um controle mais granular do tráfego permitido de entrada e saída. Você pode criar regras abrangendo sub-redes e serviços de nuvem em uma rede virtual do Azure.

Use verificação de fluxo de IP para confirmar se uma regra em um grupo de segurança de rede está bloqueando o tráfego de ou para uma máquina virtual. Você também pode revisar as regras efetivas do grupo de segurança para garantir que a regra NSG "Permitir" de entrada exista e seja priorizada para a porta RDP (padrão 3389). Para obter mais informações, consulte Como usar regras de segurança efetivas para solucionar problemas de fluxo de tráfego da VM.

Origem 4: VM do Azure baseada em Windows

Siga as instruções neste artigo. Este artigo redefine o serviço Remote Desktop na máquina virtual:

- Habilite a regra padrão "Área de Trabalho Remota" do Firewall do Windows (porta TCP 3389).

- Habilite conexões de área de trabalho remota definindo o valor do registro HKLM\System\CurrentControlSet\Control\Terminal Server\fDenyTSConnections como 0.

Tente a conexão do seu computador novamente. Se você ainda não conseguir se conectar via Área de Trabalho Remota, verifique os seguintes possíveis problemas:

- O serviço Área de Trabalho Remota não está em execução na VM de destino.

- O serviço Área de Trabalho Remota não está escutando na porta TCP 3389.

- O Firewall do Windows ou outro firewall local tem uma regra de saída que está impedindo o tráfego da Área de Trabalho Remota.

- O software de detecção de intrusão ou monitoramento de rede em execução na máquina virtual do Azure está impedindo conexões de Área de Trabalho Remota.

Para VMs criadas usando o modelo de implantação clássico, você pode usar uma sessão remota do Azure PowerShell para a máquina virtual do Azure. Primeiro, você precisa instalar um certificado para o serviço de nuvem de hospedagem da máquina virtual. Vá para Configurar acesso remoto seguro do PowerShell às máquinas virtuais do Azure e baixe o arquivo de script InstallWinRMCertAzureVM.ps1 para seu computador local.

Em seguida, instale o Azure PowerShell, caso ainda não o tenha feito. Consulte Como instalar e configurar o Azure PowerShell.

Em seguida, abra um prompt de comando do Azure PowerShell e altere a pasta atual para o local do arquivo de script InstallWinRMCertAzureVM.ps1. Para executar um script do Azure PowerShell, você deve definir a política de execução correta. Execute o comando Get-ExecutionPolicy para determinar seu nível de política atual. Para obter informações sobre como definir o nível apropriado, consulte Set-ExecutionPolicy.

Em seguida, preencha o nome da assinatura do Azure, o nome do serviço de nuvem e o nome da máquina virtual (removendo os caracteres < e >) e execute esses comandos.

$subscr="<Name of your Azure subscription>"

$serviceName="<Name of the cloud service that contains the target virtual machine>"

$vmName="<Name of the target virtual machine>"

.\InstallWinRMCertAzureVM.ps1 -SubscriptionName $subscr -ServiceName $serviceName -Name $vmName

Você pode obter o nome correto da assinatura na propriedade SubscriptionName da exibição do comando Get-AzureSubscription. Você pode obter o nome do serviço de nuvem para a máquina virtual na coluna ServiceName na exibição do comando Get-AzureVM.

Verifique se você tem o novo certificado. Abra um snap-in de Certificados para o usuário atual e procure na pasta Autoridades de Certificação Raiz Confiáveis\Certificados. Você deve ver um certificado com o nome DNS do seu serviço de nuvem na coluna Emitido para (exemplo: cloudservice4testing.cloudapp.net).

Em seguida, inicie uma sessão remota do Azure PowerShell usando esses comandos.

$uri = Get-AzureWinRMUri -ServiceName $serviceName -Name $vmName

$creds = Get-Credential

Enter-PSSession -ConnectionUri $uri -Credential $creds

Depois de inserir credenciais de administrador válidas, você deverá ver algo semelhante ao seguinte prompt do Azure PowerShell:

[cloudservice4testing.cloudapp.net]: PS C:\Users\User1\Documents>

A primeira parte desse prompt é o nome do serviço de nuvem que contém a VM de destino, que pode ser diferente de "cloudservice4testing.cloudapp.net". Agora você pode emitir comandos do Azure PowerShell para este serviço de nuvem para investigar os problemas mencionados e corrigir a configuração.

Para corrigir manualmente a porta TCP de escuta dos Serviços de Área de Trabalho Remota

No prompt de sessão remota do Azure PowerShell, execute este comando.

Get-ItemProperty -Path "HKLM:\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" -Name "PortNumber"

A propriedade PortNumber mostra o número da porta atual. Se necessário, altere o número da porta da Área de Trabalho Remota de volta para seu valor padrão (3389) usando este comando.

Set-ItemProperty -Path "HKLM:\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" -Name "PortNumber" -Value 3389

Verifique se a porta foi alterada para 3389 usando este comando.

Get-ItemProperty -Path "HKLM:\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" -Name "PortNumber"

Saia da sessão remota do Azure PowerShell usando este comando.

Exit-PSSession

Verifique se o ponto de extremidade da Área de Trabalho Remota para a VM do Azure também está usando a porta TCP 3398 como sua porta interna. Reinicie a VM do Azure e tente novamente a conexão da Área de Trabalho Remota.

Recursos adicionais

Como redefinir uma senha ou o serviço Área de Trabalho Remota para máquinas virtuais Windows

Como instalar e configurar o Azure PowerShell

Solucionar problemas de acesso a um aplicativo em execução em uma máquina virtual do Azure

Entre em contato conosco para obter ajuda

Se você tiver dúvidas ou precisar de ajuda, crie uma solicitação de suporte ou peça ajuda à comunidade de suporte do Azure. Você também pode enviar comentários sobre o produto para a comunidade de comentários do Azure.