Exercício – Solucionar problemas de uma rede usando métricas e logs do Observador de Rede

No Observador de Rede do Azure, as métricas e os logs podem diagnosticar problemas complexos de configuração.

Suponha que você tenha duas VMs (máquinas virtuais) que não conseguem se comunicar. Você deseja obter o máximo possível de informações para diagnosticar o problema.

Nesta unidade, você solucionará problemas usando métricas e logs do Observador de Rede. Use logs de fluxo do NSG (grupo de segurança de rede) para diagnosticar problemas de conectividade entre as duas VMs.

Registrar o provedor do Microsoft.Insights

O log de fluxo do NSG exige o provedor Microsoft.Insights. Para se registrar no provedor Microsoft.Insights, conclua as etapas a seguir.

Entre no portal do Azure e no diretório com acesso à assinatura na qual você criou os recursos.

No portal do Azure, pesquise e selecione a opção Assinaturas, depois clique em sua assinatura. O painel Assinatura será exibido.

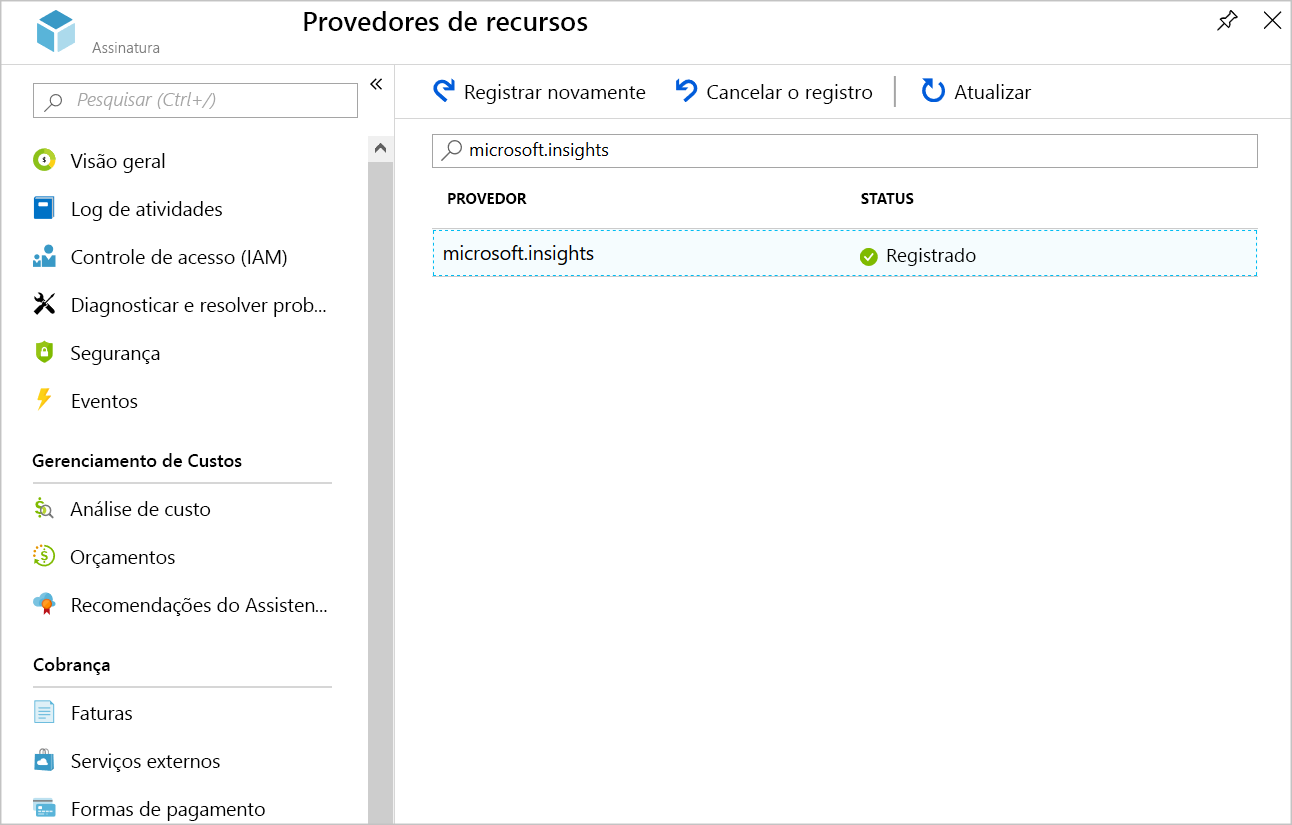

No menu Assinatura, em Configurações, escolha Provedores de recursos. O painel Provedores de recursos da sua assinatura será exibido.

Na barra de filtro, insira microsoft.insights.

Caso o status do provedor microsoft.insights seja NotRegistered, clique em Registrar na barra de comandos.

Criar uma conta de armazenamento

Agora, crie uma conta de armazenamento para os logs de fluxo do NSG.

No menu do portal do Azure ou na Página Inicial, selecione Criar um recurso.

No menu de recursos, selecione Armazenamento, depois pesquise e selecione a opção Conta de armazenamento. O painel Conta de armazenamento é exibido.

Selecione Criar. O painel Criar conta de armazenamento aparece.

Na guia Básico, insira os valores a seguir para cada configuração.

Configuração Valor Detalhes do projeto Subscription Selecionar sua assinatura Grupo de recursos Selecionar o grupo de recursos Detalhes da instância Nome da conta de armazenamento Criar um nome exclusivo Region Selecione a mesma região que a do grupo de recursos Selecione a guia Próximo: Avançado e verifique se o seguinte valor está definido.

Configuração Valor Armazenamento de Blobs Camada de acesso Quente (padrão) Clique em Examinar + Criar e após a aprovação da validação clique em Criar.

Criar um espaço de trabalho do Log Analytics

Para exibir os logs de fluxo do NSG, você usará o Log Analytics.

No menu do portal do Azure ou na home page, pesquise e selecione a opção Workspaces do Log Analytics. O painel Workspaces do Log Analytics será exibido.

Na barra de comandos, selecione Criar. O painel Criar workspace do Log Analytics será exibido.

Na guia Básico, insira os valores a seguir para cada configuração.

Configuração Valor Detalhes do projeto Subscription Selecionar sua assinatura Grupo de recursos Selecionar o grupo de recursos Detalhes da instância Nome testsworkspaceRegion Selecione a mesma região que a do grupo de recursos Selecione Examinar + Criar e, após a aprovação da validação, clique em Criar.

Habilitar logs de fluxo

Para configurar os logs de fluxo, é necessário configurar o NSG para se conectar à conta de armazenamento e adicionar a análise de tráfego para o NSG.

No menu do portal do Azure, selecione Todos os recursos. Em seguida, selecione o grupo de segurança de rede MyNsg.

No menu MyNsg, em Monitoramento, selecione Logs de fluxo do NSG. O painel MyNsg | Logs de fluxo NSG será exibido.

Selecione Criar. O painel Criar um log de fluxo será exibido.

Na guia Noções básicas, selecione ou insira os valores a seguir.

Configuração Valor Detalhes do projeto Subscription Selecione sua assinatura na lista suspensa. + Selecionar Recurso No painel Selecionar grupo de segurança de rede, pesquise e selecione MyNsg e Confirme a seleção. Detalhes da instância Subscription Selecione sua assinatura na lista suspensa. Contas de Armazenamento Selecione seu nome de conta de armazenamento exclusivo. Retenção (dias) 1 Selecione Avançar: Análise e, em seguida, selecione ou insira os seguintes valores.

Configuração Valor Versão dos logs de fluxo Versão 2 Análise de Tráfego A opção Habilitar Análise de Tráfego está marcada. Intervalo de processamento da Análise de Tráfego A cada 10 minutos Assinatura Selecione sua assinatura na lista suspensa. Workspace do Log Analytics Selecione testworkspacena lista suspensa.Selecione Examinar + criar.

Selecione Criar.

Depois que a implantação estiver concluída, selecione Ir para o recurso.

Gerar tráfego de teste

Agora, você está pronto para gerar um tráfego de rede entre VMs a fim de capturar o log de fluxo.

No menu de recursos, selecione Todos os recursos, depois FrontendVM.

Na barra de comandos, selecione Conexão e RDP, depois clique em Baixar arquivo RDP. Se você vir um aviso sobre o distribuidor da conexão remota, selecione Conectar.

Inicialize o arquivo FrontendVM.rdp, depois clique em Conectar.

Quando as suas credenciais forem solicitadas, selecione Mais opções, depois entre com o nome de usuário azureuser e a senha indicados durante a criação da VM.

Quando um certificado de segurança for solicitado, selecione Sim.

Na sessão RDP, se solicitado, permita que o seu dispositivo seja descoberto SOMENTE se estiver em uma rede privada.

Abra um prompt do PowerShell, depois execute o comando a seguir.

Test-NetConnection 10.10.2.4 -port 80

O teste de conexão TCP falha após alguns segundos.

Diagnosticar o problema

Agora, vamos usar a análise de logs para exibir os logs de fluxo do NSG.

No menu do recurso do portal do Azure, selecione Todos os serviços, Rede e Observador de Rede. O painel Observador de Rede será exibido.

No menu do recurso, em Logs, selecione Análise de Tráfego. O painel Observador de Rede | Análise de Tráfego será exibido.

Na lista suspensa Assinaturas do FlowLog, selecione sua assinatura.

Na lista suspensa Workspace do Log Analytics, escolha

testworkspace.Use as diferentes exibições para diagnosticar o problema que impede a comunicação da VM de front-end para a VM de back-end.

Corrigir o problema

Uma regra do NSG está bloqueando o tráfego de entrada da sub-rede de back-end de algum lugar nas portas 80, 443 e 3389, em vez de bloquear somente o tráfego de entrada da Internet. Vamos reconfigurar essa regra agora.

No menu do recurso do portal do Azure, selecione Todos os recursos e escolha MyNsg na lista.

No menu do MyNsg, em Configurações, selecione Regras de segurança de entrada e MyNSGRule. O painel MyNSGRule será exibido.

Na lista suspensa Origem, selecione Marca de Serviço e, na lista suspensa Marca de serviço de origem, escolha Internet.

Na barra de comandos do MyNSGRule, selecione Salvar para atualizar a regra de segurança.

Testar a conexão novamente

Agora, as conexões na porta 80 devem funcionar sem problemas.

No cliente RDP, conecte-se a FrontendVM. No prompt do PowerShell, execute o comando a seguir.

Test-NetConnection 10.10.2.4 -port 80

Agora, o teste de conexão deve ser bem-sucedido.