Exercício – Criar um guia estratégico do Microsoft Sentinel

Como Analista de operações de segurança que trabalha para a Contoso, você observou recentemente que um número significativo de alertas é gerado quando alguém exclui uma máquina virtual. Você deseja analisar essas ocorrências no futuro e reduzir os alertas gerados para ocorrências de falso positivo.

Exercício: resposta a ameaças usando guias estratégicos do Microsoft Sentinel

Você decide implementar um guia estratégico do Microsoft Sentinel para automatizar as respostas a um incidente.

Neste exercício, você aprenderá sobre os guias estratégicos do Microsoft Sentinel executando as seguintes tarefas:

Configurar permissões de guias estratégicos do Microsoft Sentinel.

Criar um guia estratégico para automatizar uma ação para responder a incidentes.

Testar o guia estratégico invocando um incidente.

Observação

Você precisa ter realizado a unidade de Configuração do Exercício para poder concluir este exercício. Caso ainda não a tenha finalizado, faça isso agora, depois prossiga para as etapas do exercício.

Tarefa 1: configurar permissões do guia estratégico do Microsoft Sentinel

No portal do Azure, pesquise e selecione Microsoft Sentinel e escolha o workspace do Microsoft Sentinel criado anteriormente.

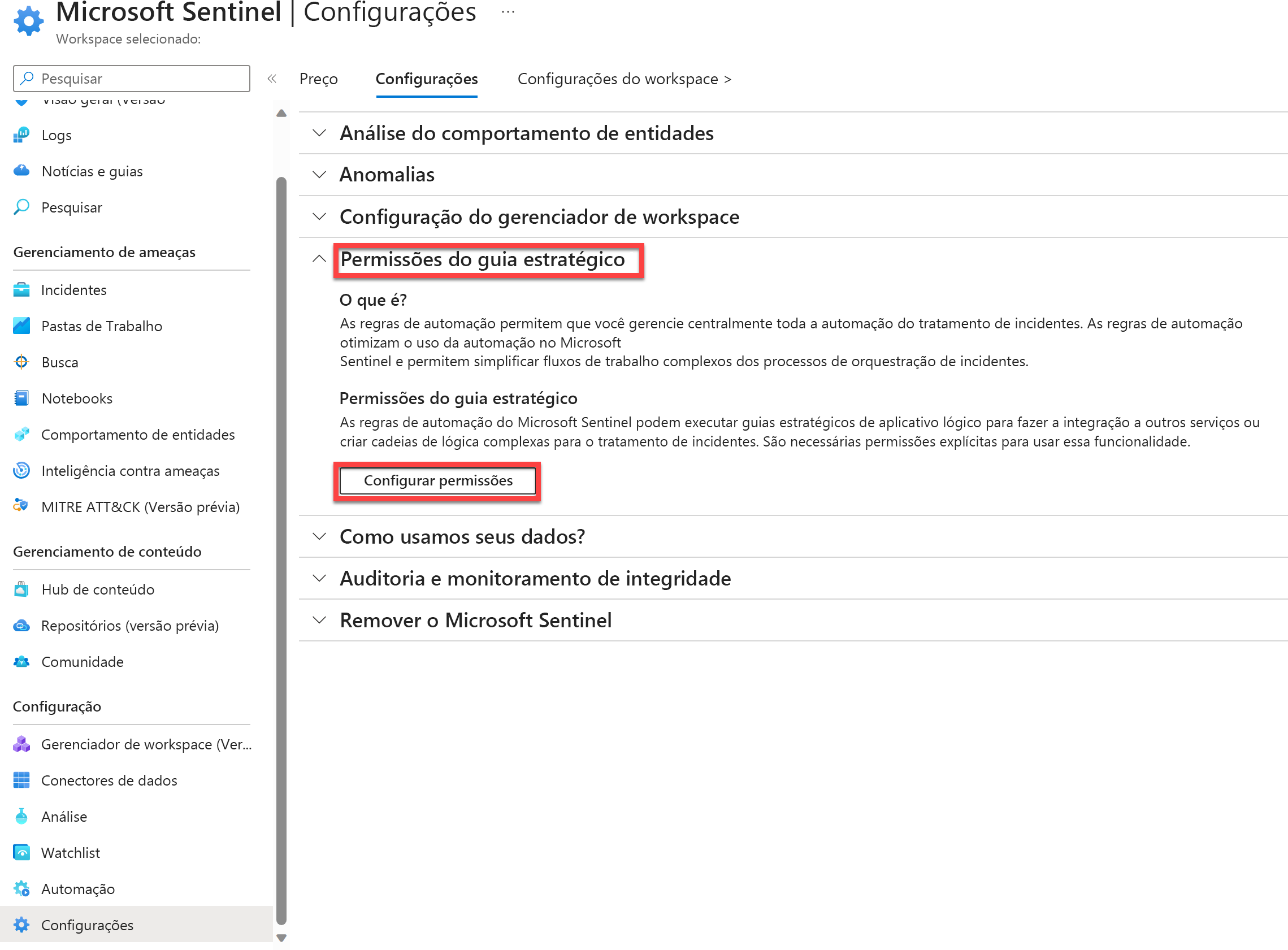

Na página do Microsoft Sentinel, na barra de menus da seção Configuração, selecione Configurações.

Na página Configurações, selecione a guia Configurações e role para baixo e expanda as Permissões do guia estratégico

Em Permissões do Guia estratégico, selecione o botão Configurar permissões.

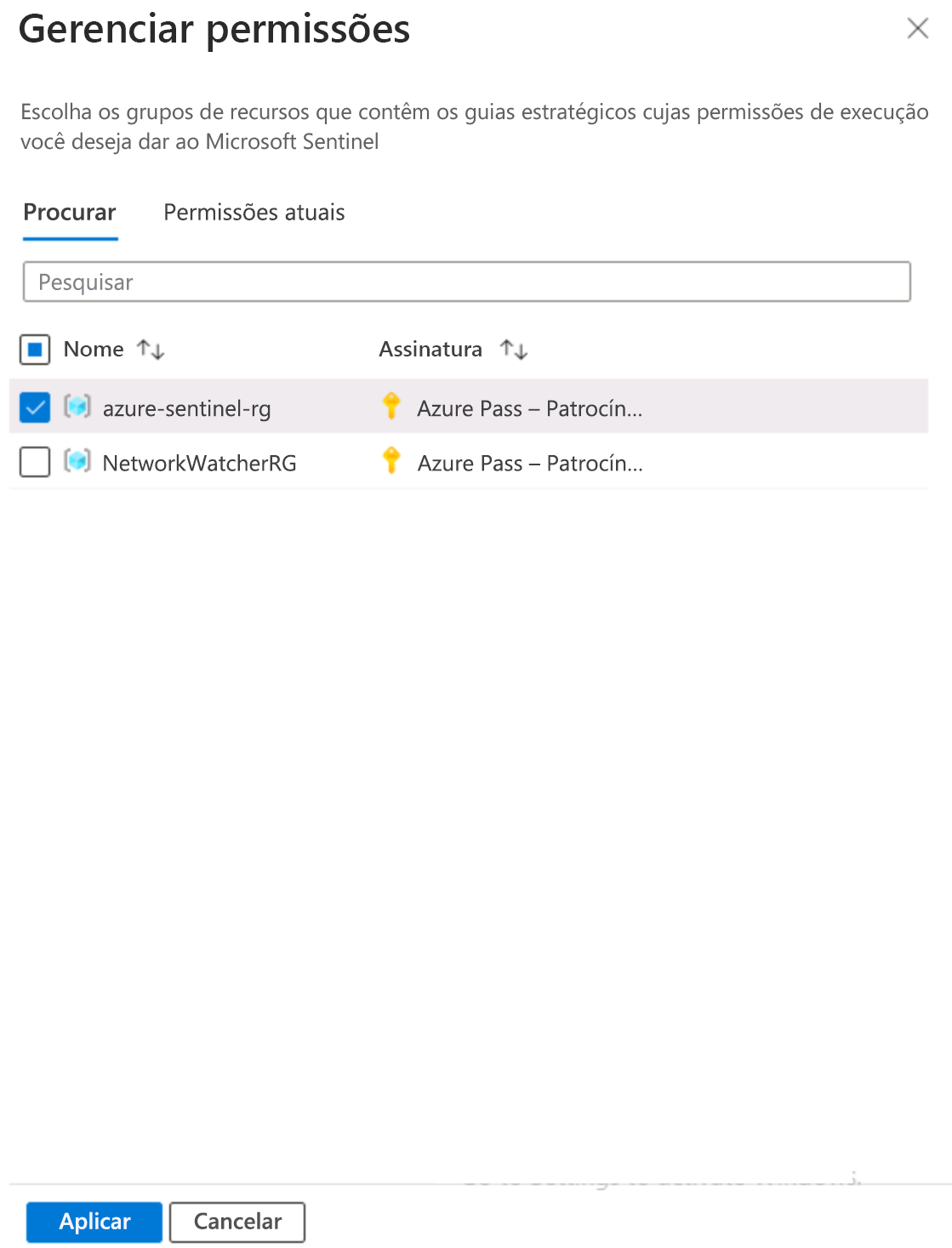

Na página Gerenciar permissões na guia Procurar, selecione o grupo de recursos ao qual o workspace do Microsoft Sentinel pertence. Selecione Aplicar.

Você deverá ver a mensagem Concluir a adição de permissões.

Tarefa 2: trabalhar com guias estratégicos do Microsoft Sentinel

No portal do Azure, pesquise e selecione Microsoft Sentinel e escolha o workspace do Microsoft Sentinel criado anteriormente.

Na página do Microsoft Sentinel, na barra de menus da seção Configuração, selecione Automação.

No menu superior, selecione Criar e Guia estratégico com gatilho de incidente.

Na página Criar Guias Estratégicos, na guia Básico, especifique as seguintes configurações:

Configurações Valor Subscription Selecione sua assinatura do Azure. Resource group Selecione o grupo de recursos do serviço do Microsoft Sentinel. Nome do guia estratégico ClosingIncident (você pode escolher qualquer nome) Region Selecione o mesmo local que o do Microsoft Sentinel. Workspace do Log Analytics Não habilitar logs de diagnóstico Selecione Avançar: Conexões > e, em seguida, selecione Avançar: Examinar e Criar >

Selecione Criar e continuar no designer

Observação

Aguarde até que a implantação seja concluída. A implantação deve levar menos de um minuto. Se ela continuar em execução, talvez seja necessário atualizar a página.

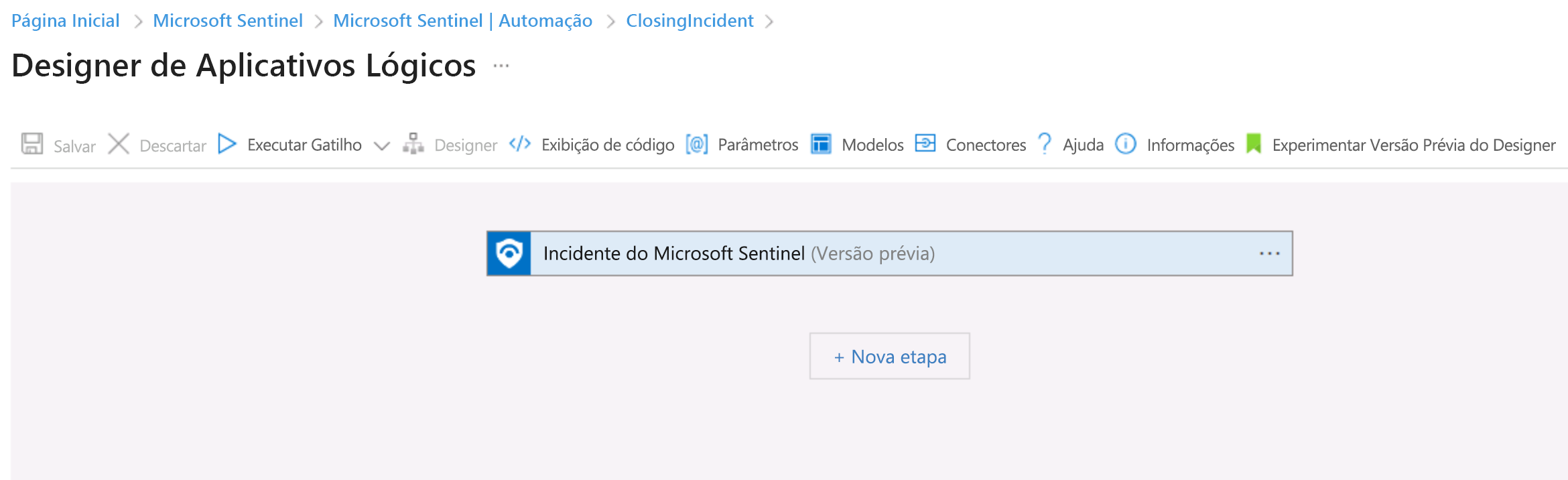

No painel Designer de Aplicativos Lógicos, você deverá ver o Incidente do Microsoft Sentinel (versão prévia) exibido.

Na página Incidente do Microsoft Sentinel (versão prévia), selecione o link Alterar conexão.

Na página Conexões, selecione Adicionar nova.

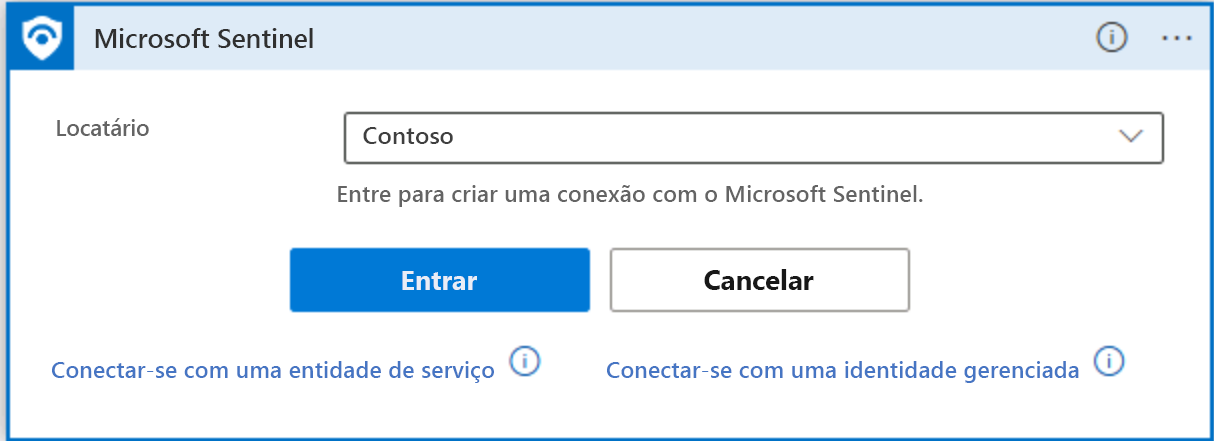

Na página do Microsoft Sentinel, selecione Entrar.

Na página Entre em sua conta, forneça as credenciais da sua assinatura do Azure.

De volta à página Incidente do Microsoft Sentinel (versão prévia), você verá que está conectado à sua conta. Selecione + Nova Etapa.

Na janela Escolher uma operação, no campo de pesquisa, digite Microsoft Sentinel.

Selecione o Ícone do Microsoft Sentinel.

Na guia Ações, localize e selecione Obter incidente (versão prévia).

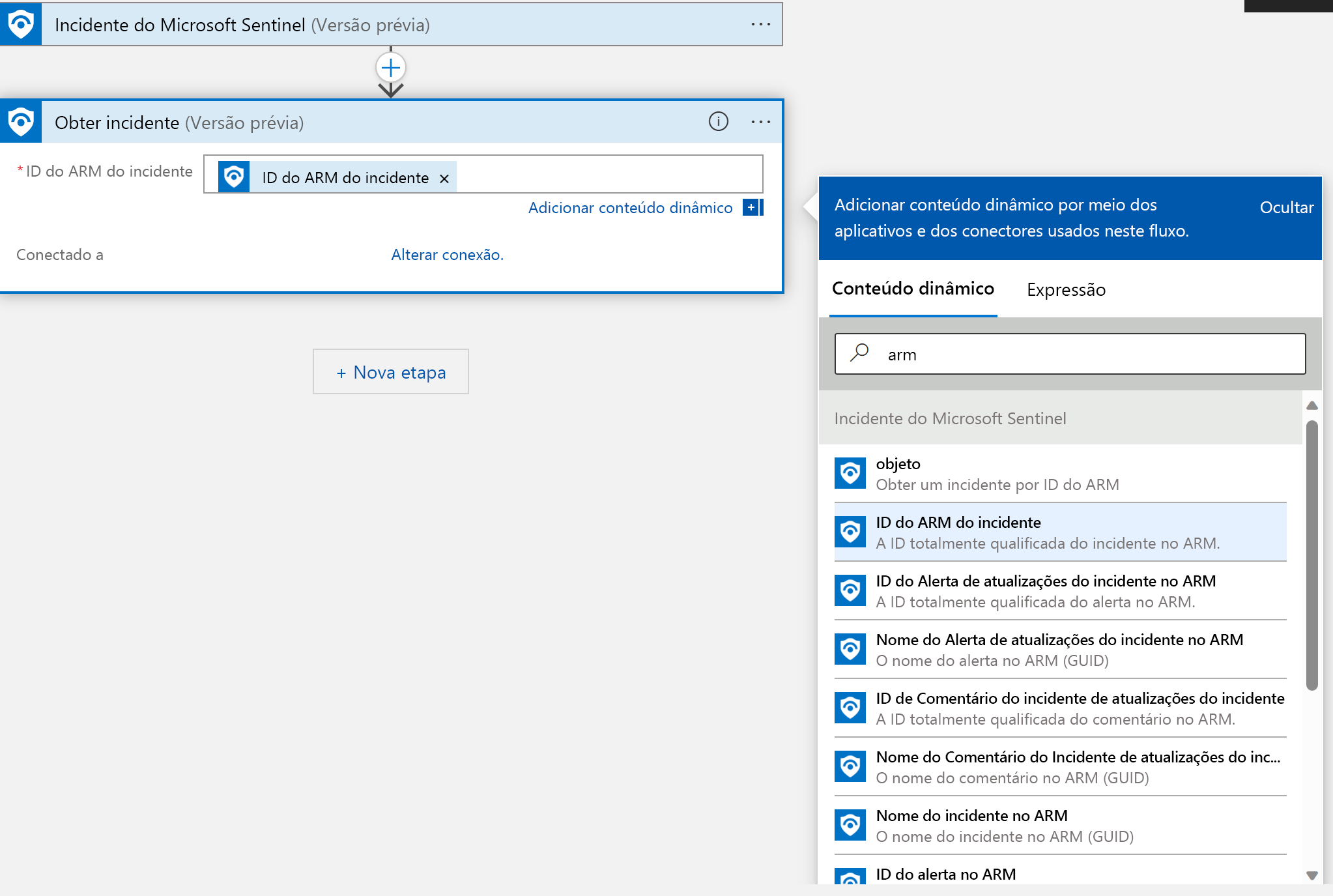

Na janela Obter Incidente (versão prévia), selecione o campo ID do ARM do Incidente. A janela Adicionar conteúdo dinâmico é aberta.

Dica

Quando você seleciona um campo, uma nova janela é aberta para ajudar você a preencher esses campos com conteúdo dinâmico.

Na guia Conteúdo dinâmico, na caixa de pesquisa, você pode começar a escrever ARM do Incidente, por exemplo, e selecionar a entrada na lista, como mostrado na captura de tela a seguir.

Selecione + Nova Etapa.

Na janela Escolher uma operação, no campo de pesquisa, digite Microsoft Sentinel.

Dica

Na guia Para você, as seleções recentes devem mostrar o ícone do Microsoft Sentinel.

Selecione o Ícone do Microsoft Sentinel.

Na guia Ações, localize e selecione Atualizar incidente (versão prévia).

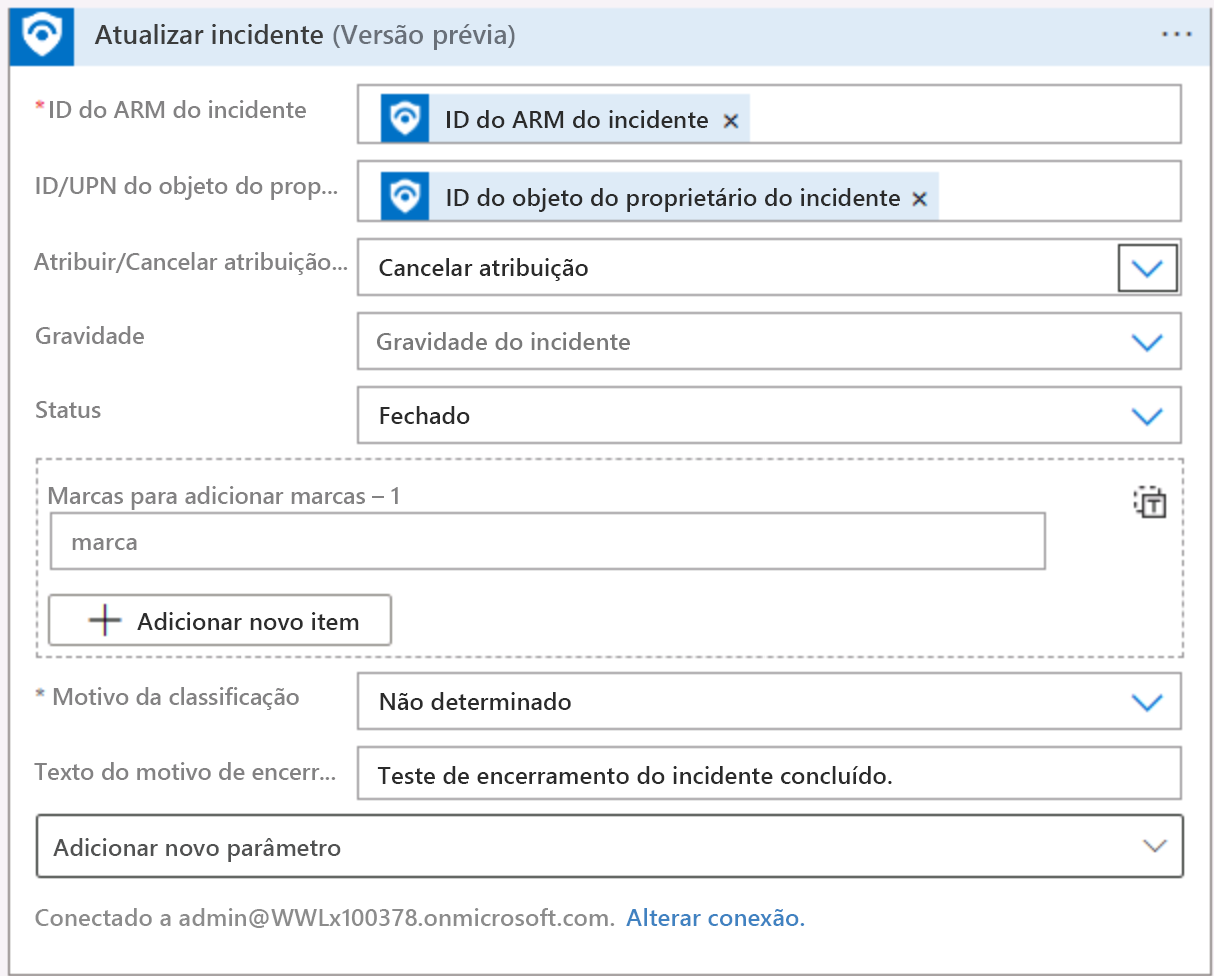

Na janela Atualizar incidente (versão prévia), forneça as seguintes entradas:

Configurações Valores Especificar a ID do ARM do incidente ID do ARM do incidente Especificar a ID/o UPN do objeto do proprietário ID do objeto do proprietário do incidente Especificar Atribuir/Cancelar atribuição do proprietário No menu suspenso, selecione Cancelar atribuição Severity Você pode manter a Gravidade do incidente padrão Especificar status No menu suspenso, selecione Fechado. Especificar o motivo da classificação No menu suspenso, selecione uma entrada como Indeterminado ou Inserir valor personalizado e clique no conteúdo dinâmico IncidentClassification. Texto do motivo de encerramento Escreva um texto descritivo.

Selecione o Campo de ID do ARM do Incidente. A janela Adicionar conteúdo dinâmico é aberta; na caixa de pesquisa, comece a digitar ARM do Incidente. Selecione ID do ARM do Incidente e, em seguida, selecione o campo ID/UPN do Objeto do Proprietário.

A janela Adicionar conteúdo dinâmico é aberta; na caixa de pesquisa, comece a digitar Proprietário do incidente. Selecione a ID do Objeto Proprietário do Incidente e preencha os campos restantes usando as entradas da tabela.

Quando terminar, escolha Salvar na barra de menus do Designer de Aplicativos Lógicos e feche o Designer.

Tarefa 3: invocar um incidente e examinar as ações associadas

No portal do Azure, na caixa de texto Pesquisar recursos, serviços e documentos, insira máquinas virtuais e pressione Enter.

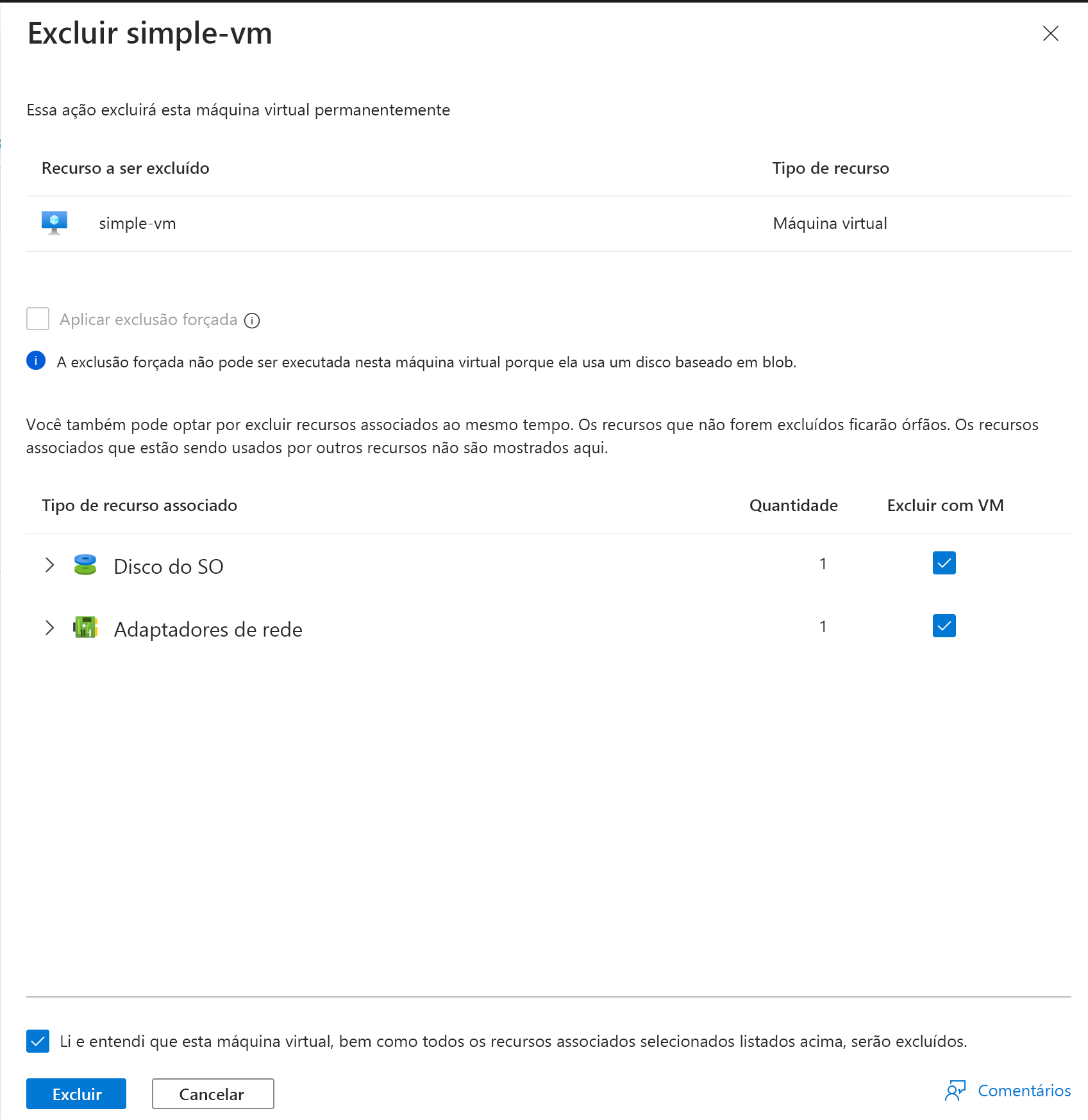

Na página Máquinas virtuais, localize e selecione a máquina virtual simple-vm e, na barra de cabeçalho, selecione Excluir.

Na página Excluir vm simples, selecione Excluir com VM para o Disco do Sistema Operacional e o Adaptador de Rede.

Selecione a caixa para confirmar que Li e entendo que essa máquina virtual, bem como todos os recursos selecionados, serão excluídos e selecione Excluir para excluir a máquina virtual.

Observação

Essa tarefa cria um incidente com base na regra de análise que você criou anteriormente na unidade de instalação do exercício. A criação de incidentes pode levar até 15 minutos. Aguarde até que isso seja concluído para prosseguir na próxima etapa.

Tarefa 4: atribuir o guia estratégico a um incidente existente

No portal do Azure, pesquise e selecione Microsoft Sentinel e, em seguida, escolha o workspace do Microsoft Sentinel criado anteriormente.

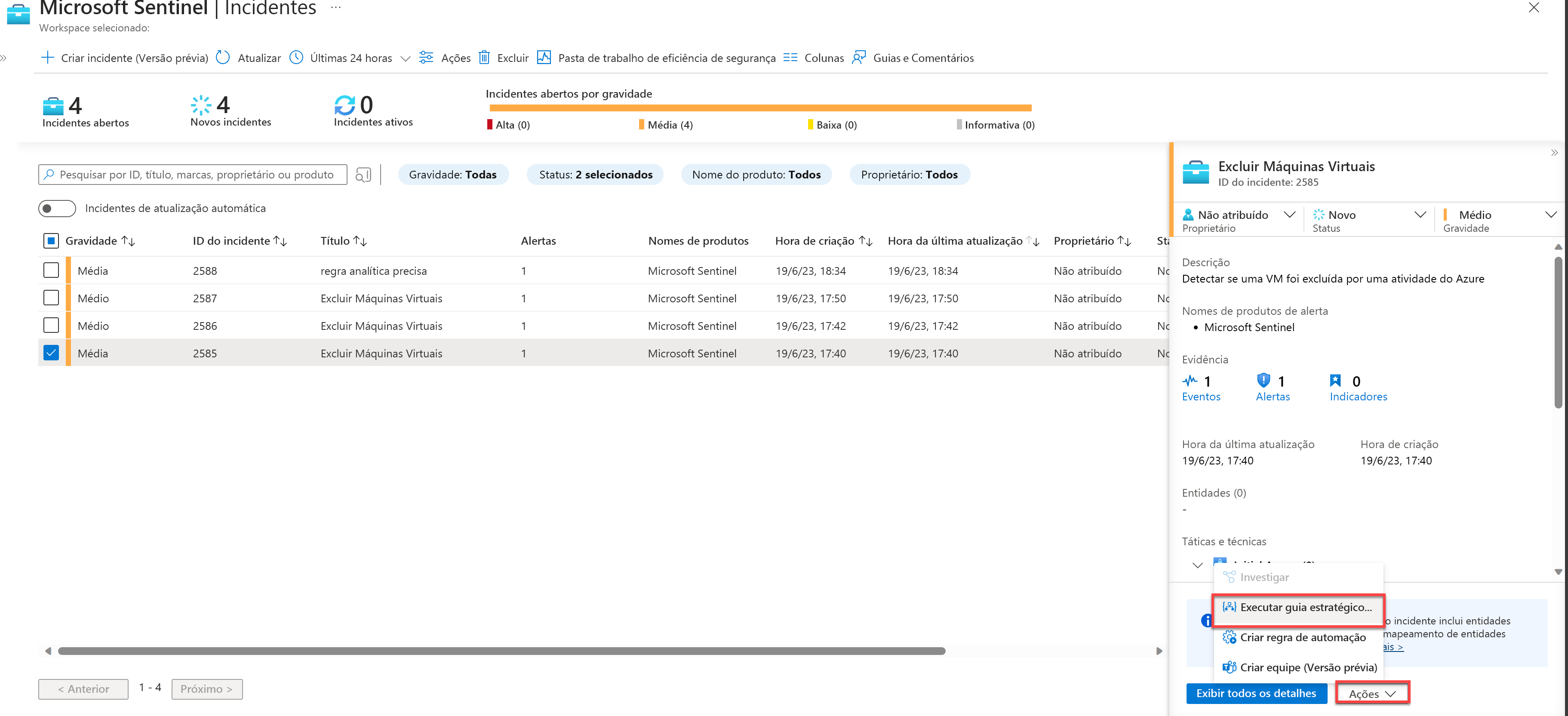

Na página Microsoft Sentinel | Visão geral, na barra de menus da seção Gerenciamento de ameaças, selecione Incidentes.

Observação

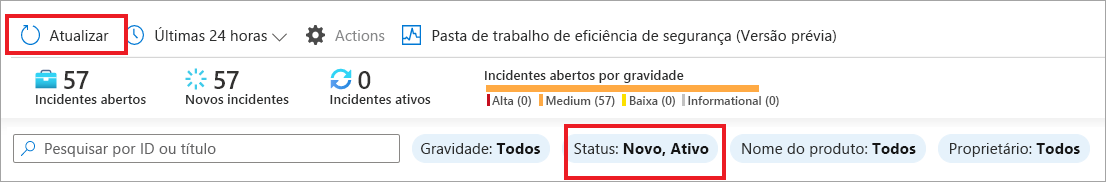

Conforme mencionado na observação anterior, a criação de incidentes pode levar até 15 minutos. Atualize a página até que o incidente seja exibido na página Incidentes.

Na página Microsoft Sentinel | Incidentes, selecione um incidente que foi criado com base na exclusão da máquina virtual.

No painel de detalhes, selecione Ações e Executar guia estratégico (versão prévia).

Na página Executar guia estratégico sobre incidentes, na guia Guias estratégicos, você deverá ver o guia estratégico ClosingIncident; selecione Executar.

Verifique se você recebeu a mensagem O guia estratégico foi disparado com êxito.

Feche a página Executar guia estratégico na ocorrência de incidente para retornar ao Microsoft Sentinel | Página Incidentes.

Na página Microsoft Sentinel | Incidentes, na barra de cabeçalho, selecione Atualizar. Você notará que o incidente desaparece do painel. No menu Status, selecione Fechado e, em seguida, selecione OK.

Observação

Pode levar até 5 minutos para que os alertas sejam mostrados como Fechados

Verifique se o incidente é exibido novamente e observe a coluna Status para verificar se ele está Fechado.

Limpar os recursos

No portal do Azure, pesquise Grupos de recursos.

Selecione azure-sentinel-rg.

Na barra de cabeçalho, selecione Excluir grupo de recursos.

No campo DIGITE O NOME DE GRUPO DE RECURSOS:, insira o nome do grupo de recursos azure-sentinel-rg e selecione Excluir.