Executar guias estratégicos sob demanda

Alguns incidentes na Contoso podem exigir mais investigação para que você execute um guia estratégico. O Microsoft Sentinel permite que você execute guias estratégicos sob demanda para facilitar investigações aprofundadas.

Executar um guia estratégico sob demanda

Você pode configurar guias estratégicos para execução sob demanda com base nos detalhes do incidente, para disparar etapas específicas como parte da investigação ou para realizar alguma ação de correção.

Considere o cenário em que usuários suspeitos são impedidos de acessar recursos corporativos. Como administrador de segurança da Contoso, você encontra um incidente falso positivo. Alguns usuários da Contoso estavam acessando recursos em uma conexão de rede virtual privada em computadores remotos ao serem conectados aos computadores da empresa ao mesmo tempo. O Microsoft Cloud Security recebeu sinais e, com base na vulnerabilidade que detecta potencial ameaça de locais de viagem atípicos, marcou os usuários como risco médio.

Você pode usar um guia estratégico que pode ignorar automaticamente essa propriedade de usuário suspeito no Microsoft Entra ID.

Repositório do Microsoft Sentinel no GitHub

O repositório do Microsoft Sentinel no GitHub contém guias estratégicos prontos para uso para ajudar você a automatizar as respostas a incidentes. Esses guias estratégicos são definidos com o modelo do ARM (Azure Resource Manager) que usa gatilhos de Aplicativo Lógico do Microsoft Sentinel.

Para o cenário descrito anteriormente, use o guia estratégico Dismiss-AADRiskyUser, localizado no repositório do Microsoft Sentinel no GitHub, e implante-o diretamente em sua assinatura do Azure.

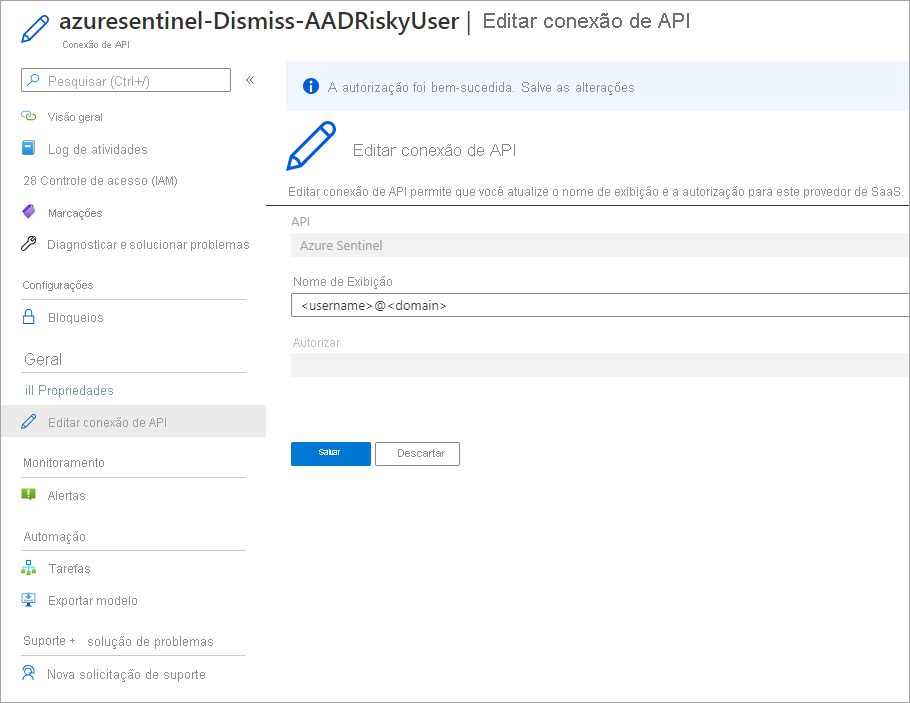

Para cada implantação do GitHub, primeiro você deve autorizar cada conexão no guia estratégico e depois editá-las no Designer de Aplicativos Lógicos. A autorização criará uma conexão de API para o conector apropriado e armazenará o token e as variáveis. Localize a conexão de API no grupo de recursos em que você criou o aplicativo lógico.

O nome de cada conexão de API é acrescentado com o prefixo azuresentinel. Você também pode editar a conexão no Designer de Aplicativos Lógicos ao editar o aplicativo lógico.

Anexar um guia estratégico a um incidente existente

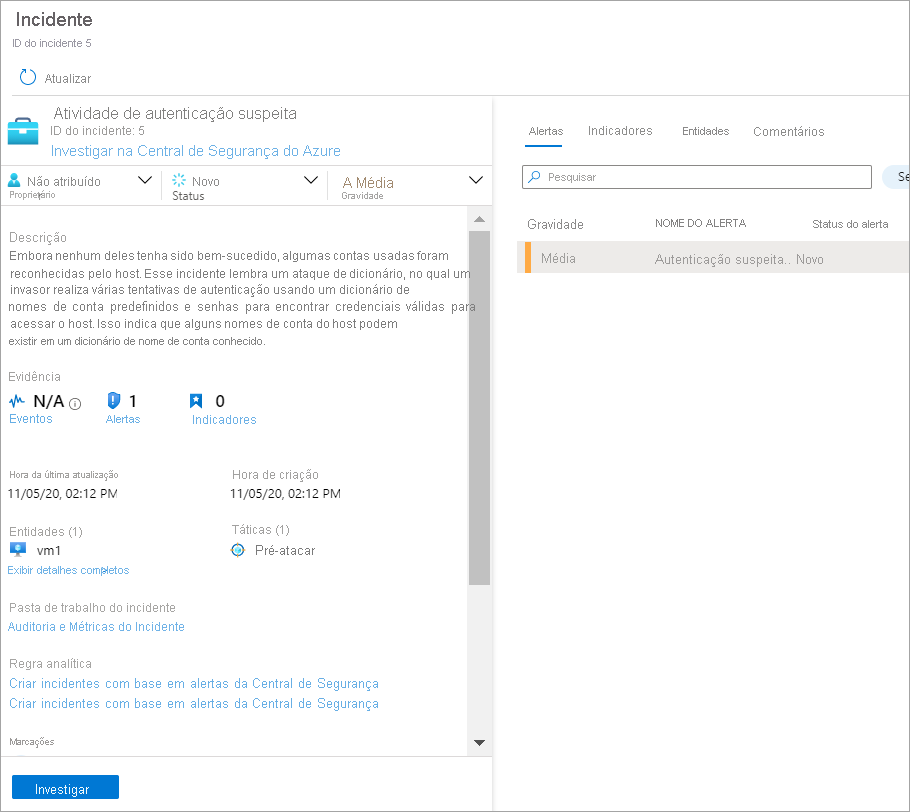

Depois que o guia estratégico estiver pronto, abra a página Incidente no Microsoft Sentinel e, em seguida, selecione o incidente existente. No painel de detalhes, você pode selecionar Exibir detalhes completos para explorar as propriedades do incidente. No painel Alertas, você pode selecionar Exibir guias estratégicos e, em seguida, executar um dos guias estratégicos existentes.

A captura de tela a seguir mostra o exemplo de atividade de usuário suspeita para o qual você pode anexar o guia estratégico de Dismiss-AADRiskyUser.

Depois de investigar o incidente, é possível optar por executar o guia estratégico manualmente para responder a uma ameaça de segurança.