Disparar um guia estratégico em tempo real

Você pode configurar os guias estratégicos do Microsoft Sentinel na Contoso para responder a ameaças de segurança.

Explorar a página Guias estratégicos

Você pode automatizar as respostas a ameaças na página Guias estratégicos. Nessa página, você pode observar todos os guias estratégicos que são criados com base em Aplicativos Lógicos do Azure. A coluna Tipo de gatilho apresenta que tipo de conectores são usados no aplicativo lógico.

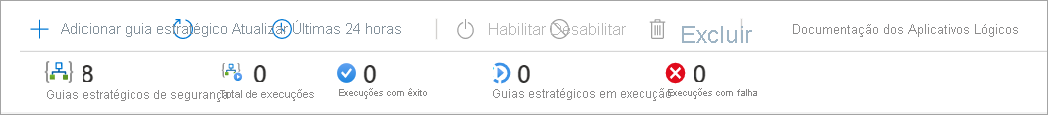

Você pode usar a barra de cabeçalho, conforme exibido no diagrama a seguir, para criar novos guias estratégicos ou para habilitar ou desabilitar os guias estratégicos existentes.

A barra de cabeçalho fornece as seguintes opções:

Use a opção Adicionar Guia estratégico para criar um guia estratégico.

Use a opção Atualizar para atualizar a exibição, por exemplo, depois de criar um guia estratégico.

Use o campo de tempo suspenso para filtrar o status da execução dos guias estratégicos.

As opções Habilitar, Desabilitar e Excluir só ficarão disponíveis se você selecionar um ou mais aplicativos lógicos.

Use a opção Documentação dos Aplicativos Lógicos para examinar os links para a documentação oficial da Microsoft para obter mais informações sobre os aplicativos lógicos.

A Contoso deseja usar ações automatizadas para impedir que usuários suspeitos acessem sua rede. Como administrador de segurança, você pode criar um guia estratégico para implementar essa ação. Para criar um guia estratégico, selecione Adicionar Guia estratégico. Você será direcionado para a página em que deverá criar um aplicativo lógico, fornecendo entradas para as seguintes configurações:

Assinatura. Selecione a assinatura que contém o Microsoft Sentinel.

Grupo de Recursos. É possível usar um grupo de recursos existente ou criar um novo.

Nome do Aplicativo Lógico. Forneça um nome descritivo para o aplicativo lógico.

Localização. Selecione o mesmo local em que o workspace do Log Analytics está localizado.

Log Analytics. Se você habilitar o Log Analytics, poderá obter informações sobre os eventos de runtime do guia estratégico.

Depois de fornecer essas entradas, selecione a opção Examinar + Criar e, em seguida, selecione Criar.

Designer de Aplicativos Lógicos

O Microsoft Sentinel cria o aplicativo lógico e, em seguida, você é direcionado para a página Designer de Aplicativo Lógico.

O Designer de Aplicativo Lógico fornece uma tela de design que você usa para adicionar um gatilho e ações ao fluxo de trabalho. Por exemplo, você pode configurar o gatilho para se originar no Conector do Microsoft Sentinel quando um incidente de segurança for criado. A página do Designer de Aplicativo Lógico oferece muitos modelos predefinidos que você pode usar. No entanto, para criar um guia estratégico, você deve começar com o modelo Aplicativo Lógico em Branco para criar o aplicativo lógico do zero.

A atividade automatizada no guia estratégico é iniciada pelo gatilho do Microsoft Sentinel. Você pode pesquisar o gatilho do Microsoft Sentinel na caixa de pesquisa da tela de design e, em seguida, selecionar um dos dois gatilhos disponíveis a seguir:

Quando uma resposta a um alerta do Microsoft Sentinel é disparada

Quando a regra de criação de incidentes do Microsoft Sentinel foi disparada

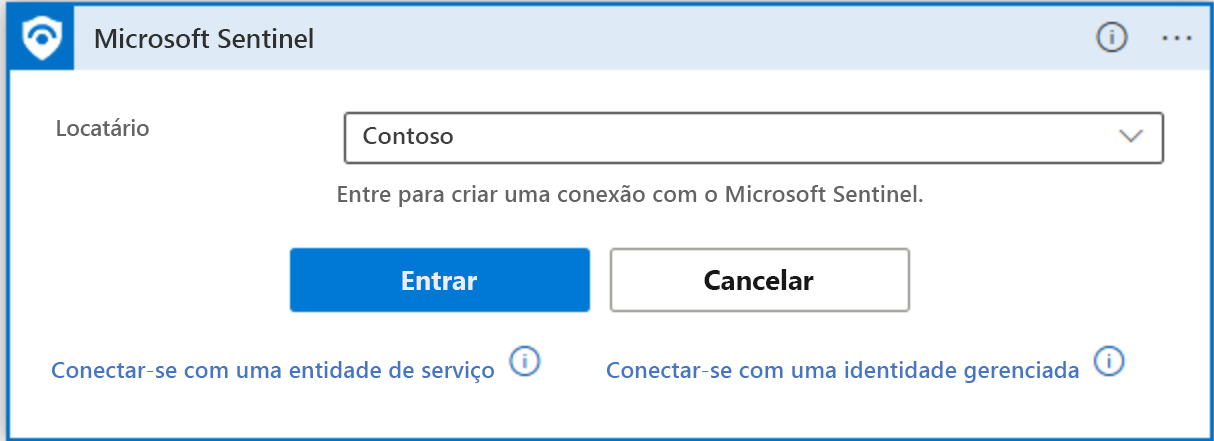

Abrir o Microsoft Sentinel Connector pela primeira vez solicita que você entre no locatário com uma conta de usuário do Microsoft Entra ID ou com a Entidade de Serviço. Isso estabelece uma conexão de API com suo Microsoft Entra ID. As conexões de API armazenam variáveis e tokens necessários para acessar a API para a conexão, como o Microsoft Entra ID, o Office 365 ou similar.

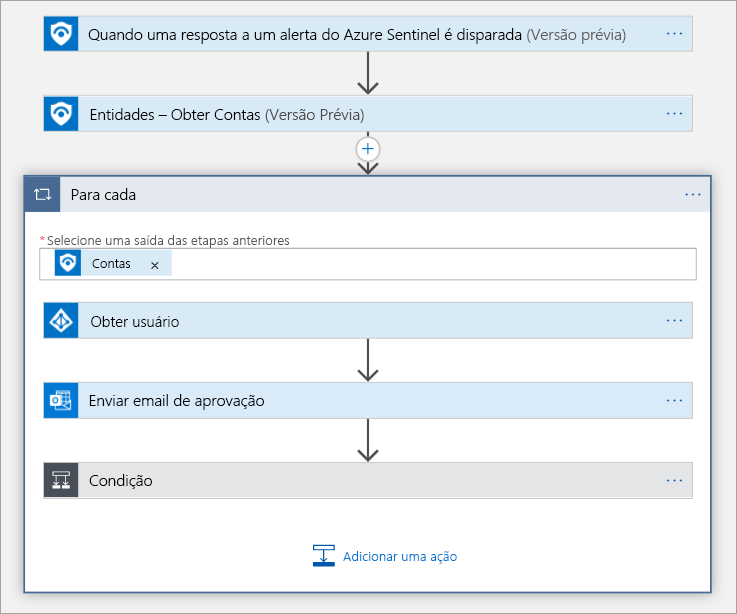

Cada guia estratégico começa com um gatilho seguido por ações que definem a resposta automatizada em um incidente de segurança. Você pode combinar ações de um conector do Microsoft Sentinel com outras ações de outros conectores de Aplicativos Lógicos.

Por exemplo, você pode adicionar o gatilho de um conector do Microsoft Sentinel quando um incidente é disparado, seguido por uma ação que identifica as entidades do alerta do Microsoft Sentinel e por outra ação que envia um email para uma conta de email do Office 365. O Microsoft Sentinel cria cada ação como uma nova etapa e define a atividade que você está adicionando ao aplicativo lógico.

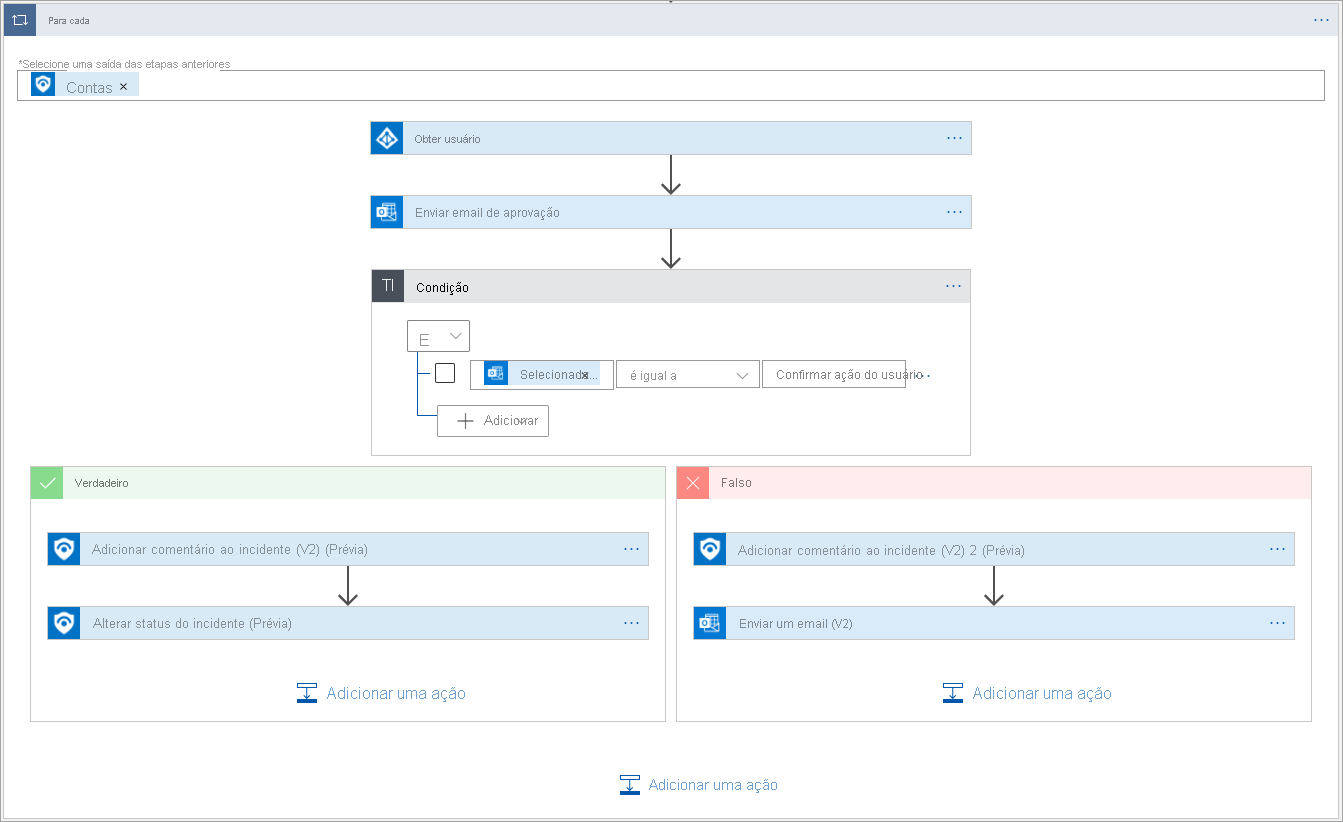

A captura de tela a seguir exibe o incidente disparado pelo conector do Microsoft Sentinel, que detecta uma conta suspeita e envia um email para o administrador.

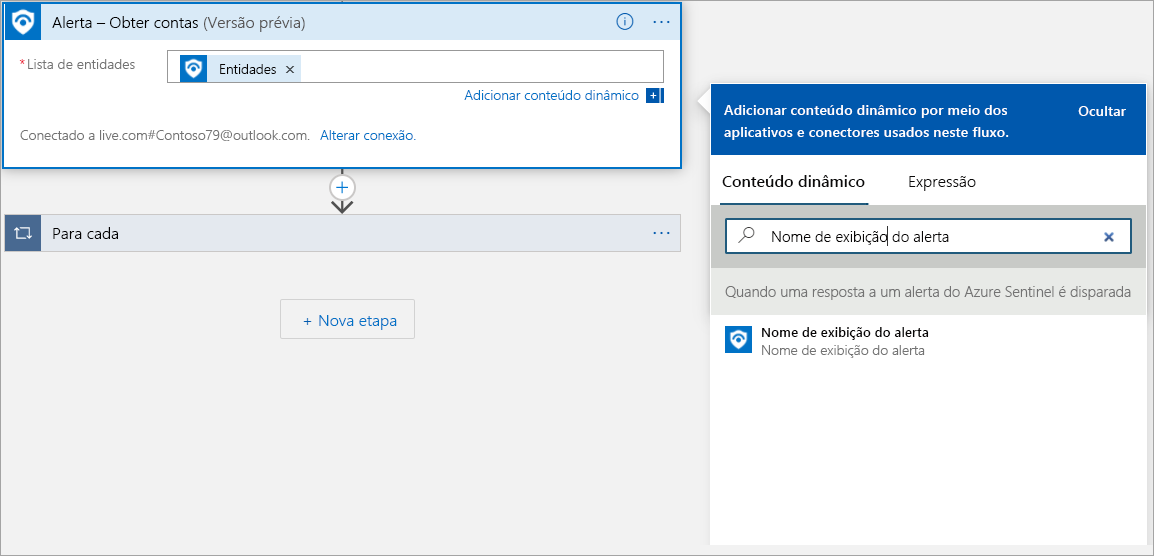

Cada etapa no design do fluxo de trabalho tem campos diferentes que devem ser preenchidos. Por exemplo, a ação Entidades – Obter Contas requer que você forneça a lista de entidades de um alerta do Microsoft Sentinel. Uma vantagem de usar os Aplicativos Lógicos do Azure é que você pode fornecer essa entrada da lista de Conteúdo dinâmico, que é preenchida com as saídas da etapa anterior. Por exemplo, o gatilho do conector do Microsoft Sentinel Quando uma resposta ao alerta do Microsoft Sentinel é disparada fornece propriedades dinâmicas, como Entidades, Nome de exibição do alerta, que você pode usar para preencher as entradas.

Você também pode adicionar um grupo de ações de controle que permite que seu aplicativo lógico tome decisões. O grupo ações de controle pode incluir condições lógicas, alternar condições de caso ou loops.

Um ação de condição é uma instrução if que permite que seu aplicativo realize ações diferentes com base nos dados que você está processando. Ele é composta por uma expressão booliana e duas ações. Em runtime, o mecanismo de execução avalia a expressão e escolhe uma ação com base na expressão ser verdadeira ou falsa.

Por exemplo, a Contoso recebe um grande volume de alertas, e muitos deles têm padrões recorrentes, que não podem ser processados nem investigados. Usando a automação em tempo real, as equipes de SecOps da Contoso podem reduzir significativamente a carga de trabalho automatizando completamente as respostas rotineiras a tipos recorrentes de alertas.

A captura de tela a seguir apresenta uma situação semelhante, em que, com base na entrada do usuário, o guia estratégico pode alterar o status do alerta. A ação de controle intercepta a entrada do usuário e, se a expressão for avaliada como uma instrução verdadeira, o guia estratégico vai alterar o status do alerta. Caso a ação de controle avalie a expressão como falsa, o guia estratégico poderá executar outras atividades, como enviar um email conforme descrito na captura de tela a seguir.

Depois de fornecer todas as etapas no Designer dos Aplicativos Lógicos, salve o aplicativo lógico para criar um guia estratégico no Microsoft Sentinel.

A página de Aplicativos Lógicos no Microsoft Sentinel

Os guias estratégicos que você cria aparecem na página Guias estratégicos e você pode editá-los posteriormente. Na página Guias estratégicos, você pode selecionar um guia estratégico existente e isso abrirá a página de Aplicativos Lógicos desse guia estratégico no Microsoft Sentinel.

Você pode executar várias ações no guia estratégico na barra de cabeçalho dos Aplicativos Lógicos:

Executar Gatilho. Use para executar o aplicativo lógico para testar o guia estratégico.

Atualizar. Use para atualizar o status do aplicativo lógico e recuperar o status da atividade.

Editar. Use para editar ainda mais o guia estratégico na página Designer de Aplicativos Lógicos.

Excluir. Use-o para excluir o aplicativo lógico se você não precisar dele.

Desabilitar. Use para desabilitar temporariamente o aplicativo lógico para impedir que a ação seja executada mesmo que o gatilho seja ativado.

Atualizar Esquema. Use para atualizar o esquema do aplicativo lógico após uma alteração significativa na lógica.

Clonar. Use para fazer uma cópia do aplicativo lógico existente e, em seguida, usá-lo como base para outras modificações.

Exportar. Use para exportar o aplicativo lógico para o Microsoft Power Automate e o Microsoft Power Apps.

A seção Essentials exibe informações descritivas sobre o aplicativo lógico. Por exemplo, a definição do aplicativo lógico exibe o número de gatilhos e ações que o aplicativo lógico fornece.

Você pode usar a seção Resumo para examinar informações resumidas sobre o aplicativo lógico. Nesta seção, você pode selecionar o link do aplicativo lógico para abri-lo no Designer de Aplicativos Lógicos ou examinar o histórico de gatilhos.

A seção Histórico de execuções exibe as execuções anteriores do aplicativo lógico e se elas tiveram êxito ou falharam.

Automatizar a resposta a um incidente no Microsoft Sentinel

Como etapa final, você precisa anexar este guia estratégico a uma regra de análise para automatizar as respostas a um incidente. Use a seção Resposta Automatizada na regra de análise a fim de selecionar um guia estratégico para ser executado automaticamente quando o alerta for gerado. Para obter mais informações de como criar uma regra de análise, confira o módulo "Detecção de ameaças com análises do Microsoft Sentinel".