Especificar as linhas de base de segurança para serviços SaaS, PaaS e IaaS

Esta unidade fornecerá uma visão geral das melhores práticas gerais de segurança de IaaS e PaaS.

Segurança de IaaS

Proteger VMs usando autenticação e controle de acesso

A primeira etapa na proteção de VMs é garantir que apenas usuários autorizados possam configurar novas VMs e acessar VMs.

use as políticas do Azure para estabelecer convenções para recursos na organização e criar políticas personalizadas. Aplique essas políticas a recursos, como grupos de recursos. VMs que pertencem a um grupo de recursos herdam suas políticas.

Use várias VMs para melhor disponibilidade

Se a VM executar aplicativos críticos que precisam ter alta disponibilidade, será altamente recomendável usar várias VMs. Para obter melhor disponibilidade, use um conjunto de disponibilidade ou zonasde disponibilidade.

Um conjunto de disponibilidade é um agrupamento lógico que você pode usar no Azure para garantir que os recursos de VM inseridos nele sejam isolados uns dos outros quando forem implantados em um datacenter do Azure. O Azure garante que as VMs colocadas em um conjunto de disponibilidade sejam executadas em vários servidores físicos, racks de computação, unidades de armazenamento e comutadores de rede. Se ocorrer uma falha de hardware ou de software do Azure, somente um subconjunto das VMs será afetado e o aplicativo geral continuará disponível aos clientes. Os conjuntos de disponibilidade são uma funcionalidade essencial quando você quer compilar soluções de nuvem confiáveis.

Proteção contra malware

Você deve instalar a proteção antimalware para ajudar a identificar e remover vírus, spyware e outros softwares mal-intencionados. Você pode instalar o Microsoft Antimalware ou uma solução de proteção de pontos de extremidade do parceiro da Microsoft (Trend Micro, Broadcom, McAfee, Windows Defender e System Center Endpoint Protection).

Gerenciar as atualizações de VM

As VMs do Azure, como todas as VMs locais, devem ser gerenciadas pelo usuário. O Azure não efetua push de atualizações do Windows para VMs. Você deve gerenciar as atualizações da VM.

use a solução de Gerenciamento de Atualizações na Automação do Azure para gerenciar atualizações do sistema operacional nos computadores Windows e Linux implantados no Azure, em ambientes locais ou em outros provedores de nuvem. Você pode avaliar o status de atualizações disponíveis em todos os computadores de agente e gerenciar rapidamente o processo de instalação das atualizações necessárias para os servidores.

Gerenciar sua postura de segurança de VM

As ameaças cibernéticas estão evoluindo. A proteção das VMs exige um recurso de monitoramento que possa detectar ameaças rapidamente, impedir o acesso não autorizado aos recursos, acionar alertas e reduzir falsos positivos.

Para monitorar a postura de segurança das VMs do Windows e das VMs do Linux, use o Microsoft Defender para Nuvem.

Monitorar o desempenho de VM

Abuso de recursos pode ser um problema quando os processos VM consomem mais recursos do que deveriam. Problemas de desempenho com uma máquina virtual podem levar a interrupção do serviço, o que viola o princípio de segurança de disponibilidade. Isso é particularmente importante para as VMs que hospedam IIS ou outros servidores Web, já que o alto uso de CPU ou de memória pode indicar um ataque de DoS (ataque de negação de serviço). É fundamental monitorar o acesso à VM não apenas de forma reativa durante a ocorrência de um problema, mas também de forma proativa em relação ao desempenho da linha de base, conforme medido durante a operação normal.

Criptografar os arquivos de disco rígido virtual

É recomendável criptografar os VHDs (discos rígidos virtuais) para ajudar a proteger o volume de inicialização e volumes de dados em repouso no armazenamento, juntamente com os segredos e chave de criptografia.

Azure Disk Encryption para VMs Linux e Azure Disk Encryption para VMs Windows ajuda você a criptografar os discos de máquina virtual de IaaS do Linux e Windows. O Azure Disk Encryption usa o recurso DM-Crypt do Linux padrão do setor e o recurso BitLocker do Windows para fornecer criptografia de volume ao sistema operacional e aos discos de dados. A solução é integrada ao Azure Key Vault para ajudá-lo a controlar e gerenciar as chaves de criptografia de disco e os segredos em sua assinatura de cofre de chaves. A solução também garante que todos os dados nos discos da máquina virtual sejam criptografados em repouso no Armazenamento do Microsoft Azure.

Restringir a conectividade direta com a Internet

Monitore e restrinja a conectividade direta com a Internet da VM. Os invasores examinam constantemente os intervalos de IP de nuvem pública para localizar portas de gerenciamento abertas e fazer ataques “fáceis”, como senhas comuns e vulnerabilidades não corrigidas e já conhecidas.

Segurança de PaaS

Adotar uma política de identidade como o perímetro de segurança primário

Uma das cinco características essenciais da computação em nuvem é amplo acesso à rede, que torna o pensamento centrado na rede menos relevante. A meta da maior parte da computação em nuvem é permitir que os usuários acessem recursos independentemente da localização. Para a maioria dos usuários, sua localização será em algum lugar na Internet.

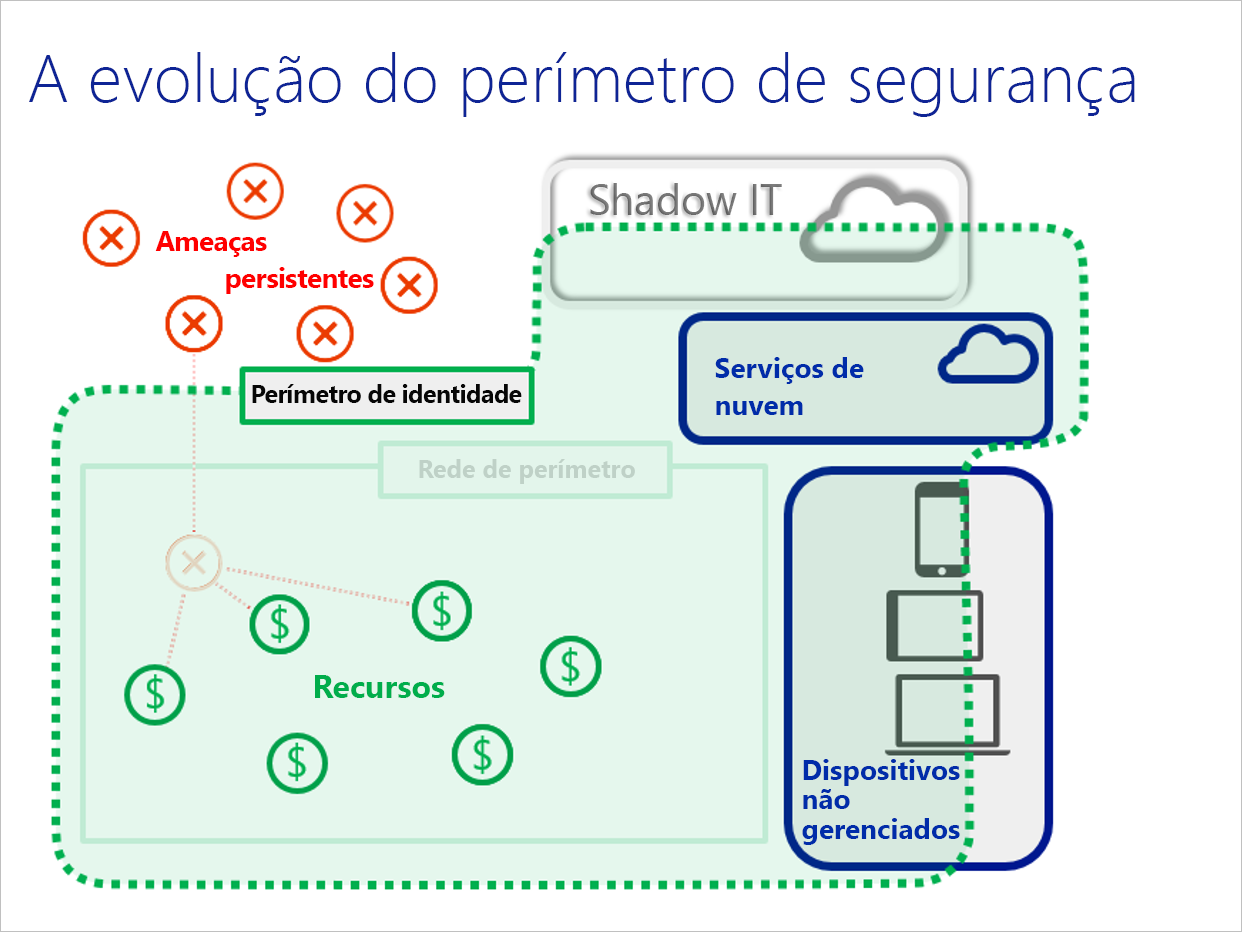

A figura a seguir mostra como o perímetro de segurança evoluiu de um perímetro de rede para um perímetro de identidade. A segurança se torna menos sobre defender a rede e mais sobre como defender seus dados, bem como gerenciar a segurança de seus aplicativos e usuários. A principal diferença é que você deseja aproximar a segurança do que é importante para sua empresa.

Inicialmente, os serviços de PaaS do Azure (por exemplo, funções Web e SQL do Azure) forneciam pouca ou nenhuma defesa de perímetro de rede tradicional. Entendeu-se que o objetivo do elemento era ser exposto na Internet (função Web) e que a autenticação fornecia o novo perímetro (por exemplo, Blob ou SQL do Azure).

As práticas de segurança modernas pressupõem que o adversário violou o perímetro da rede. Portanto, as práticas de defesa modernas passaram para a identidade. As organizações devem estabelecer um perímetro de segurança com base em identidade com forte higiene de autenticação e autorização (práticas recomendadas).

Os princípios e padrões do perímetro de rede estiveram disponíveis por décadas. Por outro lado, o segmento tem relativamente menos experiência com o uso de identidade como o perímetro de segurança primário. Dito isso, acumulamos experiência suficiente para fornecer algumas recomendações gerais comprovadas no campo e que se aplicam a quase todos os serviços de PaaS.

Desenvolver no Serviço de Aplicativo do Azure

O Serviço de Aplicativo do Azure é uma oferta de PaaS que permite a você criar aplicativos Web e móveis para qualquer plataforma ou dispositivo e se conectar a dados em qualquer lugar, na nuvem ou local. O Serviço de Aplicativo inclui os recursos móveis e da Web que antes eram fornecidos separadamente, como os Sites do Azure e os Serviços Móveis do Azure. Ele também inclui novos recursos para automatizar processos empresariais e hospedagem de APIs de nuvem. O Serviço de Aplicativo proporciona, como um único serviço integrado, um avançado conjunto de recursos para cenários da Web, móveis e de integração.

Instalar um firewall do aplicativo Web

Os aplicativos Web cada vez mais são alvos de ataques mal-intencionados que exploram vulnerabilidades conhecidas comuns. Os ataques de injeção de SQL, os ataques de scripts entre sites, entre outros, são comuns entre essas explorações. Impedir esses ataques no código do aplicativo pode ser uma tarefa desafiadora e requerer uma manutenção rigorosa, aplicação de patches e o monitoramento em muitas camadas de topologia do aplicativo. Um firewall de aplicativo Web centralizado ajuda a simplificar bastante o gerenciamento de segurança e oferece mais garantia ao administrador do aplicativo contra ameaças ou invasões. Uma solução WAF também pode reagir a uma ameaça de segurança mais rapidamente ao aplicar um patch contra uma vulnerabilidade conhecida em um local central do que a proteção de cada um dos aplicativos Web individuais.

O WAF (Firewall do Aplicativo Web) fornece proteção centralizada de seus aplicativos Web contra vulnerabilidades e explorações comuns.

Proteção contra DDOS

A Proteção contra DDoS do Azure, combinada com as práticas recomendadas de design de aplicativos, fornece recursos aprimorados de mitigação de DDoS para fornecer mais defesa contra ataques de DDoS. Você deve habilitar a Proteção contra DDOS do Azure em qualquer rede virtual do perímetro.

Monitorar o desempenho de seus aplicativos

O monitoramento é o ato de coletar e analisar dados para determinar o desempenho, a integridade e a disponibilidade do aplicativo. Uma estratégia de monitoramento eficaz ajuda a esclarecer a operação detalhada dos componentes do seu aplicativo. Ela também ajuda a aumentar o tempo de atividade notificando sobre questões críticas para que você possa resolvê-las antes que se tornem problemas. Além disso, ela ajuda a detectar anomalias que possam estar relacionadas à segurança.

Executar teste de penetração de segurança

A validação de defesas de segurança é tão importante quanto testar qualquer outra funcionalidade. Torne os testes de penetração uma parte padrão do seu processo de criação e implantação. Agende testes de segurança e verificações de vulnerabilidade regulares em aplicativos implantados e monitore em busca de ataques e de portas e pontos de extremidade abertos.