Criar e personalizar regras de análise no Microsoft Sentinel

Depois de conectar as fontes de dados com o Microsoft Sentinel, crie regras de análise personalizadas para ajudar a descobrir ameaças e comportamentos anômalos no ambiente.

As regras de análise procuram eventos ou conjuntos de eventos específicos no ambiente, emitem alertas quando determinados limites ou condições de evento são atingidos, geram incidentes para que o SOC faça a triagem e a investigação e respondem às ameaças com processos automatizados de acompanhamento e correção.

Criar uma regra de análise personalizada com uma consulta agendada

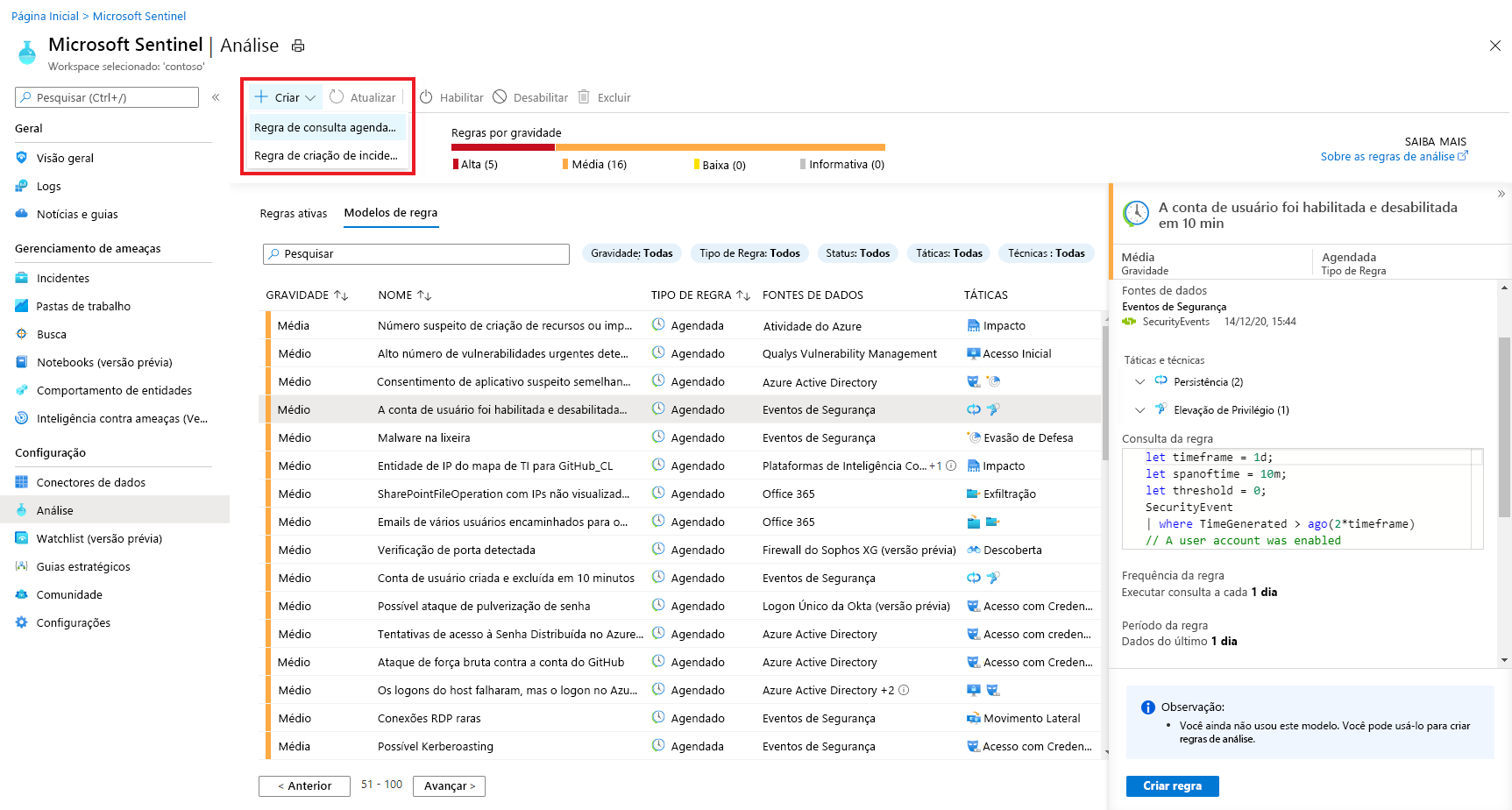

No menu de navegação do Microsoft Sentinel, selecione Análise.

Na barra de ação na parte superior, selecione + Criar e selecione Regra de consulta agendada. Isso abre o Assistente de regra de análise.

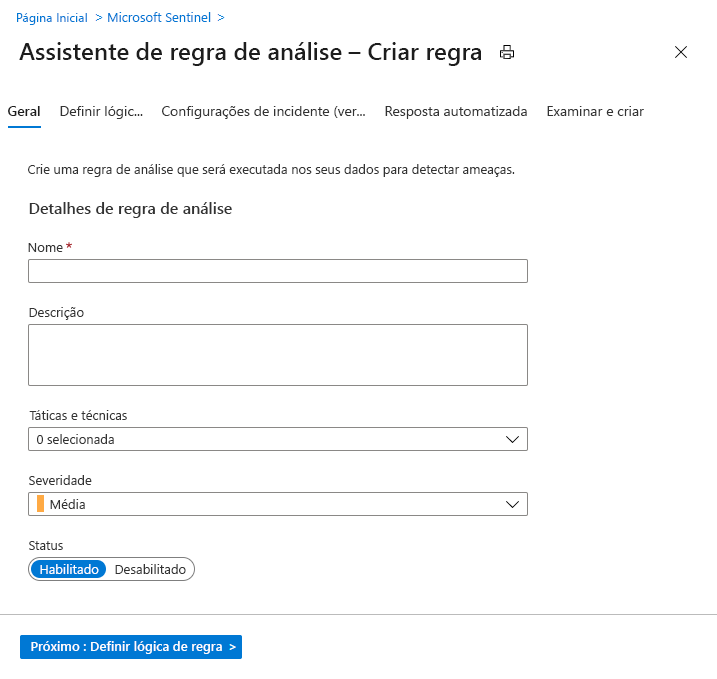

Assistente de regra de análise-guia geral

- Forneça um nome exclusivo e uma descrição.

- No campo Táticas e técnicas, você pode escolher entre as categorias de ataques pelas quais classificar a regra. Elas se baseiam nas táticas e técnicas da estrutura MITRE ATT&CK.

- Incidentes criados a partir de alertas detectados por regras mapeadas para táticas e técnicas MITRE ATT&CK herdam automaticamente o mapeamento da regra.

- Defina a severidade do alerta conforme apropriado.

- Informativo. Nenhum impacto em seu sistema, mas as informações podem ser indicativas de etapas futuras planejadas por um ator de ameaça.

- Baixo. O impacto imediato seria mínimo. Um ator de ameaça provavelmente precisaria realizar várias etapas antes de obter um impacto em um ambiente.

- Média. O ator de ameaça pode ter algum impacto sobre o ambiente com essa atividade, mas seria limitado no escopo ou exigiria atividade adicional.

- Alto. A atividade identificada fornece ao ator de ameaças amplo acesso para realizar ações no ambiente ou é disparada pelo impacto no ambiente.

- Informativo. Nenhum impacto em seu sistema, mas as informações podem ser indicativas de etapas futuras planejadas por um ator de ameaça.

- Os padrões de nível de gravidade não são uma garantia do nível de impacto atual ou ambiental. Personalize os detalhes do alerta para personalizar a gravidade, as táticas e outras propriedades de uma determinada instância de um alerta com os valores de quaisquer campos relevantes de uma saída de consulta.

- As definições de severidade para modelos de regra de análise do Microsoft Sentinel são relevantes apenas para alertas criados por regras de análise. Para alertas ingeridos de outros serviços, a gravidade é definida pelo serviço de segurança de origem.

- Quando você cria a regra, seu status é habilitado por padrão, o que significa que ela será executada imediatamente depois que você terminar de criá-la. Se você não quiser que ele seja executado imediatamente, selecione desabilitadoe a regra será adicionada à guia regras ativas e você poderá habilitá-la a partir daí, quando precisar.

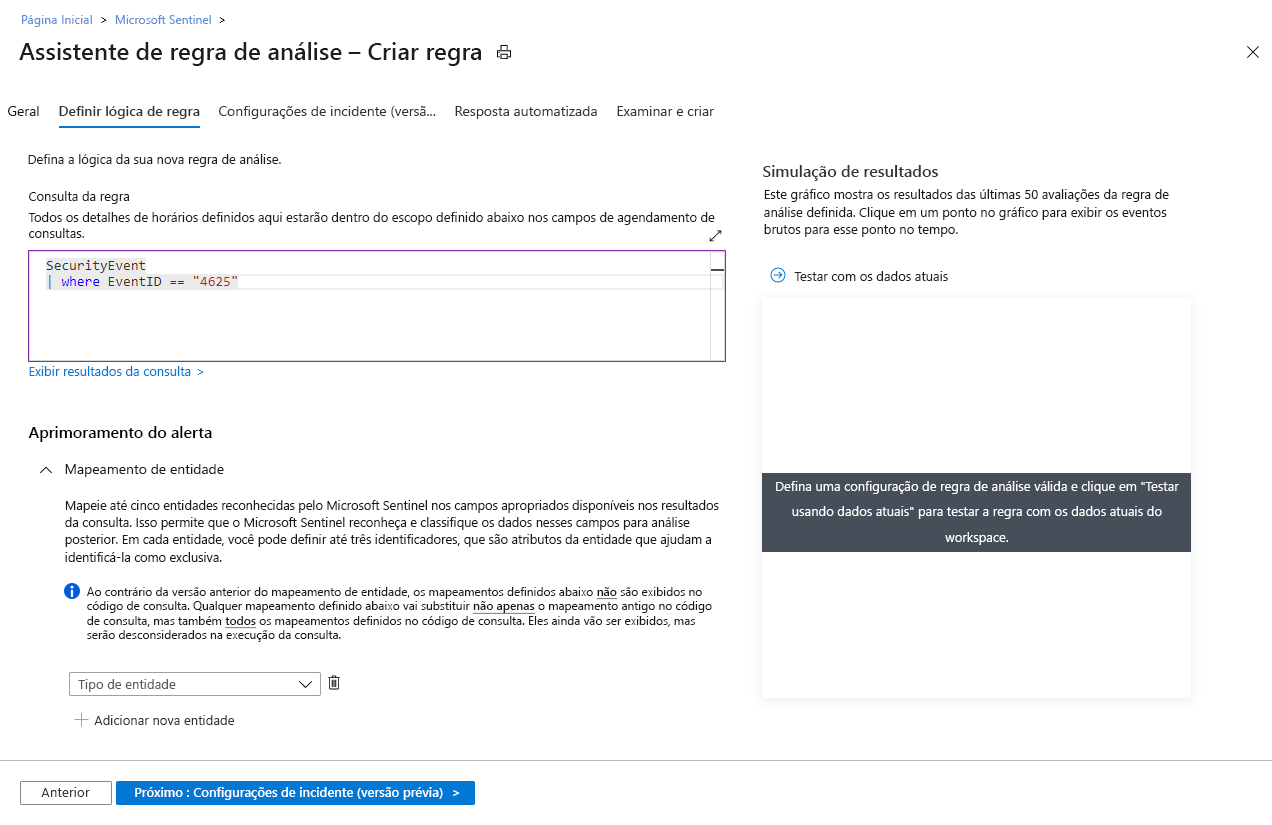

Definir a lógica de consulta da regra e definir as configurações

Na guia definir lógica de regra, você pode escrever uma consulta diretamente no campo de consulta de regra ou criar a consulta no Log Analytics e, em seguida, copiá-la e colá-la aqui.

- As consultas são escritas na KQL (Kusto Query Language).

- O exemplo mostrado nesta captura de tela consulta a tabela SecurityEvent para exibir um tipo de eventos de logon do Windows com falha.

Aqui está outra consulta de exemplo, uma que o alertaria quando um número anormal de recursos for criado na atividade do Azure.

Kusto

AzureActivity

| where OperationNameValue == "MICROSOFT.COMPUTE/VIRTUALMACHINES/WRITE" or OperationNameValue == "MICROSOFT.RESOURCES/DEPLOYMENTS/WRITE"

| where ActivityStatusValue == "Succeeded"

| make-series dcount(ResourceId) default=0 on EventSubmissionTimestamp in range(ago(7d), now(), 1d) by Caller

Importante

Recomendamos que sua consulta use um analisador ASIM (Modelo de Informações de Segurança Avançado) e não uma tabela nativa. Isso garantirá que a consulta dê suporte a qualquer fonte de dados relevante atual ou futura em vez de apenas uma fonte de dados.

Práticas recomendadas de consulta de regra:

- O comprimento da consulta deve ter entre 1 e 10.000 caracteres e não pode conter

search *nemunion *. Você pode usar as funções definidas pelo usuário para superar a limitação do comprimento da consulta. - Não há suporte para o uso de funções do ADX para criar consultas do Azure Data Explorer dentro da janela de consulta do Log Analytics.

- Ao usar a função

bag_unpackem uma consulta, se você projetar as colunas como campos usandoproject field1e a coluna não existir, a consulta falhará. Para evitar que isso aconteça, você deve projetar a coluna da seguinte maneira:

project field1 = column_ifexists("field1","")

Enriquecimento de alerta

- Use a seção de configuração de Mapeamento de entidades para mapear parâmetros dos resultados da consulta para entidades reconhecidas pelo Microsoft Sentinel. As entidades enriquecem a saída das regras (alertas e incidentes) com informações essenciais que servem como os blocos de construção de quaisquer processos investigativos e ações corretivas a seguir. Eles também são os critérios pelos quais você pode agrupar alertas em incidentes na guia Configurações de incidente.

- Use a seção configuração de detalhes personalizados para extrair itens de dados de eventos da sua consulta e colocá-los à superfície nos alerta produzidas por esta regra, fornecendo visibilidade imediata do conteúdo do evento em seus alertas e incidentes.

- Use a seção Configuração de detalhes do alerta para substituir os valores padrão das propriedades do alerta pelos detalhes dos resultados da consulta subjacente. Os detalhes do alerta permitem que você exiba, por exemplo, o endereço IP ou o nome da conta do invasor no título do próprio alerta, para que ele apareça em sua fila de incidentes, oferecendo uma imagem muito mais rica e clara do seu panorama de ameaças.

Observação

O limite de tamanho de um alerta inteiro é de 64 KB.

- Alertas maiores que 64 KB serão truncados. À medida que as entidades são identificadas, elas são adicionadas ao alerta uma a uma até que o tamanho do alerta atinja 64 KB e todas as entidades restantes sejam removidas do alerta.

- Os outros enriquecimentos de alerta também contribuem para o tamanho do alerta.

- Para reduzir o tamanho do alerta, use o operador

project-awayna consulta para remover quaisquer campos desnecessários. (Considere também o operadorprojectse houver apenas alguns campos que você precisa manter.)

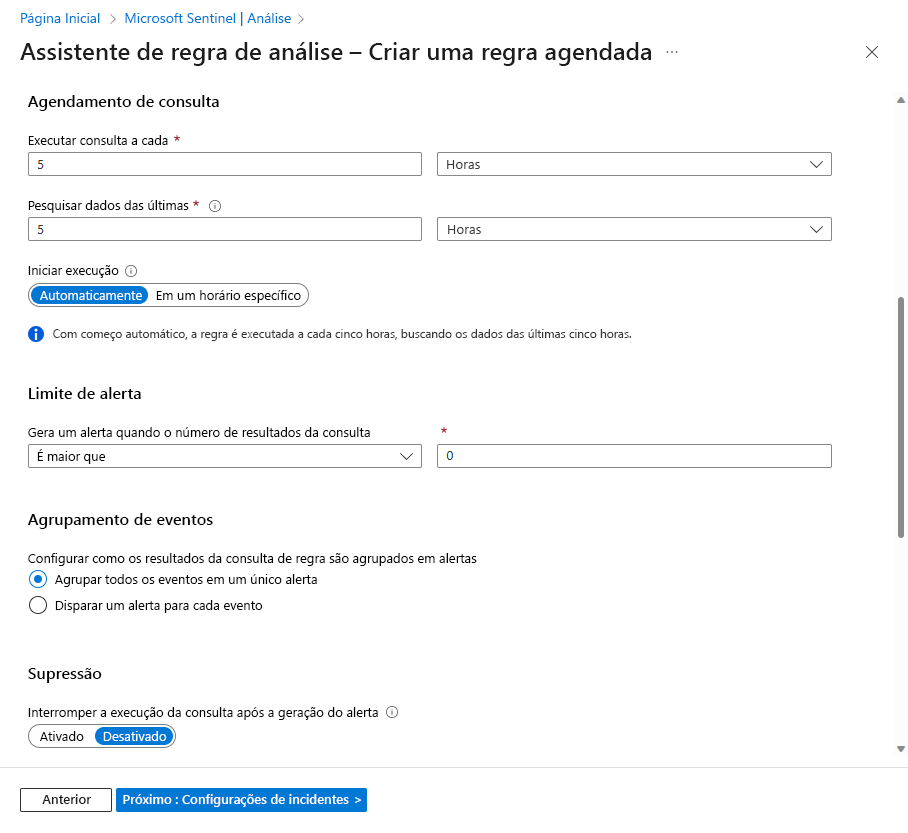

Agendamento de consulta e limite de alerta

- Na seção agendamento de consulta, defina os seguintes parâmetros:

- Defina Executar a consulta a cada para controlar com que frequência a consulta é executada — tão frequentemente como a cada 5 minutos ou tão raramente como a cada 14 dias.

- Defina Pesquisar dados de para determinar o período de tempo dos dados cobertos pela consulta — por exemplo, a consulta pode ser dos últimos 10 minutos de dados ou das últimas 6 horas de dados. O máximo é 14 dias.

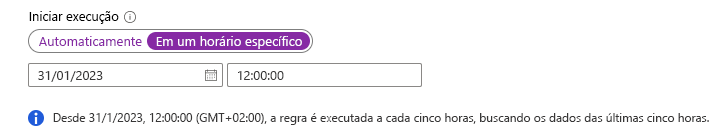

- Para a nova configuração de Comece a executar (na versão prévia):

- Deixe-o definido como Automaticamente para continuar o comportamento original: a regra será executada pela primeira vez imediatamente após ser criada e, depois disso, no intervalo definido na configuração Executar consulta a cada.

- Alternar a chave para Em um momento específico se você quiser determinar quando a regra

- será executada pela primeira vez, em vez de ser executada imediatamente. Em seguida, escolha a data usando o seletor de calendário e insira a hora no formato do exemplo mostrado.

As execuções futuras da regra ocorrerão no intervalo especificado após a primeira execução.

A linha de texto na configuração Iniciar execução (com o ícone de informações à esquerda) resume as configurações atuais de agendamento e de retorno de consulta.

Intervalos de consulta e período de retrospectiva

Essas duas configurações são independentes umas das outras, até um ponto. Você pode executar uma consulta em um intervalo curto abrangendo um período de tempo maior que o intervalo (na verdade, tendo consultas sobrepostas), mas não é possível executar uma consulta em um intervalo que exceda o período de cobertura, caso contrário, você terá lacunas na cobertura geral da consulta.

Atraso de ingestão

Considerando a latência que pode ocorrer entre a geração de um evento na origem e sua ingestão no Microsoft Sentinel, e para garantir a cobertura completa sem a duplicação de dados, o Microsoft Sentinel executa regras de análise agendadas em um atraso de cinco minutos em relação ao horário agendado.

Use a seção limite de alerta para definir o nível de sensibilidade da regra. Por exemplo, defina gerar alerta quando o número de resultados da consultafor maior que e insira o número 1000 se você quiser que a regra gere um alerta somente se a consulta retornar mais de 1000 resultados cada vez que for executada. Este é um campo obrigatório, portanto, se você não quiser definir um limite, ou seja, se quiser que o alerta registre todos os eventos – Insira 0 no campo número.

Definir as configurações de criação de incidentes

Na guia configurações de incidente, você pode escolher se e como o Microsoft Sentinel transforma os alertas em incidentes acionáveis. Se essa guia for deixada sozinha, o Microsoft Sentinel criará um único incidente separado de cada alerta. Você pode optar por não ter nenhum incidente criado ou agrupar vários alertas em um único incidente, alterando as configurações nessa guia.

Configurações de incidentes

Na seção configurações de incidente, Criar incidentes de alertas disparados por essa regra de análise é definido por padrão como habilitado, o que significa que o Microsoft Sentinel criará um único incidente separado de cada um e de todos os alertas disparados pela regra.

- Se você não quiser que essa regra resulte na criação de quaisquer incidentes (por exemplo, se essa regra for apenas para coletar informações para análise subsequente), defina isso como desabilitado.

- Se você quiser que um único incidente seja criado a partir de um grupo de alertas, em vez de um para cada alerta, consulte a próxima seção.

Agrupamento de alertas

Na seção agrupamento de alertas, se você quiser que um único incidente seja gerado a partir de um grupo de até 150 alertas semelhantes ou recorrentes (consulte a observação), defina alertas relacionados ao grupo, disparados por essa regra de análise, em incidentes a serem habilitadose defina os parâmetros a seguir.

- Limitar o grupo aos alertas criados dentro do período de tempo selecionado: Determine o intervalo de tempo no qual os alertas semelhantes ou recorrentes serão agrupados juntos. Todos os alertas correspondentes nesse período de tempo gerarão coletivamente um incidente ou um conjunto de incidentes (dependendo das configurações de agrupamento abaixo). Os alertas fora desse período de tempo gerarão um incidente separado ou um conjunto de incidentes.

- Os alertas de grupo disparados por essa regra de análise em um único incidente: escolha a base em que os alertas serão agrupados juntos:

| Opção | Descrição |

|---|---|

| Agrupar alertas em um único incidente se todas as entidades corresponderem | Os alertas são agrupados se compartilharem valores idênticos para cada uma das entidades mapeadas (definidas na guia definir lógica de regra acima). Esta é a configuração recomendável. |

| Agrupar todos os alertas disparados por essa regra em um único incidente | Todos os alertas gerados por essa regra são agrupados em conjunto mesmo que não compartilhem valores idênticos. |

| Agrupar alertas em um único incidente se as entidades e os detalhes selecionados corresponderem | Os alertas serão agrupados se compartilharem valores idênticos para todas as entidades mapeadas, detalhes de alerta e detalhes personalizados selecionados nas respectivas listas suspensas. Você talvez queira usar essa configuração se, por exemplo, desejar criar incidentes separados com base nos endereços IP de origem ou de destino, ou se desejar agrupar alertas que correspondam a uma entidade e severidade específicas. Observação: ao selecionar essa opção, você deve ter pelo menos um tipo de entidade ou campo selecionado para a regra. Caso contrário, a validação da regra falhará e a regra não será criada. |

- Reabrir incidentes de correspondência fechados: se um incidente tiver sido resolvido e fechado, e posteriormente em outro alerta for gerado que deve pertencer a esse incidente, defina essa configuração como habilitada se você quiser que o incidente fechado seja reaberto e deixe como desabilitado se desejar que o alerta crie um novo incidente.

Observação

Até 150 alertas podem ser agrupados em um único incidente.

- O incidente só será criado após a geração de todos os alertas. Todos os alertas serão adicionados ao incidente imediatamente após a criação.

- Se mais de 150 alertas forem gerados por uma regra que os agrupa em um único incidente, um novo incidente será gerado com os mesmos detalhes de incidente que o original e os alertas em excesso serão agrupados no novo incidente.

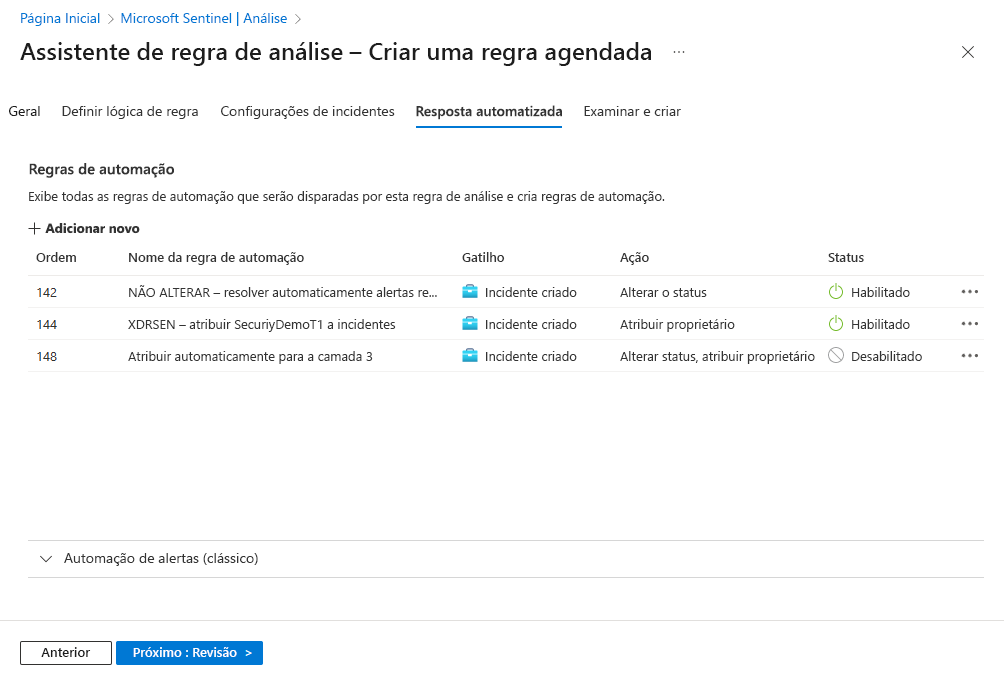

Definir respostas automatizadas e criar a regra

Na guia Respostas automatizadas, você pode usar as regras de automação para definir respostas automatizadas para ocorrer em qualquer um dos três tipos de ocasiões:

- Quando um alerta é gerado por essa regra de análise.

- Quando um incidente é criado com alertas gerados por essa regra de análise.

- Quando um incidente é atualizado com alertas gerados por essa regra de análise.

A grade exibida nas Regras de automação mostra as regras de automação que já se aplicam a essa regra de análise (devido ao cumprimento das condições definidas nessas regras). Você pode editar qualquer uma delas selecionando as reticências no final de cada linha. Ou você pode criar uma nova regra de automação.

Use as regras de automação para realizar triagem básica, atribuição, fluxo de trabalho e fechamento de incidentes.

Automatize tarefas mais complexas e invoque respostas de sistemas remotos para corrigir ameaças, ao chamar guias estratégicos dessas regras de automação. Você pode fazer isso para incidentes, bem como para alertas individuais.

- Em Automação de alertas (clássico), na parte inferior da tela, você verá todos os guias estratégicos configurados para serem executados automaticamente quando um alerta for gerado usando o método antigo.

- A partir de junho de 2023, você não poderá mais adicionar guias estratégicos a esta lista. Os guias estratégicos já listados aqui continuarão a ser executados até que esse método seja preterido, a partir de março de 2026.

- Se você ainda tiver algum dos guias estratégicos listados aqui, deverá criar uma regra de automação com base no gatilho criado pelo alerta e invocar o guia estratégico a partir daí. Depois de fazer isso, selecione as reticências no final da linha do guia estratégico listado aqui e selecione Remover.

Selecione Revisar e criar para revisar todas as configurações da sua nova regra de alerta. Quando a mensagem "Validação aprovada" for exibida, selecione Criar.

Exibir a regra e sua saída

- Você pode encontrar sua regra personalizada recém-criada (do tipo "Agendada") na tabela sob a guia Regras ativas na tela principal do Analytics. Nessa lista, você pode habilitar, desabilitar ou excluir cada regra.

- Para exibir os resultados das regras de análise criadas, vá para a página Incidentes, onde você pode fazer triagem de incidentes, investigá-los e corrigir as ameaças.

- Você pode atualizar a consulta de regra para excluir falsos positivos.