Exercício – Monitorar o banco de dados

Imagine que você receba um alerta do administrador de segurança da sua empresa. Uma possível violação de segurança foi detectada em sua rede. Um indivíduo não autorizado pode ter acessado seu banco de dados por meio de atividades mal-intencionadas. Como você rastrearia isso?

Você sabe que precisa monitorar ativamente seu banco de dados para verificar atividades suspeitas. O que você pode fazer para não apenas obter visibilidade do que está acontecendo em seu banco de dados, mas também impedir que atividades mal-intencionadas ocorram?

O Banco de Dados SQL do Azure tem recursos internos que podem ajudá-lo a acompanhar o que está acontecendo em seu banco de dados. Ele pode monitorar e alertar você se identificar atividades mal-intencionadas.

Auditoria do Banco de Dados SQL do Azure

Ao habilitar a auditoria, as operações que ocorrem no banco de dados são armazenadas para inspeção posterior ou têm ferramentas automatizadas para analisá-las. A auditoria também é usada para gerenciamento de conformidade ou para entender como seu banco de dados é usado. A auditoria também será necessária se você quiser usar a detecção de ameaças do Azure em seu Banco de Dados SQL do Azure.

É possível usar a auditoria do banco de dados SQL para:

- Retenha uma trilha de auditoria dos eventos selecionados. Definir categorias de ações de banco de dados a ser auditadas.

- Relate sobre a atividade do banco de dados. Utilizar relatórios pré-configurados e um painel para iniciar rapidamente um relatório de atividades e eventos.

- Analise relatórios. Encontrar eventos suspeitos, atividades incomuns e tendências.

Os logs de auditoria são gravados em Blobs de Acréscimo em uma conta de Armazenamento de Blobs do Azure que você designar. As políticas de auditoria podem ser aplicadas no nível do servidor ou no nível do banco de dados. Depois da habilitação, você pode usar o portal do Azure para exibir os logs ou enviá-los ao Log Analytics ou aos Hubs de Eventos para processamento e análise adicionais.

Auditoria na prática

Como uma melhor prática, evite habilitar a auditoria de blobs de servidor e a auditoria de blobs do banco de dados juntas, a menos que:

- Você deseja usar outra conta de armazenamento ou outro período de retenção para um banco de dados específico.

- Você deseja auditar tipos de evento ou categorias de um banco de dados específico diferentes do restante dos bancos de dados no servidor. Por exemplo, talvez você tenha inserções de tabela que precisam ser auditadas, mas somente em um banco de dados específico.

Caso contrário, recomendamos habilitar somente a auditoria de blob no nível do servidor e deixar a auditoria no nível do banco de dados desabilitada para todos os bancos de dados.

Siga estas etapas para configurar a auditoria em seu sistema.

Entre no portal do Azure usando a mesma conta com a qual você ativou a área restrita.

Na barra de pesquisa na parte superior do portal, pesquise seu servidor e, em seguida, selecione o servidor no portal. Substitua NNNNN pelo número que consta no nome do seu servidor.

No painel do menu esquerdo, em Segurança, selecione Auditoria.

A Auditoria está desativada por padrão. Para habilitá-lo em seu servidor de banco de dados, coloque Habilitar a Auditoria do Azure AQL em ON.

Depois que o botão ON estiver selecionado, marque a caixa de seleção Armazenamento.

Selecione sua assinatura.

Selecione uma conta de armazenamento existente ou crie uma nova para armazenar suas auditorias. A conta de armazenamento deve ser configurada para usar a mesma região que o seu servidor.

Neste caso, defina uma nova conta de armazenamento. Em Conta de armazenamento, selecione Criar. O painel Criar conta de armazenamento aparece. Nomeie a conta de armazenamento como <server-name>auditoria, substituindo <server-name> pelo nome do seu servidor lógico.

Deixe o restante das opções como padrão e selecione OK. De volta ao painel Configurações de armazenamento, mantenha os padrões e selecione OK.

Selecione Salvar para salvar suas alterações e habilitar a auditoria em seu servidor de banco de dados.

Agora, gere alguns registros de auditoria e dê uma olhada no que você pode esperar.

Faça logon novamente no banco de dados como o usuário ApplicationUser.

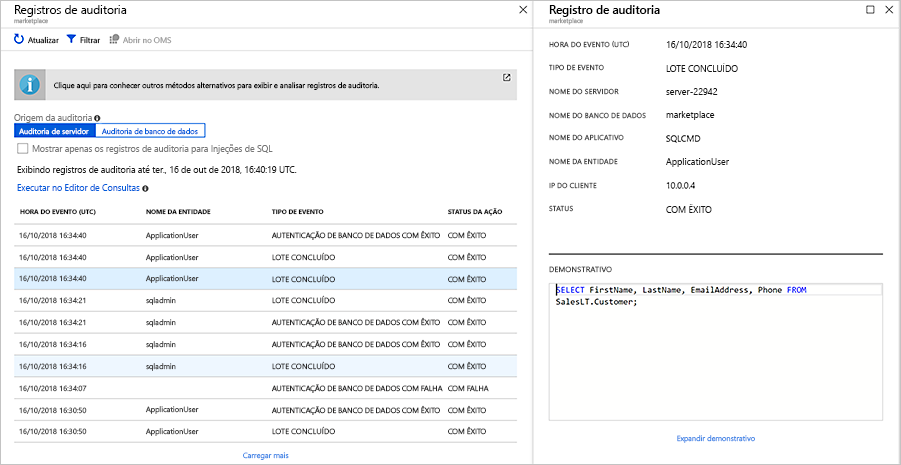

sqlcmd -S tcp:[server-name].database.windows.net,1433 -d marketplaceDb -U 'ApplicationUser' -P '[password]' -N -l 30Execute a consulta a seguir.

SELECT FirstName, LastName, EmailAddress, Phone FROM SalesLT.Customer; GODe volta ao portal do Azure, em seu SQL Server, selecione Bancos de dados SQL no painel do menu esquerdo e selecione o banco de dados do marketplace.

No painel do menu esquerdo no banco de dados do marketplace, em Segurança, selecione Auditoria.

Como você habilitou a auditoria no nível do servidor, verá que ela está habilitada aqui. Selecione Exibir logs de auditoria na barra de menus superior para exibir os logs.

Você deve ver um ou mais registros de auditoria com NOME DA ENTIDADE DE SEGURANÇA de ApplicationUser e o TIPO DE EVENTO de LOTE CONCLUÍDO. Um deles deve conter os detalhes da consulta que você executou. Você também poderá ver outros eventos, como falhas e sucesso de autenticação. Selecione qualquer registro para ver os detalhes completos do evento.

Essas ações configuram as auditorias no nível do servidor de banco de dados. As auditorias se aplicam a todos os bancos de dados no servidor. Você também pode configurar a auditoria em um nível de banco de dados.

Dê uma olhada em outro recurso que usa esses logs para aumentar a segurança do seu banco de dados.

Segurança de Dados Avançada para Banco de Dados SQL do Azure

A ADS (Segurança de Dados Avançada) fornece um conjunto de funcionalidades avançadas de segurança do SQL, incluindo descoberta e classificação de dados, avaliação de vulnerabilidades e Proteção Avançada contra Ameaças.

- A Descoberta e Classificação de Dados (atualmente em versão prévia) fornece funcionalidades internas no Banco de Dados SQL do Azure para descobrir, classificar, rotular e proteger os dados confidenciais em seus bancos de dados. Pode ser usada para fornecer visibilidade em seu estado de classificação do banco de dados e para controlar o acesso a dados confidenciais no banco de dados e fora dele.

- A Avaliação de vulnerabilidade é um serviço fácil de ser configurado que pode descobrir, acompanhar e ajudar a corrigir possíveis vulnerabilidades do banco de dados. Fornece visibilidade sobre o estado de segurança e inclui etapas de ação para resolver problemas de segurança e aperfeiçoar as fortificações do banco de dados.

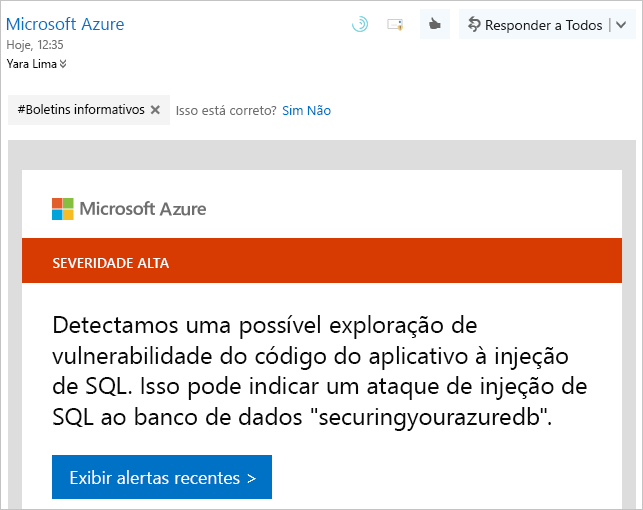

- A Proteção Avançada contra Ameaças detecta atividades anômalas, indicando tentativas incomuns e potencialmente prejudiciais de acessar ou explorar seus bancos de dados. Monitora continuamente o banco de dados com relação a atividades suspeitas e fornece alertas de segurança imediatos sobre possíveis vulnerabilidades, ataques de injeção de SQL e padrões de acesso anormal do banco de dados. Os alertas da Proteção Avançada contra Ameaças fornecem detalhes de atividades suspeitas e recomendam ações para investigar e atenuar a ameaça.

Instalação e configuração

Habilite o ADS em seu banco de dados. O ADS é uma configuração no nível do servidor, portanto, começaremos por lá.

De volta ao portal do Azure, vá até o SQL Server. Na barra de pesquisa na parte superior da página, procure por _<server-name> e, em seguida, selecione o servidor.

No painel do menu esquerdo, em Segurança, selecione Microsoft Defender para Nuvem.

Selecione Habilitar o Microsoft Defender para SQL.

Selecione Configurar ao lado da mensagem Habilitada no nível da assinatura. O painel Configurações do servidor aparece.

As verificações recorrentes periódicas estão ativadas por padrão. Quando uma verificação semanal é disparada, um resumo do resultado da verificação é enviado para o endereço de email fornecido. Nesse caso, desative-o. A opção Também enviar uma notificação por email aos administradores e aos proprietários da assinatura fica habilitada por padrão para enviar as ameaças para os administradores do serviço. Selecione Salvar na parte superior para salvar suas configurações.

Em Configurações Avançadas de Proteção contra Ameaças, selecione Adicionar seus detalhes de contato... para abrir o painel de notificações por Email do Defender para Nuvem. Aqui, como opção, você também pode definir em que local os emails de notificação serão entregues como uma lista de endereços de email separados por ponto e vírgula para a Avaliação de Vulnerabilidades e a Proteção Avançada contra Ameaças. A opção Também enviar uma notificação por email aos administradores e aos proprietários da assinatura fica habilitada por padrão para enviar as ameaças para os administradores do serviço.

Você também pode selecionar Habilitar Auditoria.... para ativar a Auditoria do SQL do Azure.

Selecione Salvar para aplicar as alterações.

Você recebe notificações por email à medida que as vulnerabilidades são detectadas. O email descreve o que ocorreu e quais ações são necessárias.

Descoberta e classificação de dados

Vá para o banco de dados do marketplace. Na barra de pesquisa na parte superior do portal do Azure, pesquise "marketplace" e, em seguida, selecione o banco de dados.

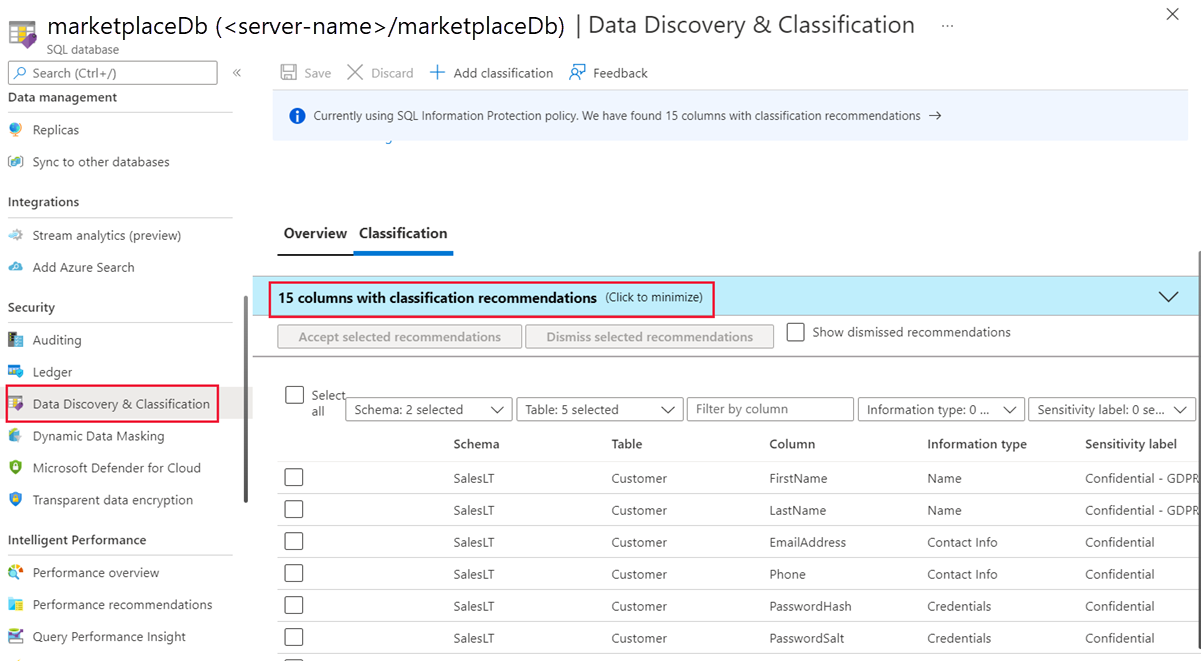

No painel de menu à esquerda, em Segurança, selecione Descoberta e Classificação de Dados.

A guia Classificação mostra colunas dentro de suas tabelas que precisam ser protegidas. Algumas das colunas podem ter informações confidenciais ou que podem ser consideradas sigilosas em diferentes países ou regiões.

Uma mensagem será exibida se houver a necessidade de configuração da proteção de alguma coluna. Essa mensagem é formatada como 15 colunas com recomendações de classificação. Você pode selecionar o texto para exibir as recomendações.

Escolha as colunas que você deseja classificar selecionando a marca de verificação ao lado dela ou marcando a caixa de seleção à esquerda do cabeçalho de esquema. Selecione o botão Aceitar as recomendações selecionadas para aplicar as recomendações de classificação.

Em seguida, edite as colunas e defina o tipo de informação e o rótulo de confidencialidade para o banco de dados. Selecione Salvar para salvar as alterações.

Nenhuma recomendação ativa deve aparecer na lista depois que você gerenciar as recomendações.

Vulnerabilidades de segurança

No painel do menu esquerdo, em Segurança, selecione Microsoft Defender para Nuvem.

A seção Recomendações lista problemas de configuração em seu banco de dados e o risco associado.

Selecione uma recomendação. No painel de recomendações, você verá detalhes como o nível do risco, a que banco de dados ele se aplica, uma descrição da vulnerabilidade e a correção recomendada para o problema. Aplique a correção para corrigir os problemas. Resolva todas as vulnerabilidades.

Incidentes e alertas de segurança

Essa seção exibe uma lista de ameaças detectadas.

Resolva os problemas seguindo as recomendações. Para problemas como avisos de injeção de SQL, é possível examinar a consulta e trabalhar de modo regressivo até o ponto em que a consulta está sendo executada no código. Assim que encontrá-lo, você deve reescrever o código para que ele não apresente mais o problema.