Configurar autenticação

A autenticação é o processo de validação de credenciais à medida que você acessa recursos em uma infraestrutura digital. Com isso, você pode validar se um indivíduo ou um serviço que quer acessar um serviço no ambiente pode provar quem é. O Azure Synapse Analytics fornece vários métodos diferentes de autenticação.

O que precisa ser autenticado

Há uma variedade de cenários, o que significa que a autenticação deve ocorrer para proteger os dados armazenados em seu patrimônio do Azure Synapse Analytics.

A forma comum de autenticação é a de pessoas que desejam acessar os dados no serviço. Normalmente, isso é visto como um indivíduo fornecer um nome de usuário e senha para autenticar-se em um serviço. No entanto, isso também se torna mais sofisticado com solicitações de autenticação que funcionam em combinação com políticas de Acesso Condicional para proteger ainda mais o processo de autenticação com etapas de segurança adicionais.

O que é menos óbvio é o fato de que os serviços devem se autenticar com outros serviços para que possam operar sem problemas. Um exemplo disso é usar um pool de SQL do Azure Synapse Spark ou sem servidor para acessar dados em um Azure Data Lake Storage. Um mecanismo de autenticação deve ocorrer em segundo plano para garantir que o Azure Synapse Analytics possa acessar os dados no data lake de modo autenticado.

Por fim, há situações em que os usuários e os serviços operam simultaneamente. Aqui você tem uma combinação de autenticação de usuário e serviço que está ocorrendo nos bastidores para garantir que o usuário obtenha acesso aos dados diretamente. Um exemplo disso é usar o Power BI para exibir relatórios em um dashboard que está sendo atendido por um pool de SQL dedicado. Aqui, você tem vários níveis de autenticação que precisam ser gerenciados.

Tipos de segurança

A seguir estão os tipos de autenticação aos quais você deve estar atento ao trabalhar com o Azure Synapse Analytics.

ID do Microsoft Entra

O Microsoft Entra ID é um serviço de diretório que permite a manutenção centralizada de objetos que podem ser protegidos. Os objetos podem incluir contas de usuário e contas de computador. Um funcionário de uma organização normalmente tem uma conta de usuário que o representa no locatário do Microsoft Entra da organização e, em seguida, usa a conta de usuário com uma senha para se autenticar em outros recursos armazenados no diretório, usando um processo conhecido como logon único.

O poder do Microsoft Entra ID é que eles só precisam fazer logon uma vez, e o Microsoft Entra ID gerenciará o acesso a outros recursos com base nas informações contidas nele usando autenticação de passagem. Se um usuário e uma instância do Azure Synapse Analytics fizerem parte do mesmo Microsoft Entra ID, é possível que o usuário acesse o Azure Synapse Analytics sem um logon aparente. Se gerenciado corretamente, esse processo será contínuo, pois o administrador dará ao usuário autorização de acesso ao pool de SQL dedicado do Azure Synapse Analytics, por exemplo.

Nessa situação, é normal que um Administrador do Azure crie as contas de usuário e as atribua às funções e aos grupos apropriados no Microsoft Entra ID. O Engenheiro de Dados adicionará o usuário ou um grupo ao qual o usuário pertence para acessar um pool de SQL dedicado.

Identidades gerenciadas

A identidade gerenciada para recursos do Azure é um recurso do Microsoft Entra ID. O recurso fornece aos serviços do Azure uma identidade gerenciada automaticamente no Microsoft Entra ID. Você pode utilizar a funcionalidade de identidade gerenciada para se autenticar em qualquer serviço que dê suporte à autenticação do Microsoft Entra.

Identidades gerenciadas para recursos do Azure é o novo nome para o serviço anteriormente conhecido como MSI (Identidade de Serviço Gerenciada). Uma identidade gerenciada atribuída pelo sistema é criada para seu workspace do Azure Synapse quando você cria o workspace.

O Azure Synapse usa a identidade gerenciada para integrar pipelines. Azure SynapseO ciclo de vida de identidade gerenciada está diretamente vinculado ao workspace do Azure Synapse. Se você excluir o workspace do Azure Synapse, a identidade gerenciada também será limpa.

A identidade gerenciada do workspace precisa de permissões para executar operações nos pipelines. Você pode usar a ID do objeto ou o nome do workspace do Azure Synapse para localizar a identidade gerenciada ao conceder permissões.

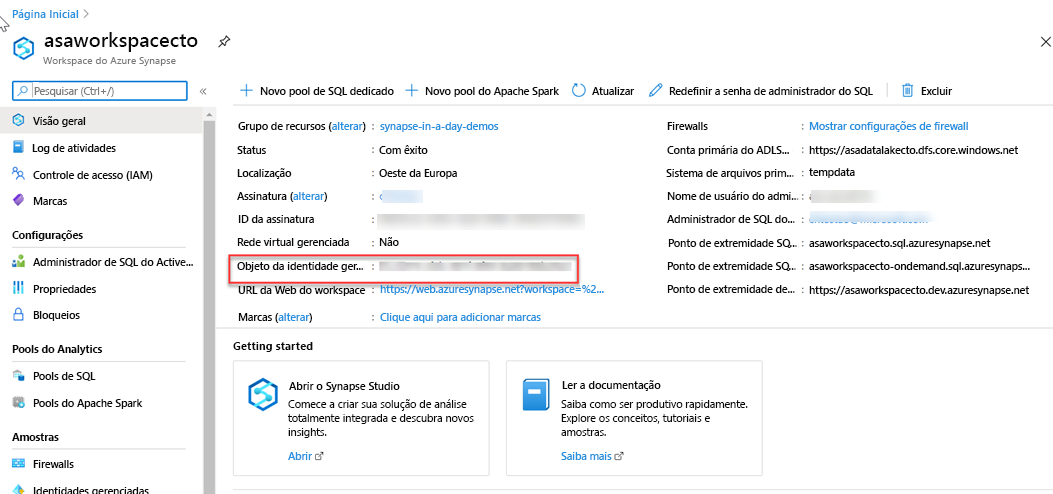

Você pode recuperar a identidade gerenciada no portal do Azure. Abra o workspace do Azure Synapse no portal do Azure e selecione Visão geral no painel de navegação esquerdo. A ID de objeto da identidade gerenciada é exibida na tela principal.

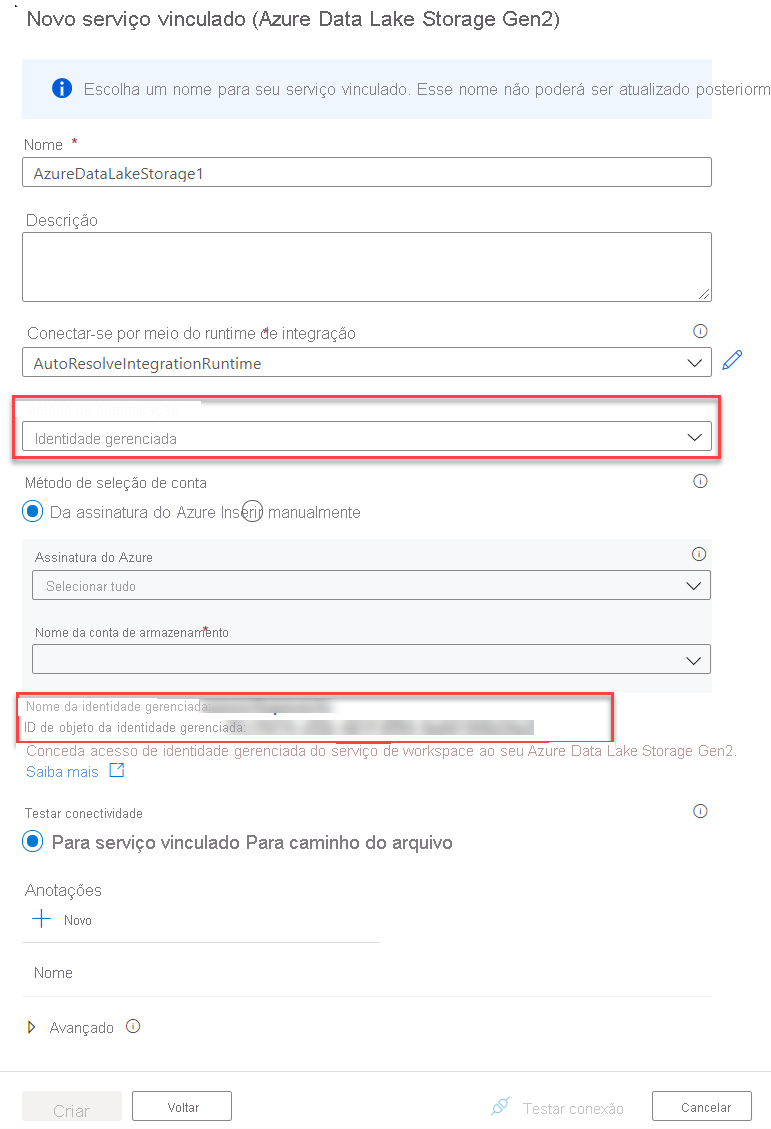

As informações de identidade gerenciada também serão exibidas quando você criar um serviço vinculado que dê suporte à autenticação de identidade gerenciada do Azure Synapse Studio.

Inicie o Azure Synapse Studio e selecione a guia Gerenciar no painel de navegação esquerdo. Em seguida, selecione Serviços vinculados e escolha a opção + Novo para criar um serviço vinculado.

Na janela Novo serviço vinculado, digite Azure Data Lake Storage Gen2. Selecione o tipo de recurso Azure Data Lake Storage Gen2 na lista abaixo e escolha Continuar.

Na próxima janela, escolha Identidade Gerenciada para Método de autenticação. Você verá o Nome e a ID do Objeto da identidade gerenciada.

Autenticação do SQL

Para contas de usuário que não fazem parte do Microsoft Entra ID, utilizar a autenticação da conta Microsoft será uma alternativa. Nesse caso, um usuário é criado na instância de um pool de SQL dedicado. Se o usuário em questão precisar de acesso de administrador, os detalhes do usuário serão mantidos no banco de dados mestre. Se o acesso de administrador não for necessário, você poderá criar um usuário em um banco de dados específico. Em seguida, um usuário se conecta diretamente ao pool de SQL dedicado do Azure Synapse Analytics, em que é solicitado a usar um nome de usuário e senha para acessar o serviço.

Essa abordagem normalmente é útil para usuários externos que precisam acessar os dados ou se você já estiver usando aplicativos de terceiros ou herdados em relação ao pool de SQL dedicado do Azure Synapse Analytics

Autenticação multifator

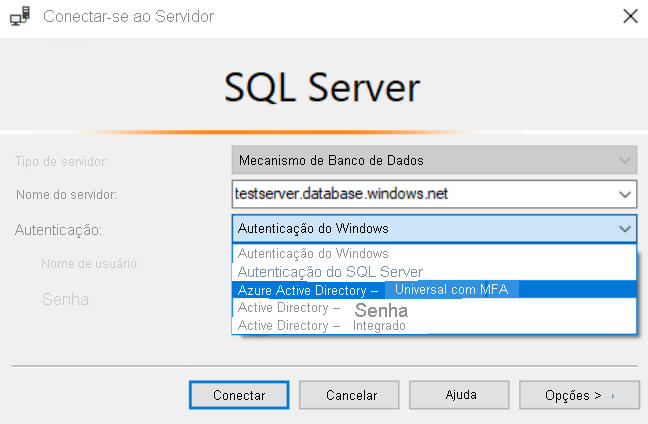

O SQL do Synapse dá suporte a conexões do SSMS (SQL Server Management Studio) usando a Autenticação Universal do Active Directory.

Isso permite que você opere em ambientes que usam políticas de Acesso Condicional que impõem a autenticação multifator como parte da política.

simétricas

Se não for possível usar uma identidade gerenciada para acessar recursos como Azure Data Lake, você poderá usar chaves de conta de armazenamento e assinaturas de acesso compartilhado.

Com uma chave de conta de armazenamento. O Azure cria duas dessas chaves (primária e secundária) para cada conta de armazenamento que você cria. As chaves permitem acesso a tudo na conta. Você encontrará as chaves de conta de armazenamento na exibição do portal do Azure da conta de armazenamento. Basta selecionar Configurações e clicar em Chaves de acesso.

Como prática recomendada, você não deve compartilhar chaves de conta de armazenamento e pode usar o Azure Key Vault para gerenciar e proteger as chaves.

O Azure Key Vault é um repositório de segredos: um serviço de nuvem centralizado para armazenar os segredos do aplicativo, ou seja, valores de configuração, como senhas e cadeias de conexão, que devem permanecer sempre seguros. O Key Vault ajuda a controlar os segredos dos aplicativos, mantendo-os em um local centralizado e fornecendo acesso seguro, controle de permissões e log de acesso.

Os principais benefícios do uso do Key Vault são:

- A separação de informações confidenciais do aplicativo de outras configurações e códigos, reduzindo o risco de vazamentos acidentais

- Um acesso restrito aos segredos com políticas de acesso adaptadas aos aplicativos e indivíduos que precisam deles

- Armazenamento de segredos centralizado, permitindo que as alterações necessárias ocorram em apenas um local

- Registro em log e monitoramento do acesso para ajudar você a entender como e quando os segredos são acessados

Os segredos são armazenados em cofres individuais, que são os recursos do Azure usados para agrupar segredos. O acesso a segredos e o gerenciamento de cofre são feitos por meio de uma API REST, que também é compatível com todas as ferramentas de gerenciamento do Azure, bem como as bibliotecas de clientes disponíveis para muitas linguagens populares. Cada cofre tem uma URL exclusiva na qual sua API está hospedada.

Assinaturas de acesso compartilhado

Se um aplicativo externo de terceiros precisar de acesso aos seus dados, você precisará proteger as conexões deles sem usar chaves de conta de armazenamento. Para clientes não confiáveis, use uma SAS (Assinatura de Acesso Compartilhado). Uma Assinatura de Acesso Compartilhado é uma cadeia de caracteres que contém um token de segurança que pode ser anexado a um URI. Use uma Assinatura de Acesso Compartilhado para delegar acesso a objetos de armazenamento e especificar restrições, como as permissões e o intervalo de tempo de acesso. Você pode dar a um cliente um token de Assinatura de Acesso Compartilhado.

Tipos de assinaturas de acesso compartilhado

Você pode usar uma assinatura de acesso compartilhado no nível do serviço para permitir o acesso a recursos específicos em uma conta de armazenamento. Você poderia usar esse tipo de assinatura de acesso compartilhado, por exemplo, para permitir que um aplicativo recuperasse uma lista de arquivos em um sistema de arquivos ou baixasse um arquivo.

Use uma assinatura de acesso compartilhado no nível da conta para permitir acesso a tudo que uma assinatura de acesso compartilhado no nível do serviço permite, além de recursos e habilidades adicionais. Por exemplo, você pode usar uma assinatura de acesso compartilhado no nível da conta para permitir a habilidade de criar sistemas de arquivos.