Entender as opções de segurança de rede para o Azure Synapse Analytics

Há uma variedade de etapas de segurança de rede que você deve considerar para proteger o Azure Synapse Analytics. Um dos primeiros aspectos que você considerará será proteger o acesso ao próprio serviço. Isso pode ser feito criando os seguintes objetos de rede, incluindo:

- Regras de firewall

- Redes virtuais

- Pontos de extremidade privados

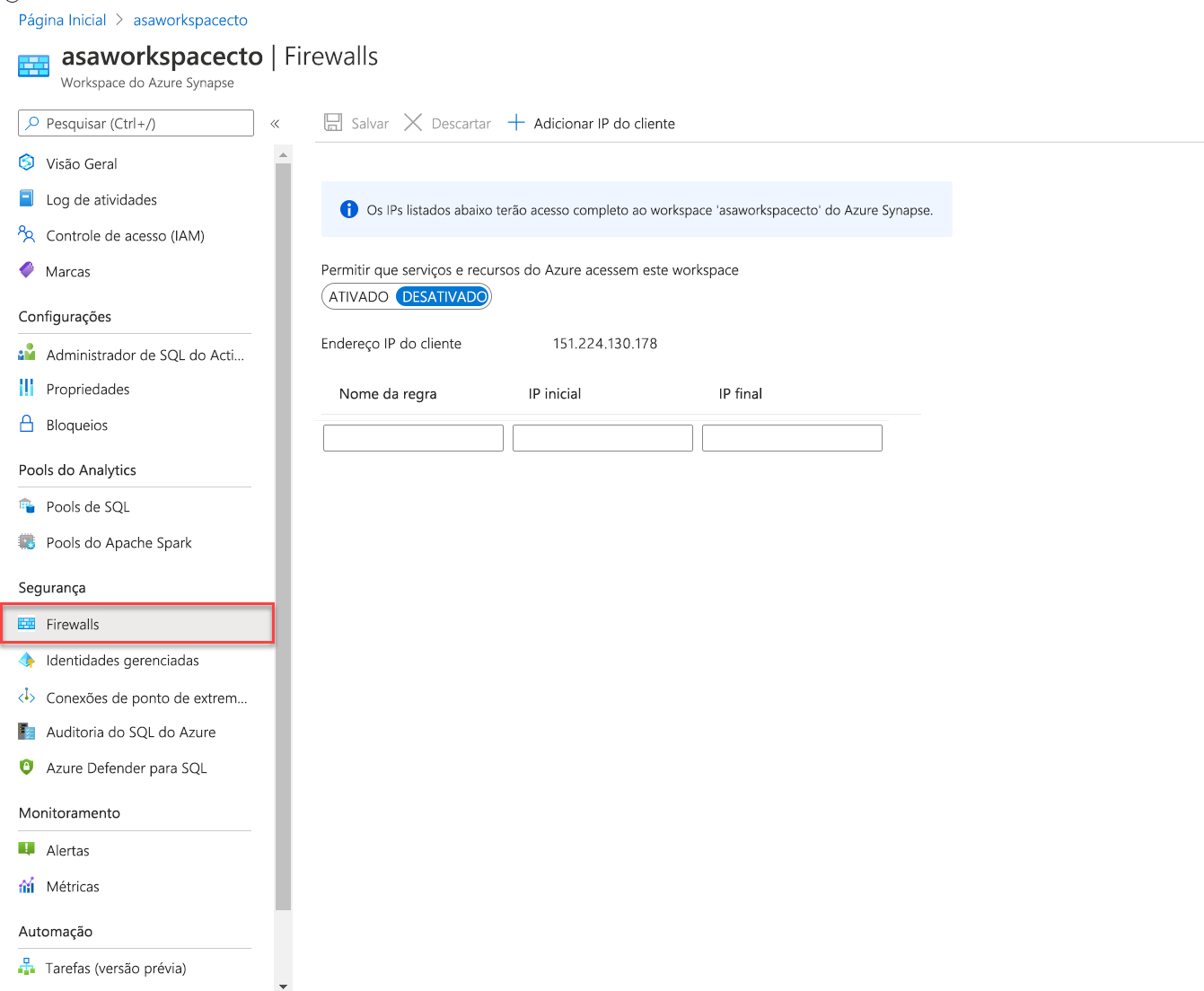

Regras de firewall

As regras de firewall permitem que você defina o tipo de tráfego ao qual o acesso é permitido ou negado para um workspace do Azure Synapse usando o endereço IP de origem do cliente que está tentando acessar o workspace do Azure Synapse. As regras de firewall de IP configuradas no nível do workspace se aplicam a todos os pontos de extremidade públicos do workspace, incluindo pools de SQL dedicados, pool de SQL sem servidor e ponto de extremidade de desenvolvimento.

Você pode optar por permitir conexões de todos os endereços IP durante a criação dos workspaces do Azure Synapse, embora isso não seja recomendado, pois não permite o acesso de controle ao workspace. Em vez disso, no portal do Azure, você pode configurar intervalos de endereços IP específicos e associá-los a um nome de regra para que você tenha mais controle.

Verifique se o firewall na rede e no computador local permite a comunicação de saída nas portas TCP 80, 443 e 1443 do Synapse Studio.

Além disso, você precisa permitir a comunicação de saída na porta UDP 53 do Synapse Studio. Para se conectar usando ferramentas como o SSMS e o Power BI, você precisará permitir a comunicação de saída na porta TCP 1433.

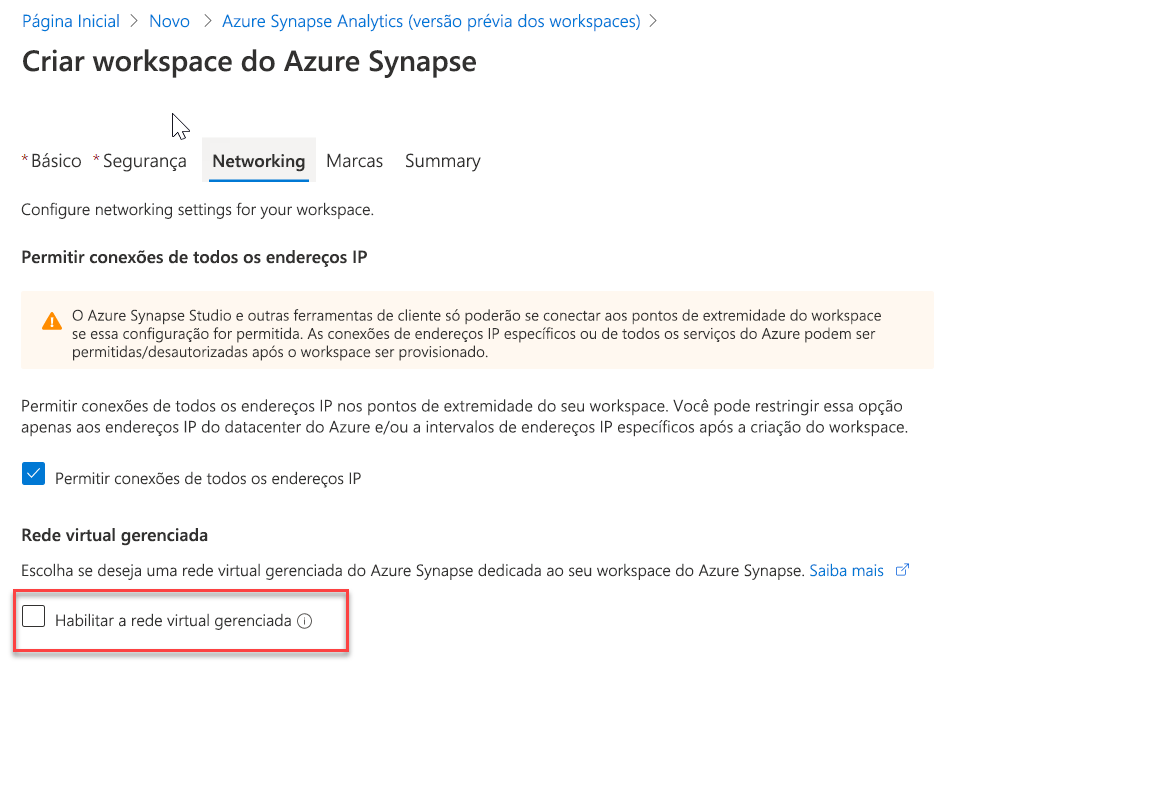

Redes virtuais

A VNet (rede virtual) do Azure habilita redes privadas no Azure. A VNet permite que vários tipos de recursos do Azure, como Azure Synapse Analytics, comuniquem-se de modo seguro com outras redes virtuais, com a Internet e com redes locais. Ao criar seu workspace do Azure Synapse, você pode optar por associá-lo a uma Rede Virtual do Microsoft Azure. A Rede Virtual associada ao seu workspace é gerenciada pelo Azure Synapse. Essa Rede Virtual é chamada de Rede Virtual do workspace gerenciada.

O uso de uma rede virtual de workspace gerenciado proporciona os seguintes benefícios:

- Com uma Rede Virtual de workspace gerenciado, você pode facilitar o gerenciamento da Rede Virtual para o Azure Synapse.

- Você não precisa configurar regras de NSG de entrada em suas Redes Virtuais para permitir que o tráfego de gerenciamento do Azure Synapse entre em sua Rede Virtual. A configuração incorreta dessas regras de NSG causa a interrupção do serviço para os clientes.

- Você não precisa criar uma sub-rede para seus clusters Spark com base na carga de pico.

- A Rede Virtual de workspace gerenciada juntamente com Pontos de extremidade privados gerenciados protege contra exfiltração dos dados. Você só pode criar Pontos de extremidade privados gerenciados em um workspace que tenha uma Rede Virtual de workspace gerenciada associada a ele.

- Isso garante que o workspace tenha isolamento de rede com relação a outros workspaces.

Se o workspace tiver uma Rede Virtual de workspace gerenciada, a Integração de dados e os recursos do Spark serão implantados nele. Uma Rede Virtual de workspace gerenciada também fornece isolamento de nível de usuário para atividades do Spark porque cada cluster Spark fica em uma sub-rede própria.

O pool de SQL dedicado e o pool de SQL sem servidor são funcionalidades multilocatários e, portanto, residem fora da Rede Virtual de workspace gerenciada. Comunicação entre workspaces com o pool de SQL dedicado e o pool de SQL sem servidor usam links privados do Azure. Esses links privados são criados automaticamente para você quando você cria um workspace com uma Rede Virtual de workspace gerenciada associada a ele.

Você só pode optar por habilitar redes virtuais gerenciadas enquanto está criando Workspaces do Azure Synapse.

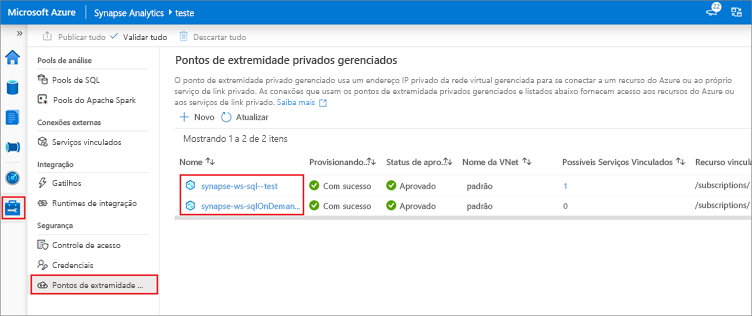

Pontos de extremidade privados

O Azure Synapse Analytics permite que você se conecte aos seus diversos componentes por meio de pontos de extremidade. Você pode configurar pontos de extremidade privados gerenciados para acessar de maneira segura esses componentes, conhecidos como links privados. Isso só pode ser obtido em um workspace do Azure Synapse com uma rede virtual de workspace gerenciado. O link privado permite que você acesse serviços do Azure (como o Armazenamento do Azure e o Azure Cosmos DB) e os serviços de cliente/parceiro hospedados pelo Azure em sua Rede Virtual do Azure com segurança.

Quando você usa um link privado, o tráfego entre a Rede Virtual e o workspace atravessa totalmente a rede de backbone da Microsoft. O Link Privado protege contra riscos de exfiltração dos dados. Você estabelece um link privado para um recurso criando um ponto de extremidade privado.

O ponto de extremidade privado usa um endereço IP privado de sua Rede Virtual para colocar efetivamente o serviço na Rede Virtual. Os pontos de extremidade privados são mapeados para um recurso específico no Azure e não para todo o serviço. Os clientes podem limitar a conectividade a um recurso específico aprovado por sua organização. Você pode gerenciar os pontos de extremidade privados no hub de gerenciamento do Azure Synapse Studio.