Permitir acesso de saída à rede para a Área de Trabalho Virtual do Azure

Ao planejar uma implantação do Firewall do Azure para proteger uma carga de trabalho como a Área de Trabalho Virtual do Azure, você precisa saber quais regras implantar a fim de permitir o tráfego de rede apropriado.

Voltando ao exemplo da empresa de contabilidade, lembre-se de que você não pode ter nenhum tráfego de rede não autorizado no ambiente da Área de Trabalho Virtual do Azure. Você deve limitar o tráfego de rede de saída para a Área de Trabalho Virtual do Azure usando o Firewall do Azure.

Para que a Área de Trabalho Virtual do Azure funcione, o pool de host precisa de acesso de saída à Internet ao serviço da Área de Trabalho Virtual do Azure. O pool de host também pode precisar de acesso de saída à Internet para os seus usuários.

Criar regras de firewall

Para permitir o tráfego de rede apropriado para a Área de Trabalho Virtual do Azure, você precisará criar regras de firewall de aplicativo e de rede. Você precisa permitir ao pool de host acesso de saída à rede para a Área de Trabalho Virtual do Azure e os serviços de suporte. Dependendo das necessidades da sua organização, você deve habilitar o acesso seguro de saída à Internet para os usuários finais.

Configurar regras de aplicativo

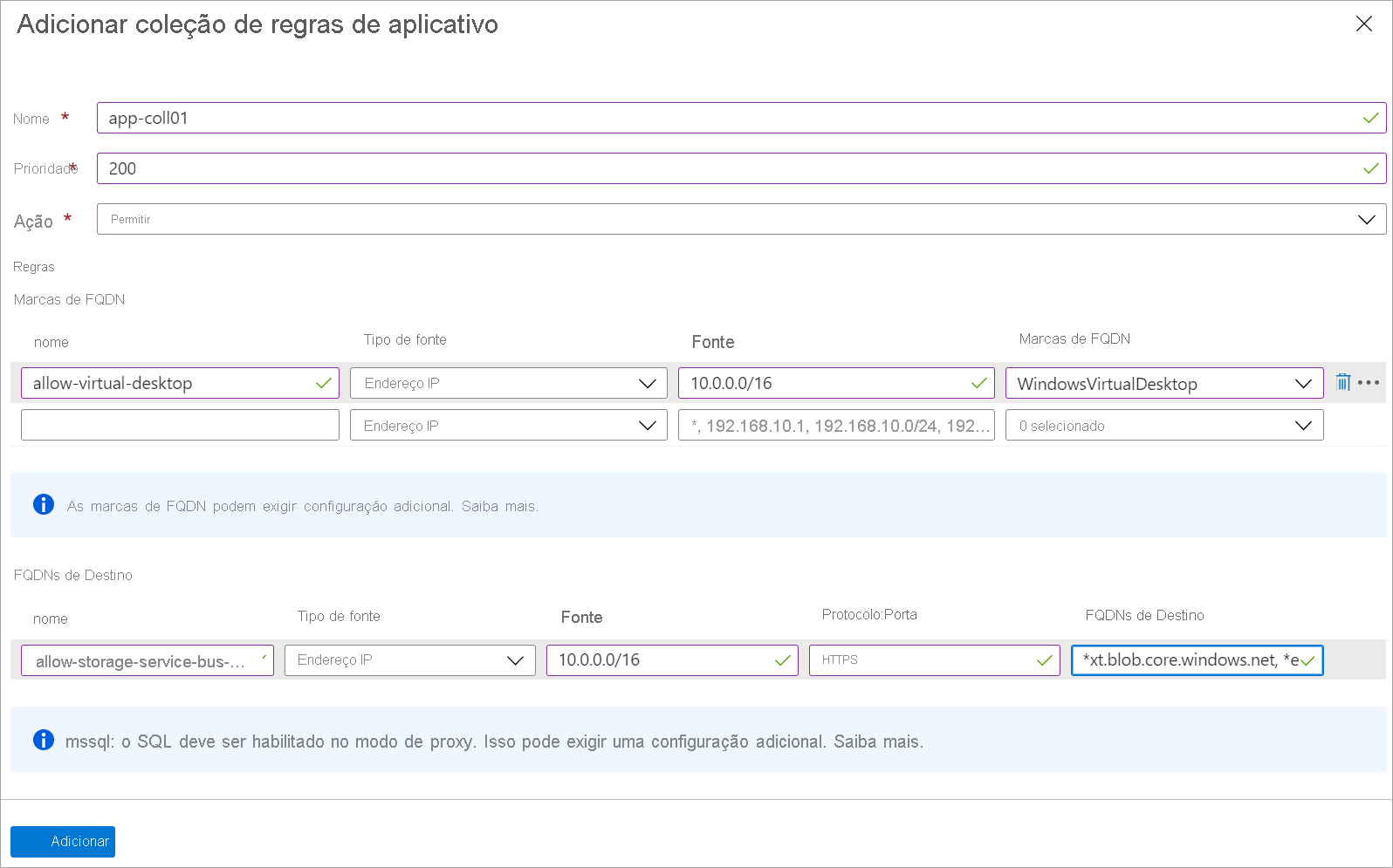

Para permitir que o pool de host acesse a rede de saída para a Área de Trabalho Virtual do Azure, crie uma coleção de regras de aplicativo com as duas regras seguintes:

| Regra | Descrição |

|---|---|

| Permitir a Área de Trabalho Virtual do Azure | Use a marca FQDN WindowsVirtualDesktop para permitir o tráfego proveniente da rede virtual do pool de host. |

| Permitir contas de armazenamento e de barramento de serviço | Use FQDNs de destino para permitir o acesso da rede virtual do pool de host ao conjunto de contas de armazenamento e de barramento de serviço usadas pelo pool de host. Use FQDNs curingas para habilitar o acesso necessário ou, para ser mais restritivo, adicione os FQDNs exatos. |

A seguinte tabela mostra as opções de destino que você pode usar para criar uma regra que permite contas de armazenamento e barramento de serviço:

| Opções | FQDNs a usar |

|---|---|

| FQDN curinga | *xt.blob.core.windows.net, *eh.servicebus.windows.net |

| FQDNs exatos | Use a consulta a seguir do Log Analytics nos Logs do Azure Monitor para listar os FQDNs exatos necessários usados pelo pool de host. |

AzureDiagnostics

| where Category == "AzureFirewallApplicationRule"

| search "Deny"

| search "gsm*eh.servicebus.windows.net" or "gsm*xt.blob.core.windows.net"

| parse msg_s with Protocol " request from " SourceIP ":" SourcePort:int " to " FQDN ":" *

| project TimeGenerated,Protocol,FQDN

Quando você adicionar as duas regras, sua coleção de regras será semelhante à seguinte captura de tela:

Você verá as etapas específicas para criar a coleção de regras de aplicativo no próximo exercício.

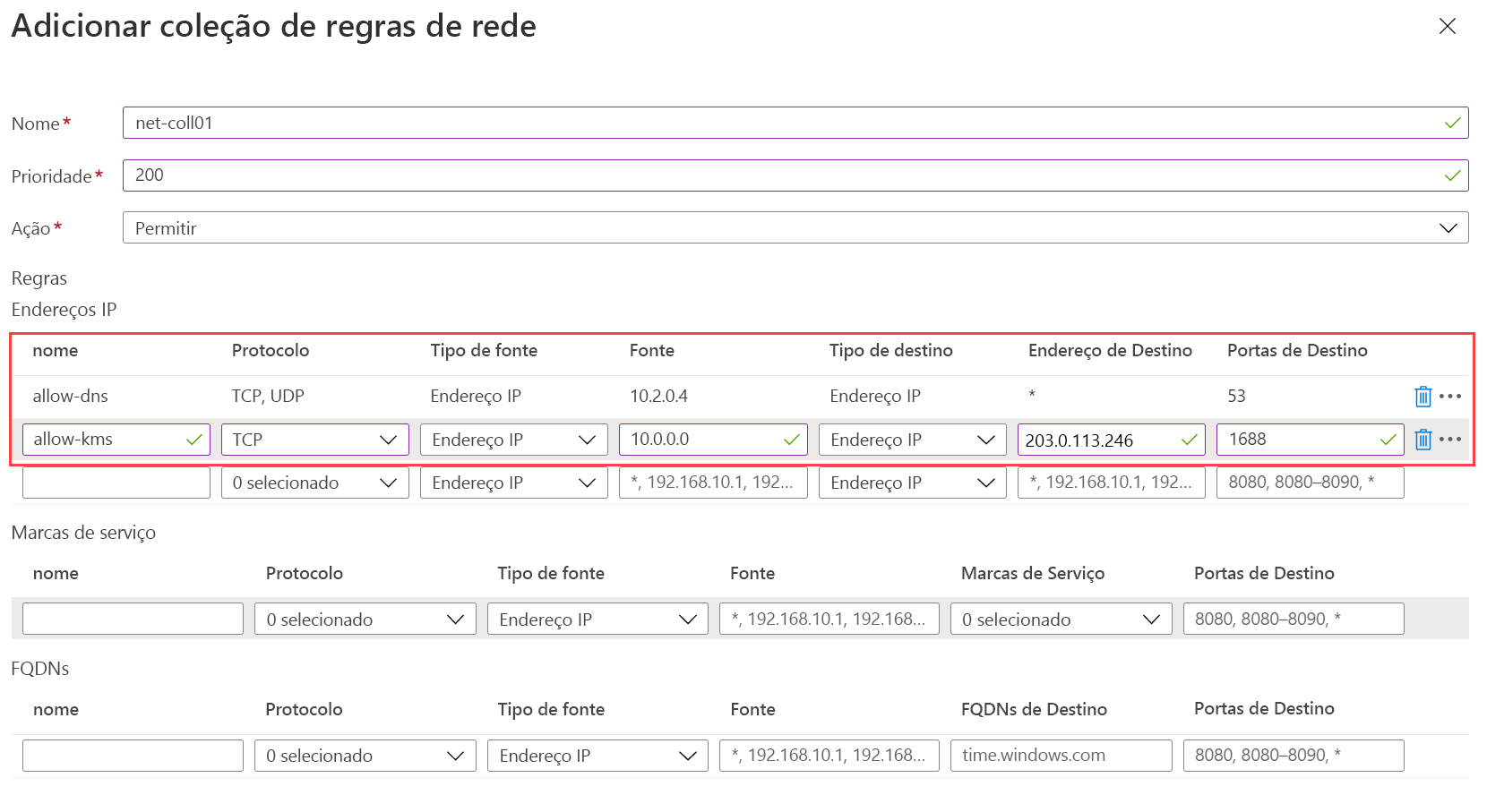

Configurar regras de rede

Para permitir que a Área de Trabalho Virtual do Azure funcione, você precisa adicionar regras do Firewall do Azure para DNS e o serviço de ativação do Windows.

Crie uma coleção de regras de rede e adicione as seguintes regras:

| Regra | Descrição |

|---|---|

| Permitir DNS | Permitir o tráfego do seu endereço IP privado do Servidor de Domínio do Active Directory para * nas portas TCP e UDP 53. Algumas implantações podem não precisar de regras DNS. Por exemplo, os Serviços de Domínio do Microsoft Entra encaminham as consultas de DNS para o DNS do Azure em 168.63.129.16. |

| Permitir KMS | Permita o tráfego de suas VMs da Área de Trabalho Virtual do Azure para a porta TCP 1688 do serviço de ativação do Windows. |

Quando você adicionar as duas regras de rede, sua coleção de regras será semelhante à seguinte captura de tela:

Você verá as etapas específicas para criar uma coleção de regras de rede no próximo exercício.

Permitir acesso seguro de saída à Internet para seus usuários

Talvez seja necessário criar mais regras de rede e de aplicativo no Firewall do Azure quando quiser permitir aos usuários acesso de saída à Internet.

Se você tiver uma lista bem definida de destinos permitidos, como o Microsoft 365, use as regras de rede e de aplicativo do Firewall do Azure para traçar a rota do tráfego do usuário final diretamente para os destinos. Para obter informações sobre o serviço Web de endereço IP e URL do Office 365, confira os recursos listados na seção Resumo deste módulo.

Talvez você queira filtrar o tráfego de saída da Internet do usuário usando um gateway Web seguro local existente. Para fazer isso, você pode configurar navegadores da Web ou outros aplicativos executados no pool de host da Área de Trabalho Virtual do Azure com uma configuração de proxy explícita. Por exemplo, você pode usar as opções de linha de comando do Microsoft Edge para definir as configurações de proxy. Essas configurações de proxy influenciam apenas o acesso à Internet para os seus usuários e permitem o tráfego de saída do serviço da Área de Trabalho Virtual do Azure diretamente pelo Firewall do Azure. Para obter mais informações, confira os recursos listados na seção Resumo deste módulo.