Usar o bloqueio comportamental

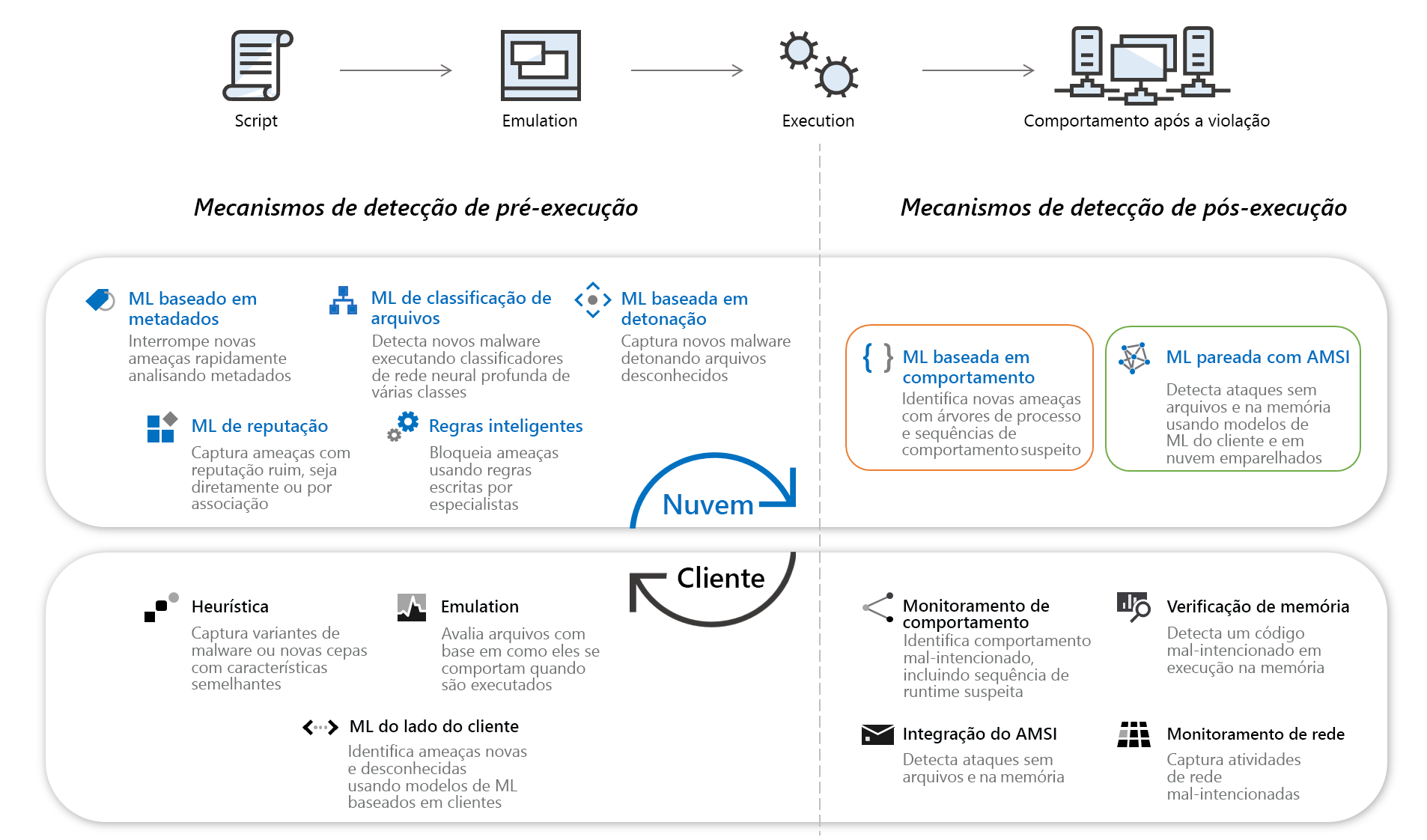

O cenário de ameaças de hoje está sobrecarregado de programas de malware sem arquivos que vivem fora da terra. Programas de malware com ameaças altamente polimórficas que se modificam mais rapidamente do que as soluções tradicionais podem acompanhar e ataques operados por humanos que se adaptam aos adversários encontrados nos dispositivos comprometidos. As soluções de segurança tradicionais não são suficientes para interromper esses ataques. Você precisa de IA (inteligência artificial) e recursos com suporte de ML (aprendizado de máquina), como bloqueio comportamental e contenção, incluídos no Defender para Ponto de extremidade.

Os recursos de bloqueio comportamental e de confinamento podem ajudar a identificar e interromper ameaças com base em seus comportamentos e árvores de processo, mesmo quando a ameaça já foi iniciada. Os componentes e os recursos de proteção de última geração, EDR e Defender para Pontos de Extremidade funcionam em conjunto em recursos de bloqueio comportamental e de confinamento.

Os recursos de bloqueio comportamental e de confinamento funcionam com vários componentes e recursos do Defender para Ponto de extremidade para interromper os ataques imediatamente e evitar que ataques progridam.

A proteção de última geração (que inclui o Microsoft Defender Antivírus) pode detectar ameaças ao analisar comportamentos e interromper as ameaças que começaram a ser executadas.

A EDR (detecção e resposta de ponto de extremidade) recebe sinais de segurança da rede, dos dispositivos e do comportamento do kernel do sistema operacional. À medida que as ameaças são detectadas, os alertas são criados. Vários alertas do mesmo tipo são agregados em incidentes, o que torna mais fácil para a sua equipe investigar e responder a operações de segurança.

O Defender para Ponto de extremidade tem uma ampla variedade de fibras entre identidades, emails, dados e aplicativos. Bem como os sinais de rede, do ponto de extremidade e do comportamento de kernel recebidos por meio da EDR. Um componente do Microsoft Defender XDR, Defender para Ponto de extremidade processa e correlaciona esses sinais, gera alertas de detecção e conecta alertas relacionados em incidentes.

Com esses recursos, mais ameaças podem ser impedidas ou bloqueadas, mesmo se começarem a ser executadas. Sempre que um comportamento suspeito é detectado, a ameaça está contida, os alertas são criados e as ameaças são interrompidas em suas trilhas.

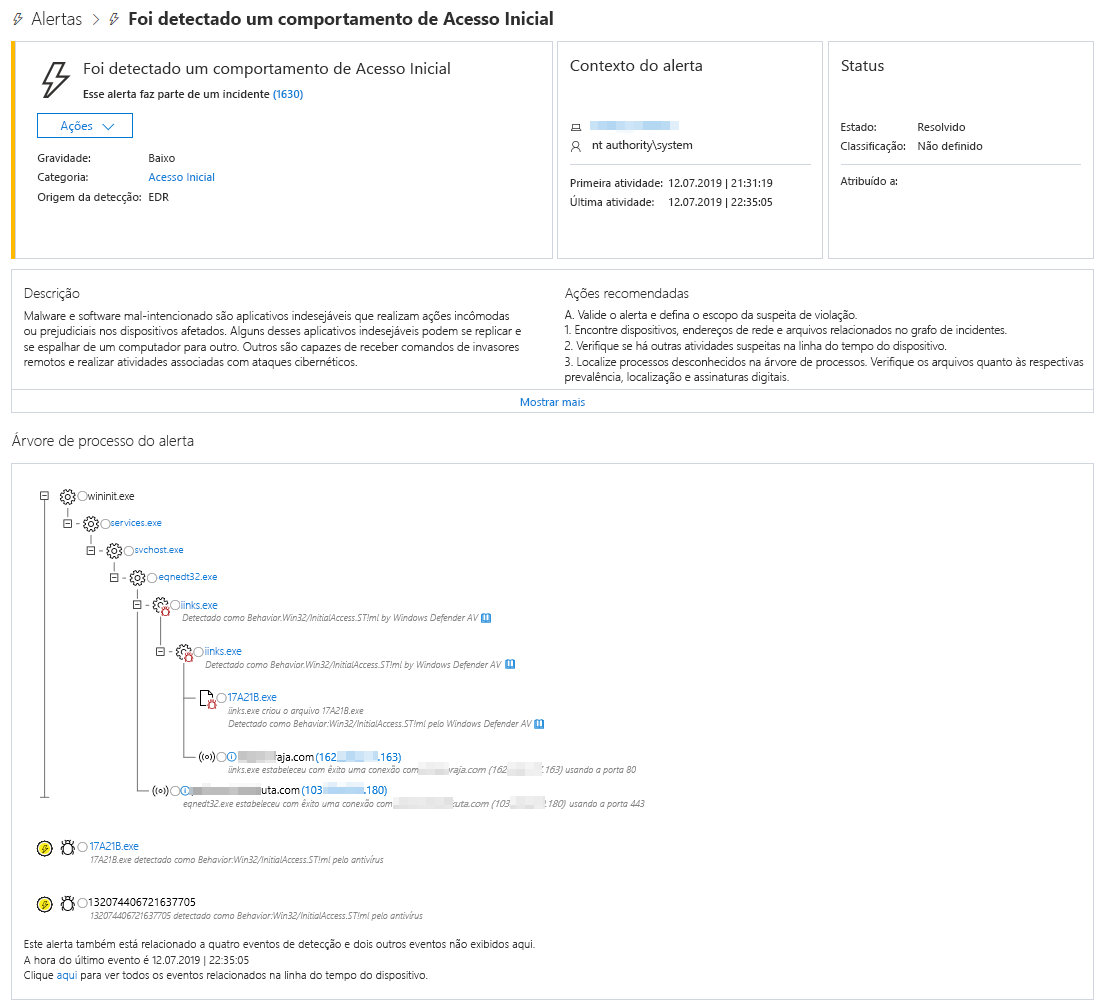

A imagem a seguir mostra um exemplo de um alerta que foi disparado por recursos de bloqueio e contenção de comportamento:

Bloqueio comportamental do cliente

O bloqueio comportamental do cliente é um componente do bloqueio comportamental e recursos de confinamento no Defender para Ponto de extremidade. Conforme os comportamentos suspeitos são detectados nos dispositivos, chamados de clientes ou de pontos de extremidade, artefatos, como arquivos ou aplicativos, são bloqueados, verificados e corrigidos automaticamente.

Como o bloqueio comportamental do cliente funciona

O Microsoft Defender Antivírus pode detectar comportamento suspeito, código mal-intencionado, ataques sem arquivo e na memória e muito mais em um dispositivo. Quando são detectados comportamentos suspeitos, o Microsoft Defender Antivírus monitora e envia esses comportamentos suspeitos e suas árvores de processo para o serviço de proteção de nuvem. O aprendizado de máquina diferencia entre aplicativos mal-intencionados e bons comportamentos em milissegundos e classifica cada artefato. Assim que um artefato for considerado mal-intencionado, ele será bloqueado no dispositivo.

Sempre que um comportamento suspeito é detectado, um alerta é gerado e fica visível no portal do Microsoft Defender

O bloqueio comportamental do cliente é eficaz porque não apenas ajuda a impedir que um ataque seja iniciado, mas pode ajudar a interromper um ataque que começou a ser executado. Com o bloqueio de loop de comentários (outro recurso de bloqueio e contenção de comportamento), os ataques são impedidos em outros dispositivos na sua organização.

Detecções baseadas em comportamento

As detecções baseadas em comportamento são denominadas de acordo com a matriz MITRE ATT&CK para empresas. A convenção de nomenclatura ajuda a identificar o estágio de ataque em que o comportamento mal-intencionado foi observado:

| Tática | Nome da ameaça de detecção |

|---|---|

| Acesso inicial | Behavior:Win32/InitialAccess.*!ml |

| Execução | Behavior:Win32/Execution.*!ml |

| Persistência | Behavior:Win32/Persistence.*!ml |

| Escalonamento de Privilégios | Behavior:Win32/PrivilegeEscalation.*!ml |

| Evasão de defesa | Behavior:Win32/DefenseEvasion.*!ml |

| Acesso com credencial | Behavior:Win32/CredentialAccess.*!ml |

| Descoberta | Behavior:Win32/Discovery.*!ml |

| Movimentação lateral | Behavior:Win32/LateralMovement.*!ml |

| Coleção | Behavior:Win32/Collection.*!ml |

| Comando e controle | Behavior:Win32/CommandAndControl.*!ml |

| Exfiltração | Behavior:Win32/Exfiltration.*!ml |

| Impacto | Behavior:Win32/Impact.*!ml |

| Não categorizado | Win32/Generic.*!ml |

Bloqueio de loop de comentários

O bloqueio de loops de comentários, também conhecido como proteção rápida, é um componente do bloqueio comportamental e recursos de contenção no Microsoft Defender para Ponto de extremidade. Com o bloqueio de loop de comentários, os dispositivos em sua organização estão mais bem protegidos contra ataques.

Como funciona o bloqueio de loops de comentários

Quando um comportamento ou arquivo suspeito é detectado, como pelo Microsoft Defender Antivírus, as informações sobre esse artefato são enviadas a vários classificadores. O mecanismo de loop de proteção rápida inspeciona e correlaciona as informações com outros sinais para chegar a uma decisão sobre se um arquivo deve ser bloqueado. A verificação e a classificação de artefatos ocorre rapidamente. Isso resulta em um rápido bloqueio de malware confirmado e na proteção de unidades em todo o ecossistema.

Com a proteção rápida em vigor, um ataque pode ser interrompido em um dispositivo, outros dispositivos na organização e dispositivos em outras organizações, uma vez que um ataque tenta ampliar seu destaque.

Detecção de ponto de extremidade e resposta no modo de bloqueio

Quando a detecção e resposta do ponto de extremidade (EDR) no modo de bloco é ativada, o Defender para Ponto de extremidade bloqueia artefatos ou comportamentos mal-intencionados que são observados por meio da proteção após a violação. O EDR no modo de bloqueio funciona nos bastidores para corrigir artefatos mal-intencionados que são detectados após a violação.

O EDR no modo de bloqueio também é integrado ao gerenciamento de ameaças e vulnerabilidades. A equipe de segurança da sua organização receberá uma recomendação de segurança para ativar o EDR no modo de bloqueio, se ele ainda não estiver habilitado.

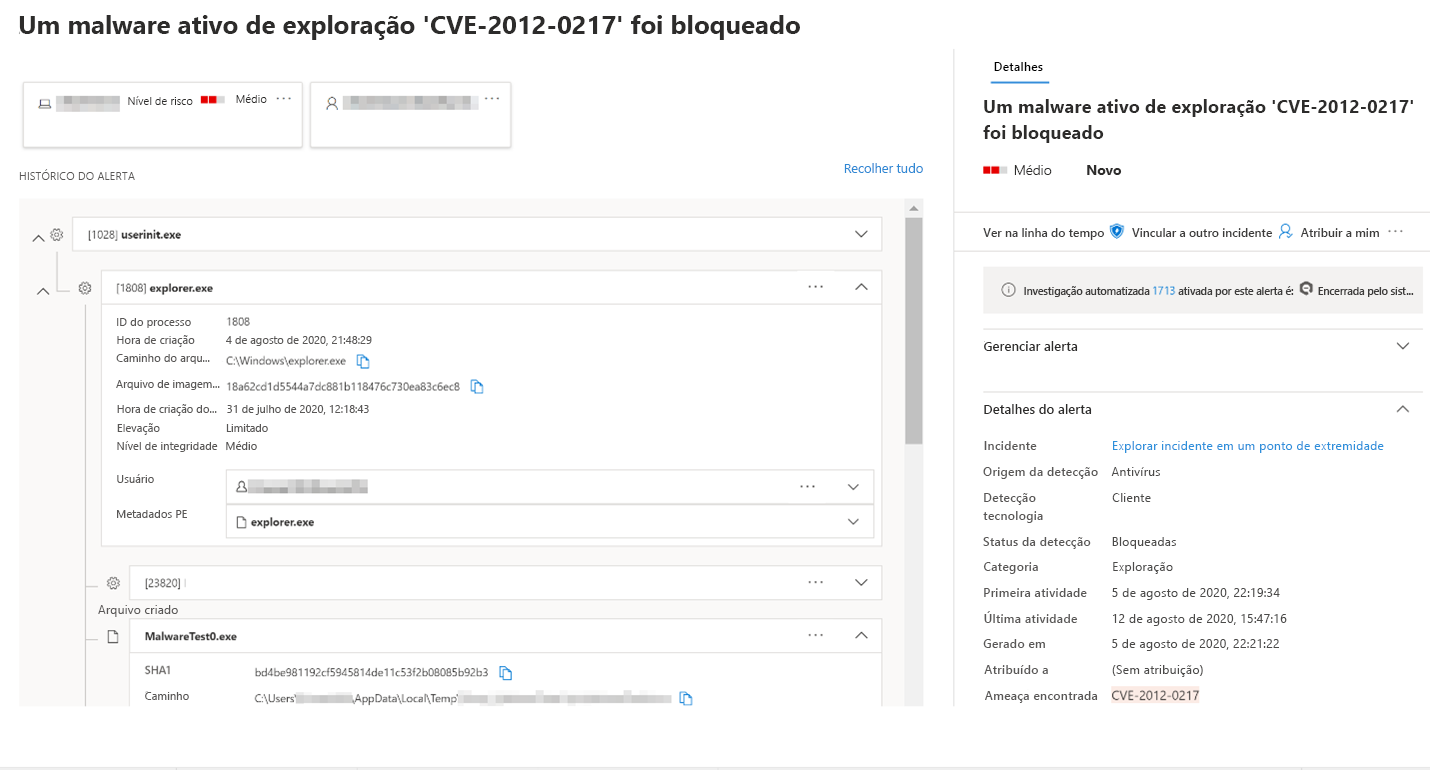

O que acontece quando algo é detectado?

Quando EDR no modo de bloqueio é ativado e um artefato mal-intencionado é detectado, as ações de bloqueio e correção são executadas. Você verá o status de detecção como bloqueado ou impedido como ações concluídas na Central de ações.

A imagem a seguir mostra uma instância de software indesejado que foi detectada e bloqueada por meio do EDR no modo de bloqueio: