Adicionar iniciativas personalizadas ao Microsoft Defender para Nuvem

O que são as políticas e iniciativas de segurança

O Microsoft Defender para Nuvem aplica iniciativas de segurança às suas assinaturas. Essas iniciativas contêm uma ou mais políticas de segurança. Cada uma dessas políticas resulta em uma recomendação de segurança para aprimorar sua postura de segurança.

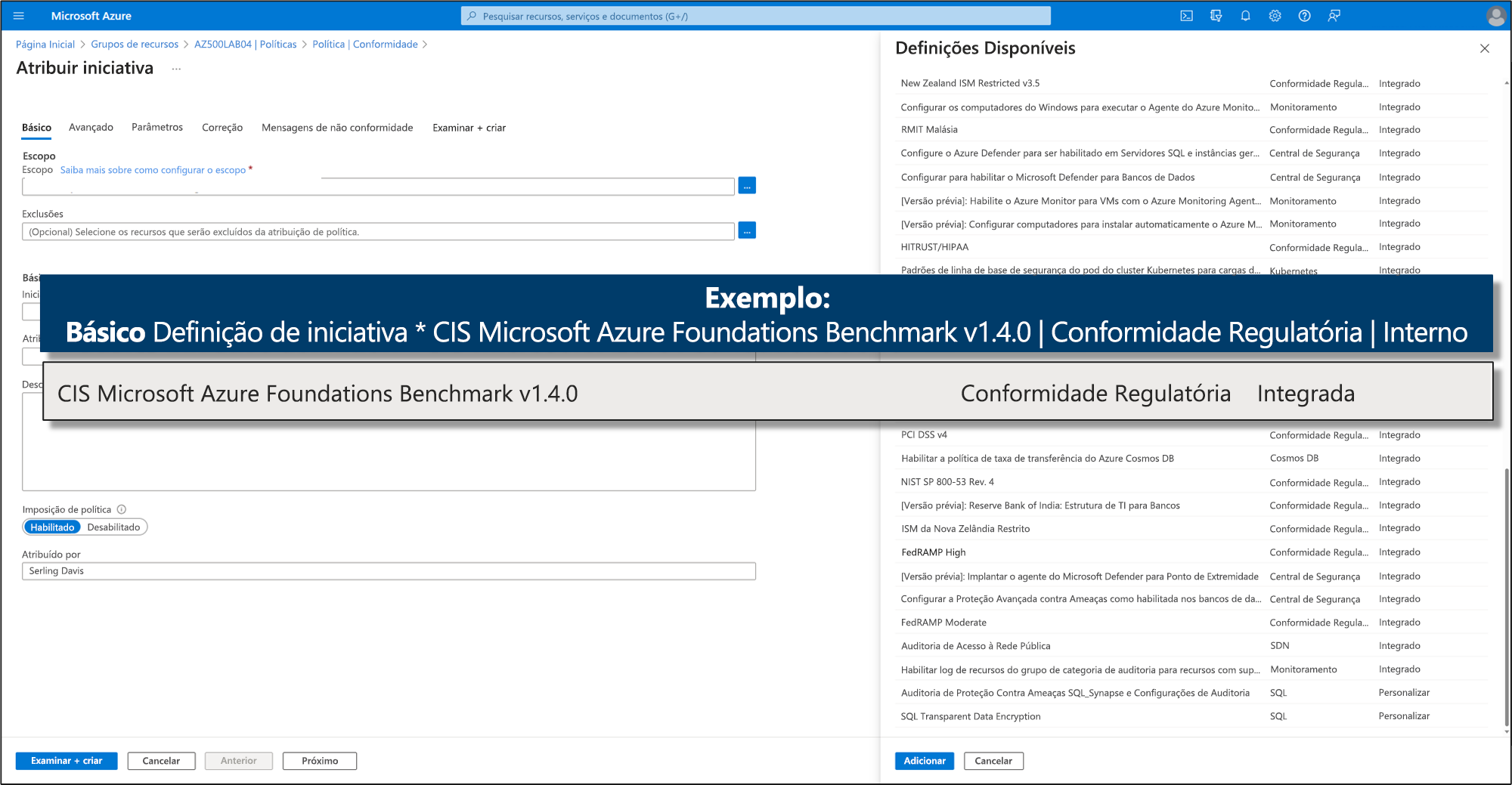

O que é uma iniciativa de segurança?

Uma iniciativa de segurança é uma coleção de definições do Azure Policy ou de regras agrupadas para uma finalidade ou meta específica. As iniciativas de segurança simplificam o gerenciamento das políticas agrupando um conjunto de políticas, logicamente, como um só item.

Uma iniciativa de segurança define a configuração desejada de suas cargas de trabalho e ajuda a garantir a conformidade com os requisitos de segurança de sua empresa ou reguladores.

Assim como as políticas de segurança, as iniciativas do Defender para Nuvem também são criadas no Azure Policy. Use o Azure Policy para gerenciar suas políticas, criar iniciativas e atribuir iniciativas a várias assinaturas ou grupos de gerenciamento inteiros.

A iniciativa padrão atribuída automaticamente a todas as assinaturas no Microsoft Defender para Nuvem é o Microsoft Cloud Security Benchmark. Esse parâmetro de comparação é um conjunto de diretrizes criado pela Microsoft de melhores práticas de segurança e conformidade baseadas em estruturas de conformidade comuns. Esse parâmetro de comparação amplamente respeitado se baseia nos controles do CIS (Center for Internet Security) e do NIST (National Institute of Standards and Technology) com foco na segurança centrada na nuvem.

O Defender para Nuvem oferece as seguintes opções para trabalhar com políticas e iniciativas de segurança:

- Exibir e editar a iniciativa padrão interna: quando você habilita o Defender para Nuvem, a iniciativa chamada 'Microsoft Cloud Security Benchmark' é atribuída automaticamente a todas as assinaturas registradas no Microsoft Defender para Nuvem. Para personalizar essa iniciativa, habilite ou desabilite políticas individuais dentro dela editando os parâmetros de uma política.

- Adicionar iniciativas personalizadas próprias: se desejar personalizar as iniciativas de segurança aplicadas à sua assinatura, faça isso no Defender para Nuvem. Em seguida, você receberá recomendações se os seus computadores não seguirem as políticas que você criar.

- Adicionar padrões de conformidade regulatória como iniciativas – o painel de conformidade regulatória do Defender para Nuvem mostra o status de todas as avaliações em seu ambiente no contexto de um padrão ou regulamento específico, como o CIS (Center for Internet Security) do Azure, o SP (Special Publications) SP 800-53 Rev.4 do NIST (National Institute of Standards and Technology) e a CSCF (Função de Controle de Sessão de Chamada) v2020 do CSP (Programa de Segurança do Cliente) da Swift.

Exemplo: iniciativa de segurança interna

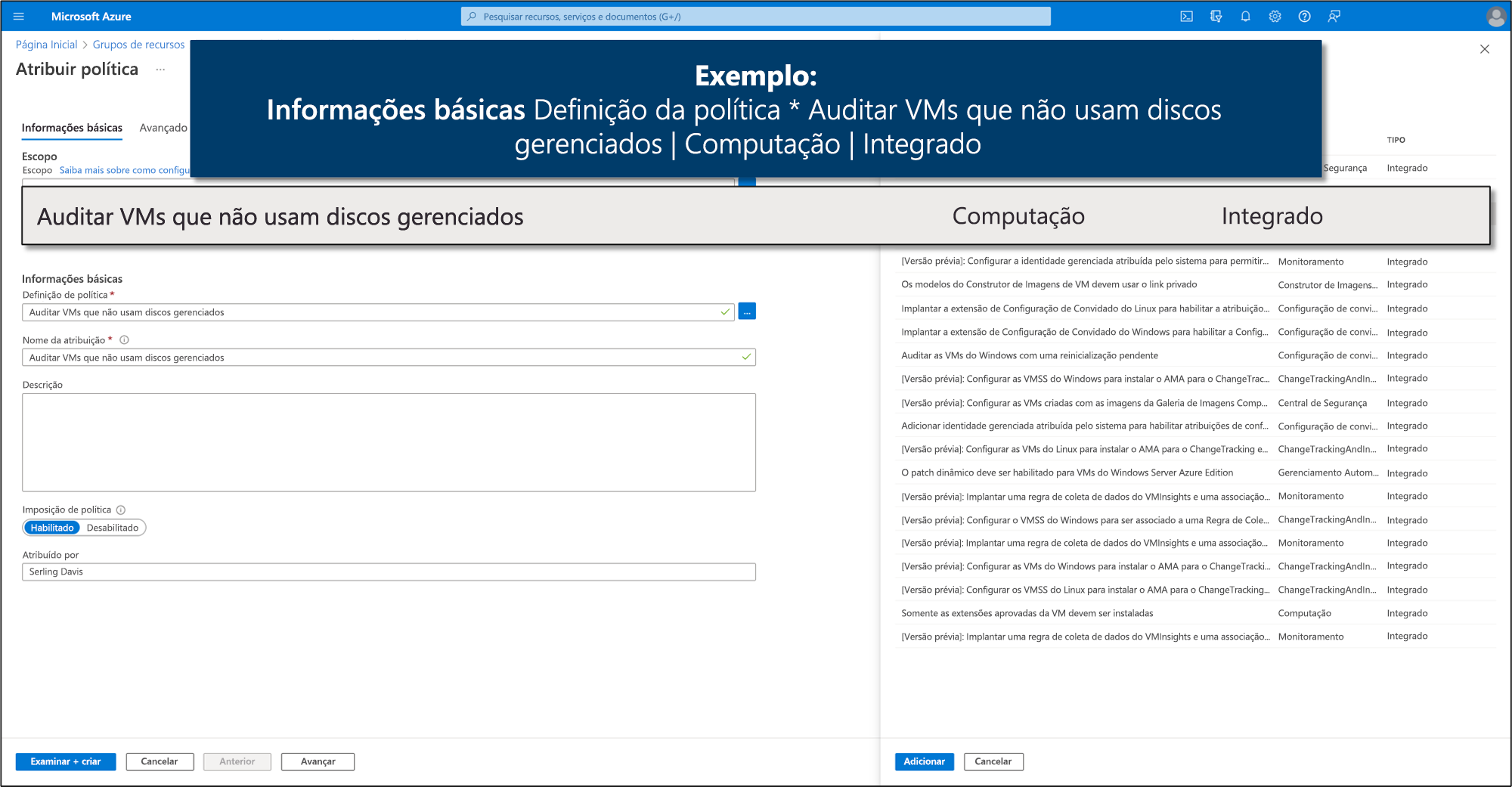

O que é uma política de segurança?

Uma definição do Azure Policy, criada no Azure Policy, é uma regra sobre condições de segurança específicas que você deseja controlar. As definições internas incluem aspectos como controle dos tipos de recursos que podem ser implantados ou imposição do uso de marcas em todos os recursos. Você também pode criar sua definição de política personalizada.

Para implementar essas definições de política (sejam internas ou personalizadas), você precisará atribuí-las. Você pode atribuir qualquer uma dessas políticas usando o portal do Azure, o PowerShell ou a CLI do Azure. As políticas podem ser desabilitadas ou habilitadas a partir do Azure Policy.

Há diferentes tipos de políticas no Azure Policy. O Defender para Nuvem usa principalmente as políticas de 'Auditoria', que verificam condições e configurações específicas e relatam a conformidade. Há também políticas de Imposição que podem ser usadas para aplicar configurações de segurança.

Exemplo: política de segurança interna

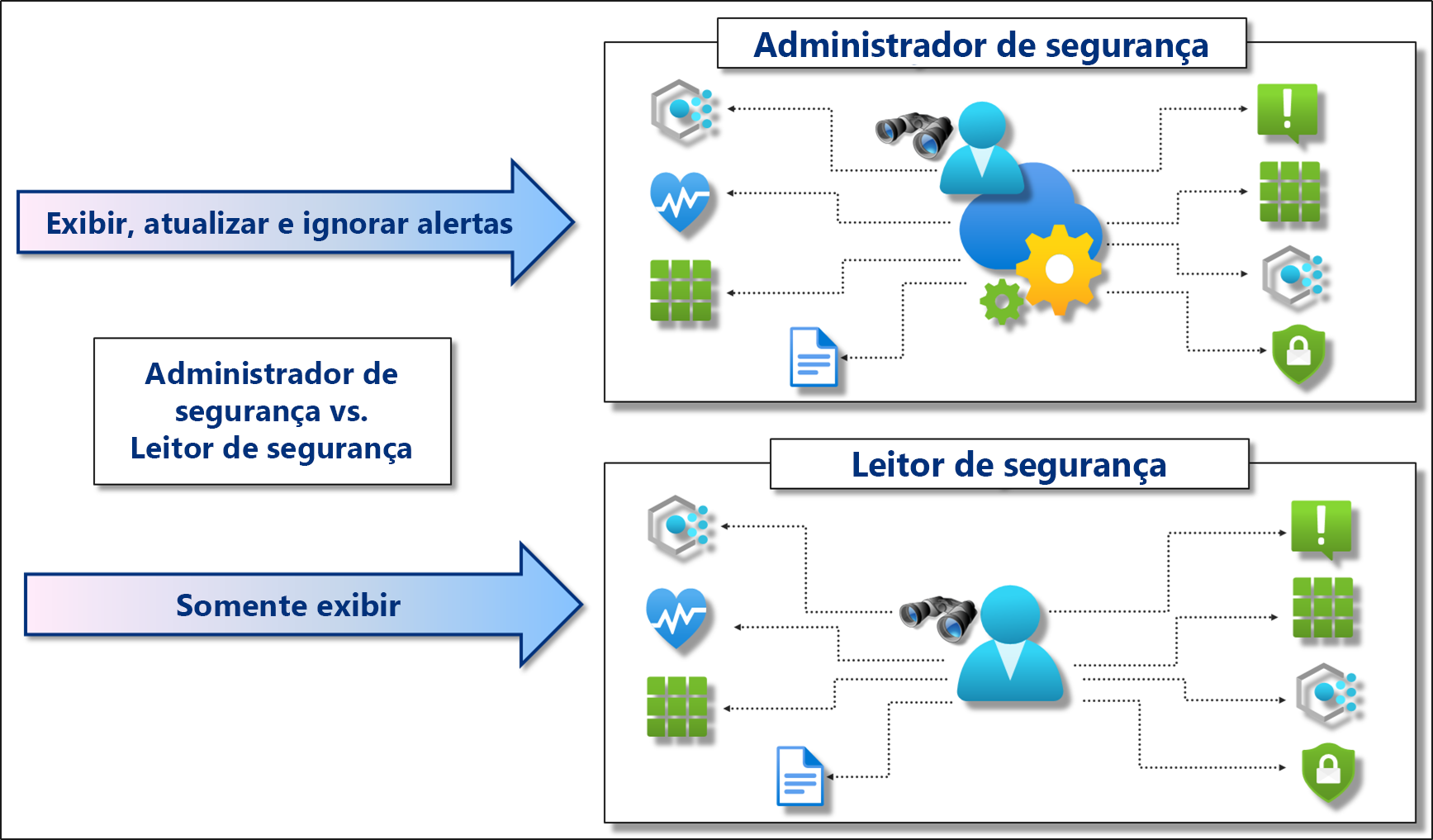

O Defender para Nuvem usa o Azure RBAC (Controle de acesso baseado em função), o qual fornece funções internas que podem ser atribuídas a usuários, grupos e serviços do Azures. Quando os usuários abrem o Defender para Nuvem, eles veem somente informações relacionadas aos recursos que podem acessar. Os usuários recebem a função de proprietário, colaborador ou leitor para a assinatura do recurso.

Há duas funções específicas do Defender para Nuvem:

- Administrador da segurança: tem os mesmos direitos de exibição que o leitor de segurança. Também é possível atualizar a política de segurança e ignorar os alertas.

- Leitor de segurança: tem direitos para exibir itens do Defender para Nuvem, como recomendações, alertas, política e integridade. Não pode fazer alterações.

Você pode editar políticas de segurança por meio do portal do Azure Policyatravés da API REST (Interface de Programação de Aplicativo de Transferência de Estado Representacional) ou usando o Windows PowerShell.

A tela "Política de segurança" reflete a ação tomada pelas políticas atribuídas à assinatura ou ao grupo de gerenciamento selecionado.

- Na parte superior, use os links fornecidos para abrir cada atribuição de política aplicável à assinatura ou ao grupo de gerenciamento. Esses links permitem acessar a atribuição e editar ou desativar a política. Por exemplo, se você perceber que determinada atribuição de política está efetivamente negando a proteção do ponto de extremidade, use o link para editar ou desativar a política.

- Na lista de políticas, você pode ver a aplicação efetiva da política em sua assinatura ou grupo de gerenciamento. As configurações de cada política que se aplica ao escopo são levadas em consideração, e o resultado cumulativo das ações executadas pela política é mostrado. Por exemplo, se em uma atribuição a política estiver desabilitada, mas em outra ela estiver definida como AuditIfNotExist, será aplicado o efeito cumulativo AuditIfNotExist. O efeito mais ativo sempre tem precedência.

- O efeito das políticas pode ser: Anexar, Auditar, AuditIfNotExists, Negar, DeployIfNotExists ou Desativado.