Investigar contas de email comprometidas

Uma conta de usuário comprometida também é chamada de tomada de controle de conta. É um tipo de ataque em que um invasor obtém acesso a uma conta de usuário e opera como o usuário. Esses tipos de ataques, às vezes, causam mais danos do que o invasor planejou.

Quando uma organização investiga contas de email comprometidas, ela deve presumir que mais dados de email foram comprometidos do que foi indicado ao rastrear a presença real do invasor. Dependendo do tipo de dados nas mensagens de email, você deve presumir que as informações confidenciais foram comprometidas ou pagar multas regulatórias, a menos que seja possível provar que as informações confidenciais não tenham sido expostas.

Por exemplo, as organizações regulamentadas pelo HIPAA terão de pagar multas significativas se houver evidências de que informações de saúde do paciente (PHI) tenham sido expostas. Nesses casos, é improvável que os invasores estejam interessados em PHI. No entanto, as organizações ainda devem relatar violações de dados, a menos que possam provar o contrário.

Para ajudar as organizações a investigar contas de email comprometidas, o Microsoft 365 audita o acesso aos dados de email por protocolos de email e clientes. Ele faz isso usando a ação de auditoria de caixa de correio MailItemsAccessed . Essa ação auditada pode ajudar os investigadores a:

- entender melhor as violações de dados de email.

- identificar o escopo de comprometimentos para itens de email específicos que podem ter sido comprometidos.

O objetivo de usar essa nova ação de auditoria é a defensibilidade de perícia. Em outras palavras, ela ajuda a declarar que uma parte específica dos dados de email não foi comprometida. Se um invasor obteve acesso a uma parte específica do email, o Exchange Online audita o evento, embora não haja nenhuma indicação de que o item de email foi lido.

A ação de auditoria de caixa de correio MailItemsAccessed

A ação MailItemsAccessed faz parte da funcionalidade de Auditoria (Premium) da Auditoria de caixa de correio do Exchange. Essa ação é habilitada por padrão para:

- Usuários que recebem uma licença do Office 365 ou do Microsoft 365 E5.

- Organizações com uma assinatura do complemento de Conformidade do Microsoft 365 E5.

MailItemsAccessed é uma ação de auditoria de caixa de correio que brange todos os protocolos de email: POP, IMAP, MAPI, EWS, Exchange ActiveSync e REST. Ela também aborda os dois tipos de acesso a email: sincronização e vinculação.

A auditoria dos eventos de acesso de email de sincronização e associação é examinada mais detalhadamente nas próximas duas seções.

Auditoria do acesso de sincronização

As operações de sincronização só são registradas quando uma caixa de correio é acessada por uma versão de área de trabalho do cliente do Outlook para Windows ou Mac. Durante a operação de sincronização, esses clientes geralmente baixam um grande conjunto de itens de email da nuvem para um computador local.

O volume de auditoria para operações de sincronização é enorme. Então, em vez de gerar um registro de auditoria para cada item de email que é sincronizado, basta gerar um evento de auditoria para a pasta de email com os itens que foram sincronizados.

Importante

Esse design pressupõe que todos os itens de email na pasta sincronizada foram comprometidos.

O tipo de acesso é registrado no campo OperationProperties do registro de auditoria.

Confira a etapa 2 na seção intituladaUsar os registros de auditoria MailItemsAccessed para investigações de perícia abaixo para obter um exemplo de como exibir o tipo de acesso de sincronização em um registro de auditoria.

Auditoria do acesso de vinculação

Uma operação de vinculação é um acesso individual a uma mensagem de email.

Importante

As atividades de associação ajudam a determinar se um invasor foi capaz de acessar e potencialmente comprometer mensagens de email individuais.

Para o acesso de vinculação, o InternetMessageId das mensagens individuais será gravado no registro de auditoria. A ação de auditoria MailItemsAccessed registra as operações de associação e, em seguida, as agrega em um único registro de auditoria. As seguintes ações ocorrem durante esse processo:

- Todas as operações de vinculação que ocorrem em um intervalo de 2 minutos são agregadas em um único registro de auditoria no campo Folders dentro da propriedade AuditData.

- Cada mensagem acessada é identificada por seu InternetMessageId.

- O número de operações de associação que foram agregadas no registro é exibido no campo OperationCount na propriedade AuditData.

Confira a etapa 4 na seção Usar os registros de auditoria MailItemsAccessed para investigações periciais abaixo para obter um exemplo de como exibir o tipo de acesso de associação em um registro de auditoria.

Limitação de registros de auditoria MailItemsAccessed

Se mais de 1.000 registros de auditoria MailItemsAccessed forem gerados em menos de 24 horas, o Exchange Online deixará de gerar registros de auditoria para a atividade MailItemsAccessed. Quando uma caixa de correio é limitada, a atividade MailItemsAccessed não será registrada por 24 horas após a limitação da caixa de correio.

Importante

Se a caixa de correio foi limitada, ela pode ter sido comprometida durante esse período.

A gravação da atividade MailItemsAccessed será retomada após um período de 24 horas.

Aqui estão alguns pontos para lembrar sobre a limitação:

- Menos de 1% de todas as caixas de correio no Exchange Online são limitadas.

- Quando uma caixa de correio é limitada, apenas os registros de auditoria para a atividade MailItemsAccessed não são auditados. Outras ações de auditoria da caixa de correio não são afetadas.

- As caixas de correio são limitadas apenas para operações de vinculação. Os registros de auditoria para operações de sincronização não são limitados.

- Se uma caixa de correio for limitada, você poderá supor que havia uma atividade MailItemsAccessed que não foi gravada no logs de auditoria.

Consulte a etapa 1 na seção a seguir para obter um exemplo de exibição da propriedade IsThrottled em um registro de auditoria.

Use os registros de auditoria MailItemsAccessed para investigações de perícia

A auditoria de caixa de correio gera registros de auditoria para acesso a mensagens de email. Ao fazer isso, as organizações podem ter certeza de que as mensagens de email não foram comprometidas. Por esse motivo, em circunstâncias em que a Microsoft não sabe se os dados foram acessados, ela pressupõe que foram. Dessa forma, ele registra todas as atividades de acesso ao email.

Observação

Geralmente usa-se os registros de auditoria MailItemsAccessed para fins de perícia após uma violação de dados ser resolvida e o invasor ser removido.

Quando uma organização realiza uma investigação, ela deve concluir as seguintes etapas:

- Identificar as caixas de correio que foram comprometidas.

- Determinar o período em que o invasor teve acesso a essas caixas de correio.

- Em seguida, você pode usar os cmdlets Search-UnifiedAuditLog ou Search-MailboxAuditLog no PowerShell do Exchange Online para pesquisar registros de auditoria que correspondem à violação de dados.

As organizações podem executar um dos seguintes comandos para pesquisar registros de auditoria MailItemsAccessed (esses exemplos pressupõem um horário de 06/01/2020 a 20/01/2020):

Log de auditoria unificado:

Search-UnifiedAuditLog -StartDate 01/06/2020 -EndDate 01/20/2020 -UserIds <user1,user2> -Operations MailItemsAccessed -ResultSize 1000

Log de auditoria de caixa de correio:

Search-MailboxAuditLog -Identity <user> -StartDate 01/06/2020 -EndDate 01/20/2020 -Operations MailItemsAccessed -ResultSize 1000 -ShowDetails

Dica

Uma grande diferença entre esses dois cmdlets é que você pode usar o cmdlet Search-UnifiedAuditLog para pesquisar em registros de auditoria atividades realizadas por um ou mais usuários. Ele é capaz de localizar as atividades executadas por vários usuários porque UserIds é um parâmetro de vários valores. O cmdlet Search-MailboxAuditLog pesquisa o log de auditoria da caixa de correio para um único usuário.

Estas são as etapas para usar os registros de auditoria MailItemsAccessed para investigar uma invasão a um usuário comprometido. Cada etapa mostra a sintaxe de comando para os cmdlets Search-UnifiedAuditLog ou Search-MailboxAuditLog.

Verifique se a caixa de correio foi limitada. Se uma caixa de correio foi limitada, alguns registros de auditoria de caixa de correio não foram registrados. No caso em que quaisquer registros de auditoria tiverem "IsThrottled" como "True", você deve supor que, por um período de 24 horas após a gerada esse registro, o acesso à caixa de correio não foi auditado e todos os dados de email foram comprometidos.

Para procurar registros MailItemsAccessed em que a caixa de correio foi limitada, execute os seguintes comandos:

Log de auditoria unificado:

Search-UnifiedAuditLog -StartDate 01/06/2020 -EndDate 01/20/2020 -UserIds <user1,user2> -Operations MailItemsAccessed -ResultSize 1000 | Where {$_.AuditData -like '*"IsThrottled","Value":"True"*'} | FLLog de auditoria de caixa de correio:

Search-MailboxAuditLog -StartDate 01/06/2020 -EndDate 01/20/2020 -Identity <user> -Operations MailItemsAccessed -ResultSize 10000 -ShowDetails | Where {$_.OperationProperties -like "*IsThrottled:True*"} | FLVerifique se há atividades de sincronização para determinar se os itens de email foram comprometidos. Se um invasor usa um cliente de email para baixar mensagens em uma caixa de correio, ele pode desconectar o computador da Internet e acessar as mensagens localmente sem interagir com o servidor. Nesse caso, a auditoria de caixa de correio não seria capaz de auditar essas atividades.

Para procurar registros MailItemsAccessed em que os itens de email foram acessados por uma operação de sincronização, execute o seguinte comando:

Log de auditoria unificado:

Search-UnifiedAuditLog -StartDate 01/06/2020 -EndDate 02/20/2020 -UserIds <user1,user2> -Operations MailItemsAccessed -ResultSize 1000 | Where {$_.AuditData -like '*"MailAccessType","Value":"Sync"*'} | FLLog de auditoria de caixa de correio:

Search-MailboxAuditLog -StartDate 01/06/2020 -EndDate 01/20/2020 -Identity <user> -Operations MailItemsAccessed -ResultSize 10000 -ShowDetails | Where {$_.OperationProperties -like "*MailAccessType:Sync*"} | FLVerificar se há atividades de sincronização para determinar se uma caixa de correio inteira foi comprometida. Para fazer isso, você deve determinar se alguma atividade de sincronização ocorreu no mesmo contexto que a usada pelo invasor para acessar a caixa de correio. O contexto é identificado e diferenciado pelo endereço IP do computador cliente usado para acessar a caixa de correio e o protocolo de email. Para obter mais informações, consulte a seção abaixo intitulada: Identificar os contextos de acesso de diferentes registros de auditoria.

Investigue as propriedades listadas na tabela a seguir. Essas propriedades estão localizadas na propriedade AuditData ou OperationProperties. Se qualquer uma das atividades de sincronização tiver ocorrido no mesmo contexto que a atividade do invasor, a organização deverá supor que o invasor sincronizou todos os itens de email com o cliente. Nesse caso, a caixa de correio inteira provavelmente foi comprometida.

Propriedade Descrição ClientInfoString Descreve protocolo, cliente (inclui versão) ClientIPAddress Endereço IP do computador cliente. SessionId A ID da sessão ajuda a diferenciar as ações do invasor versus as atividades diárias do usuário na mesma conta (útil para contas comprometidas) UserId UPN do usuário que está lendo a mensagem. Verificar se há atividades de associação para determinar se os itens de email foram comprometidos. Depois de realizar as etapas 2 e 3, você pode ter certeza de que todos os outros acessos do invasor a mensagens de email serão capturados nos registros de auditoria MailItemsAccessed que têm uma propriedade MailAccessType com um valor de Associação.

Para procurar registros MailItemsAccessed em que os itens de email foram acessados por uma operação de Associação, execute o seguinte comando:

Log de auditoria unificado:

Search-UnifiedAuditLog -StartDate 01/06/2020 -EndDate 01/20/2020 -UserIds <user1,user2> -Operations MailItemsAccessed -ResultSize 1000 | Where {$_.AuditData -like '*"MailAccessType","Value":"Bind"*'} | FLLog de auditoria de caixa de correio:

Search-MailboxAuditLog -StartDate 01/06/2020 -EndDate 01/20/2020 -Identity <user> -Operations MailItemsAccessed -ResultSize 10000 -ShowDetails | Where {$_.OperationProperties -like "*MailAccessType:Bind*"} | FLAs mensagens de email que foram acessadas são identificadas pelos seus ID de mensagem de internet. Você também pode verificar se algum registro de auditoria tem o mesmo contexto que os de outras atividades do invasor. Para obter mais informações, consulte a seção abaixo intitulada: Identificar os contextos de acesso de diferentes registros de auditoria.

Você pode usar os dados de auditoria para operações de associação de duas maneiras diferentes:

- Acesse ou colete todas as mensagens de email acessadas pelo invasor usando InternetMessageId para encontrá-las. Em seguida, verifique se alguma dessas mensagens contém informações confidenciais.

- Use o InternetMessageId para pesquisar registros de auditoria relacionados a um conjunto de mensagens de e-mail potencialmente sensíveis. Isso será útil se você estiver preocupado apenas com algumas mensagens.

Filtrar registros de auditoria duplicados

Os registros de auditoria duplicados para as mesma operações de vinculação que ocorrem dentro de uma hora entre si são filtrados para remover o ruído de auditoria. As operações de sincronização também são filtradas em intervalos de uma hora.

A exceção para esse processo de deduplicação ocorre se, para o mesmo InternetMessageId, uma das propriedades descritas na tabela a seguir for diferente. Se uma dessas propriedades for diferente em uma operação duplicada, um novo registro de auditoria será gerado. Esse processo é descrito em mais detalhes na próxima seção.

| Propriedade | Descrição |

|---|---|

| ClientIPAddress | O endereço IP do computador cliente. |

| ClientInfoString | O protocolo cliente, o cliente usado para acessar a caixa de correio. |

| ParentFolder | O caminho completo da pasta do item de email que foi acessado. |

| Logon_type | O tipo de logon do usuário que realizou a ação. Os tipos de logon (e seu valor de enumeração correspondente) são Proprietário (0), Administrador (1), ou Delegado (2). |

| MailAccessType | Propriedade que indica se o acesso é uma operação de associação ou sincronização. |

| MailboxUPN | O UPN da caixa de correio na qual a mensagem que está sendo lida está localizada. |

| Usuário | O UPN do usuário lendo a mensagem. |

| SessionId | Se uma conta foi comprometida, a ID da Sessão ajuda a diferenciar as ações do invasor e as atividades diárias do usuário na mesma caixa de correio. Para obter mais informações sobre sessões, consulte Contextualizando a atividade do invasor em sessões no Exchange Online. |

Identificar os contextos de acesso de registros de auditoria diferentes

É comum que um invasor possa acessar uma caixa de correio ao mesmo tempo que o proprietário da caixa de correio está acessando. Para diferenciar o acesso do invasor do acesso do proprietário da caixa de correio, há propriedades de registro de auditoria que definem o contexto do acesso.

Como explicado anteriormente, quando os valores dessas propriedades forem diferentes, mesmo quando a atividade ocorrer dentro do intervalo de agregação, os registros de auditoria separados serão gerados. No exemplo a seguir, há três registros de auditoria diferentes. Cada um é diferenciado pelas propriedadesSession ID e ClientIPAddress. As mensagens que foram acessadas também são identificadas.

| Registro de auditoria 1 | Registro de auditoria 2 | Registro de auditoria 3 |

|---|---|---|

| ClientIPAddress1 SessionId2 |

ClientIPAddress2 SessionId2 |

ClientIPAddress1 SessionId3 |

| InternetMessageIdA InternetMessageIdD InternetMessageIdE InternetMessageIdF |

InternetMessageIdA InternetMessageIdC |

InternetMessageIdB |

Se alguma das propriedades listadas na tabela na seção anterior forem diferentes, um registro de auditoria separado será gerado para controlar o novo contexto. Os acessos serão classificados nos registros de auditoria separados, dependendo do contexto em que a atividade ocorreu.

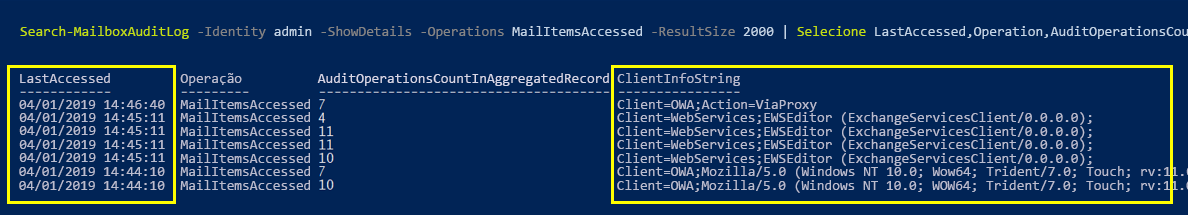

Por exemplo, nos registros de auditoria mostrados na captura de tela a seguir, os emails foram acessados do EWSEditor e do OWA simultaneamente. No entanto, a atividade de acesso é agrupada em diferentes registros de auditoria, dependendo do contexto em que o acesso ocorreu. Neste caso, o contexto é definido por valores diferentes para a propriedade ClientInfoString.

O seguinte comando do PowerShell foi usado nesta captura de tela:

Search-MailboxAuditLog -Identity admin -ShowDetails -Operations MailItemsAccessed -ResultSize 2000 | Select LastAccessed,Operation,AuditOperationsCountInAggregatedRecord,ClientInfoString