Explorar a Auditoria do Microsoft Purview (Premium)

A funcionalidade Auditoria no Microsoft Purview fornece às organizações visibilidade sobre muitos tipos de atividades auditadas em muitos serviços diferentes do Microsoft 365. O Microsoft Purview fornece duas soluções de auditoria: Auditoria (Padrão) e Auditoria (Premium).

Num módulo anterior, aprendeu que Auditoria do Microsoft Purview (Standard) fornece às organizações a capacidade de registar e procurar atividades auditadas. Também permite que uma organização impulsione suas investigações forenses, de TI, de conformidade e legais.

Neste módulo, irá aprender que Auditoria do Microsoft Purview (Premium) baseia-se nas capacidades do Auditoria do Microsoft Purview (Standard). Fornece funcionalidades avançadas concebidas especificamente para organizações que realizam investigações forenses e de conformidade. Estas funcionalidades fornecem:

- Maior retenção do registo de auditoria necessária para realizar uma investigação.

- Acesso a eventos cruciais que ajudam a determinar o âmbito do compromisso.

- Acesso de largura de banda superior e, portanto, acesso mais rápido à API de Atividade de Gestão do Office 365.

Esta unidade fornece uma descrição geral das capacidades de Auditoria (Premium).

Subscrição da organização e licenciamento de utilizadores

A Auditoria (Premium) está disponível para organizações com uma assinatura do Office 365 E5/A5/G5 ou Microsoft 365 Enterprise E5/A5/G5. Para organizações com uma subscrição E5/A5/G5, os clientes elegíveis e os utilizadores a quem foi atribuída a licença E5/A5/G5 adequada terão acesso a eventos de Auditoria (Premium). Eventos de Auditoria (Premium) serão gerados somente para usuários com licenças E5/A5/G5 depois que essas licenças tiverem sido atribuídas.

Para beneficiar das capacidades de Auditoria (Premium) ao nível do utilizador, tem de ser atribuída uma licença E5/A5/G5 a um utilizador. Existem alguns recursos que verificarão a licença apropriada para expor o recurso ao usuário. Por exemplo, se você estiver tentando manter os registros de auditoria para um usuário que não tem uma licença apropriada por mais de 90 dias, o sistema retornará uma mensagem de erro.

Retenção a longo prazo de logs de auditoria

Quando uma atividade auditada é realizada por um usuário ou administrador, um registro de auditoria é gerado e armazenado no log de auditoria da organização. No Auditoria do Microsoft Purview (Standard), os registos de auditoria são retidos durante 90 dias. Em comparação, a Auditoria (Premium) retém todos os registos de auditoria do Exchange, SharePoint e Microsoft Entra durante um ano.

A auditoria (Premium) fornece este tempo de retenção adicional ao implementar uma política de retenção de registo de auditoria predefinida. Manter os registros de auditoria por períodos mais longos pode ajudar com investigações de conformidade ou perícia contínua. Para saber mais, confira a seção "Política de retenção de log de auditoria padrão" em Gerenciar políticas de retenção de log de auditoria.

Observação

Além dos recursos de retenção de um ano de Auditoria (Premium), o Microsoft 365 opcionalmente pode reter os logs de auditoria por 10 anos. A retenção de logs de auditoria por dez anos ajuda a dar suporte às investigações longas e a responder às obrigações normativas e legais. Manter os registos de auditoria durante 10 anos requer uma licença adicional de suplemento por utilizador. Depois que esta licença for atribuída a um usuário e uma política de retenção de dez anos apropriada for definida para esse usuário, os logs de auditoria cobertos por esta política começarão a ser retidos por um período de dez anos. Esta política não é retroativa. Como tal, não pode reter os registos de auditoria que foram gerados antes da criação da política de retenção de registos de auditoria de 10 anos.

Políticas de retenção de log de Auditoria

Todos os registos de auditoria gerados noutros serviços que não estão abrangidos pela política de retenção de registos de auditoria predefinidos são retidos durante 90 dias. No entanto, pode criar políticas de retenção de registos de auditoria personalizadas para manter outros registos de auditoria até 10 anos. Você pode criar uma política para manter registros de auditoria com base em um ou mais dos seguintes critérios:

- O serviço do Microsoft 365 em que as atividades auditadas ocorrem.

- Atividades auditadas específicas.

- O usuário que executa uma atividade auditada.

Também pode especificar quanto tempo deve manter os registos de auditoria que correspondem à política e um nível de prioridade. Esta estrutura permite que políticas específicas assumam prioridade sobre outras políticas.

Qualquer política de retenção de registos de auditoria personalizada tem precedência sobre a política de retenção de auditoria predefinida caso tenha de manter o Exchange, o SharePoint ou Microsoft Entra registos de auditoria durante menos de um ano (ou até 10 anos) para alguns ou todos os utilizadores na sua organização.

Cuidado

Qualquer dado de registro de auditoria coberto por uma política de retenção de registro de auditoria de 10 anos que você criou após o lançamento do recurso à disponibilidade geral no último trimestre de 2020 será retido por 10 anos. Este design inclui políticas de retenção de registos de auditoria de 10 anos que foram criadas antes de a licença de suplemento necessária ter sido lançada para compra em março de 2021. No entanto, como a licença Suplemento de Retenção do Registo de Auditoria de 10 anos está agora disponível, tem de comprar e atribuir essas licenças de suplementos a todos os utilizadores cujos dados de auditoria estão abrangidos por uma política de retenção de auditoria de 10 anos.

Eventos de Auditoria (Premium)

A auditoria (Premium) ajuda as organizações a realizar investigações forenses e de conformidade ao fornecer acesso a eventos importantes, tais como:

- quando os itens de email foram acessados.

- quando os itens de email foram respondidos e encaminhados.

- quando e o que um usuário pesquisou no Exchange Online e no SharePoint Online.

Esses eventos podem ajudá-lo a investigar possíveis violações e a determinar o escopo dos comprometimentos. Juntamente com estes eventos no Exchange e no SharePoint, existem eventos noutros serviços do Microsoft 365 que também são considerados eventos importantes. Estes eventos também exigem que seja atribuída aos utilizadores a licença de Auditoria (Premium) adequada.

Importante

Os usuários devem receber uma licença de Auditoria (Premium) para que os logs de auditoria sejam gerados quando os usuários executarem esses eventos.

A auditoria (Premium) fornece os seguintes novos eventos, cada um dos quais é introduzido nas secções seguintes:

- Evento MailItemsAccessed

- Evento Responder

- Evento SearchQueryInitiatedExchange

- Evento SearchQueryInitiatedSharePoint

- Outros eventos de Auditoria (Premium) no Microsoft 365

Observação

Estes novos eventos em eventos de Auditoria (Premium) estão disponíveis na API de Atividade de Gestão de Office 365. Desde que os registos de auditoria sejam gerados para os utilizadores com a licença adequada, poderá aceder a estes registos através da API de Atividade de Gestão de Office 365.

Evento MailItemsAccessed

O evento MailItemsAccessed é uma ação de auditoria de caixa de correio. É acionado quando os dados de correio são acedidos por protocolos de correio e clientes de correio. Esse evento pode ajudar os investigadores a identificar violações de dados e determinar o escopo das mensagens que podem ter sido comprometidas. Se um atacante tiver obtido acesso a mensagens de e-mail, a ação MailItemsAccessed será acionada mesmo que não exista um sinal explícito de que as mensagens foram lidas. Por outras palavras, o tipo de acesso, como um enlace ou sincronização, é registado no registo de auditoria.

O evento MailItemsAccessed substitui MessageBind no registo de auditoria da caixa de correio no Exchange Online. Fornece as seguintes melhorias:

- MessageBind só era configurável para o tipo de início de sessão de utilizador AuditAdmin. Não se aplica a ações de delegado ou proprietário.

- Melhoria. MailItemsAccessed aplica-se a todos os tipos de início de sessão.

- O MessageBind abrangia apenas o acesso por um cliente de email. Não se aplicava a atividades de sincronização.

- Melhoria. Os eventos MailItemsAccessed são disparados pelos tipos de acesso de ligação e sincronização.

- As ações messageBind acionariam a criação de vários registos de auditoria quando a mesma mensagem de e-mail fosse acedida. Este design resultou na auditoria de "dados irrelevantes".

- Melhoria. Os eventos MailItemsAccessed são agregados em menos registos de auditoria.

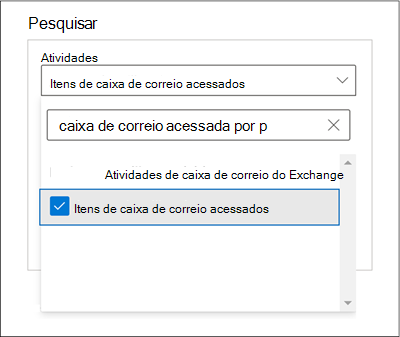

Para procurar registos de auditoria MailItemsAccessed, as organizações podem procurar a atividade Itens de caixa de correio acedidos na lista pendente atividades da caixa de correio do Exchange na ferramenta de pesquisa de registos de auditoria no portal de conformidade do Microsoft Purview.

Você também pode executar os comandos Search-UnifiedAuditLog -Operations MailItemsAccessed ou Search-MailboxAuditLog -Operations MailItemsAccessed no PowerShell do Exchange Online.

Evento Responder

O evento Enviar é outra ação de auditoria da caixa de correio. É acionado quando um utilizador conclui uma das seguintes ações:

- Envia uma mensagem de e-mail.

- Respostas a uma mensagem de e-mail.

- Reencaminha uma mensagem de e-mail.

Os investigadores podem usar o evento Send para identificar os emails enviados de uma conta comprometida. O registo de auditoria de um evento Enviar contém informações sobre a mensagem, tais como:

- quando a mensagem foi enviada.

- o ID internetMessage.

- o assunto da linha.

- se a mensagem continha anexos.

Essas informações de auditoria podem ajudar os investigadores a identificar informações sobre mensagens de email enviadas de uma conta comprometida ou enviadas por um invasor. Além disso, os investigadores podem utilizar uma ferramenta de Deteção de Dados Eletrónicos do Microsoft 365 para procurar a mensagem (utilizando a linha de assunto ou o ID da mensagem). Ao fazê-lo, podem identificar os destinatários para os quais a mensagem foi enviada e os conteúdos reais da mensagem enviada.

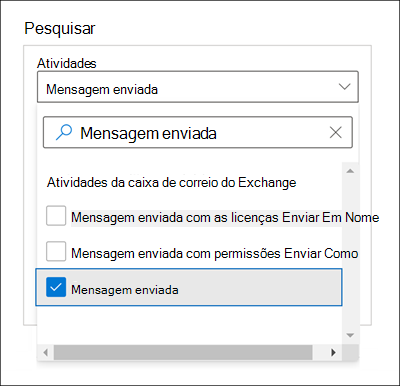

Para procurar Enviar registos de auditoria, pode procurar a atividade Mensagens enviadas na lista pendente Atividades da caixa de correio do Exchange na ferramenta de pesquisa de registos de auditoria no portal de conformidade do Microsoft Purview.

Você também pode executar os comandos Search-UnifiedAuditLog -Operations Send ou Search-MailboxAuditLog -Operations Send no PowerShell do Exchange Online.

Evento SearchQueryInitiatedExchange

O evento SearchQueryInitiatedExchange é disparado quando uma pessoa usa o Outlook para pesquisar itens em uma caixa de correio. Os eventos são disparados quando pesquisas são realizadas nos seguintes ambientes do Outlook:

- Outlook (cliente de área de trabalho)

- Outlook na Web (OWA)

- Outlook para iOS

- Outlook para Android

- Aplicativo Email para Windows 10

Os investigadores podem utilizar o evento SearchQueryInitiatedExchange para determinar se um atacante (que pode ter comprometido uma conta) procurou ou tentou aceder a informações confidenciais na caixa de correio. O registro de auditoria para um evento SearchQueryInitiatedExchange contém informações como o texto atual de consulta de pesquisa. O registro de auditoria também indica o ambiente do Outlook onde a pesquisa foi realizada. Examinando as consultas de pesquisa que um invasor pode ter executado, um investigador pode entender melhor a intenção dos dados de email que foi pesquisado.

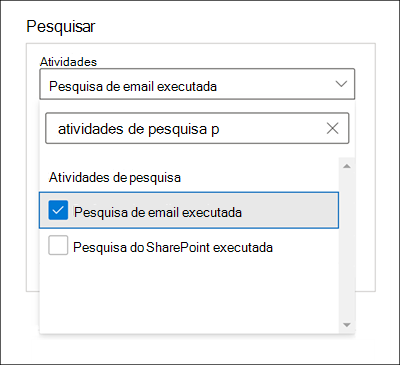

Para procurar registos de auditoria SearchQueryInitiatedExchange, pode procurar a atividade de pesquisa de e-mail Realizada na lista pendente Atividades de pesquisa na ferramenta de pesquisa de registos de auditoria no portal de conformidade do Microsoft Purview.

Você também pode executar o Search-UnifiedAuditLog – Operations SearchQueryInitiatedExchange no PowerShell do Exchange Online.

Você deve habilitar o SearchQueryInitiatedExchange para ser registrado em log para poder procurar esse evento no log de auditoria.

Evento SearchQueryInitiatedSharePoint

O evento SearchQueryInitiatedSharePoint é semelhante à pesquisa de itens de caixa de correio. É acionado quando uma pessoa procura itens no SharePoint. Os eventos são disparado quando as pesquisas são executadas na página raiz ou padrão dos seguintes tipos de sites do Microsoft Office SharePoint Online:

- Sites iniciais

- Sites de comunicação

- Sites do hub

- Sites associados ao Microsoft Teams

Os investigadores podem usar o evento SearchQueryInitiatedSharePoint para determinar se um invasor tentou localizar (e possivelmente acessar) informações confidenciais no SharePoint. O registo de auditoria de um evento SearchQueryInitiatedSharePoint contém o texto real da consulta de pesquisa. O registro de auditoria também indica o tipo de site do SharePoint que foi pesquisado. Ao observar as consultas de pesquisa que um atacante pode ter executado, um investigador pode compreender melhor a intenção e o âmbito dos dados de ficheiro que o atacante procurou.

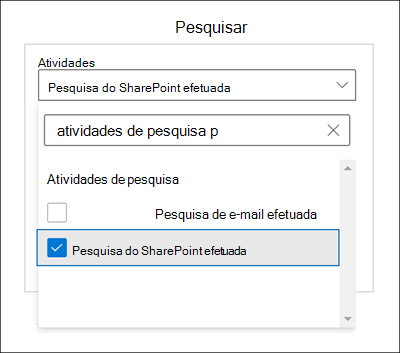

Para procurar registos de auditoria searchQueryInitiatedSharePoint, pode procurar a atividade de pesquisa realizada do SharePoint na lista pendente Atividades de pesquisa na ferramenta de pesquisa de registos de auditoria no portal de conformidade do Microsoft Purview.

Você também pode executar o Search-UnifiedAuditLog – Operations SearchQueryInitiatedSharePoint no PowerShell do Exchange Online.

Observação

Você deve habilitar o SearchQueryInitiatedSharePoint para ser registrado em log para poder procurar esse evento no log de auditoria.

Outros eventos de Auditoria (Premium) no Microsoft 365

Além dos eventos no Exchange Online e no SharePoint Online, existem eventos noutros serviços do Microsoft 365 que são registados quando os utilizadores recebem o licenciamento de Auditoria (Premium) adequado. Os serviços do Microsoft 365 a seguir fornecem eventos de Auditoria (Premium). Selecione o link correspondente para acessar um artigo que identifica e descreve esses eventos.

Acesso de alta largura de banda à API da Atividade de Gerenciamento do Office 365

As organizações que acedem anteriormente aos registos de auditoria através da API de Atividade de Gestão de Office 365 foram restringidas por limites de limitação ao nível do publicador. Como resultado, para os editores que solicitaram dados em nome de vários clientes, o limite foi partilhado por todos esses clientes.

Com o lançamento da Auditoria (Premium), o Microsoft 365 passou de um limite ao nível do publicador para um limite ao nível do inquilino. O resultado é que todas as organizações terão sua própria cota de largura de banda totalmente alocada para acessar os dados de auditoria. A largura de banda não é um limite estático predefinido. Em vez disso, é modelado numa combinação de fatores. Estes fatores incluem o número de lugares na organização e o facto de as organizações E5/A5/G5 obterem mais largura de banda do que as organizações não E5/A5/G5.

Todas as organizações alocam inicialmente uma linha de base de 2.000 solicitações por minuto. Esse limite aumentará dinamicamente de acordo com a contagem de assentos de uma organização e de sua assinatura de licenciamento. As organizações E5/A5/G5 terão aproximadamente o dobro da largura de banda que as organizações que não são E5/A5/G5. Também haverá limite máximo quanto à largura de banda para proteger a integridade do serviço.

Leitura adicional. Para mais informações, confira a seção "limitação da API" em Referência da API de atividade de gerenciamento do Office 365.

Verificação de conhecimentos

Escolha a melhor resposta para as perguntas abaixo.