O que é a identidade do dispositivo no Azure?

Nesta unidade, você aprenderá sobre a identidade do dispositivo e as opções de registro e sobre como elas se aplicam a vários dispositivos. Você aprenderá como é possível aplicar o acesso condicional para aprimorar o controle de acesso nos dispositivos. Por fim, você irá avaliar os benefícios e as considerações de uso da identidade do dispositivo no Azure.

Noções básicas da identidade do dispositivo

A identidade do dispositivo no Microsoft Entra ID ajuda você a controlar os dispositivos que você adiciona à instância do Microsoft Entra da sua organização. Ela também ajuda a controlar os dados, os recursos e os ativos que esses dispositivos podem acessar. Ela oferece uma estrutura para implementar o acesso condicional baseado em dispositivo. É possível usar uma política de acesso condicional baseada em dispositivo para limitar o acesso do dispositivo aos ativos da organização.

O ambiente de trabalho atual se estende além dos limites controláveis de seu workspace local. Agora, sua equipe pode trabalhar em vários locais, não apenas em seu país ou região de origem, mas no exterior. Os usuários podem acessar uma variedade maior de tecnologias. Sua organização possui algumas dessas tecnologias, mas não possui outras.

O desafio enfrentado pela equipe de TI é como dar aos usuários flexibilidade e, ao mesmo tempo, proteger os dados da empresa. Você deseja dar suporte aos usuários e permitir que eles sejam produtivos onde quer que estejam trabalhando e em qualquer dispositivo que estejam usando, mas você ainda precisa manter os recursos e ativos da sua organização seguros.

Encontrar um equilíbrio entre proteger ativos e conferir aos usuários maior flexibilidade nos dispositivos que eles usam é a essência da identidade do dispositivo. Todos os dispositivos que você deseja conectar à sua rede precisam ser conhecidos. Ferramentas como o Microsoft Intune podem aprimorar o que é conhecido em relação a um dispositivo, garantindo a conformidade com os requisitos organizacionais.

Combinar o Microsoft Entra ID com o logon único significa que os usuários podem acessar serviços e aplicativos por meio de qualquer dispositivo. Essa solução atende à necessidade da sua organização de proteger seus recursos e ativos e oferece aos usuários a flexibilidade que eles desejam.

Opções de registro de dispositivo

Você tem três opções de registro de dispositivo para adicionar um dispositivo ao Microsoft Entra ID:

Microsoft Entra registrado: esses dispositivos se enquadram na categoria BYOD (Traga seu Próprio Dispositivo). Normalmente, são de propriedade privada ou usam uma conta Microsoft pessoal ou outra conta local. Esse método de registro de dispositivo é o menos restritivo, pois dá suporte a dispositivos que executam o Windows 10 ou mais novo, iOS, iPadOS, Android e macOS. A segurança do dispositivo normalmente é fornecida com uma senha, um PIN, um padrão ou o Windows Hello.

Microsoft Entra ingressado: Esses dispositivos pertencem à sua organização. Os usuários acessam sua instância do Microsoft Entra baseada em nuvem por meio de sua conta corporativa. As identidades do dispositivo existem somente na nuvem. Essa opção só está disponível para dispositivos Windows 10, Windows 11 ou Windows Server 2019. Não há suporte para a instalação Server Core do Windows Server 2019. A segurança para essa opção usa uma senha ou o Windows Hello.

Ingressado no Microsoft Entra híbrido: Essa opção é semelhante ao ingressado no Microsoft Entra. Esses dispositivos são de propriedade da organização e são conectados usando uma conta do Microsoft Entra que pertence a essa organização. Existem identidades de dispositivo na nuvem e no local. A opção híbrida é mais adequada para organizações que precisam de acesso local e na nuvem. Essa opção dá suporte ao Windows 8.1, 10 e 11 e ao Windows Server 2012 ou posterior.

Acesso Condicional

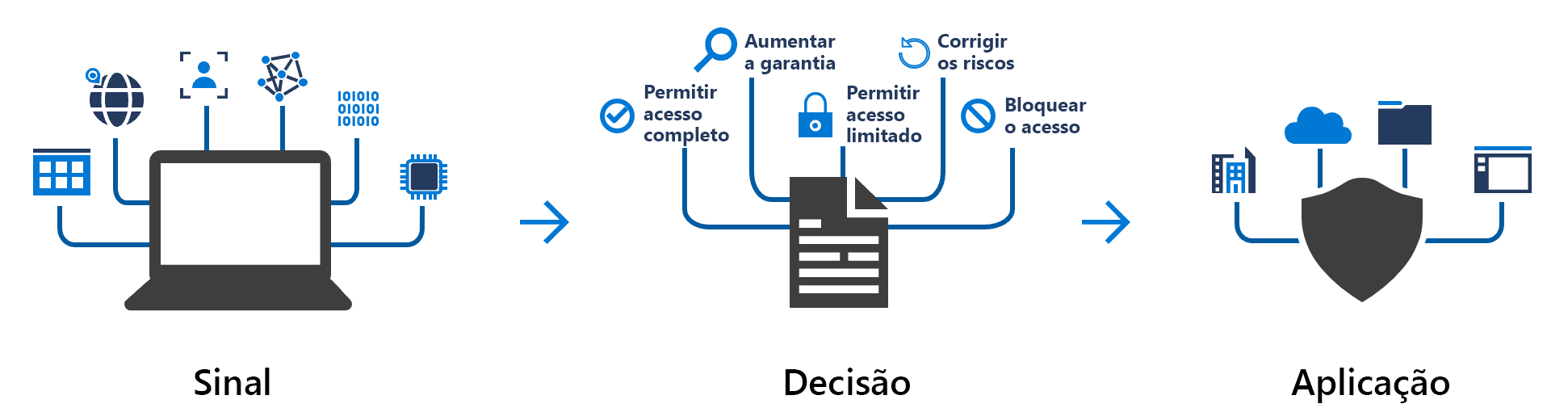

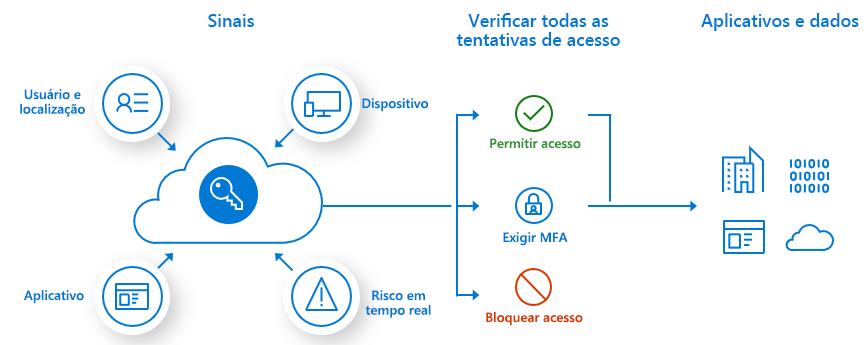

O acesso condicional no Microsoft Entra ID usa dados de fontes conhecidas como sinais, valida-os em relação a uma base de regras definíveis pelo usuário e escolhe o melhor resultado para impor as políticas de segurança da organização. O acesso condicional habilita o gerenciamento de identidades do dispositivo, mas as políticas de acesso condicional podem ser complexas.

Na forma mais simples, essas políticas podem ser consideradas como instruções do tipo "se, então". Se o usuário quiser ter acesso a um recurso, então ele precisará atender à condição para concluir a solicitação. Exemplo: um gerente de folha de pagamento deseja acessar o aplicativo de folha de pagamento. A política de acesso condicional exige que ele use um dispositivo em conformidade e conclua a autenticação multifator para acessar o aplicativo.

As políticas de acesso condicional são aplicadas depois que o usuário conclui com êxito a autenticação de primeiro fator, normalmente com um nome de usuário e uma senha. Essas políticas não são um substituto para a autenticação de primeiro fator. Elas são usadas para acessar fatores como dispositivo, local e aplicativo, bem como para avaliar o risco em tempo real.

Tipos de sinais comuns

O acesso condicional usa vários tipos de sinais comuns para decidir qual resultado recomendará.

Os sinais incluem os seguintes tipos:

- A associação de usuário ou grupo fornece acesso refinado aos recursos.

- As informações de localização de IP usam uma lista de permitidos de endereços IP confiáveis e uma lista de bloqueados de endereços IP bloqueados ou proibidos.

- O dispositivo permite que você especifique o tipo de dispositivo e o estado dele.

- O aplicativo permite controlar o acesso a um aplicativo para um dispositivo específico.

- A detecção de risco calculado e em tempo real permite que o Microsoft Entra ID identifique comportamentos não apenas durante a conexão, mas também em toda a sessão do usuário.

- O Microsoft Defender para Aplicativos de Nuvem fornece monitoramento em tempo real da sessão do usuário e do acesso ao aplicativo. O Defender para Aplicativos de Nuvem também ajuda a controlar seu ambiente de nuvem.

Decisões comuns

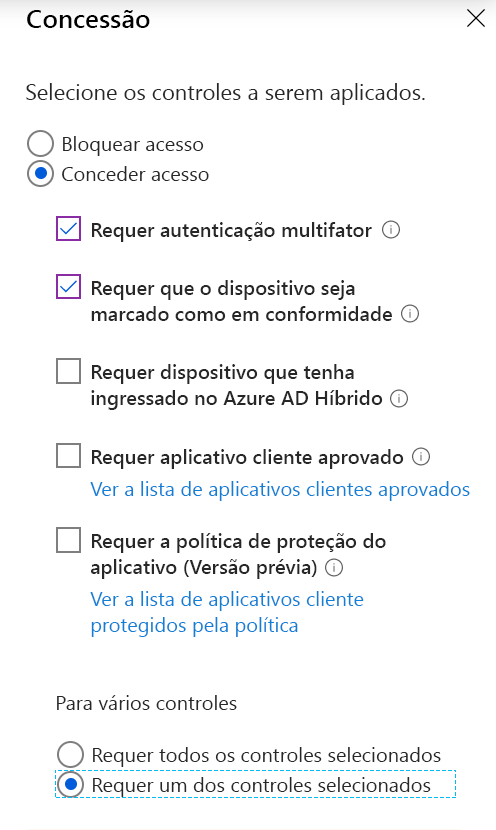

O Acesso Condicional avalia os sinais e fornece uma decisão:

- Bloquear o acesso, que é o mais restritivo.

- Conceder o acesso, que é o menos restritivo, mas pode exigir critérios adicionais antes de permitir o acesso.

Esses critérios podem ser um ou mais de:

- Autenticação multifator

- Dispositivo marcado como em conformidade

- Dispositivo ingressado no Microsoft Entra híbrido

- Aplicativo aprovado

- Necessidade de uma política de proteção de aplicativos

Se sua organização usar a autenticação multifator do Microsoft Entra, os usuários não precisarão realizar a autenticação multifator quando estiverem usando um dispositivo compatível com MDM (gerenciamento de dispositivo móvel) e ingressado no Microsoft Entra. Você pode selecionar a opção Exigir um dos controles selecionados com os controles de concessão selecionados. Se precisar de segurança extra para algo como um aplicativo de folha de pagamento, selecione Exigir todos os controles selecionados para requerer a autenticação multifator e um dispositivo em conformidade.

Políticas comumente aplicadas

Muitas organizações têm problemas comuns de acesso com os quais as políticas de acesso condicional podem ajudar, como:

- Exigir a autenticação multifator para usuários com funções administrativas.

- Exigir a autenticação multifator para tarefas de gerenciamento do Azure.

- Bloquear entradas para usuários tentando usar protocolos de autenticação mais antigos.

- Exigir locais confiáveis para o registro de autenticação multifator do Microsoft Entra.

- Bloquear ou conceder acesso de locais específicos.

- Bloquear comportamentos de entrada suspeita.

- Exigir dispositivos gerenciados pela organização para aplicativos específicos.

Seleções para criar uma política de acesso condicional

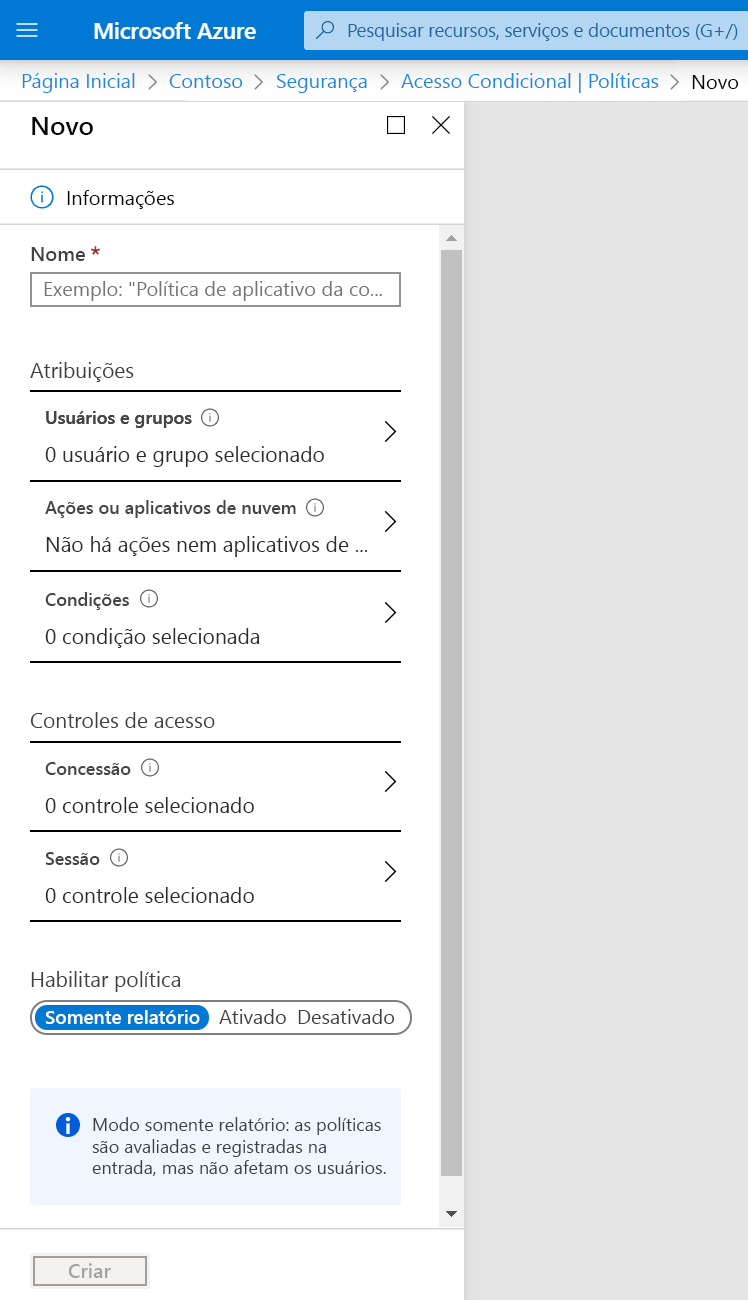

Para criar uma política de Acesso Condicional, acesse Microsoft Entra ID>Segurança>Acesso Condicional>Nova política no portal do Azure.

Para fazer sua política funcionar, você precisa configurar:

| O que | Como | Por que |

|---|---|---|

| Aplicativos de nuvem | Selecione um ou mais aplicativos. | O objetivo de uma política de Acesso Condicional é permitir que você controle como os usuários autorizados podem acessar os aplicativos de nuvem. |

| Usuários e grupos | Selecione pelo menos um usuário ou grupo que esteja autorizado a acessar seus aplicativos de nuvem selecionados. | Uma política de acesso condicional que não tem nenhum usuário nem grupo atribuído nunca é disparada. |

| Controles de acesso | Selecione pelo menos um controle de acesso. | Se suas condições forem satisfeitas, o processador de política precisará saber o que fazer. |

Benefícios do gerenciamento de identidade do dispositivo

Alguns dos benefícios do uso de identidade do dispositivo, combinada com o Acesso Condicional no Microsoft Entra ID, são:

- A combinação simplifica o procedimento para adicionar e gerenciar dispositivos no Microsoft Entra ID.

- A combinação reduz o conflito para os usuários ao alternar entre dispositivos.

- O Microsoft Entra ID dá suporte a ferramentas de MDM, como o Microsoft Intune.

- É possível usar o SSO (logon único) com qualquer dispositivo registrado ou ingressado.

Considerações para usar o gerenciamento de identidade do dispositivo

Ao avaliar a identidade do dispositivo, considere os seguintes fatores:

- Usar as opções de ingresso ou híbrido do Microsoft Entra limita você ao uso do sistema operacional baseado no Windows ou no Windows Server no dispositivo.

- O Acesso Condicional requer uma licença do Microsoft Entra ID P1 ou uma licença do Microsoft 365 Business.