Implementar e gerenciar uma política de risco de usuário

Há duas políticas de risco que podem ser habilitadas no diretório:

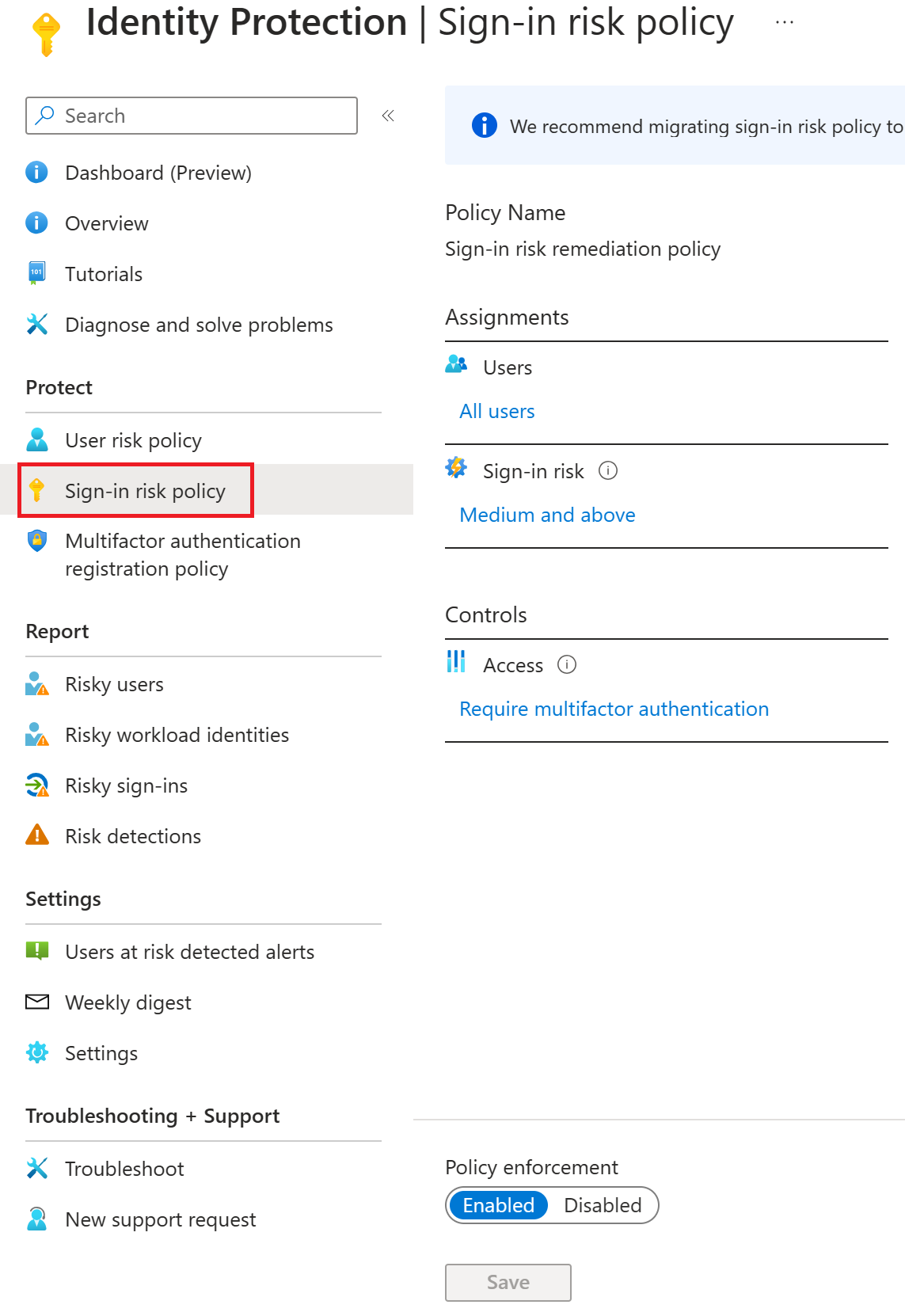

Política de risco de entrada: a política de risco de entrada detecta ações suspeitas que vêm junto com a entrada. Ele se concentra na atividade de entrada em si e analisa a probabilidade de que a entrada tenha sido executada por outros que não o usuário.

Política de risco do usuário: a política de risco do usuário detecta a probabilidade de que uma conta de usuário tenha sido comprometida detectando eventos de risco que são atípicos do comportamento de um usuário.

Ambas as políticas funcionam para automatizar a resposta a detecções de risco em seu ambiente e permitir que os usuários se corrijam quando o risco é detectado.

Assista ao vídeo

Neste vídeo, saiba como implantar o Microsoft Entra Identity Protection configurando políticas baseadas em risco (risco de usuário e risco de entrada) em sua organização. Você também aprende as práticas recomendadas sobre como implantar gradualmente essas políticas e o registro de MFA em sua organização.

Pré-requisitos

Se a sua organização quiser permitir que os usuários possam resolver os problemas de forma autônoma quando riscos forem detectados, os usuários deverão ser registrados para redefinição de senha self-service e autenticação multifator. É recomendável habilitar a experiência de registro de informações de segurança combinadas. Permitir que os usuários se corrijam os coloca novamente em um estado produtivo mais rapidamente, sem a necessidade de intervenção do administrador. Os administradores ainda podem ver esses eventos e investigá-los após o fato.

Escolhendo níveis de risco aceitáveis

As organizações devem decidir o nível de risco que estão dispostas a aceitar, equilibrando a experiência do usuário e a postura de segurança.

A recomendação da Microsoft é definir o limite de política de risco do usuário como alto e a política de risco de entrada como médio e superior.

Escolher um limite alto reduz o número de vezes que uma política é disparada e minimiza o desafio para os usuários. No entanto, ele exclui detecções de risco baixo e médio da política, o que não impede um invasor de explorar uma identidade comprometida. Selecionar um limite baixo introduz interrupções adicionais do usuário, mas proporciona uma postura de segurança aumentada.

Exclusões

Todas as políticas permitem a exclusão de usuários, como suas contas de administrador de interrupção ou de acesso de emergência. As organizações determinam quando precisam excluir outras contas de políticas específicas com base na maneira como as contas são usadas. Todas as exclusões devem ser revisadas regularmente para ver se elas ainda são aplicáveis.

Os locais de rede confiáveis configurados são usados pelo Identity Protection em algumas detecções de risco para reduzir os falsos positivos.