Gerir a gestão de acesso privilegiado

Gerir a Gestão de Acesso Privilegiado (PAM) envolve monitorizar e manter os fluxos de trabalho, políticas e aprovações associados ao acesso administrativo privilegiado.

Gerir pedidos

Gerir pedidos é a função principal da Gestão de Acesso Privilegiado (PAM), garantindo que as tarefas confidenciais que requerem permissões elevadas são autorizadas apenas quando necessário. Submeter, aprovar ou negar pedidos garante que as ações administrativas são controladas, registadas e em conformidade com as políticas de segurança.

Submeter um pedido

Submeter um pedido permite que os utilizadores obtenham permissões temporárias elevadas para realizar tarefas que exijam privilégios mais elevados. Isto garante que as operações confidenciais são concluídas de forma segura sem conceder acesso permanente, reduzindo o risco de utilização indevida ou violações. As solicitações de acesso privilegiado são válidas por até 24 horas após o envio da solicitação. Se não forem aprovados ou negados, os pedidos expiram e o acesso não é aprovado.

Submeter um pedido com o Centro de Administração Microsoft 365

Inicie sessão no Centro de Administração Microsoft 365.

Navegue para Definições Definições>>da organizaçãoSegurança & privacidade>Acesso privilegiado.

Selecione Criar políticas e gerir pedidos>Pedir acesso e preencha o formulário:

Tipo: Tarefa, Função ou Grupo de Funções

Âmbito: Exchange

Acesso a: Selecionar a partir das opções disponíveis

Duração (horas): número de horas de acesso solicitadas. Não existe um limite para o número de horas que podem ser pedidas.

Motivo: indique um motivo para o pedido

Selecione Criar para criar um novo pedido de gestão de acesso privilegiado.

Submeter um pedido com o PowerShell

Utilize o New-ElevatedAccessRequest cmdlet no PowerShell para submeter um pedido de acesso privilegiado. Este pedido concede temporariamente permissões elevadas para uma tarefa especificada:

New-ElevatedAccessRequest -Task 'Exchange\<exchange management cmdlet name>' -Reason '<appropriate reason>' -DurationHours <duration in hours>

Exemplo:

New-ElevatedAccessRequest -Task 'Exchange\New-MoveRequest' -Reason 'Attempting to fix the user mailbox error' -DurationHours 4

-

-Task: especifica o cmdlet do Exchange para o qual o acesso privilegiado é pedido. -

-Reason: fornece uma justificação para o pedido. -

-DurationHours: define a duração (em horas) do acesso elevado.

Aprovar ou recusar solicitações

Aprovar ou negar pedidos permite que os aprovadores avaliem a necessidade e a adequação do pedido de acesso elevado de um utilizador. Este passo impõe políticas de segurança organizacional e garante que apenas os utilizadores autorizados podem executar tarefas com privilégios.

Aprovar ou negar um pedido com o Centro de Administração Microsoft 365

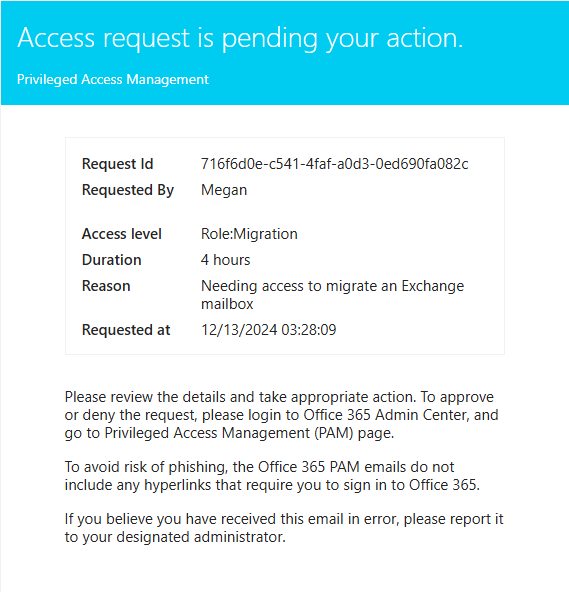

Os aprovadores recebem uma notificação por e-mail para o pedido.

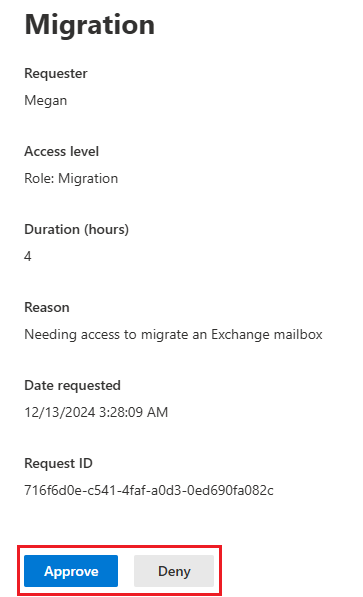

Os aprovadores podem iniciar sessão no centro de administração e:

Rever os detalhes do pedido

Aprovar ou negar o pedido

Os pedidos aprovados permitem ao utilizador concluir a tarefa dentro da duração especificada.

Aprovar ou negar um pedido com o PowerShell

Para aprovar ou negar pedidos de gestão de acesso privilegiado com o PowerShell:

Aprovar um pedido:

Utilize o

Approve-ElevatedAccessRequestcmdlet para conceder um pedido de acesso submetido:Approve-ElevatedAccessRequest -RequestId <request id> -Comment '<approval comment>'Exemplo:

Approve-ElevatedAccessRequest -RequestId a4bc1bdf-00a1-42b4-be65-b6c63d6be279 -Comment '<approval comment>'Negar um pedido:

Utilize o

Deny-ElevatedAccessRequestcmdlet para rejeitar um pedido de acesso submetido:Deny-ElevatedAccessRequest -RequestId <request id> -Comment '<denial comment>'Exemplo:

Deny-ElevatedAccessRequest -RequestId a4bc1bdf-00a1-42b4-be65-b6c63d6be279 -Comment '<denial comment>'-RequestId: identifica o pedido específico de aprovação.-Comment: adiciona comentários opcionais sobre a decisão de aprovação ou negação.

Ver, modificar e eliminar políticas

As políticas de acesso privilegiado são a estrutura principal do PAM, que define as condições em que o acesso é concedido. Rever, modificar e remover políticas regularmente garante que as configurações de segurança da sua organização permanecem atualizadas e alinhadas com as necessidades operacionais.

Ver, modificar e eliminar políticas com o Centro de Administração Microsoft 365

Navegue para Definições Definições>>da organizaçãoSegurança & privacidade>Acesso privilegiado.

Selecione Criar políticas e gerir pedidos>Gerir políticas.

A partir daqui, você poderá:

Ver políticas: reveja todas as políticas configuradas e os respetivos detalhes.

Modificar políticas: atualize campos como:

Atualizar Tipo de aprovação para alternar entre aprovação manual e automática.

Altere os Aprovadores para atribuir um grupo diferente responsável pelas aprovações.

Guarde as alterações depois de efetuar atualizações.

Eliminar políticas: selecione a política a remover, selecione Remover Política e confirme a eliminação.

Ver, modificar e eliminar políticas com o PowerShell

Ver políticas

Utilize o Get-ElevatedAccessApprovalPolicy cmdlet para obter uma lista de políticas de gestão de acesso privilegiado:

Get-ElevatedAccessApprovalPolicy

Modificar políticas

Utilize o Set-ElevatedAccessApprovalPolicy cmdlet para atualizar as políticas de acesso privilegiado existentes. Este cmdlet permite alterações a campos como o tipo de aprovação e o grupo de aprovadores:

Set-ElevatedAccessApprovalPolicy -Identity <Policy ID> -ApprovalType '<Manual or Auto>' -ApproverGroup '<New Approver Group>'

Exemplo:

Set-ElevatedAccessApprovalPolicy -Identity 'Policy123' -ApproverGroup 'securityadmins@fabrikam.com' -ApprovalType 'Manual'

-Identity: identifica a política específica a modificar.-ApproverGroup: atribui um novo grupo de segurança com capacidade de correio para processar aprovações.-ApprovalType: Atualizações a política para exigir aprovação manual ou automática.

Excluir políticas

Utilize o Remove-ElevatedAccessApprovalPolicy cmdlet para eliminar políticas de acesso privilegiado desatualizadas. Isto garante que o seu ambiente permanece organizado:

Remove-ElevatedAccessApprovalPolicy -Identity <Policy ID>

Desativar a gestão de acesso privilegiado

Desativar o PAM remove os controlos em torno de pedidos de acesso elevados e aprovações, revertendo para níveis de acesso administrativo padrão. Normalmente, esta ação está reservada para situações em que o PAM já não é necessário ou se está a ser implementada uma solução alternativa.

Desativar a gestão de acesso privilegiado com o Centro de Administração Microsoft 365

Desmarque Permitir pedidos de acesso privilegiado e escolha um grupo de aprovação predefinido nas definições de acesso privilegiado.

Desativar a gestão de acesso privilegiado com o PowerShell

Disable-ElevatedAccessControl

PAM de auditoria e monitorização

As atividades de auditoria e monitorização são cruciais para identificar lacunas de políticas, garantir a conformidade e detetar anomalias. Ao rever os registos e realizar avaliações regulares, as organizações podem manter um controlo eficaz sobre o acesso privilegiado.

Logs de auditoria

As atividades de PAM, incluindo pedidos e aprovações, são registadas para fins de conformidade:

Navegue para o portal do Microsoft Purview.

Selecione Soluções>Auditar e procure atividades relacionadas com o PAM.

Filtrar registos por tipo de atividade, intervalo de datas ou utilizador.

Revisões regulares

A realização de revisões regulares garante que as políticas e as associações a grupos de aprovadores permanecem relevantes e eficazes. Estas revisões são essenciais para se adaptar às alterações organizacionais e manter uma segurança robusta.

Revisões de políticas: avalie periodicamente as políticas para garantir que estão alinhadas com as necessidades organizacionais.

Associação ao grupo aprovador: verifique se os aprovadores estão atualizados e autorizados.

Resolver problemas de PAM

Problemas comuns

Submissões de pedidos falhadas: certifique-se de que o requerente tem permissões suficientes.

Atrasos de aprovação: confirme que os aprovadores estão a receber notificações e têm acesso ao centro de administração.

Conflitos de políticas: verifique se várias políticas não se sobrepõem e causam comportamentos inesperados.