Explorar os principais pontos de validação

A validação contínua de segurança deve ser adicionada a cada etapa do desenvolvimento por meio da produção para ajudar a garantir que o aplicativo esteja sempre seguro.

Essa abordagem visa mudar a conversa com a equipe de segurança de aprovar cada versão para consentir com o processo de CI/CD e monitorar e auditar o processo a qualquer momento.

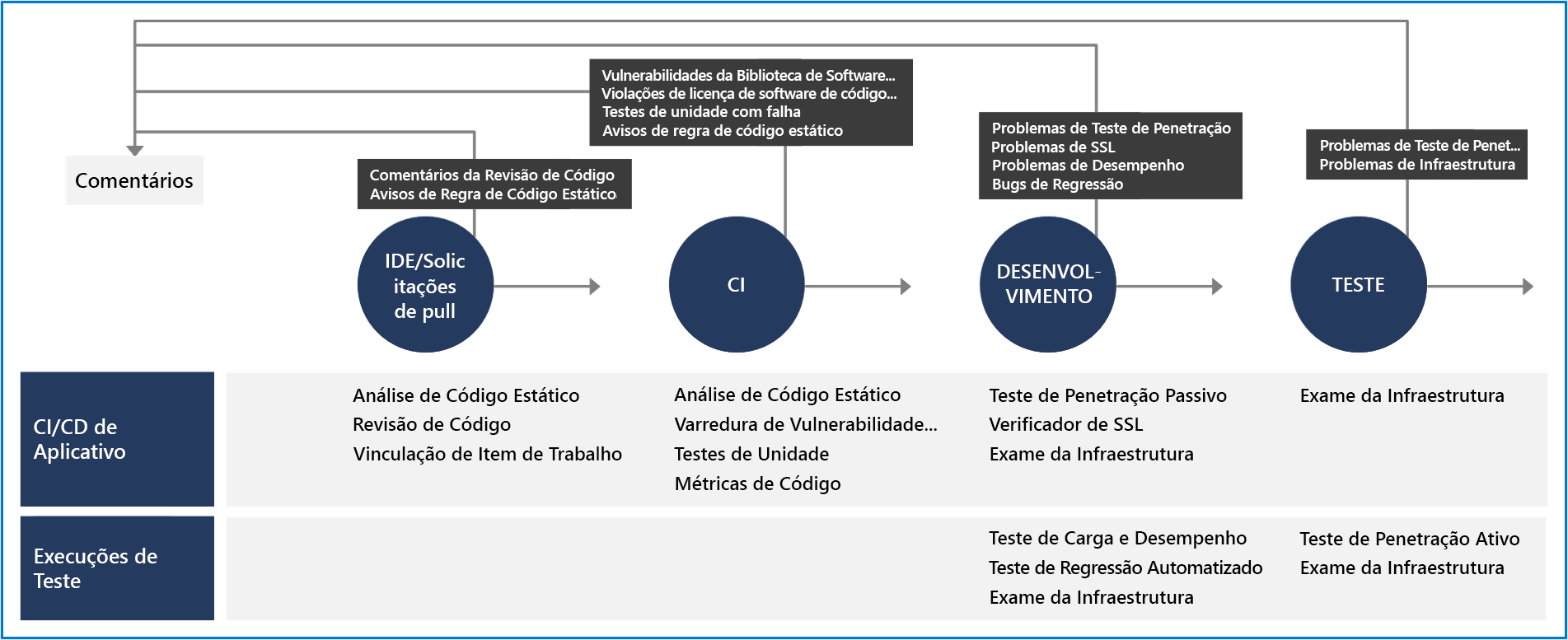

O diagrama a seguir realça os pontos de validação críticos no pipeline de CI/CD ao criar aplicativos de campo verde.

Você pode implementar gradualmente as ferramentas dependendo da plataforma e do ciclo de vida do aplicativo.

Especialmente se o produto estiver maduro e você não tiver executado nenhuma validação de segurança anteriormente em seu site ou aplicativo.

IDE/solicitação de pull

A validação na CI/CD começa antes que o desenvolvedor confirme seu código.

As ferramentas de análise de código estático no IDE fornecem a primeira linha de defesa para ajudar a garantir que as vulnerabilidades de segurança não sejam introduzidas no processo de CI/CD.

O processo de confirmação de código em um repositório central deve ter controles para ajudar a impedir que vulnerabilidades de segurança sejam introduzidas.

Usar o controle do código-fonte git no Azure DevOps com políticas de branch fornece uma experiência de confirmação fechada que pode fornecer essa validação.

Habilitar políticas de ramificação na ramificação compartilhada requer um pull request para iniciar o processo de mesclagem e garantir a execução de todos os controles definidos.

A solicitação de pull deve exigir uma revisão de código, a única verificação manual, mas importante, para identificar novos problemas introduzidos em seu código.

Juntamente com essa verificação manual, os commits devem ser vinculados a itens de trabalho para auditar o motivo da alteração de código e exigir que o processo de build de integração contínua (CI) tenha êxito antes que o push possa ser concluído.