Entenda o funcionamento do Microsoft Defender XDR em um SOC (centro de operações de segurança)

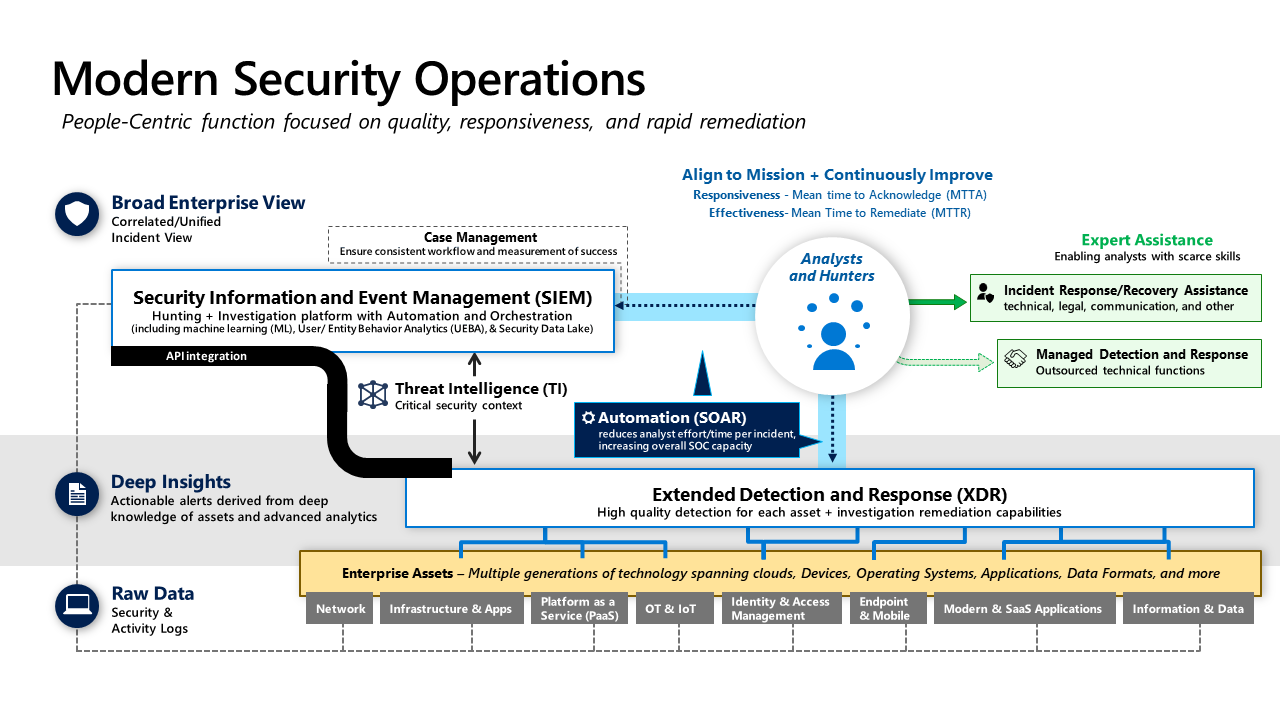

O gráfico a seguir fornece uma visão geral de como o Microsoft Defender XDR e o Microsoft Sentinel são integrados em um SOC (centro de operações de segurança) moderno.

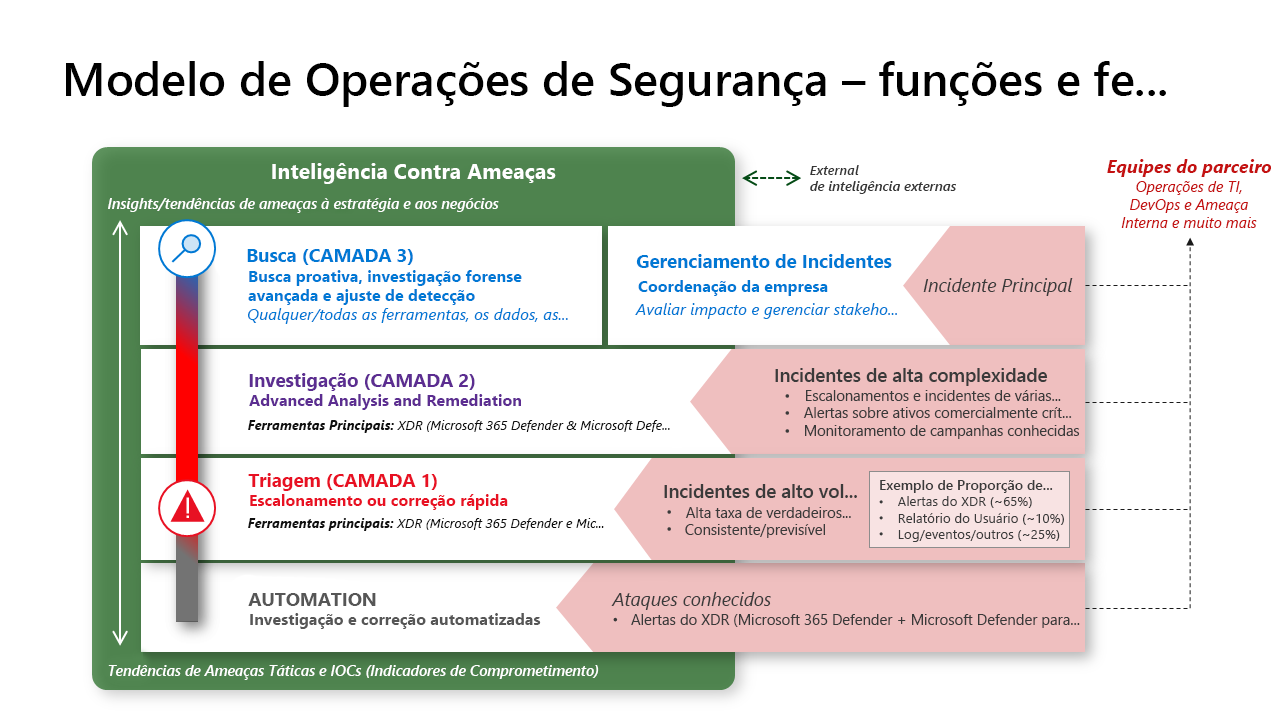

Modelo de operações de segurança: Funções e Ferramentas

Embora a atribuição de responsabilidades a pessoas e equipes individuais seja diferente com base no tamanho da organização e em outros fatores, as operações de segurança são compostas por várias funções distintas. Cada função/equipe tem uma área de foco principal e também precisa colaborar de perto com outras funções e equipes externas para ser eficaz. Este diagrama ilustra o modelo completo com equipes totalmente constituídas. Em organizações menores, essas funções geralmente são combinadas em apenas uma função ou equipe, executadas por operações de TI (para funções técnicas) ou como uma função temporária por liderança/representantes (para gerenciamento de incidentes)

Observação

Nos referimos principalmente aos analistas pelo nome da equipe, não pelos números de Camada, pois cada uma dessas equipes tem habilidades especializadas exclusivas, elas não são uma classificação literal/hierárquica de valor.

Triagem e automação

Vamos começar com o processamento de alertas reativos – que começam com:

Automação – resolução quase em tempo real de tipos de incidente conhecidos com automação. Tratam-se de ataques bem definidos que a organização já viu muitas vezes.

Triagem (conhecida como Camada 1) – os analistas de triagem se concentram na correção rápida de um grande volume de tipos de incidente conhecidos que ainda exigem julgamento humano (rápido). Eles geralmente são encarregados de aprovar fluxos de trabalho de correção automatizados e identificar qualquer anomalia ou item interessante que justifique o escalonamento ou consulta com as equipes de investigação (Camada 2).

Principais aprendizados para Triagem e Automação:

- 90% verdadeiro positivo – É recomendável definir um padrão de qualidade de 90% verdadeiro positivo para todos os feeds de alerta que exigem a resposta de analistas humanos, para que eles não sejam obrigados a responder a volumes elevados de alarmes falsos.

- Taxa de alertas – na experiência da Microsoft com o Centro de Operações de Defesa Cibernética, os alertas XDR produzem a maioria dos alertas de alta qualidade, com os restantes sendo provenientes de problemas relatados pelo usuário, alertas clássicos baseados em consulta de log e outras fontes

- A automação é um habilitador fundamental para equipes de triagem, pois ajuda a capacitar esses analistas e reduzir a carga de esforço manual (por exemplo, fornecer investigação automatizada e, em seguida, solicitar uma revisão humana antes de aprovar a sequência de correção que foi criada automaticamente para este incidente).

- Integração de ferramentas: uma das tecnologias de economia de tempo mais poderosas que melhoraram o tempo de correção no CDOC da Microsoft é a integração das ferramentas XDR com o Microsoft Defender XDR, para que os analistas tenham apenas um console para ponto de extremidade, email, identidade e mais. Essa integração permite que os analistas descubram e limpem rapidamente emails de phishing do invasor, malware e contas comprometidas antes que eles possam causar danos significativos.

- Foco – Essas equipes não podem manter a alta velocidade de resolução delas para todos os tipos de tecnologias e cenários, portanto, mantêm seu foco restrito a algumas áreas técnicas e/ou cenários. Na maioria das vezes, isso ocorre na produtividade do usuário, como email, alertas de AV de ponto de extremidade (versus EDR, usado em investigações) e primeira resposta para relatórios de usuário.

Investigação e gerenciamento de incidentes (Camada 2)

Essa equipe serve como ponto de escalonamento para problemas da Triagem (Nível 1) e monitora diretamente os alertas que indicam um invasor mais sofisticado. Especificamente alertas que acionam alertas comportamentais, alertas de casos especiais relacionados a ativos comercialmente críticos e monitoramento de campanhas de ataque em andamento. De forma proativa, essa equipe também faz a revisão periódica da fila de alertas da equipe de Triagem e pode buscar proativamente utilizando ferramentas XDR em seu tempo livre.

Essa equipe fornece uma investigação mais profunda em um volume menor de ataques mais complexos, geralmente ataques de vários estágios conduzidos por operadores de ataques humanos. Essa equipe pilota tipos de alerta novos/desconhecidos para documentar processos para equipe de triagem e automação, geralmente incluindo alertas gerados pelo Microsoft Defender para Nuvem em aplicativos hospedados na nuvem, VMs, contêineres e Kubernetes, bancos de dados SQL, etc.

Gerenciamento de Incidentes: essa equipe assume os aspectos não técnicos do gerenciamento de incidentes, incluindo a coordenação com outras equipes, como comunicações, jurídico, liderança e outros stakeholders da empresa.

Busca e gerenciamento de incidentes (Camada 3)

Trata-se de uma equipe multidisciplinar focada na identificação de invasores que poderiam ter escapado das detecções reativas e no tratamento dos principais eventos de impacto nos negócios.

- Busca – essa equipe busca ameaças não detectadas de maneira proativa, auxilia com escalonamentos e análises forenses avançadas para investigações reativas e refina alertas/automação. Essas equipes operam mais em um modelo baseado em hipóteses do que em um modelo de alerta reativo e também são onde as equipes vermelhas/roxas se conectam às operações de segurança.

Como tudo isso funciona em conjunto

Para dar uma ideia de como isso funciona, vamos seguir um ciclo de vida comum de incidentes

- O analista de triagem (camada 1) declara um alerta de malware da fila e investiga (por exemplo, com o console do Microsoft Defender XDR)

- Embora a maioria dos casos de Triagem seja rapidamente corrigida e encerrada, desta vez o analista observa que o malware pode exigir uma correção mais envolvida/avançada (por exemplo, isolamento e limpeza do dispositivo). A triagem escala o caso para o analista de investigação (Camada 2), que assume a liderança para investigação. A equipe de triagem tem a opção de permanecer envolvida e aprender mais (a equipe de investigação pode usar o Microsoft Sentinel ou outro SIEM para obter um contexto mais amplo)

- A equipe de Investigação verifica as conclusões da investigação (ou aprofunda-se nela), prossegue com a correção e encerra o caso.

- Posteriormente, a Busca (Nível 3) poderá avisar esse caso ao analisar incidentes encerrados para verificar semelhanças ou anomalias que valham a pena investigar:

- Detecções que podem ser qualificadas para correção automática

- Vários incidentes semelhantes que podem ter uma causa raiz comum

- Outros aprimoramentos potenciais de processo/ferramenta/alerta Em um caso, a Camada 3 analisou o caso e descobriu que o usuário havia caído em um golpe tecnológico. Essa detecção foi sinalizada como um alerta de prioridade potencialmente maior porque os golpistas conseguiram obter acesso no nível do administrador ao ponto de extremidade. Trata-se de uma exposição de maior risco.

Inteligência contra ameaças

As equipes de Inteligência contra ameaças fornecem contexto e insights para dar suporte a todas as outras funções (usando uma TIP (plataforma de inteligência contra ameaças) em organizações maiores). Isso pode incluir muitas facetas diferentes, incluindo

- Pesquisa técnica reativa para incidentes ativos

- Pesquisa técnica proativa sobre grupos de invasores, tendências de ataque, ataques de alto perfil, técnicas emergentes, etc.

- Análise estratégica, pesquisa e insights para informar os processos e prioridades de negócios e técnicos.

- E mais