Como o Firewall do Azure funciona

Você está familiarizado com os recursos básicos do Firewall do Azure e do Gerenciador de Firewall do Azure. Agora. vamos examinar como essas tecnologias funcionam para fornecer segurança aos recursos do Azure. Essas informações irão ajudar você a avaliar se o Firewall do Azure é a ferramenta certa para a estratégia de segurança de rede da Contoso.

Como o Firewall do Azure protege uma rede virtual do Azure

Para entender como o Firewall do Azure protege sua rede virtual, saiba que há duas características principais para qualquer implantação do Firewall do Azure:

- A instância do firewall tem um endereço IP público para o qual todo o tráfego de entrada é enviado.

- A instância do firewall tem um endereço IP privado para o qual todo o tráfego de saída é enviado.

Ou seja, todo o tráfego (de entrada e de saída) passa pelo firewall. Por padrão, o firewall nega acesso a tudo. Sua função é configurar o firewall com as condições sob as quais o tráfego tem permissão para passar pelo firewall. Cada condição é chamada de regra e cada regra aplica uma ou mais verificações nos dados. Somente o tráfego que é aprovado em todas as verificações em todas as regras do firewall tem permissão para passar.

A maneira como o Firewall do Azure gerencia o tráfego de rede depende de onde o tráfego se origina:

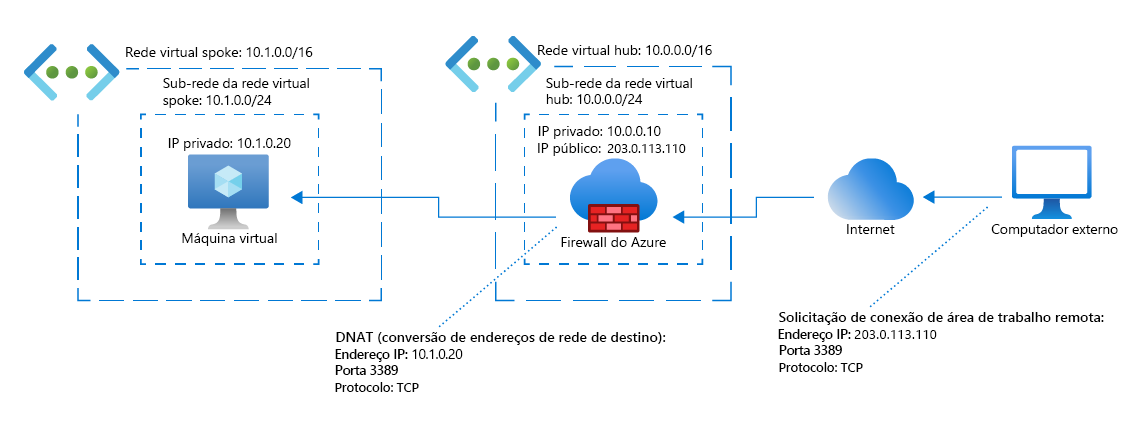

- Para o tráfego de entrada permitido, o Firewall do Azure usa DNAT para converter o endereço IP público do firewall no endereço IP privado do recurso de destino apropriado na rede virtual.

- Para o tráfego de saída permitido, o Firewall do Azure usa SNAT para converter o endereço IP de origem no endereço IP público do firewall.

Observação

O Firewall do Azure usa SNAT somente quando o endereço IP de destino está fora de sua rede virtual. Se o endereço IP de destino for do espaço de endereço privado de sua rede virtual, o Firewall do Azure não usará SNAT no tráfego.

Onde o Firewall do Azure se encaixa em uma rede virtual

Para que o Firewall do Azure faça seu trabalho com eficiência, você deve configurá-lo como uma barreira entre uma rede confiável que deseja proteger e uma rede não confiável que representa possíveis ameaças. O mais comum é implantar o Firewall do Azure como uma barreira entre sua rede virtual do Azure e a Internet.

O Firewall do Azure é implantado da melhor forma usando uma topologia de rede hub e spoke com as seguintes características:

- Uma rede virtual que atua como o ponto de conectividade central. Essa rede é a rede virtual hub.

- Uma ou mais redes virtuais emparelhadas ao hub. Esses pares são as redes virtuais spoke, usados para provisionar servidores de carga de trabalho.

Você implanta a instância do firewall em uma sub-rede da rede virtual hub e configura todo o tráfego de entrada e de saída para passar pelo firewall.

Use as seguintes etapas gerais para configurar uma instância do Firewall do Azure:

- Crie uma rede virtual hub que inclua uma sub-rede para a implantação do firewall.

- Crie as redes virtuais spoke e suas sub-redes e servidores.

- Emparelhe as redes hub e spoke.

- Implante o firewall na sub-rede do hub.

- Para o tráfego de saída, crie uma rota padrão que envia o tráfego de todas as sub-redes ao endereço IP privado do firewall.

- Configure o firewall com regras para filtrar o tráfego de entrada e de saída.

Tipo de regra do Firewall do Azure

A tabela a seguir descreve os três tipos de regras que você pode criar para um Firewall do Azure.

| Tipo de regra | Descrição |

|---|---|

| NAT | Converta e filtre o tráfego de Internet de entrada com base no endereço IP público do firewall e em um número de porta especificado. Por exemplo, para habilitar uma conexão de área de trabalho remota a uma máquina virtual, você pode usar uma regra NAT para converter o endereço IP público do firewall e a porta 3389 no endereço IP privado da máquina virtual. |

| Aplicativo | Filtre o tráfego com base em um FQDN. Por exemplo, você pode usar uma regra de aplicativo para permitir que o tráfego de saída acesse uma instância do Banco de Dados SQL do Azure usando o FQDN server10.database.windows.net. |

| Rede | Filtre o tráfego com base em um ou mais dos seguintes três parâmetros: endereço IP, porta e protocolo. Por exemplo, você pode usar uma regra de rede para permitir que o tráfego de saída acesse um servidor DNS específico em um endereço IP especificado usando a porta 53. |

Importante

O Firewall do Azure aplica as regras em ordem de prioridade. As regras baseadas na inteligência contra ameaças sempre recebem a prioridade mais alta e são processadas primeiro. Depois disso, as regras são aplicadas por tipo: regras de NAT, regras de rede e regras de aplicativo. Dentro de cada tipo, as regras são processadas de acordo com os valores de prioridade que você atribui ao criar a regra, do valor mais baixo para o mais alto.

Opções de implantação do Firewall do Azure

O Firewall do Azure oferece muitos recursos projetados para facilitar a criação e o gerenciamento de regras. A tabela a seguir resume esses recursos.

| Recurso | Descrição |

|---|---|

| FQDN | Um nome de domínio de um host ou um ou mais endereços IP. Adicionar um FQDN a uma regra de aplicativo permite o acesso a esse domínio. Quando usa um FQDN em uma regra de aplicativo, você pode usar curingas, como *.google.com. |

| Marca FQDN | Um grupo de FQDNs bem conhecidos da Microsoft. Adicionar uma marca FQDN a uma regra de aplicativo permite o acesso de saída aos FQDNs da marca. Há marcas FQDN para o Windows Update, a Área de Trabalho Virtual do Azure, o diagnóstico do Windows, o Backup do Azure e muito mais. A Microsoft gerencia marcas FQDN e elas não podem ser modificadas ou criadas. |

| Marca de serviço | Um grupo de prefixos de endereço IP relacionados a um serviço do Azure específico. Adicionar uma marca de serviço a uma regra de rede permite o acesso ao serviço representado pela marca. Há marcas de serviço para dezenas de serviços do Azure, incluindo o Backup do Azure, o Azure Cosmos DB, os Aplicativos Lógicos e muito mais. A Microsoft gerencia marcas de serviço e elas não podem ser modificadas ou criadas. |

| Grupos de IPs | Um grupo de endereços IP, como 10.2.0.0/16 ou 10.1.0.0-10.1.0.31. Você pode usar um grupo de IPs como o endereço de origem em uma regra de aplicativo ou NAT ou como o endereço de origem ou de destino em uma regra de rede. |

| DNS Personalizado | Um servidor DNS personalizado que resolve nomes de domínio para endereços IP. Se você usar um servidor DNS personalizado em vez do DNS do Azure, também deverá configurar o Firewall do Azure como um proxy DNS. |

| Proxy DNS | Você pode configurar o Firewall do Azure para atuar como um proxy DNS, o que significa que todas as solicitações de DNS do cliente passam pelo firewall antes de ir para o servidor DNS. |