Como o Microsoft Sentinel funciona

O Microsoft Sentinel ajuda você a habilitar operações de segurança de ponta a ponta. Ele começa com a ingestão de logs e continua até a resposta automática aos alertas de segurança.

Estes são os principais recursos e componentes do Microsoft Sentinel.

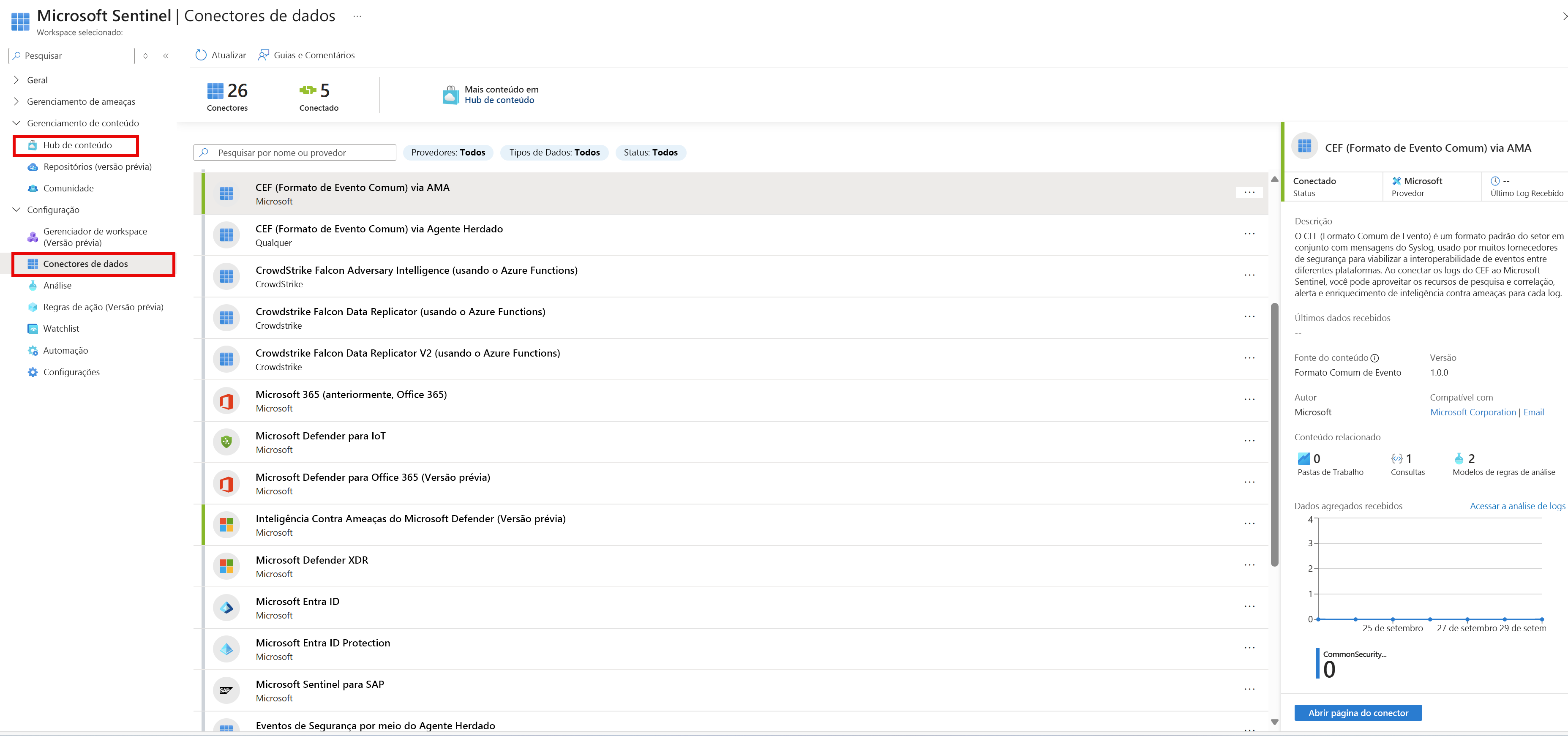

Conectores de dados

Primeiro, é preciso fazer a ingestão dos seus dados no Microsoft Sentinel. Os conectores de dados permitem fazer exatamente isso. Você conecta os conectores de dados instalando primeiro as soluções do Hub de conteúdo. Depois de instalado, você pode adicionar alguns serviços, como logs de atividades do Azure, com o simples clique de um botão. Outros, como o syslog, exigem mais configuração. Há conectores de dados que abrangem todos os cenários e fontes, incluindo, entre outros:

- syslog

- CEF (Formato Comum de Evento)

- TAXII (troca automatizada confiável de informações do indicador) (para inteligência contra ameaças)

- Atividades do Azure

- Serviços do Microsoft Defender

- Amazon Web Services (AWS) e Google Cloud Platform (GCP)

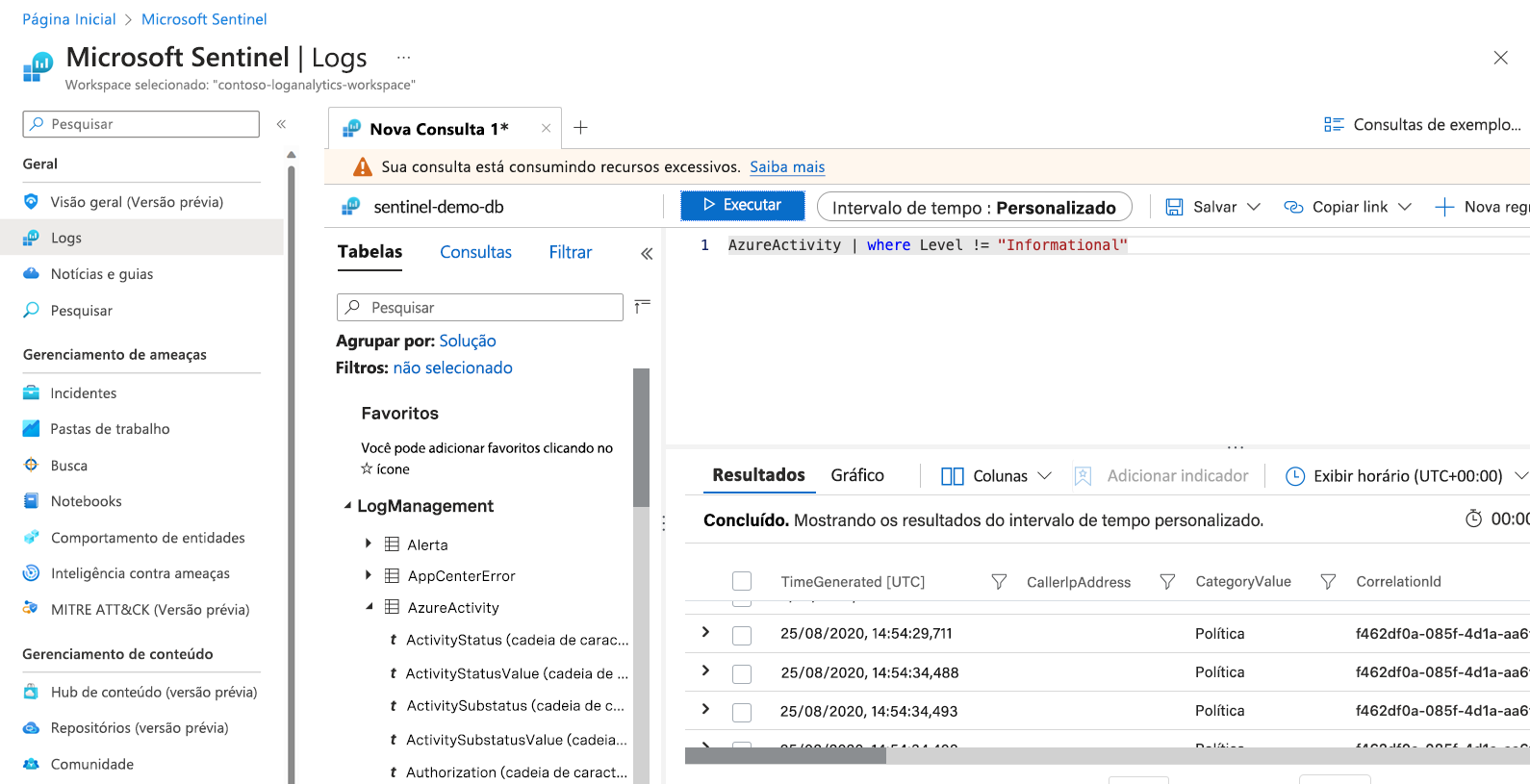

Retenção de log

Depois que os dados são ingeridos no Microsoft Sentinel, os dados são armazenados no workspace do Log Analytics. Os benefícios de usar o Log Analytics incluem a capacidade de usar a KQL (Linguagem de Consulta Kusto) para consultar seus dados. A KQL é uma linguagem de consulta avançada que oferece capacidade de se aprofundar e obter insights dos nossos dados.

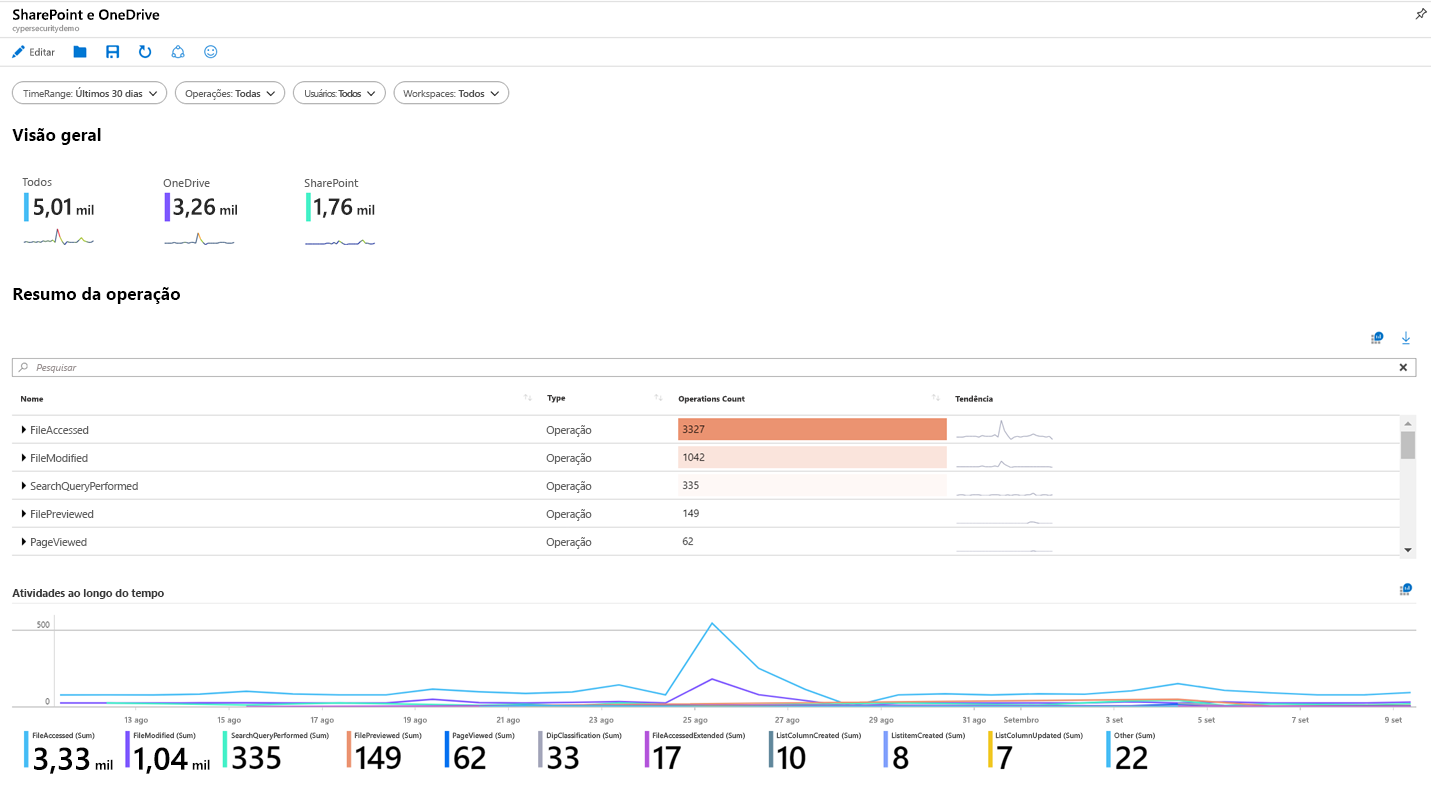

Pastas de trabalho

Você pode usar as pastas de trabalho para visualizar os dados no Microsoft Sentinel. Considere as pastas de trabalho como dashboards. Cada componente no dashboard é criado usando uma consulta KQL subjacente de seus dados. Você pode usar as pastas de trabalho internas no Microsoft Sentinel e editá-las para atender às suas necessidades, ou criar suas pastas de trabalho do zero. Se você usou pastas de trabalho do Azure Monitor, este recurso é familiar para você, pois é a implementação de pastas de trabalho do Monitor pelo Sentinel.

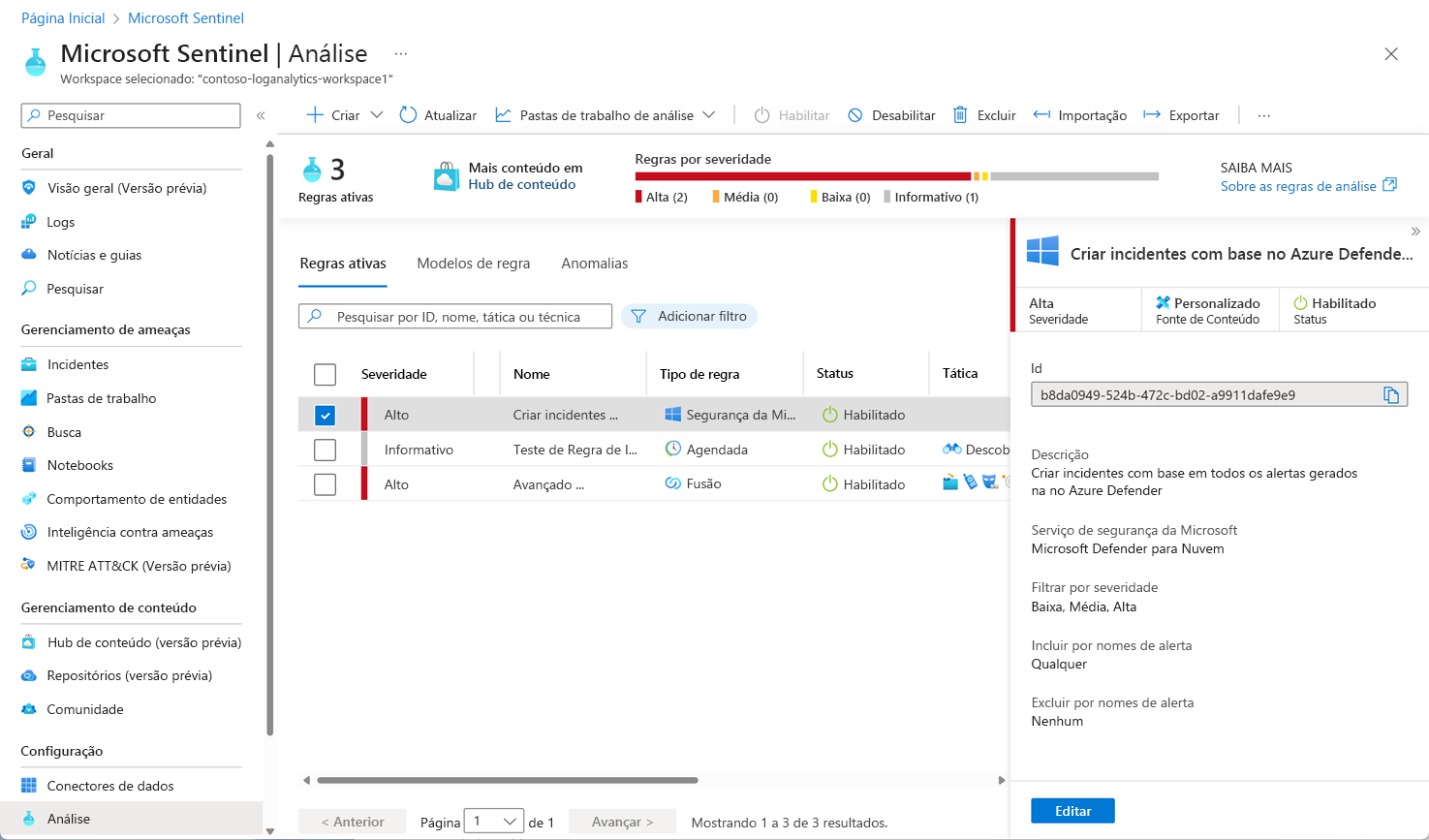

Alertas de análise

Até o momento, você tem seus logs e visualiza alguns dados. Agora, seria ótimo ter uma análise proativa nos seus dados, para que você seja notificado quando algo suspeito ocorrer. Você pode habilitar os alertas de análise internos no seu workspace do Sentinel. Há vários tipos de alertas, alguns dos quais você pode editar para suas necessidades. Outros alertas são criados em modelos de machine-learning pertencentes à Microsoft. É possível criar alertas agendados e personalizados do zero.

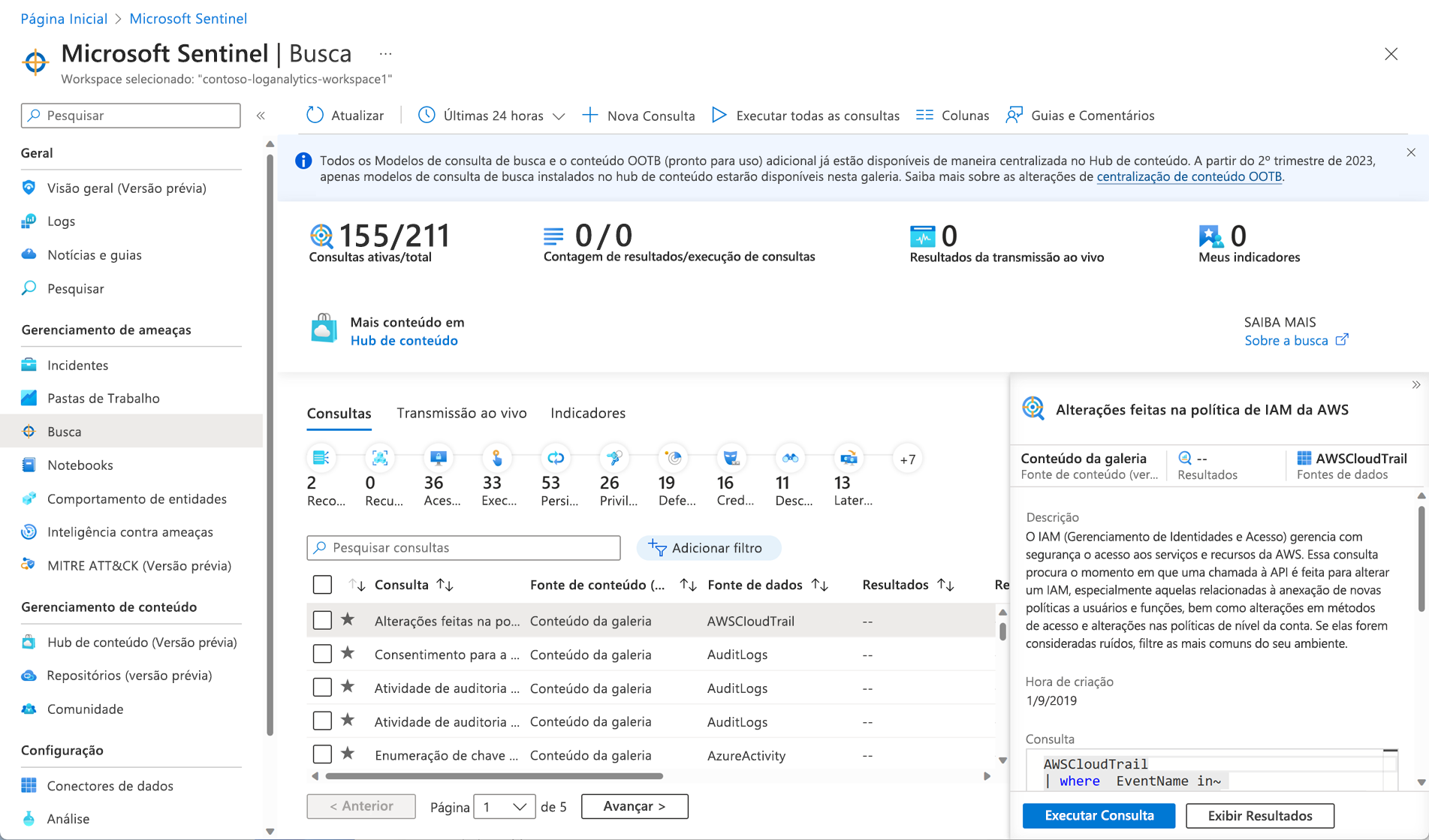

Busca de ameaças

Não nos aprofundaremos na busca de ameaças neste módulo. No entanto, se os analistas do SOC precisam procurar atividades suspeitas, muitas soluções do hub de conteúdo fornecem consultas de busca internas que podem ser usadas. Além disso, os analistas podem criar suas próprias consultas. O Sentinel também está integrado ao Azure Notebooks. Ele fornece notebooks de exemplo para buscadores avançados que desejam usar todo o potencial de uma linguagem de programação para fazer buscas em seus dados.

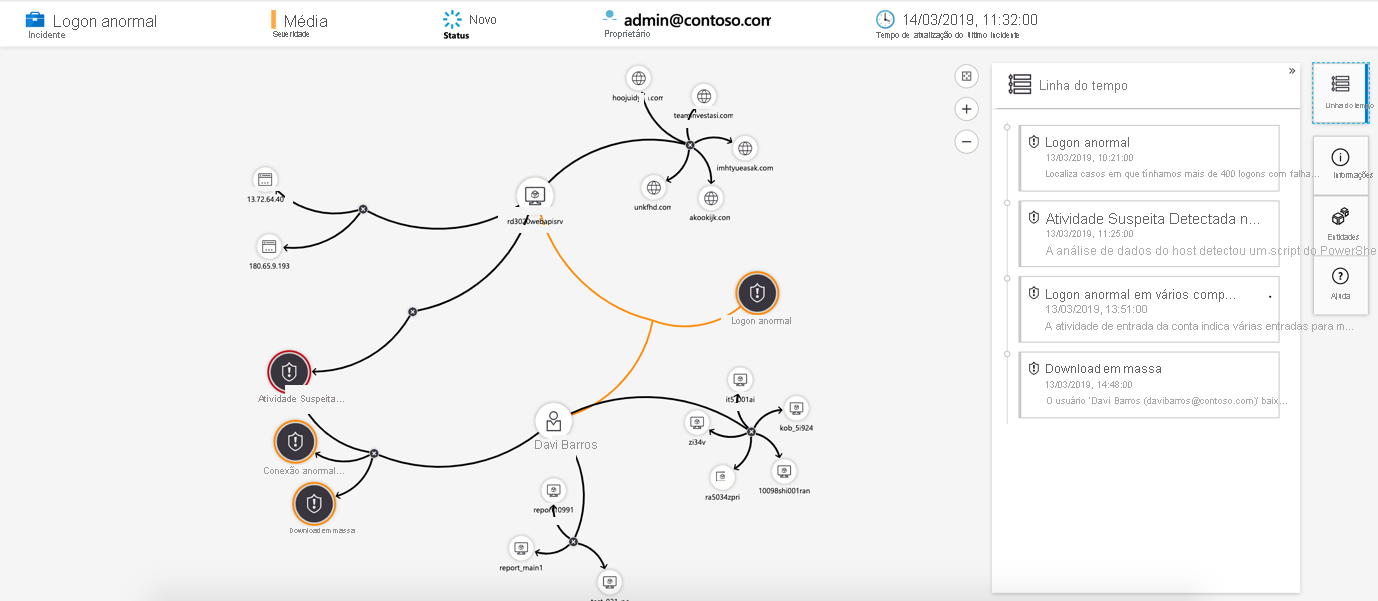

Incidentes e investigações

Um incidente é criado quando um alerta é disparado. No Microsoft Sentinel, você pode realizar tarefas de gerenciamento de incidentes padrão, como alterar o status ou atribuir incidentes a indivíduos para investigação. O Microsoft Sentinel também tem funcionalidade de investigação, para que você possa investigar visualmente os incidentes mapeando entidades nos dados de log ao longo de uma linha do tempo.

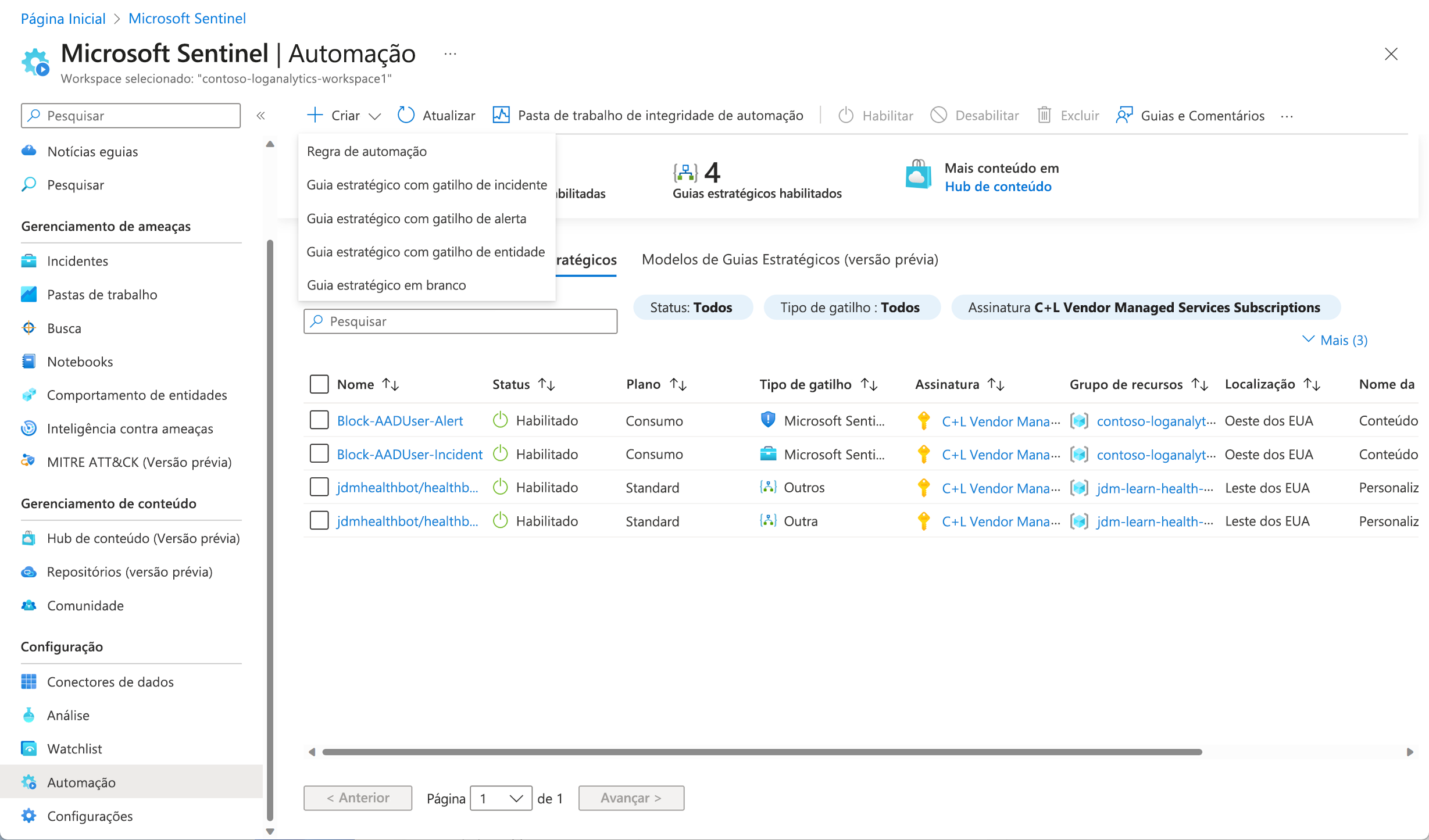

Guias estratégicos de automação

Com a capacidade de responder a incidentes automaticamente, você pode automatizar algumas das operações de segurança e tornar seu SOC mais produtivo. O Microsoft Sentinel permite que você crie fluxos de trabalho automatizados ou guias estratégicos em resposta a eventos. Essa funcionalidade pode ser usada para gerenciamento de incidentes, enriquecimento, investigação ou correção. Esses recursos geralmente são conhecidos como SOAR (orquestração, automação e resposta de segurança).

Como analista do SOC, agora você começa a ver como o Microsoft Sentinel pode ajudar a atingir as suas metas. Por exemplo, você pode:

- Ingerir dados de seus ambientes locais e de nuvem.

- Executar análises nesses dados.

- Gerenciar e investigar quaisquer incidentes que ocorram.

- Responda automaticamente usando guias estratégicos.

Em outras palavras, o Microsoft Sentinel oferece uma solução de ponta a ponta para suas operações de segurança.