Identidade híbrida

A Tailwind Traders usa o AD DS (Active Directory Domain Services) como o provedor de identidade local no ambiente de rede local desde que migrou do Windows NT 4.0 no início dos anos 2000. Muitos aplicativos da Tailwind Traders existentes têm uma dependência do Active Directory. Alguns desses aplicativos têm uma dependência simples do Active Directory como um provedor de identidade. Outras têm dependências mais profundas, como requisitos de Política de Grupo complexos, partições de domínio personalizadas e extensões de esquema personalizadas.

Conforme a Tailwind Traders começa a mover alguns recursos e desenvolver novos aplicativos no Azure, ela deseja evitar a criação de uma solução de identidade paralela que exigiria informações de logon separadas para recursos locais e de nuvem.

Nesta unidade, você conhecerá diferentes maneiras de implementar a identidade híbrida.

Como implantar controladores de domínio no Azure

A maneira mais simples de fornecer o mesmo ambiente de AD DS no Azure que existe localmente em uma organização é:

Implantar um par de controladores de domínio do AD DS em uma sub-rede em uma rede virtual do Azure.

Conectar essa rede virtual à rede local.

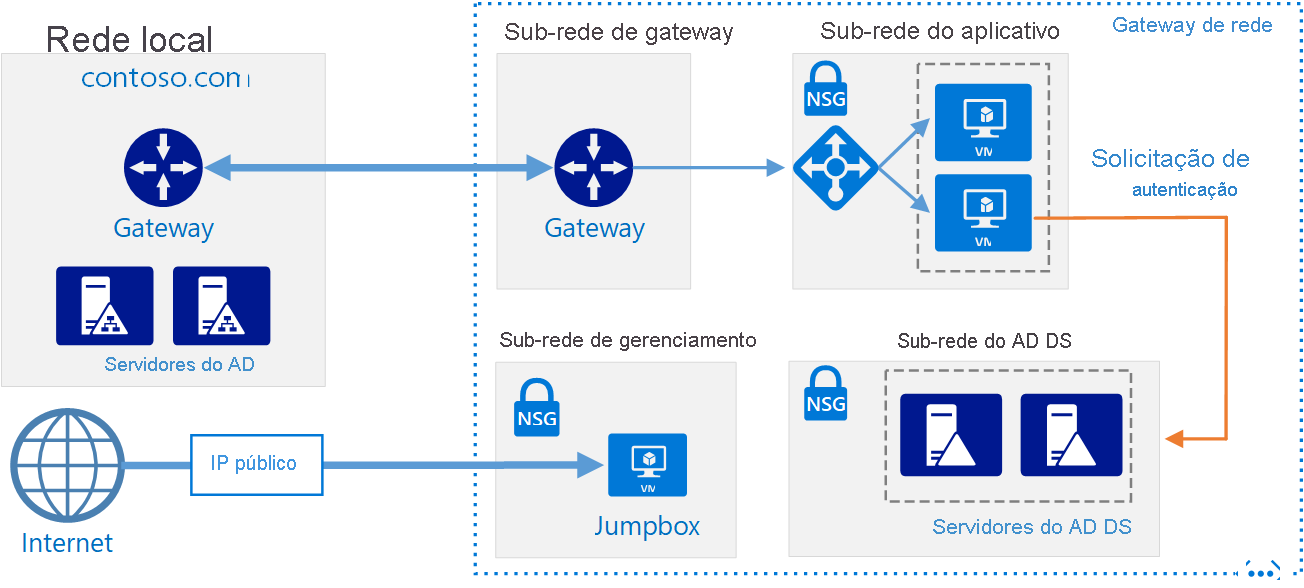

Configurar essa sub-rede como um novo site do AD DS, conforme mostrado na imagem a seguir.

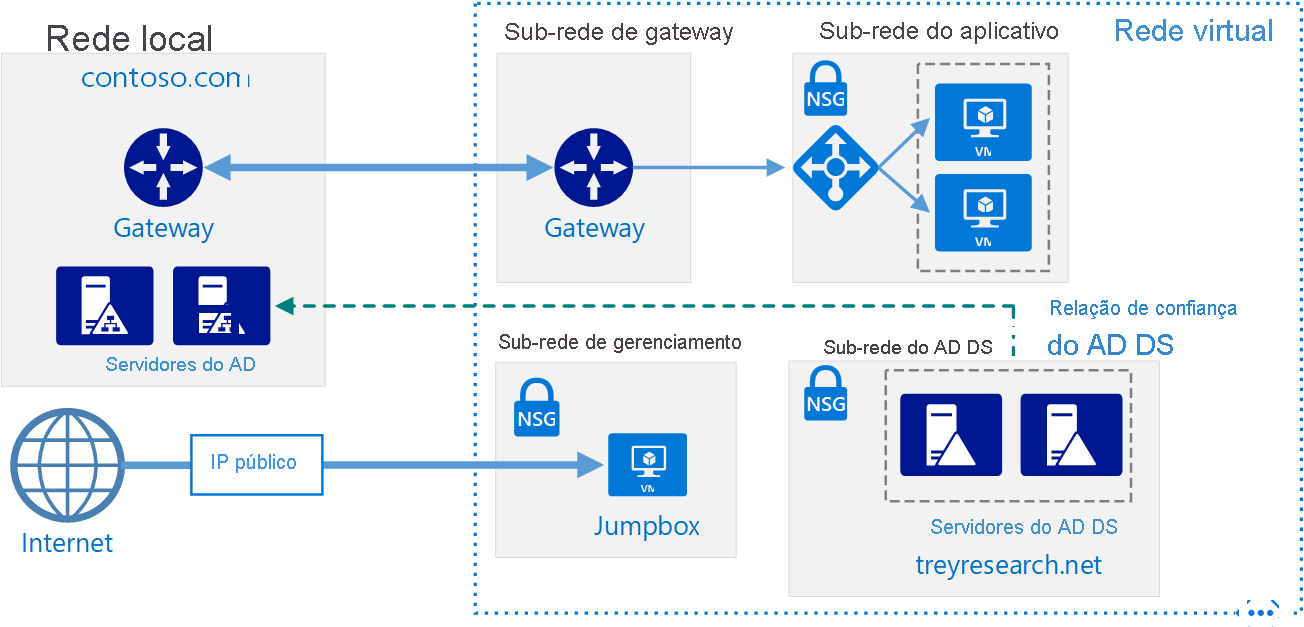

Outra opção é configurar o domínio do AD DS hospedado na nuvem como um domínio filho da floresta do domínio local. Uma opção adicional é configurar os controladores de domínio do AD DS na nuvem como uma floresta separada que tem uma relação de confiança com a floresta local. A imagem a seguir mostra essa topologia de floresta de recursos.

Quando as organizações implantam controladores de domínio em VMs (máquinas virtuais) no Azure, elas podem implantar cargas de trabalho que exigem um campo visual para um controlador de domínio na mesma sub-rede da Rede Virtual do Azure em que as VMs do controlador de domínio foram implantadas. Esse é um modelo conceitualmente simples de nuvem híbrida para muitas organizações, pois os datacenters do Azure são tratados como um site do Active Directory remoto.

Para a Tailwind Traders, a extensão do domínio ou da floresta do Active Directory local para o Azure pode ser suficiente dependendo dos requisitos do aplicativo. A desvantagem de implantar essa opção é que as VMs que estão sendo executadas o tempo todo, da forma que os controladores de domínio precisam ser, têm uma despesa contínua.

O que é Microsoft Entra Connect?

Microsoft Entra Connect (anteriormente Azure AD Connect) permite que as organizações sincronizem as identidades presentes em sua instância do Active Directory local para a ID do Microsoft Entra (anteriormente Azure AD). Isso permite que você use a mesma identidade para recursos na nuvem e recursos locais. O Microsoft Entra Connect é usado com mais frequência quando as organizações adotam o Microsoft 365 para permitir que aplicativos como o Microsoft SharePoint e o Exchange em execução na nuvem sejam acessados por meio de aplicativos locais.

Se a Tailwind Traders planejar adotar tecnologias do Microsoft 365 como o Exchange Online ou o Microsoft Teams, será preciso configurar o Microsoft Entra Connect para replicar identidades do ambiente do AD DS local para o Azure. Se a empresa também desejar usar identidades locais com aplicativos no Azure, mas não desejar implantar controladores de domínio do AD DS em VMs, também será preciso implantar o Microsoft Entra Connect.

O que é Microsoft Entra Domain Services?

Você pode usar o Microsoft Entra Domain Services para projetar um domínio do Microsoft Entra em uma sub-rede virtual do Azure. Quando você faz isso, os serviços como o ingresso no domínio, a Política de Grupo, o protocolo LDAP e a autenticação NTLM e Kerberos, se tornam disponíveis para qualquer VM implantada na sub-rede.

O Microsoft Entra Domain Services permite que você tenha um ambiente básico do Active Directory gerenciado disponível para VMs sem se preocupar com o gerenciamento, a manutenção e o pagamento de VMs que são executadas como controladores de domínio. O Microsoft Entra Domain Services também permite que você use identidades locais por meio do Microsoft Entra Connect para interagir com VMs em execução em uma sub-rede de Rede Virtual do Azure especialmente configurada.

Uma desvantagem do Microsoft Entra Domain Services é que a implementação de Política de Grupo é básica. Ela inclui um conjunto fixo de políticas e não oferece a capacidade de criar GPOs (Objetos de Política de Grupo). Mesmo que as identidades usadas localmente estejam disponíveis no Azure, as políticas configuradas localmente não estarão disponíveis.

Para a Tailwind Traders, o Microsoft Entra Domain Services fornece um bom meio-termo para cargas de trabalho híbridas. Ele habilita o uso de identidade conectada ao domínio e uma quantidade significativa de configuração de Política de Grupo. Mas ele não dá suporte a aplicativos que exigem funcionalidades complexas do Active Directory, como partições de domínio e extensões de esquema personalizadas.