Como funciona o Azure Bastion

O RDP e o SSH são geralmente os principais meios usados para se conectar às VMs de IaaS remotas, mas expor essas portas de gerenciamento à Internet apresenta riscos de segurança significativos. Nesta unidade, descreveremos como você pode se conectar com segurança por meio desses protocolos implantando o Azure Bastion no lado público da rede de perímetro. Nesta unidade, você aprenderá a:

- A arquitetura do Azure Bastion.

- Como o Azure Bastion fornece conexões RDP/SSH seguras para as VMs hospedadas.

- Os requisitos do Azure Bastion, de modo que você possa avaliar a relevância dele na sua organização.

Arquitetura do Azure Bastion

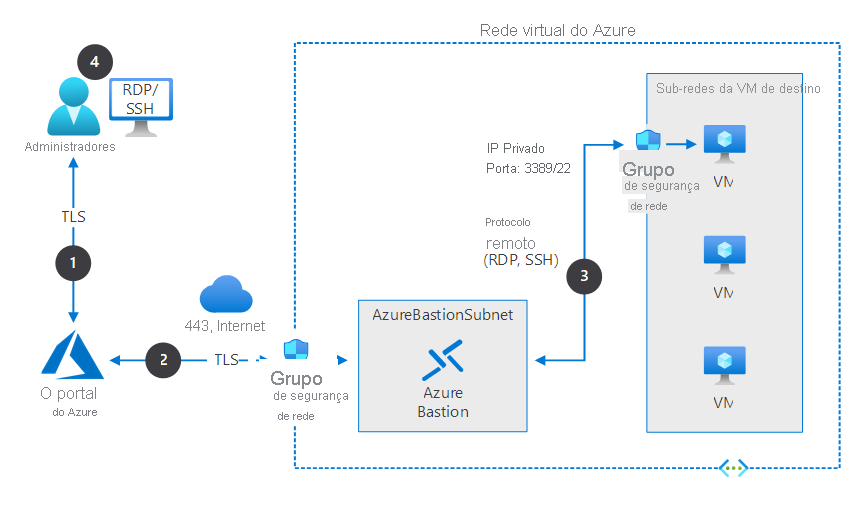

O diagrama a seguir ilustra a arquitetura de uma implantação típica do Azure Bastion e descreve o processo de conexão de ponta a ponta. Neste diagrama:

- O Azure Bastion é implantado em uma rede virtual que contém várias VMs do Azure.

- Os NSGs protegem as sub-redes na rede virtual.

- O NSG que protege a sub-rede de VMs permite o tráfego RDP e SSH da sub-rede do Azure Bastion.

- O Azure Bastion só dá suporte à comunicação pela porta TCP 443 no portal do Azure ou via cliente nativo (não mostrado).

Observação

As VMs protegidas e o Azure Bastion host são conectados à mesma rede virtual, embora em sub-redes diferentes.

O processo de conexão típico no Azure Bastion é o seguinte:

- Um administrador se conecta ao portal do Azure usando qualquer navegador HTML5 com uma conexão protegida por TLS. O administrador escolhe a VM à qual deseja se conectar.

- O portal se conecta por meio de uma conexão segura com o Azure Bastion com um NSG que protege a rede virtual que hospeda a VM de destino.

- O Azure Bastion inicia uma conexão com a VM de destino.

- A sessão RDP ou SSH é aberta no navegador no console do administrador. O Azure Bastion transmite as informações da sessão por meio de pacotes personalizados. Esses pacotes são protegidos por TLS.

Usando o Azure Bastion, você ignora a necessidade de expor diretamente o RDP/o SSH à Internet em um IP público. Em vez disso, você se conecta ao Azure Bastion com segurança com o protocolo SSL e se conecta às VMs de destino usando um IP privado.

Requisitos de uso

Os administradores que desejam se conectar às VMs de IaaS no Azure por meio do Azure Bastion precisam ter a função Leitor:

- Na VM de destino.

- No adaptador de rede com o IP privado na VM de destino.

- No recurso do Azure Bastion.

Ao implantar o Azure Bastion, você o implanta na sua sub-rede em uma rede virtual ou em uma rede virtual emparelhada.

Dica

A sub-rede precisa ser chamada AzureBastionSubnet.

Como o Azure Bastion é protegido pelo NSG da rede virtual, o NSG precisa dar suporte ao seguinte fluxo de tráfego:

- Entrada:

- Conexões RDP e SSH da sub-rede do Azure Bastion para a sub-rede da VM de destino

- Acesso à porta TCP 443 da Internet para o IP público do Azure Bastion

- Acesso TCP do Gerenciador de Gateway do Azure nas portas 443 ou 4443

- Saída:

- Acesso TCP da plataforma Azure na porta 443 para dar suporte ao log de diagnósticos

Observação

O Gerenciador de Gateway do Azure gerencia conexões do portal com o serviço do Azure Bastion.