Introdução

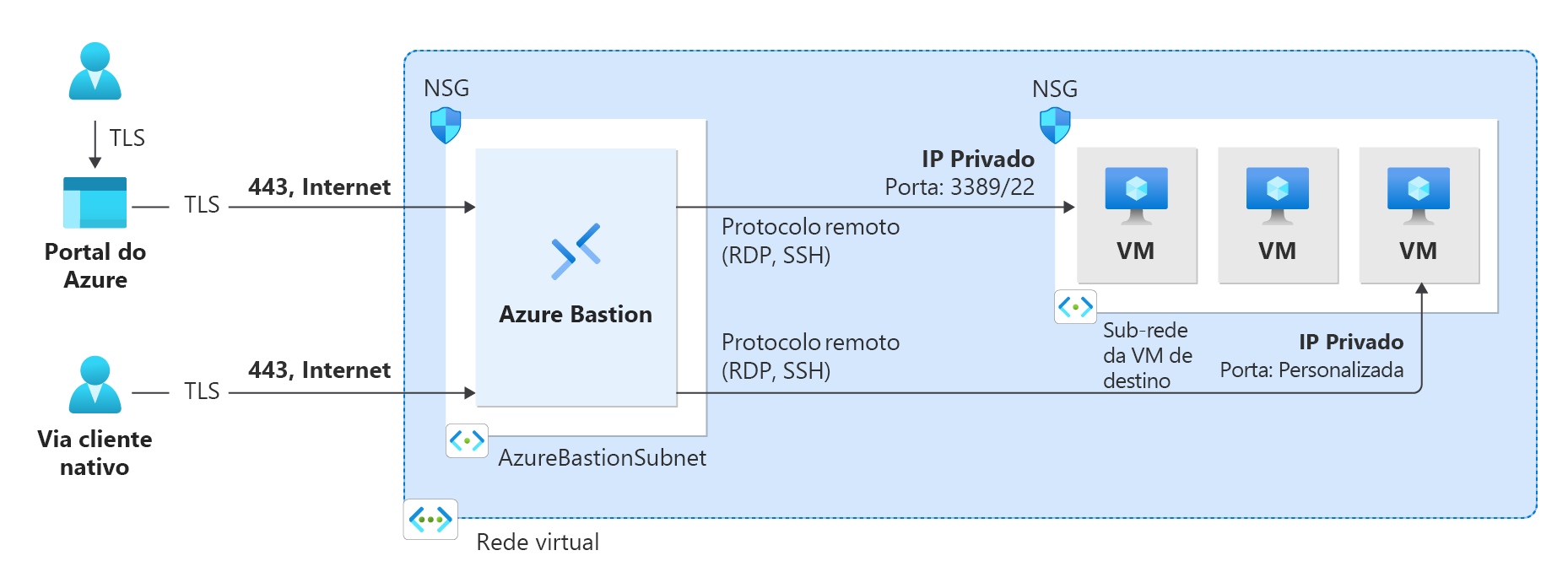

Os administradores de servidor entendem que é eficiente administrar e manter servidores remotamente em um datacenter local. Com as VMs (máquinas virtuais) de IaaS (infraestrutura como serviço) do Windows implantadas no Azure, os administradores precisam confiar exclusivamente no gerenciamento remoto para administrar e manter recursos baseados em nuvem. Mas como os administradores podem se conectar com segurança às VMs remotas baseadas em nuvem sem expor as interfaces de gerenciamento dessas VMs à Internet? O Azure Bastion é um serviço que você pode usar para se conectar com segurança às VMs do Azure remotamente, sem a necessidade de expor as portas administrativas remotas à Internet.

Cenário de exemplo

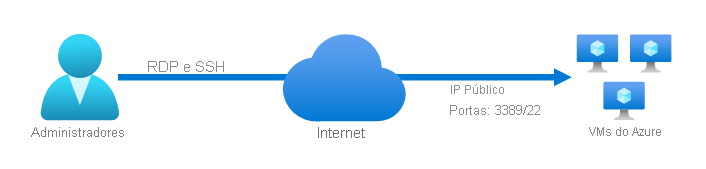

Suponha que você tenha um aplicativo de linha de negócios (LOB) que dê suporte ao departamento de pesquisa da sua organização. No passado, esse aplicativo foi executado em alguns computadores Windows Server no datacenter da sua sede. Sempre que precisava administrar o aplicativo, você se conectava usando o protocolo RDP na porta TCP 3389. Você também usava o SSH (Secure Shell) na porta 22 para administrar as VMs. Como o aplicativo estava hospedado em um recurso de computação em um datacenter privado, você tinha algumas preocupações sobre o acesso de invasores mal-intencionados pela Internet. No entanto, o aplicativo agora é executado em VMs hospedadas no Azure.

Para se conectar às VMs, agora você precisa expor um endereço IP público em cada VM para as conexões RDP/SSH. No entanto, possíveis vulnerabilidades de protocolo tornam esse tipo de conexão indesejável. Como uma solução, você pode usar uma VM de jumpbox para funcionar como um intermediário entre o console de gerenciamento e as VMs de destino. Ou, então, você pode considerar a implementação do Azure Bastion.

O que faremos?

Conhecendo os benefícios do uso do Azure Bastion para ajudar a proteger suas VMs hospedadas, mostrando a você como o Azure Bastion:

- Remove a necessidade de expor as portas RDP e SSH à Internet.

- Usa com segurança o RDP e o SSH.

Qual é a meta principal?

Ao final desta sessão, você poderá determinar como usar o Azure Bastion para ajudar a proteger as sessões de gerenciamento remoto para suas VMs hospedadas no Azure.