Gerenciamento de incidentes

Depois de começar a usar o Microsoft Sentinel para gerar incidentes, você e a equipe de TI da Contoso poderão investigar os incidentes. O Microsoft Sentinel tem ferramentas avançadas de investigação e análise que você pode usar para coletar informações e determinar as etapas de correção.

Analisar incidentes

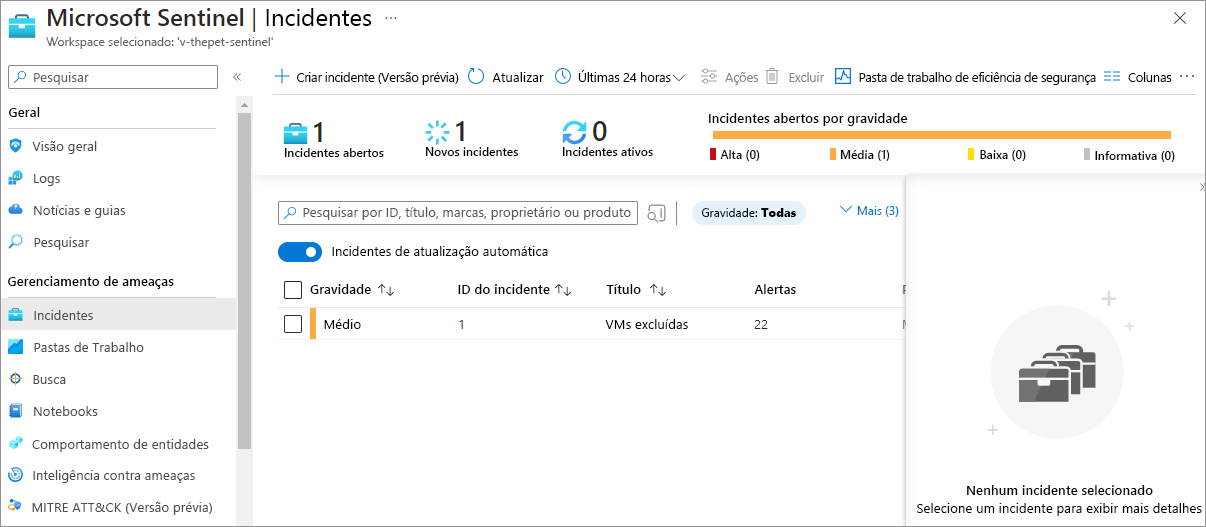

Para identificar e resolver problemas de segurança, primeiro investigue todos os incidentes. A página Visão geral no Microsoft Sentinel mostra uma lista dos incidentes mais recentes para referência rápida. Para obter mais detalhes e ter uma visão geral completa dos incidentes, use a página Incidentes, que exibe todos os incidentes no workspace atual, com detalhes.

A página Incidentes fornece uma lista completa de incidentes criados no Microsoft Sentinel. A página também oferece informações básicas sobre incidentes. As informações incluem severidade, ID, título, alertas, nomes de produtos, hora de criação, hora da última atualização, proprietário e status. Você pode classificar segundo qualquer coluna do incidente e filtrar a lista de incidentes por nome, gravidade, status, nome do produto ou proprietário.

Nessa página, você pode executar várias etapas para investigar os incidentes.

Importante

Os usuários do Microsoft Entra que investigam incidentes devem ser membros da função de Leitor de Diretório.

Examinar os detalhes do incidente

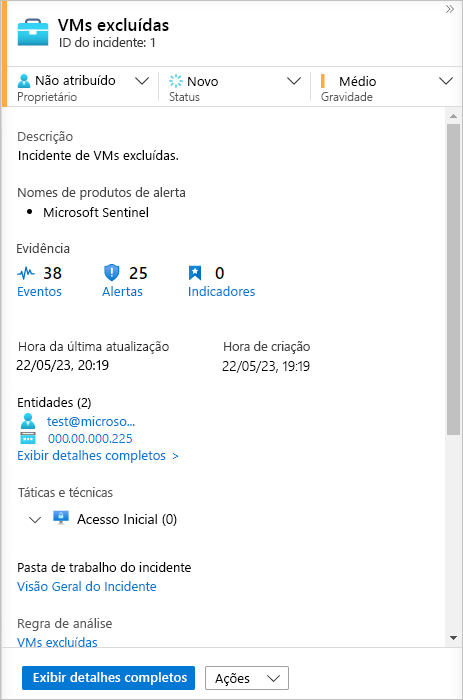

Selecione qualquer incidente na página Incidentes para ver mais informações no painel direito. Esse painel mostra uma descrição do incidente e lista as evidências, as entidades e as táticas relacionadas. Ele também contém links para as pastas de trabalho associadas e a regra de análise que gerou o incidente. Essas informações podem ajudar você a esclarecer a natureza, o contexto e o curso de ação do incidente.

No painel de detalhes do incidente, selecione Exibir detalhes completos para abrir a página Incidente e ver mais detalhes sobre ele. Esses detalhes permitem entender melhor o contexto do incidente. Por exemplo, em um incidente envolvendo um ataque de força bruta, você poderá acessar a consulta do Log Analytics para obter um alerta e determinar o número de ataques realizados.

Gerenciar a propriedade, o status e a gravidade do incidente

Cada incidente criado pelo Microsoft Sentinel tem metadados anexados que você pode ver e gerenciar. Essas informações permitem que você:

- Atribua e acompanhe a propriedade do incidente.

- Definir e rastrear o status de um incidente, da criação à resolução.

- Definir e examinar a gravidade do incidente.

Propriedade

Em um ambiente típico, deve ser atribuído um proprietário da equipe de segurança a cada incidente. O proprietário do incidente é responsável pelo gerenciamento geral do incidente, incluindo a investigação e as atualizações de status. Você pode alterar a propriedade a qualquer momento para atribuir o incidente a outro membro da equipe de segurança para investigação ou escalonamento posterior.

Status

Cada incidente criado no Microsoft Sentinel receberá o status Novo. Ao examinar os incidentes e responder a eles, você vai alterar manualmente o status para refletir o estado atual do incidente. Defina o status como Ativo para incidentes sob investigação. Quando um incidente for totalmente resolvido, defina o status como Fechado.

Ao definir o status como Fechado, você receberá uma solicitação para escolher uma das seguintes opções na lista suspensa:

- Verdadeiro positivo – Atividade suspeita

- Benigno positivo – Suspeito, mas esperado

- Falso positivo – Lógica de alerta incorreta

- Falso positivo – Dados imprecisos

- Indeterminado

Severity

A regra ou a fonte de segurança da Microsoft que gerou o incidente inicialmente define a severidade. Na maioria dos casos, a severidade do incidente permanecerá inalterada, mas você poderá defini-la se decidir que a severidade do incidente é inferior ou superior à classificação inicial. As opções de severidade incluem: Informativa, Baixa, Média e Alta.

Usar os gráficos de investigação

É possível investigar um incidente com mais detalhes selecionando a opção Investigar na página Incidente. Essa ação abre o grafo de investigação, uma ferramenta visual que ajuda a identificar as entidades envolvidas no ataque e as relações entre elas. Caso o incidente envolva vários alertas ao longo do tempo, também será possível examinar a linha do tempo do alerta e correlações entre alertas.

Examinar detalhes da entidade

Selecione cada entidade do grafo para ver mais informações sobre ela. Essas informações incluem: relações com outras entidades, uso da conta e informações sobre o fluxo de dados. Para cada área de informação, será possível acessar os eventos relacionados no Log Analytics e adicionar os dados de alerta relacionados ao grafo.

Analisar os detalhes do incidente

Selecione o item de incidente no grafo para observar os metadados do incidente relacionados à segurança do incidente e ao contexto do ambiente.