Selecionar um modelo de integração do Microsoft Entra

O Microsoft Entra ID não é o AD DS na nuvem; em vez disso, é um serviço de diretório totalmente novo, projetado para aplicativos baseados em nuvem e na Web, que compartilha algumas funcionalidades com o AD DS. A equipe de TI da Contoso pode implementar o Microsoft Entra ID e sincronizar suas identidades locais com a nuvem. Essas etapas permitem que a equipe Contoso use o SSO para acessar os recursos locais e os recursos relacionados no locatário do Azure.

A equipe de TI pode utilizar o Microsoft Entra ID para aumentar a produtividade dos funcionários, simplificar os processos de TI e melhorar a segurança para a adoção de vários serviços de nuvem. Os funcionários da Contoso podem acessar aplicativos online usando uma só conta de usuário. A Contoso também pode executar o gerenciamento central de usuários usando cmdlets conhecidos do Windows PowerShell. Também vale a pena observar que, como o Microsoft Entra ID é altamente escalável e altamente disponível por design, a equipe de TI não terá que manter a infraestrutura relacionada nem se preocupar com a recuperação de desastres.

Como um componente do Azure, o Microsoft Entra ID pode dar suporte à autenticação multifator do Microsoft Entra como parte de uma estratégia de acesso geral para serviços de nuvem, fornecendo assim uma camada adicional de segurança. O RBAC (controle de acesso baseado em função), a senha de autoatendimento, o gerenciamento de grupos e o registro de dispositivos fornecem soluções de gerenciamento de identidades prontas para a empresa. O Microsoft Entra ID também fornece proteção avançada de identidade, além de relatórios e alertas aprimorados que podem ajudar você a reconhecer as ameaças com mais eficiência.

Visão geral do Microsoft Entra ID

O Microsoft Entra ID faz parte da oferta de plataforma como serviço (PaaS) e opera como um serviço de diretório gerenciado pela Microsoft na nuvem. Ele não faz parte da infraestrutura básica que os clientes detêm e gerenciam, nem é uma oferta de IaaS. Embora isso indique que você tem menos controle sobre sua implementação, também significa que você não precisa dedicar recursos à sua implantação ou manutenção.

Com o Microsoft Entra ID, você também tem acesso a um conjunto de recursos que não estão disponíveis nativamente no AD DS, como suporte para autenticação multifator, proteção de identidade e redefinição de senha de autoatendimento. Você pode utilizar o Microsoft Entra ID para fornecer acesso mais seguro a recursos baseados em nuvem para organizações e indivíduos:

- Configurar o acesso a aplicativos.

- Configurar o SSO para aplicativos SaaS baseados em nuvem.

- Gerenciar usuários e grupos.

- Provisionar usuários.

- Habilitar federação entre organizações.

- Fornecer uma solução de gerenciamento de identidades.

- Identificar atividade de conexão irregular.

- Configurar autenticação multifator.

- Ampliação das implementações existentes do Active Directory no local para o Microsoft Entra ID.

- Configurar o Proxy de Aplicativo para aplicativos locais e de nuvem.

- Configurar o acesso condicional para usuários e dispositivos.

Locatários do Microsoft Entra

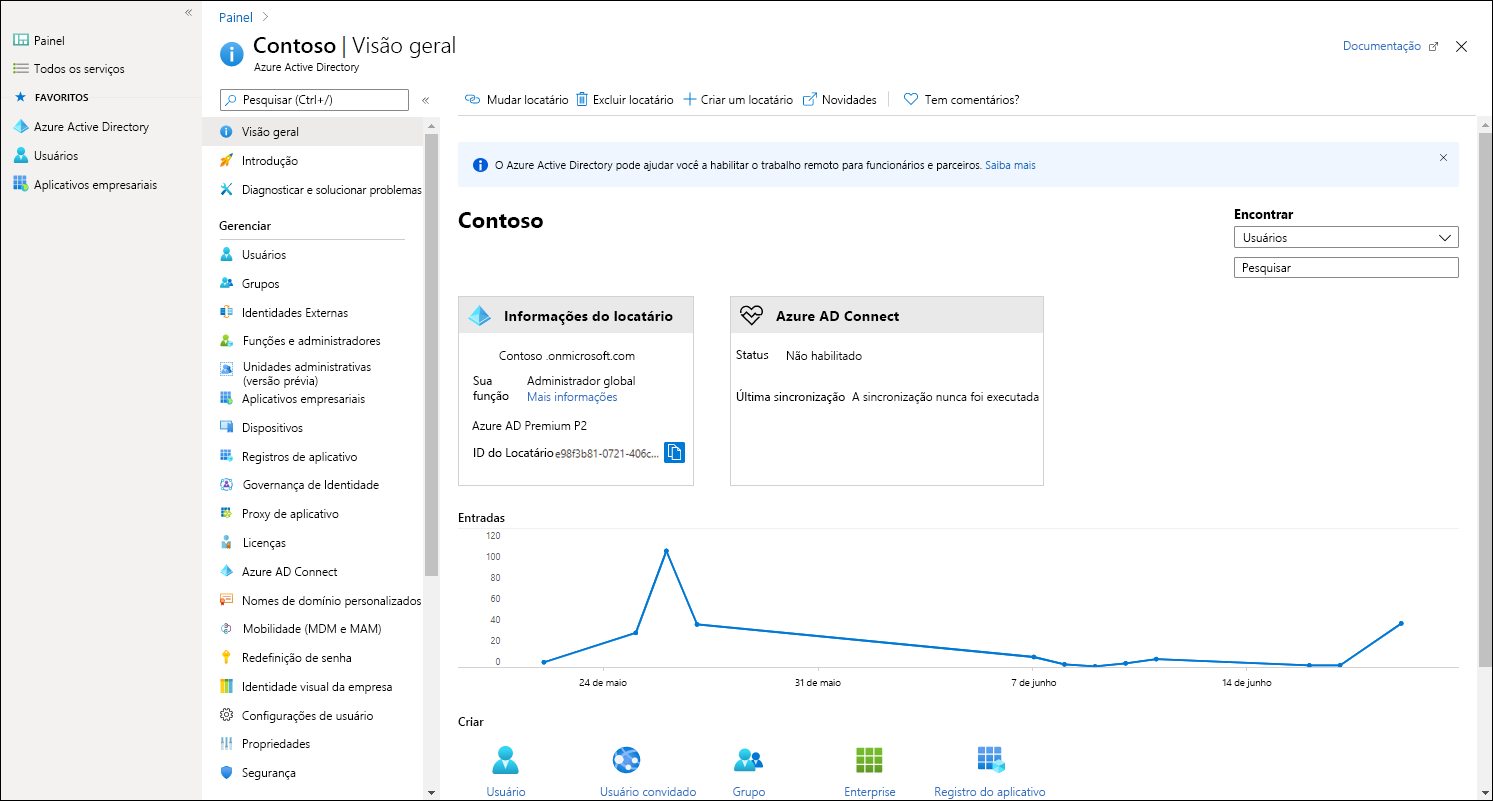

Ao contrário do AD DS local, o Microsoft Entra ID é multilocatário por design e é implementado especificamente para garantir o isolamento entre suas instâncias de diretório individuais. É o maior diretório multilocatário do mundo, hospedando mais de um milhão de instâncias de serviços de diretório, com bilhões de solicitações de autenticação por semana. O termo locatário nesse contexto normalmente representa uma empresa ou organização que se inscreveu em uma assinatura de um serviço baseado em nuvem da Microsoft, como o Microsoft 365, o Microsoft Intune ou o Azure, cada um dos quais usa o Microsoft Entra ID.

Entretanto, do ponto de vista técnico, o termo locatário representa uma instância individual do Microsoft Entra. Em uma assinatura do Azure, você pode criar vários locatários do Microsoft Entra. Ter vários locatários do Microsoft Entra pode ser conveniente se você desejar testar a funcionalidade do Microsoft Entra em um locatário sem afetar os outros.

Observação

Em um determinado momento, uma assinatura do Azure deve ser associada a um e somente um locatário do Microsoft Entra. Entretanto, você pode associar o mesmo locatário do Microsoft Entra a várias assinaturas do Azure.

Cada locatário do Microsoft Entra é atribuído a um nome de domínio DNS padrão que consiste em um prefixo exclusivo. O prefixo é derivado do nome da conta Microsoft que você usa para criar uma assinatura do Azure, ou fornecido explicitamente ao criar um locatário do Microsoft Entra, e é seguido pelo sufixo onmicrosoft.com. É possível e comum adicionar pelo menos um nome de domínio personalizado ao mesmo locatário do Microsoft Entra. Esse nome utiliza o namespace de domínio DNS que a empresa ou organização correspondente detém. Por exemplo, Contoso.com. O locatário do Microsoft Entra serve como o marco de delimitação de segurança e um contêiner para objetos do Microsoft Entra, como usuários, grupos e aplicativos.

Características do Microsoft Entra ID

Embora o Microsoft Entra ID tenha muitas semelhanças com o AD DS, também existem muitas diferenças. É importante perceber que utilizar o Microsoft Entra ID não é o mesmo que implantar um controlador de domínio AD DS em uma VM do Azure e, em seguida, adicioná-lo ao seu domínio local.

Ao comparar o Microsoft Entra ID com o AD DS, é importante observar as características do Microsoft Entra que diferem do AD DS:

- O Microsoft Entra ID é principalmente uma solução de identidade e foi projetado para aplicativos baseados na Internet, utilizando comunicações HTTP (porta 80) e HTTPS (porta 443).

- O Microsoft Entra ID é um serviço de diretório multilocatário.

- Os usuários e grupos do Microsoft Entra são criados em uma estrutura plana, e não existem unidades organizacionais (OUs) ou Objetos de Política de Grupo (GPOs).

- Você não pode consultar o Microsoft Entra ID usando LDAP; em vez disso, o Microsoft Entra ID utiliza a API REST em HTTP e HTTPS.

- O Microsoft Entra ID não usa autenticação do Kerberos; em vez disso, usa protocolos HTTP e HTTPS, como SAML (Security Assertion Markup Language), Especificação Web Services Federation (Web Services Federation) e OpenID Connect para autenticação. Ele também usa OAuth (Open Authorization) para autorização.

- O Microsoft Entra ID inclui serviços de federação, e muitos serviços de terceiros são federados e têm relação de confiança com o Microsoft Entra ID.

Opções de integração do Microsoft Entra

As pequenas organizações que não têm um diretório local, como o AD DS, podem confiar totalmente no Microsoft Entra ID como um serviço de autenticação e autorização. Entretanto, o número dessas organizações ainda é muito pequeno, de modo que a maioria das empresas procuram uma forma de integrar o AD DS local com o Microsoft Entra ID. A Microsoft oferece gerenciamento de identidade e acesso de nuvem em escala por meio do Microsoft Entra ID, que fornece várias opções para integrar o AD DS ao Azure. Essas opções estão descritas na tabela a seguir.

| Opções | Descrição |

|---|---|

| Como estender o AD DS local para o Azure | Com essa opção, você hospeda VMs no Azure que são promovidas para controladores de domínio no AD DS local. |

| Sincronização do AD DS local com o Microsoft Entra ID | A sincronização de diretório propaga informações de usuário, grupo e contato para o Microsoft Entra ID e mantém essas informações sincronizadas. Nesse cenário, os usuários utilizarão senhas diferentes para acessar recursos em nuvem e locais, e os processos de autenticação são separados. |

| Sincronização do AD DS com o Microsoft Entra ID usando a sincronização de hash de senha | Nessa abordagem, o AD DS local sincroniza objetos com o Microsoft Entra ID, mas também envia hashes de senha para objetos de usuário para o Microsoft Entra ID. Com essa opção, os usuários podem acessar aplicativos e recursos com reconhecimento do Microsoft Entra ID fornecendo a mesma senha da sua entrada local atual. Para os usuários finais, essa abordagem proporciona a mesma experiência de conexão. |

| Implementar o SSO entre o AD DS local e o Microsoft Entra ID | Essa opção dá suporte à maior variedade de recursos de integração e permite que um usuário entre no Azure após a autenticação por meio do AD DS local. A tecnologia que fornece essa funcionalidade é chamada de Federação, que pode ser implementada usando o Serviços de Federação do Active Directory (AD FS). O AD FS se baseia em um conjunto de servidores de federação e proxies, que assumem a forma do serviço de função de servidor Proxy de Aplicativo Web. Como alternativa à implantação do AD FS, você também pode usar a tecnologia de autenticação de passagem, que fornece quase os mesmos resultados que o AD FS. No entanto, ele não usa um Proxy de Aplicativo Web e requer uma infraestrutura menos complexa do que o AD FS. |

O diretório do Microsoft Entra não é uma extensão de um diretório local. Em vez disso, é uma cópia que contém os mesmos objetos e identidades. As alterações feitas nesses itens no local são copiadas para o Microsoft Entra ID, mas as alterações feitas no Microsoft Entra ID não são replicadas de volta para o domínio local.

Dica

Você também pode utilizar o Microsoft Entra ID sem utilizar um diretório local. Nesse caso, o Microsoft Entra ID atua como a principal fonte de todas as informações de identidade, ao invés de conter dados os replicados de um diretório local.